ファイルレス攻撃(Fileless Attack)とは、従来のマルウェア攻撃のようにファイルを使用せず、システムのメモリや正規のプログラム・ツールを悪用するサイバー攻撃の手法です。ファイルレス攻撃は、通常のファイルベースのマルウェアのようにハードディスク上に悪意あるファイルを作成せず、システムのRAM(メモリ)上で実行されるため、アンチウイルスソフトや従来のセキュリティツールでは検出が難しくなります。

ファイルレス攻撃は「非ファイル型マルウェア」とも呼ばれ、ネットワーク管理者やセキュリティ対策をすり抜ける高度なサイバー攻撃です。攻撃者は、OSに標準搭載されているツール(PowerShellやWMIなど)を悪用し、システムに痕跡を残さずに攻撃を実行します。ファイルを使用しないため、一般のサンドボックスやウイルス対策のファイルスキャンでは検出されにくいという特徴があります。

ファイルレス攻撃の主な手法

ファイルレス攻撃は、主に以下のような手法で実行されます。

1. スクリプトの悪用(PowerShell、WMI)

Windowsに標準で搭載されているPowerShellやWMI(Windows Management Instrumentation)を使用して、攻撃者がリモートからコマンドを実行したり、システム情報を取得する手法です。PowerShellスクリプトを介してマルウェアのコードを直接実行できるため、ファイルを生成せずにメモリ上で攻撃を行います。

2. メモリインジェクション

攻撃者がターゲットのプロセスにコードを直接挿入し、メモリ上で悪意のある操作を実行する方法です。対象プロセスにコードが挿入されると、OSがプロセスを「正規の操作」として扱うため、アンチウイルスソフトによる検出が難しくなります。

3. マクロの悪用

攻撃者は、Microsoft Officeのマクロ機能を悪用し、ファイルレス攻撃を仕掛けます。例えば、WordやExcelファイルにマクロが組み込まれ、ユーザーがそのファイルを開くと、自動的にスクリプトが実行されます。マクロはメモリ上で実行されるため、悪意のあるファイルが生成されません。

4. レジストリの悪用

Windowsのレジストリに悪意あるコードを格納し、システムの再起動時に自動で実行されるように仕掛ける手法です。レジストリはOSが管理する重要なデータベースであり、ここにコードを埋め込むことで、システムの再起動後も攻撃が継続されます。

5. Living off the Land(LotL)

LotLは、Windowsの標準機能やツール(PowerShell、WMI、BITSなど)を活用して攻撃を仕掛ける手法です。ファイルレス攻撃の典型例で、一般的なシステム操作を装いながら悪意のある活動を実行するため、攻撃者の痕跡が残りにくくなります。

ファイルレス攻撃の特徴

ファイルレス攻撃は、従来のファイルベースの攻撃と異なるいくつかの特徴があります。

- ファイルを生成しない:攻撃がシステムメモリ上でのみ行われるため、ディスクにマルウェアのファイルが残りません。これにより、一般的なウイルス対策ソフトでの検出が難しくなります。

- 痕跡が残りにくい:標準ツールを用いて攻撃を実行するため、システムに変更が少なく、痕跡が残りにくいです。そのため、従来のログ解析やフォレンジックで追跡することが困難です。

- 既存のセキュリティ対策をすり抜ける:アンチウイルスソフトウェアやマルウェア対策ソフトの多くはファイルベースでの検出を行うため、ファイルを用いない攻撃には脆弱です。

ファイルレス攻撃の主な例

ファイルレス攻撃は、以下のようなケースで報告されています。

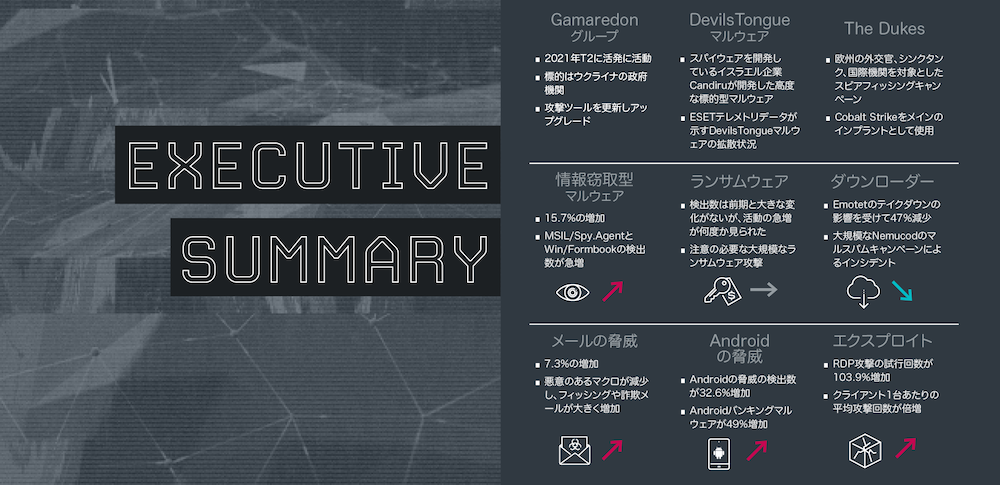

- Emotet:Emotetは、フィッシングメールにWordやExcelファイルのマクロを仕込むことで感染を拡大させるマルウェアです。ファイルを使用せず、Officeのマクロ機能を通じて感染します。

- PowerShell Empire:PowerShell Empireは、侵入後にPowerShellを使用してマルウェアを実行するフレームワークです。主にリモートからコマンドを実行したり、情報収集を行うために使用され、ファイルレスで攻撃が可能です。

- Cobalt Strike:Cobalt Strikeは、Red Team(侵入テストチーム)が内部侵入テストで使用するツールで、攻撃者にも悪用されています。PowerShellを活用し、侵入後に痕跡を残さずに攻撃活動を行います。

ファイルレス攻撃に対する対策方法

ファイルレス攻撃は検出が難しいため、従来のセキュリティ対策だけでは不十分です。以下は、ファイルレス攻撃への効果的な対策です。

1. EDR(Endpoint Detection and Response)の導入

EDRはエンドポイントでの挙動をリアルタイムに監視し、異常な振る舞いを検知します。ファイルレス攻撃はメモリ上で実行されるため、EDRのように振る舞いベースで監視を行うことで、従来のファイルスキャンに頼らない検出が可能です。

2. PowerShellやマクロの制限

PowerShellやOfficeマクロの実行を制限することで、攻撃の進行を抑えることができます。特に企業環境では、必要なPowerShellコマンドのみを許可したり、マクロの実行を管理者のみが許可する設定を行うと、ファイルレス攻撃のリスクを軽減できます。

3. アクセス制御とネットワークのセグメンテーション

アクセス権限を最小限に設定し、業務に関係ないツールの使用を制限することが重要です。また、ネットワークをセグメント化し、横展開(ラテラルムーブメント)を防止することで、侵入時の影響を局所化できます。

4. メモリ監視とログの監査

メモリ内の異常な振る舞いを検知するため、メモリ監視ツールを使用します。さらに、Windowsログやイベントログの監査を行うことで、不審な動作やツールの使用を早期に発見し、迅速な対応が可能です。

5. フィッシング対策

多くのファイルレス攻撃がフィッシングメールを入り口としているため、フィッシング対策の徹底が必要です。社員向けにメールの疑わしいリンクや添付ファイルを開かないよう教育を行い、またスパムフィルタを強化することで、リスクを低減します。

ファイルレス攻撃と従来のマルウェア攻撃の比較

| 特徴 | ファイルレス攻撃 | 従来のマルウェア攻撃 |

|---|---|---|

| ファイル使用 | なし(メモリ上で実行) | あり(ファイルを作成) |

| 検出の難易度 | 高い(アンチウイルスでの検出が難しい) | 比較的検出しやすい(ファイルスキャンで検出可能) |

| 持続性 | メモリから削除されると痕跡が残らない | ファイルがディスクに残りやすい |

| 一般的な対策 | 振る舞い検知(EDR)、メモリ監視、スクリプト制御 | アンチウイルスソフト、ファイルのスキャンと検疫 |

まとめ

ファイルレス攻撃(Fileless Attack) は、ファイルを使用せず、OSの標準機能やスクリプトを悪用してメモリ上で実行される高度なサイバー攻撃です。従来のマルウェア対策ソフトで検出されにくく、正規ツールを使用するため、痕跡が残りにくい点が特徴です。PowerShellやWMIの悪用、メモリインジェクションなど、様々な手法が組み合わされ、攻撃者がシステム内部での足跡を最小限に抑えます。

ファイルレス攻撃への対策には、従来のアンチウイルスソフトに加え、EDRのような振る舞いベースの検出や、PowerShell・マクロの制限、メモリ監視が有効です。ネットワークの分離やアクセス制御を通じてリスクを分散することで、ファイルレス攻撃の脅威に対抗することが可能です。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)