このレポートでは、2023年にソフォスのインシデント対応チームが世界各地で業務を通して経験したサイバー攻撃154件の事例についての分析結果を解説します。

出典ソフォスホワイトペーパー「アクティブアドバーサリーレポート2024年上半期版」

この記事の目次

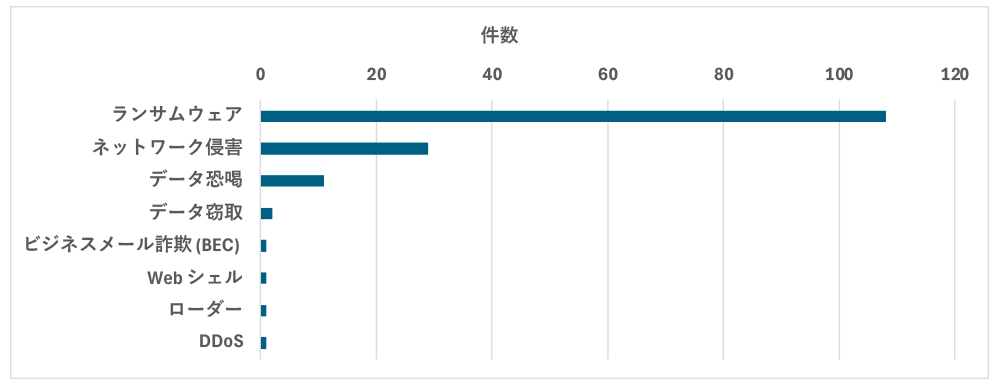

ランサムウェアによる攻撃が2023年もトップ

例年と同様、2023年もソフォスのインシデント対応チームはランサムウェアに関する攻撃を他のどの種類の攻撃よりも多く体験しました(ランサムウェア事例数108件/総事例数154件、ランサムウェアが占める割合70.1%)。

2位のネットワーク侵害は29件(約19%)でした。

この内5件のネットワーク侵害は、既知のランサムウェアによるネットワーク侵害であることが確認されています。

※1件の事例が最終的に複数の影響をもたらす可能性があるため、合計が全事例数の154件を上回っています。

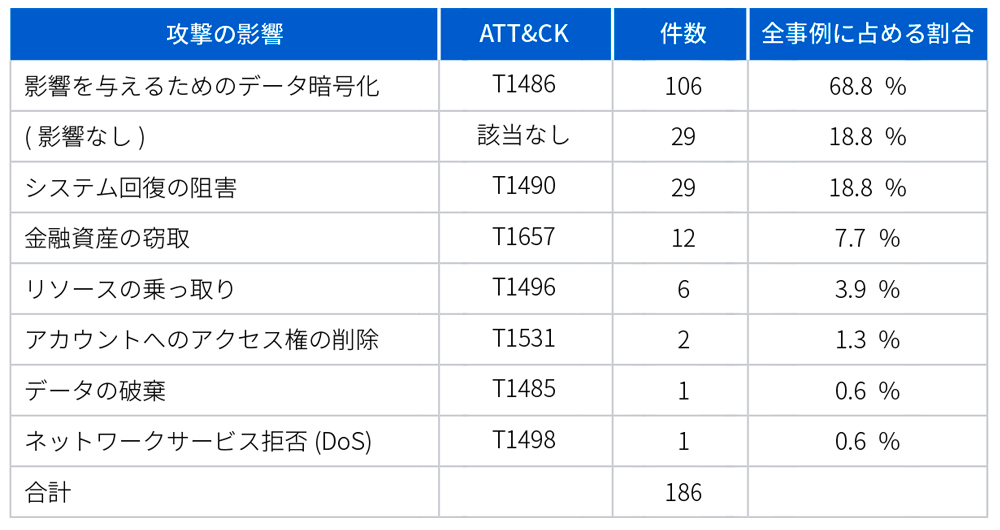

ランサムウェアによるデータ暗号化が被害の約7割

攻撃による被害は、データ暗号化 (T1486:MITRE ATT&CK) が群を抜いて多く106件(68.8%)でした。

暗号化と同時に攻撃は他の被害をもたらします。

2位のシステム回復の阻害 (T1490)29件とデータ暗号化が組み合わされているのがしばしば確認されます。同じく2位の「影響なし」は29件でした。これはネットワーク侵害による影響を適切に説明するMITREのテクニックの定義が無いため「影響なし」となっています。

4位は「金融資産の窃取」(T1657)で12件です。この種のデータ恐喝が増加したことで、関係するテクニックも増加し、2023年のランキングではリソースの乗っ取りを上回りました。一方で、リソースの乗っ取りが確認された件数は 2022年と比べて3分の1の6件にまで減少しています。

※ 1件の事例が複数の被害をもたらすことがあるため、合計が全事例数の154件を上回っています。

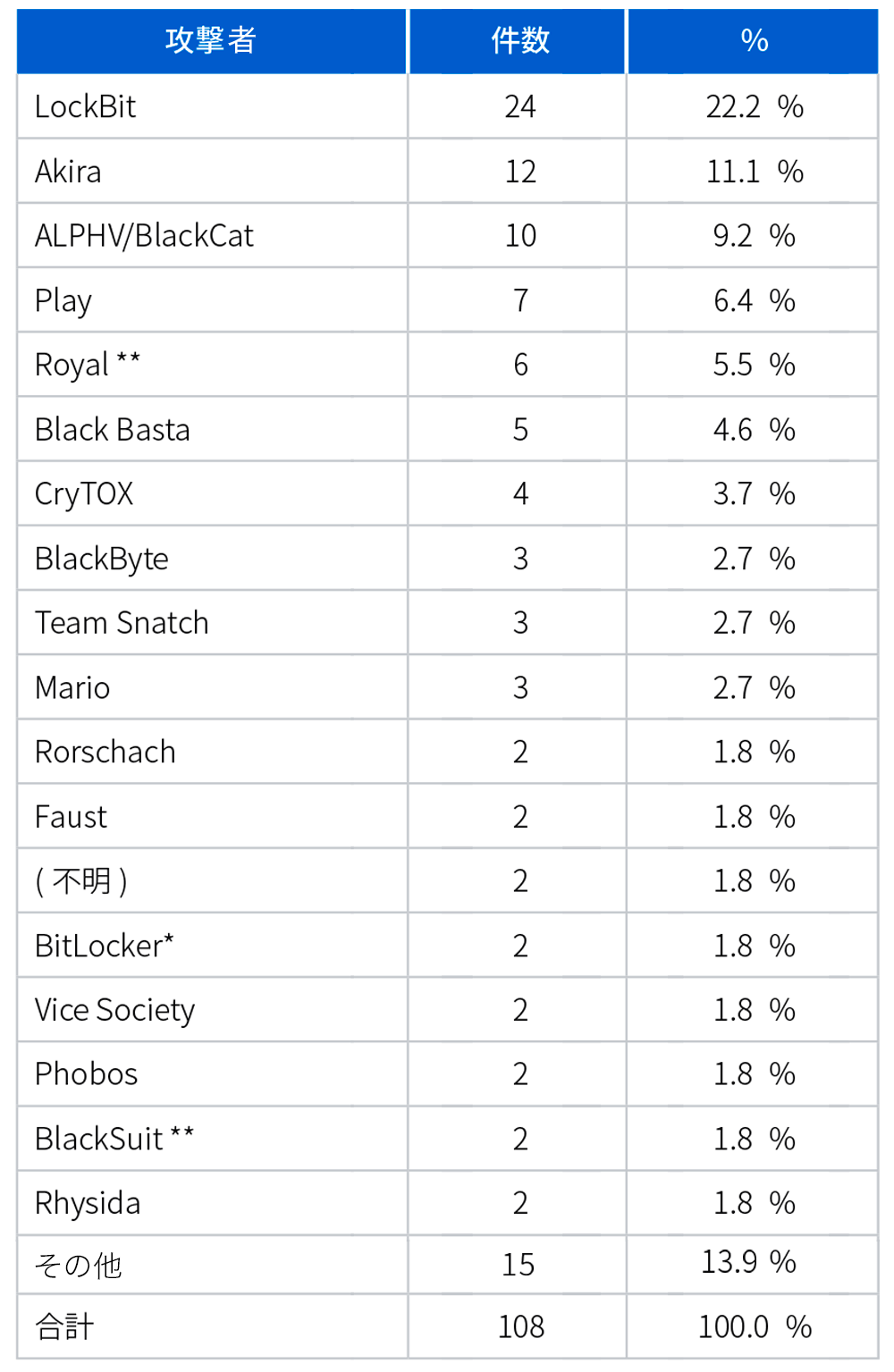

2023年に確認された攻撃者の特定(アトリビューション)

最も明確なのはランサムウェア攻撃から直接取得した帰属情報です。

ほとんどのランサムウェアは攻撃者に販売するサービス(RaaS: Ransomware as a Service) として流通しているため、

攻撃者は複数のランサムウェアを活用しています。

LockBit は、2年連続で最も多く使われたランサムウェアの首位を維持し、ついに Contiを抜いて歴代ランキングのトップに躍り出ました。2023年に調査したランサムウェア攻撃の5分の1以上がLockBitを使用していました。

新規ランサムウェアとして、注目すべきは Akira です。2023年3月に登場したこの新しいランサムウェアは、ALPHV/BlackCat、Royal (2023年にBlackSuitとして再登場したと考えられる)、Black Basta といった他を押しのけて、2 位にランクインしました。(Royal と BlackSuit を同一のものとして扱った場合、4 位にランクインします。) しかし、これは必ずしもランサムウェアが完全であることを意味するわけではありません。ALPHV、Black Basta、Everest、Vice Societyの事例と同様に、失敗したAkira攻撃であることが判明しました。

上位5件のランサムウェア関連の攻撃者は、全ランサムウェア攻撃の半分以上 (55%) を占めていますが、AkiraとRoyalはどちらも、Contiランサムウェアグループとその多くの亜種を生んだ Ryukランサムウェアファミリです。

上位10件まで広げてみると、Contiから派生したとされるBlack Basta (6位)とBlackByte (8位)の2 件が見つかります。データ恐喝グループのうち、Karakurtがこの悪名高いランサムウェアファミリとつながりがある可能性も明らかになりました。

LockBitもある意味では関係しています。というのも、このグループは 2022年のContiのリーク後、コードの一部を使用していることが確認されているからです。

ランサムウェアは、2023年9月中旬に10年目を迎えました。

実際には、これらのグループに属する個人の多くは、長期にわたって活動しており、十分な時間と機会を活用してスキルを磨いてきました。さまざまな理由から、ランサムウェアグループは誕生と消滅を繰り返しています。

しかし、Cuba、LockBit、Phobos、Snatchといった、最初のアクティブアドバーサリーレポート以来調査され続けているグループもいくつか観測されています。データ恐喝グループとしては BianLianがトップであり、Cl0p、Hunters International、Karakurtが続きます。

Hunters Internationalによる攻撃はランサムウェア攻撃としては失敗しましたが、データの窃取には成功したため、盗んだデータの公開と引き換えに支払いを要求するデータ恐喝に方針を転換しました。

*:攻撃者は WindowsBitLockerサービスをインストールし、ファイルの暗号化とボリュームシャドウコピーの削除の両方を行った。

**:同一のものである可能性がある。

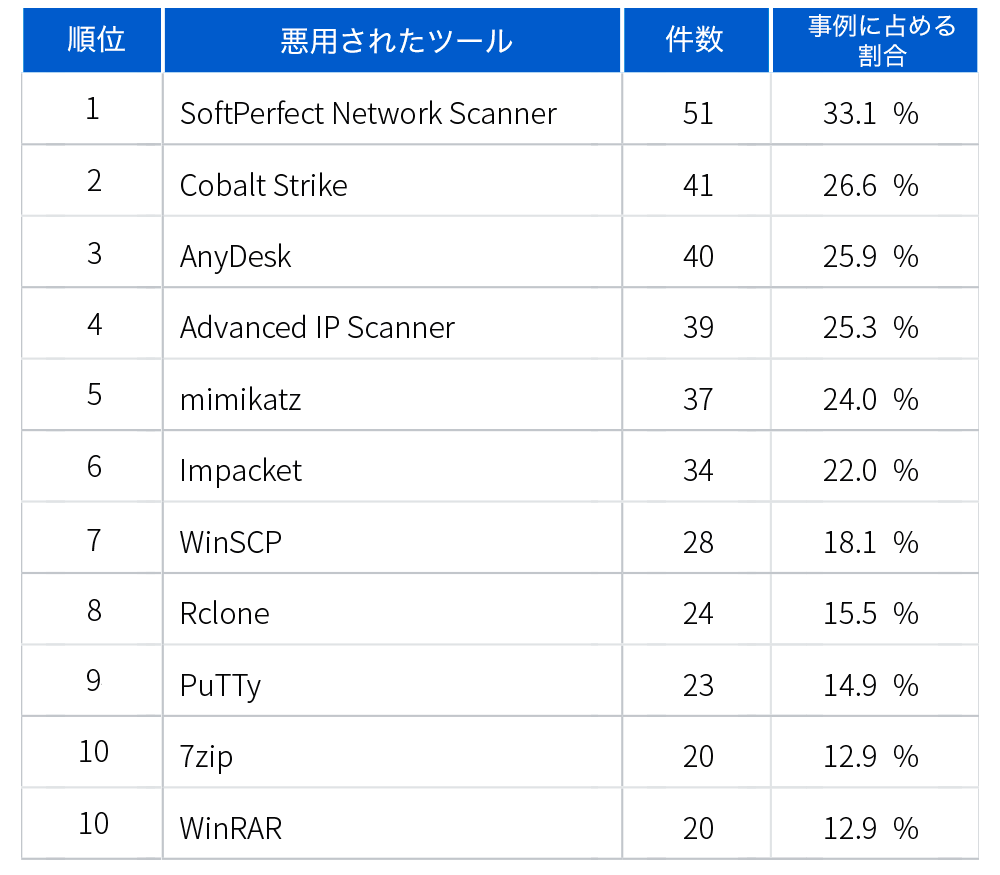

2023年のサイバー攻撃で悪用されたツール

Cobalt Strike を利用した攻撃が大幅に減少

ランキング上位のツールは前年とほぼ同じです。違いはCobalt Strikeが、過去3年間で着実にシェアを落としていることです。絶対数では依然として歴代ランキングの首位を維持しているものの、Cobalt Strikeを使用した攻撃の割合が大幅に減少しており、2021年の48%から2023年は27%に低下しています。

多くのツールがデータの窃取に利用されている

今年の総合トップは、SoftPerfectのNetwork Scannerでした。このツールは、攻撃者がネットワークをマッピングし、潜在的な標的を発見するために日常的に悪用されています。このツールの悪用は何年も前から確認されています。他にも、正規ソフトでありながら悪用されることの多いツールとして、エンドポイント管理用の一般的なツールであるAnyDeskがあります。

注目すべきは、ベスト10ツールの50%がデータの窃取に用いられていることです。

7zipとWinRARは、データの窃取を補助、あるいは難読化するためのアーカイブの作成に日常的に使用されており、他のツールはこのアーカイブの収集と転送に使われています。

多くの組織は自社のネットワークからの大規模なデータ転送を見逃しています。たとえば、MEGAクラウドストレージサービスは頻繁にデータ窃取のために悪用されています。通常の業務でMEGAを利用していないにもかかわらず、MEGAを出入りするトラフィックがある場合には調査が必要です。

また、ソフォスのデータセットではImpacketというツールが確認できることも注目に値します。Impacket/atexec、Impacket/secretsdump、Impacket/smbproxy など個々のツールをすべて「Impacket」として合計すると6位にランクインします。

いくつかの例外を除いて、ツールの大半は、監視/ ブロック用ツールです。

※ 1件の事例が複数の被害をもたらすことがあるため、合計が全事例数の154件を上回っています。

ランサムウェアに強い!

サイバーセキュリティお助け隊サービス

AXIS総合セキュリティパックのご紹介

「AXIS総合セキュリティパック」は、Sophosの最新製品を採用した次世代型セキュリティシステム(Sophos Firewall XGS、Sophos Intercept X )に24時間年中無休のマネージメントサービス(Sophos MDR)さらに導入コンサルティングサービスとサイバー保険をワンパッケージにした最高レベルの総合セキュリティサービスです。

結論

2023年のデータを振り返ってみると、侵害を受けた組織と受けなかった組織の大きな違いは、次の2点に対する取り組みの違いです。

1) 適切なツールの選択と配置に伴う準備

2) 必要なときに行動するための知識と準備

ランサムウェア攻撃はその流行、使用されるツール、攻撃のタイムラインにおいて停滞していますが、残念なことに、防御者は毎年同じ過ちを犯しているのを目の当たりにしています。

認証情報の侵害やパッチが適用されていないシステムは、過去の遺物であるべきです。無防備なシステム、過剰な権限を持ったユーザー、および管理されていないアプリケーションは、解決できる問題です。不十分なログ機能、あるいはログの未設定は、今すぐ改善すべきです。

コラムでご紹介したのはレポートの一部です。本レポートを閲覧して、過去の失敗から学ぶ機会として今後の業務の参考にしていただければ幸いです。

さらに、Sophos Central Endpoint and Server製品の幅広い販売能力と高い技術的な製品知識を有していることをSophosが証明するSophos Central Endpoint and Server Partner認定企業です。

ソフォスホワイトペーパー「アクティブアドバーサリーレポート2024年上半期版」のダウンロードはこちらから >

ソフォスホワイトペーパー「アクティブアドバーサリーレポート2024年上半期版」のダウンロードはこちらから >

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)