2022年2月24日、ロシアがウクライナへ侵攻を開始。セキュリティ企業ESETは、サイバーセキュリティの観点から、この戦争に関する調査・研究および問題解決に積極的に取り組んできました。ESETの本社は、スロバキアのブラチスラヴァ市。

ESETは、スロバキア東部の国境付近において、ウクライナの人々が自らの生活を守るために闘う姿を目の当たりにしてきました。一方、ウクライナは、陸上・海上・航空での攻撃だけでなく、サイバー空間でも攻撃にさらされていることはあまり知られていません。

ESETは、ウクライナ侵攻以前から、ウクライナを狙ったサイバー攻撃について、独占的に調査・監視してきました。現在進行中の戦争と、これらのサイバー攻撃との関連を説明します。

少なくとも2013年から!ウクライナを標的としたサイバー攻撃が激化

2022年2月24日、ロシアがウクライナへ侵攻を開始というニュースが、世界を震撼しました。

一方、サイバー空間では、2022年より遥か前から、ウクライナを標的とした激しいサイバー攻撃が展開されていたことは、あまり知られていません。ウクライナを標的とした主なサイバー攻撃やその目的を、時系列で整理します。

2008年~

国家主導型のAPT グループ「Turla」の暗躍。

Turlaは、スパイ活動を実行しているAPT グループで、複雑なマルウェアを駆使し、政府機関や軍事組織を主な標的していることで知られています。2008年には、米軍のシステムへの侵入に成功。欧州や中東の多くの政府機関に対する大規模な攻撃にも関与しました。

2013年~

国家主導型のAPT グループ「Gamaredon」の暗躍。

2013年から活動しているAPT グループで、近年はウクライナに対する攻撃を活発に行っています。Gamaredonの主な目的は、サイバースパイで、スピアフィッシングキャンペーンを展開し、標的の組織に侵入する手口を多用します。

2013年~

国家主導型のAPT グループ「InvisiMole」の暗躍。

InvisiMoleは、Gamaredonと同じく2013 年から活動していますが、Gamaredonとは対照的に、極めて秘密裏に攻撃を実行します。InvisiMoleは、ウクライナと東欧での諜報活動に重点を置いた活動を行っており、これまで、政府機関・軍関係者・外交機関に対して、高度な標的型サイバー攻撃を仕掛けています。

2013年

国家主導型のAPTグループ「Sandworm」が、マルウェア「BlackEnergy」を利用したウクライナへの攻撃を激化。

2014年

ロシアがクリミア半島を占領し、その後ドンバス戦争へ発展

2015年12月

APTグループ「Sandworm」がウクライナの電力網を攻撃。サイバー攻撃による史上初の停電が発生し、約23 万人のウクライナの一般人が影響を受けました。

2016年12月23日

APTグループSandwormが、電力網への攻撃に特化したマルウェア「Industroyer(ESETが発見・命名)」による攻撃を展開、このマルウェアによる史上初の標的となったのがウクライナでした。「Industroyer」は、Stuxnet に次いで高度な設計になっており、キエフ北部の変電所を標的として作成されたことが判明しています。

2017年

サイバー犯罪の歴史上、金銭的に最も壊滅的な被害をもたらしたランサムウェア、「NotPetya」のアウトブレイク。

2018年

国家主導型のAPTグループ「Sednit」が、実環境で初めて発見されたUEFI ルートキット「LoJax」を展開。回復力を高めることで、侵害したシステムに常駐する手法を確立することに成功しています。Sednitの標的は、ウクライナだけでなく、NATO 諸国にも及んでいます。

2022年1月14日

ウクライナにおいて、さまざまな政府機関のWeb サイトが改ざん。改ざんされたWebサイトには、反ウクライナの画像と共に、“Be afraid and fear the worst. (恐れよ、そして最悪の事態に備えよ)”という警告メッセージが表示されていました。

このWeb改ざん攻撃の直後には、ウクライナの組織を標的とするマルウェア、「WhisperGate」が発見されています。ESETは、WhisperGateとWebサイト改ざんとが、関連していると考えています。

2022年2月23日(協定世界時15 時前)

ロシアがウクライナに侵攻する前夜、ウクライナの主要Webサイトが、分散型サービス拒否(DDoS)攻撃を受けました。DDoS攻撃により、これらのWeb サイトが停止に追い込まれた、わずか数時間後、少なくとも5 つの組織の数百台のコンピュータに、新たなデータワイパー型マルウェア「HermeticWiper」がインストールされました。

2022年2月23日(協定世界時14時52分)

HermeticWiperと同じコードサイニング証明書で署名されている他の検体を、ESET が調査。新たなマルウェアファミリーを発見し、「HermeticWizard」と命名しました。HermeticWizardは、HermeticWiperを拡散するために作成されたワームであり、その拡散の仕組みが単純なものだったことから、攻撃を急ぐために簡易的に開発したマルウェアだったと推察されます。

2022年2月24日

ロシアのウクライナへの侵攻

2022年2月24日

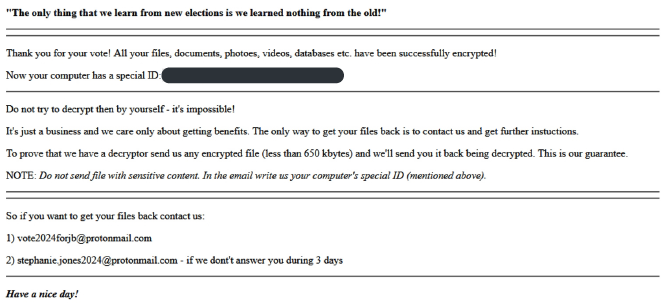

HermeticWiperによる攻撃と同時に、ランサムウェア「HermeticRansom」もウクライナ国内で展開されていたことが発覚。HermeticRansomは、ランサムウェアにも関わらず、金銭の取得を目的としておらず、かつ小規模に展開されていたことから、HermeticWiperの挙動を隠ぺいする目的で作成されたマルウェアだと推察されます。

また、HermeticRansomの攻撃者は、バイナリにバイデン米国大統領とホワイトハウスに関するメッセージを残しています。HermeticRansomがファイルを暗号化するときに、被害者に表示するメッセージは次のようなものでした。

(新しい選挙から学べる唯一のことは、古い選挙から何一つ学ばなかったことだ)”

2022年2月24日

ウクライナ政府のネットワーク内にて、ESETが新たなワイパー型マルウェア「IsaacWiper」を検出。IsaacWiperは、HermeticWiperの攻撃の影響を受けていない組織から検出されました。

また、PE コンパイルのタイムスタンプ(2021年10月19日)が改ざんされていなければ、「IsaacWiper 」は、ウクライナ侵攻よりも数ヶ月前の攻撃で、すでに使用されていた可能性があります。

2022年3月14日

ESET が、ウクライナ国内の組織への攻撃で、新たなワイパー型マルウェア「CaddyWiper」が利用されていることを発見。

CaddyWiperは、金融・メディア・政府機関など、標的とする組織を限定しており、実際、特定の組織の数十台のシステムでのみ検出されています。このことから、ESETは、CaddyWiperの目的は、それらの組織が持つセキュリティ侵害への対応能力を、低下することだと推察しています。

2022年4月8日

Industroyer の亜種「Industroyer2」を発見。Industroyer2の標的は、ウクライナの高電圧変電所でした。

さらに、攻撃者はIndustroyer2と連携させて、ワイパー型マルウェアCaddyWiperをICS ネットワークに展開。

Windows 用に加え、過去にはほぼ見られなかった、Linux やSolaris を狙った攻撃も行われました。

戦争に便乗し一般企業や個人を標的にした攻撃も

日本の企業が知っておくべきことは、ウクライナ侵攻に関連するサイバー攻撃は、政府機関やメディアだけを標的にしたものだけではないことです。戦争に便乗し、ウクライナの企業や一般市民を標的とした攻撃も展開されています。

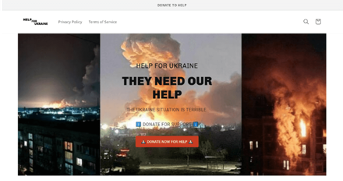

ウクライナ侵攻に便乗したフィッシングサイト

慈善団体を装い金銭を募るフィッシングサイト

2月24日の侵攻直後から、詐欺師たちがウクライナを支援しようとする人々を狙った攻撃を展開しています。ESETは、ウクライナの惨状に便乗するフィッシングサイトによる脅威を、多数検出しました。

このようなフィッシングサイトは、架空の慈善団体を装い、募金活動を餌にして、詐欺に引っかかる人々をおびき寄せています。

例えば、画像のフィッシングサイトでは、慈善目的を装い、ウクライナの惨状を感情的に訴えつつ、国の防衛を支援するため募金するよう誘導しています。

ウクライナ侵攻に便乗したスパムメール

ウクライナ侵攻が開始した2月24日直後から、不正メールの検出件数が大幅に増加しました。

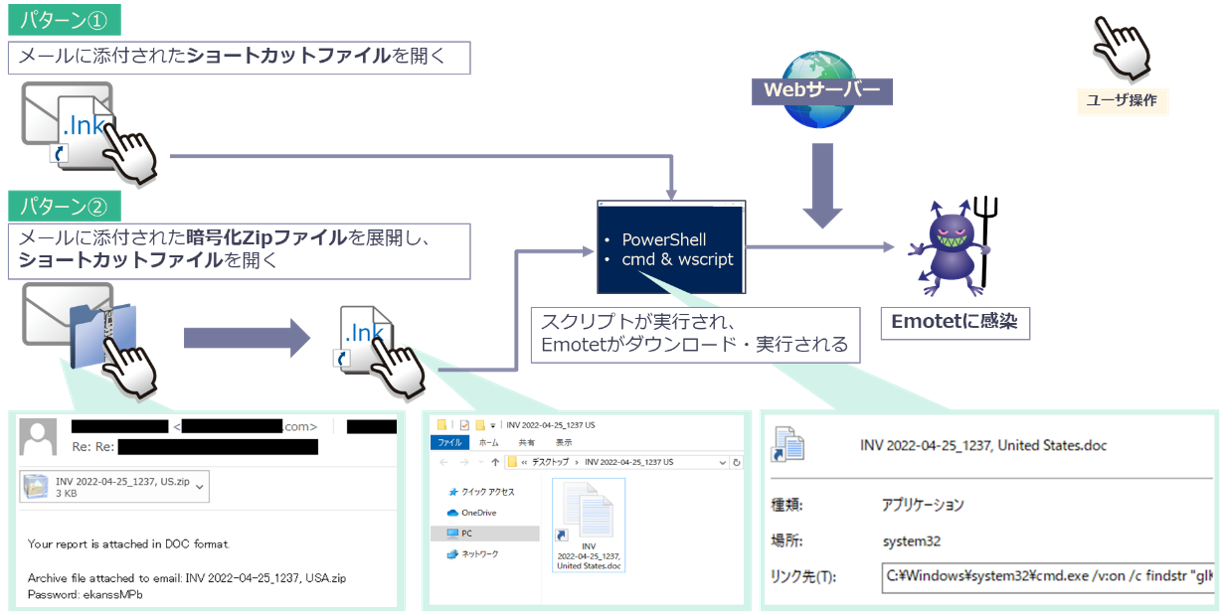

増加の要因のひとつ、主にスパムメールを使用して拡散するマルウェアとして、世界を震撼した「Emotet」による脅威です。

2021年1月27日、EuropolとEurojustが主導した国際的な共同作戦「Operation LadyBird」が、Emotetのインフラをテイクダウンしたと発表。Emotet は、2021年に壊滅したはずでした。ところが、その後、Emotetが復活を遂げ、Emotet を駆使する攻撃者らは、2022年3月から4月にかけて、不正なWordファイル(検出名:DOC/TrojanDownloader.Agent)を添付ファイルとして利用したスパムキャンペーンを、矢継ぎ早に展開しました。

結果として、2021年第3三半期と比較し、2022年第1三半期では、Emotetの検出数が110倍に膨れ上がっています。

Emotetの日本での動向は?ESET総代理店キヤノンマーケティングジャパン株式会社サイバーセキュリティラボが解説

2020年4月末には、不正なWordファイルの代わりにショートカットファイル(検出名:LNK/TrojanDownloader.Agent)を悪用したEmotetのスパムキャンペーンが国内外で展開されました。

ショートカットファイルがスパムメールに直接添付された事例とショートカットファイルが暗号化ZIPファイルに格納され、スパムメールに添付された事例の2種類が確認されています。不正なOfficeファイルに対するユーザーの警戒感が強まっていることから、攻撃者が別の手法を試したものと思われます。

またEmotetにはメーラーからメール本文や連絡先情報を窃取する機能があり、その情報をもとに実在の組織になりすましたスパムメールを送信することでも知られています。日本国内においてはメール本文の署名がそのまま盗用されているケースも確認されており、一目でスパムメールと見抜くことが難しくなっています。

ウクライナ侵攻に起因する問題への対処を続けるESET

ロシアとウクライナの戦いは、陸上・海上・航空だけではなく、サイバー空間でも繰り広げられています。さらには、戦争に便乗し、日本を含め世界各国の一般企業や個人を標的にしたサイバー攻撃も行われています。

ウクライナと国境を接するスロバキアに本社を置くESETは、これまでも人道的な支援を行い、ウクライナの企業や人々を支援してきました。

また、欧州および世界各国のセキュリティ関連組織に対し、調査結果や知見を提供するなど、ウクライナ国内に多くの顧客を抱えているESETにしかできない貢献を続けています。

2022年4 月、ESET はウクライナ政府のコンピュータ緊急対応チームであるCERT-UA と協力し、同国のエネルギー企業を標的としたサイバーインシデントへの対応を行いました、結果、国家にとっても最重要なインフラストラクチャを修復および保護することができました。

このESET とCERT-UA との連携では、攻撃による破壊活動を防止できただけでなく、「Industroyer」の新たな亜種「Industroyer2(ESETとCERT-UAが共同で命名)」の発見にも繋がりました。

また、攻撃者がウクライナの高電圧変電所にIndustroyer2を展開しようとしていましたが、実際の被害を未然に防ぐことができました。

ESETは、今後も、ロシアとウクライナとの戦争に起因する脅威への対処と問題解決への貢献を続け、戦争による影響を緩和するための支援を続けます。

まとめ

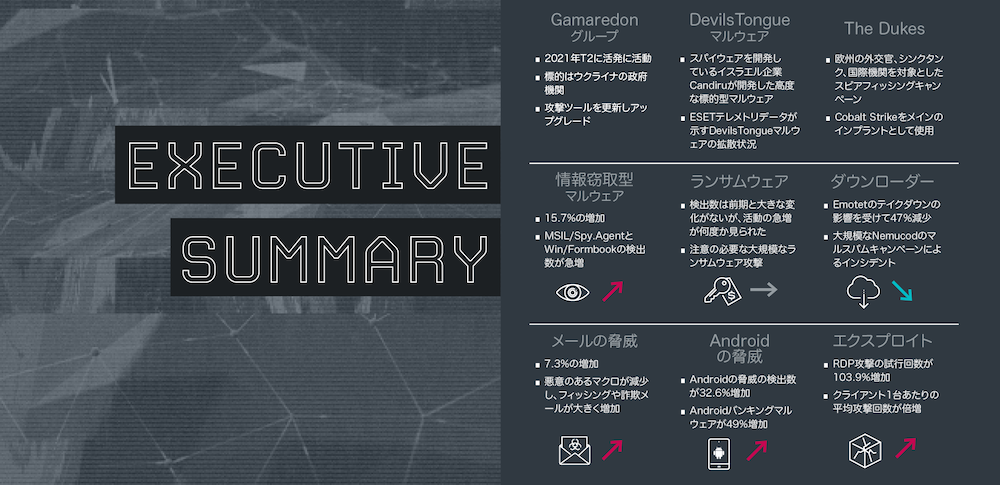

本調査「ESETサイバーセキュリティ脅威レポート2022年第1三半期版」では、紹介した脅威動向の他にも、多くのデータやグラフを用いながら、サイバーセキュリティの今を伝えています。「ESETサイバーセキュリティ脅威レポート2022年第1三半期版」の全文(一部英語)は、こちらから無料でダウンロードできます。

イーセットジャパン株式会社では、今後も「ESET Threat Report(ESETサイバーセキュリティ脅威レポート)」として、定期的にレポートを発表いたします。また、引き続き、ロシア軍によるウクライナ侵攻に関する情報発信を行ってまいります。ESETセキュリティブログを定期的にチェックして、最新情報を得ていただくことをおすすめします。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

ウクライナにおける脅威動向に関して深い知見を持つESET。2022年6月27日(月)放送予定のNHK「クローズアップ現代」でESETの研究者のインタビューが紹介される予定です。ぜひご覧ください。

NHKクローズアップ現代「拡大する”見えない戦場”ウクライナ・サイバー戦の実態」

・NHK総合1(東京):2022年6月27日(月) 午後7:30〜7:57(27分)

・NHK BS1:2022年6月28日(火) 午後5:30〜5:59(29分)