無線LAN規格IEEE802.11の設計に関して、複数の脆弱性が発覚。これらの脆弱性の一部は、IEEE802.11の修正が行われた2007年にすでに発見されていたものの、対処されませんでした。

あらゆるWi-Fiデバイスが影響を受けると言われる脆弱性「FragAttacks(フラグアタック)」について、説明します。

この記事の目次

FragAttacks(フラグアタック)とは

2021年5月、ニューヨーク大学アブダビ校の研究者、マシー・ヴァンホーフ(Mathy Vanhoef)氏が、研究結果「Fragment and Forge: Breaking Wi-Fi Through Frame Aggregation and Fragmentation」を公開。このレポートは、ヴァンホーフ氏が発見した、Wi-Fiデバイスに影響を与える複数の脆弱性について説明しています。ヴァンホーフ氏は、この脆弱性群をまとめて「FragAttacks(フラグアタック)」と命名しました。

「FragAttacks」のうち3つは、Wi-Fi規格の設計に関連する欠陥、すなわち”ほぼ全てのWi-Fiデバイスが影響を受ける欠陥”という点は、驚きに値します。

参照FragAttacks.com

参照IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)/JPCERT CC

FragAttacks(フラグアタック)を悪用した攻撃とは

「FragAttacks」の脆弱性をサイバー犯罪者が悪用した場合、攻撃者が実行可能な攻撃には次のようなものがあります。いずれもWi-Fi規格の設計上の欠陥であり、影響範囲は、ほぼ全てのWi-Fiデバイスとなります。

アグリゲーション攻撃(aggregation attack)

Wi-Fi規格設計上の欠陥の1つ目が、Wi-Fiのフレームアグリゲーション機能に存在する「アグリゲーション攻撃(aggregation attack)」です。

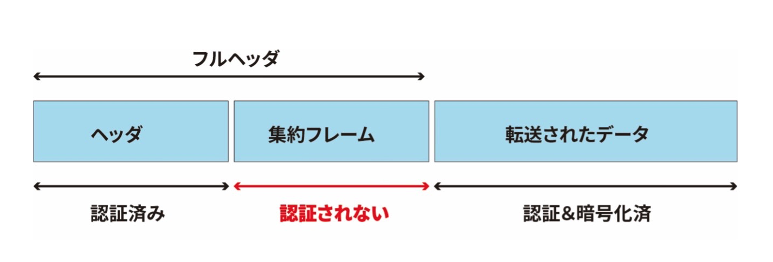

フレームアグリゲーションは、小さなフレームを大きなフレームにまとめることで、ネットワーク速度とスループットを向上させる機能です。各フレームのヘッダには、集約フレームが含まれているかどうかを示すフラグが含まれています。

ところが、集約フレームのフラグは認証されないため、攻撃者による変更が可能です。攻撃者がユーザーを騙してサーバーに接続させれば、任意のネットワークパケットを挿入できることになります。

混合鍵攻撃(mixed key attack)

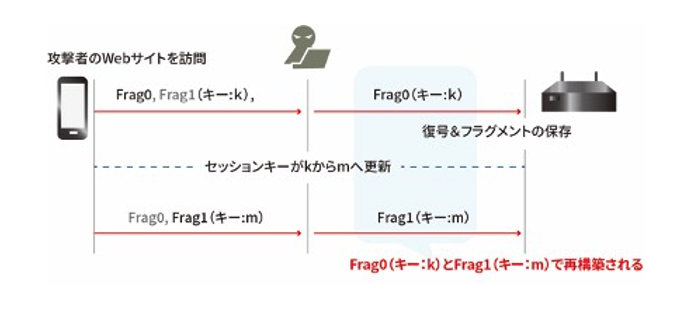

Wi-Fi規格設計上の欠陥の2つ目が、Wi-Fi のフレームフラグメンテーション機能に存在する「混合鍵攻撃(mixed key attack)」です。

フレームフラグメンテーションは、大きなフレームを小さなフラグメントに分割することで、接続の信頼性を高める機能です。

このとき、同じフレームに属するフラグメントはすべて、同じキーで暗号化されます。一方、規格では、受信者側がすべてのフレームを同一のキーで復号することを要求していません。すなわち異なるキーで暗号化したフレームが混在していたとしても、受信側は受け入れてしまいます。攻撃者がこのような欠陥を悪用して、データを盗み出す可能性があります。

フラグメントキャッシュ攻撃(fragment cache attack)

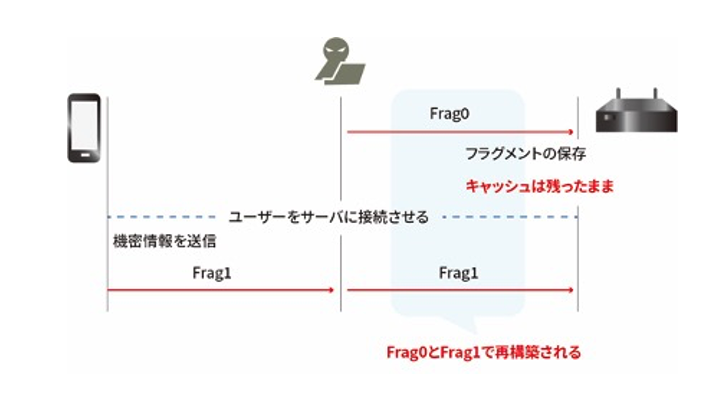

Wi-Fi規格設計上の欠陥の3つ目が、「フラグメントキャッシュ攻撃(fragment cache attack)」です。

規格では、ネットワークからクライアントが切断した場合、Wi-Fiデバイスが再構成されなかったフラグメントをメモリから削除する必要はないとしています。

よって、外部からメモリに不正なフラグメントを注入すれば、ユーザーが意識することなく、メモリに残った未構成フラグメントと不正なフラグメントを組み合わせて、パケットを生成して流出させるということが可能になります。

Wi-Fi実装上の欠陥が悪用されると何が起こる?

ヴァンホーフ氏はWi-Fi規格上の欠陥のみでなく、Wi-Fi実装上の脆弱性も発見しています。実装に関する主な脆弱性には次のようなものが挙げられます。

| Wi-Fi実装上の脆弱性 | 考えられる影響 |

|---|---|

| 送信者がまだ認証されていない状態でも、ハンドシェークフレームを別のクライアントに転送してしまうルーターが存在 | この脆弱性が悪用されると、攻撃者が任意のフレームを挿入することが可能 |

| すべてのフラグメントが同じフレームに属するかどうか、受信者でチェックしていないデバイスが存在 | 攻撃者は2つの異なるフレームのフラグメントが混在したフレームを簡単に偽造することができる。すなわち、暗号化されたフラグメントと平文のフラグメントを混在させれば、フラグメントが暗号化されていたとしても、外部に流出させることが可能 |

FragAttacks(フラグアタック)の対策は?

ヴァンホーフ氏は、「FragAttacks」脆弱性の公開にあたり、多くのITセキュリティ組織・企業と連携をしています。Wi-Fiに関する業界団体のWi-Fi AllianceやIndustry Consortium for Advancement of Security on the Internet(ICASI)とも協力しており、すでに多くのデバイスメーカーが修正パッチを公開しています。

企業・個人共に、ルーターなどのネットワーク機器に関しては、アップデートを怠っていることが多い傾向ですが、「FragAttacks」の影響を受けないためにも、速やかに各デバイスに修正パッチを適用することが求められています。

また、今すぐにできる対策としてヴァンホーフ氏は「デバイスのソフトウェアを最新の状態に保つこと」の他、「Webブラウザでページを閲覧する際に、HTTPS暗号化を示す鍵アイコンが付いていることを確認すること」を挙げています。

すべてのWebサイトがHTTPSの使用を必要としているわけではないものの、WebサイトがHTTPSの使用を保証している限り、攻撃者により送信データを閲覧されることがありません。

まとめ

ほぼすべてのWi-Fi機器に影響する脆弱性「FragAttacks」について、解説しました。

なお、「FragAttacks」に含まれる各脆弱性に割り当てられた、「Common Vulnerabilities and Exposures (CVE)」番号の一覧は次のとおりです。

・CVE-2020-24588

・CVE-2020-24587

・CVE-2020-24586

・CVE-2020-26145

・CVE-2020-26144

・CVE-2020-26140

・CVE-2020-26143

・CVE-2020-26139

・CVE-2020-26146

・CVE-2020-26147

・CVE-2020-26142

・CVE-2020-26141

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)