欧州スロバキアにグローバルヘッドクオーターを構える「ESET」。ESETのリサーチャーが世界中のサイバー犯罪の状況を分析し、「ESET Threat Report(ESETサイバーセキュリティ脅威レポート)」として、定期的に発表しています。

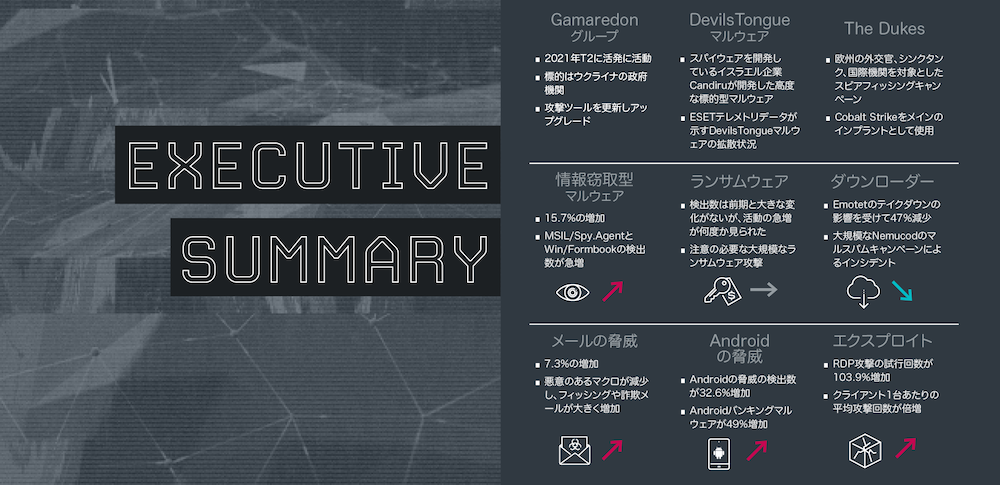

2021年11月5日、イーセットジャパン株式会社は、2021年度第2三半期(5月~8月)におけるグローバルの脅威状況をまとめた「ESET Threat Report T2 2021」に日本国内の脅威状況の分析を加えて、日本国内向けに公開します。

ESETの日本拠点「イーセットジャパン」が、「ESET Threat Report T2 2021」を読み取り、日本国内で特に話題となったトピックを抽出。解説を交えながら国内の最新脅威状況を紹介します。

<ESET独占>SolarWindsにサプライチェーン攻撃したスパイ集団「The Dukes」のその後

2020年12月13日、IT管理ソフトやリモート監視ツールを開発する企業「SolarWinds」が、同社が開発する「Orion Platform」を狙ったサプライチェーン攻撃が発生したことを発表。Orion Platformは世界中の政府機関を含む、多くの組織や企業が利用するIT管理・ネットワーク管理システムであることから、SolarWinds社もこのサプライチェーン攻撃を”史上最大級の複雑かつ高度なサイバー攻撃”と位置づけています。

SolarWinds製品を悪用したサプライチェーン攻撃を展開したのが、「The Dukes」(別名:APT29・Cozy Bear・Nobelium)と呼ばれるサイバー犯罪者集団です。ESETのテレメトリによると、攻撃者は2021年7月13日にヨーロッパの複数の外交機関にスピアフィッシングメールを送信していました。

The Dukesが2021年7月に展開した攻撃キャンペーンで利用したメールの例

このメールは、アイルランドのベルギー大使館の職員になりすました者が発信した、”ミーティングへの招待”という題名のメールでした。この偽の招待メールが巧妙な点は、不審な添付ファイルや、不正ファイルをダウンロードするリンクが含まれていないことです。代わりに、次のように案内があります。

「I kindly ask you to confirm attendance by rsvping to myself before Thursday 15.(15日木曜日までに参加の可否を私にご連絡ください)」

攻撃者は、この指示に従って返信した真の標的にのみ、不正ファイルをダウンロードするリンクを送信していました。

また、偽の招待メールの本文では、「jirka.depaepe@diplobel.fed[.]be(ベルギー大使館のドメイン)」に返信するように求めていますが、実際にアンカーされているメールURLは「karsten@behrends[.]at(攻撃者のメールアドレス)」です。このため、返信先のメールリンクをクリックすると、ベルギー大使館のドメインではなく、攻撃者のメールアドレスがメールが返信先になります。

そして、偽の招待メールに返信してしまった被害者が、2通目として配信されるミーティング参加要領のメール内のリンクをクリックすると、不正なDLLがダウンロードされます。これらすべてのDLLはカスタマイズされた、マルウェア「Cobalt Strike loader」でした。

10年以上活動を続けている犯罪者グループThe Dukesは、Cobalt Strike を攻撃ツールとして使っているグループとしても知られています。このような攻撃事例から、The Dukesは、拡張性が高い攻撃ツールであるCobalt Strikeを、未だに使用し続けていることが伺えます。

過去最大の身代金46億円!?ランサムウェア攻撃が一線を越えた

サイバーセキュリティの世界においてグローバル全体で今、最も注目されているのが、端末内のデータを暗号化した上で身代金を要求するマルウェア「ランサムウェア」の動向。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)