サイバー攻撃は私たちのデジタル生活に常に潜んでいる脅威です。

この記事では、現代で最も一般的なサイバー攻撃の種類を解説し、それぞれの対策を具体的に紹介します。

個人でも組織でも、適切な知識とツールを装備することが、安全なデジタル環境を保つ鍵となります。

この記事の目次

サイバー攻撃とは?

サイバー攻撃とは、インターネットやデジタル機器を絡めた手口で、個人や組織を対象に、金銭の窃取や個人情報の詐取、あるいはシステムの機能停止などを目的として行われる攻撃です。攻撃対象は個人や企業、官公庁などと幅広く、標的を定めず無差別に攻撃するケースも見られます。インターネットを利用する以上、個人・企業にかかわらず最新のサイバー攻撃対策が必要です。

おさえておきたい基本!サイバー攻撃10種類

現代で最も一般的な10種類のサイバー攻撃を解説します。各攻撃の方法、その影響、そして具体的な対策方法を簡潔に紹介します。

- マルウェア

- ランサムウェア

- フィッシング詐欺

- Emotet(エモテット)

- DDoS攻撃

- SQLインジェクション

- ゼロデイ攻撃

- クロスサイトスクリプティング(XSS)

- パスワードリスト攻撃

- ビジネスメール詐欺(BEC)

1. マルウェア

マルウェアは、ウイルス、ワーム、トロイの木馬など、様々な形態があります。これらは無断でデータを盗んだり、システムに損害を与えるソフトウェアです。防御策には、アンチウイルスソフトの使用や定期的なシステムアップデートが含まれます。

2. ランサムウェア

ランサムウェアは、マルウェアの一種でユーザーのデータを暗号化し、その復元と引き換えに身代金を要求するソフトウェアです。このウイルスは通常、トロイの木馬によって侵入し、ファイルをロックします。被害を防ぐためには、重要なデータのバックアップと、怪しいメールやリンクの開かないことが重要です。

3. フィッシング詐欺

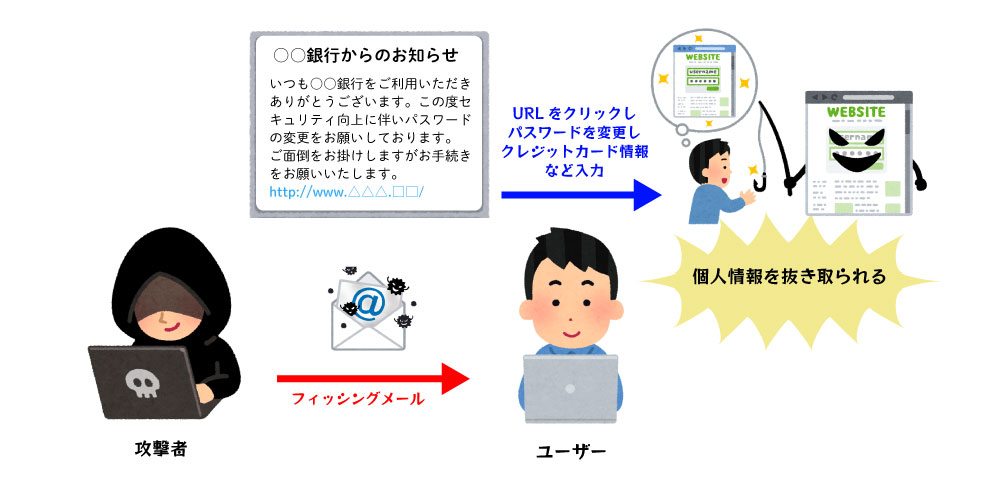

フィッシング詐欺はインターネット上で正規サービスになりすまし、ユーザーのログイン情報を盗む詐欺行為です。2019年から3年連続で情報セキュリティの大きな脅威とされ、多くの被害が報告されています。被害に遭うとクレジットカード情報の悪用やサービスの不正利用が起こり、重大な問題を引き起こす可能性があります。対策は、リンクの出所を確認することや、セキュリティの強化された認証方法の使用が効果的です。

4.Emotet(エモテット)

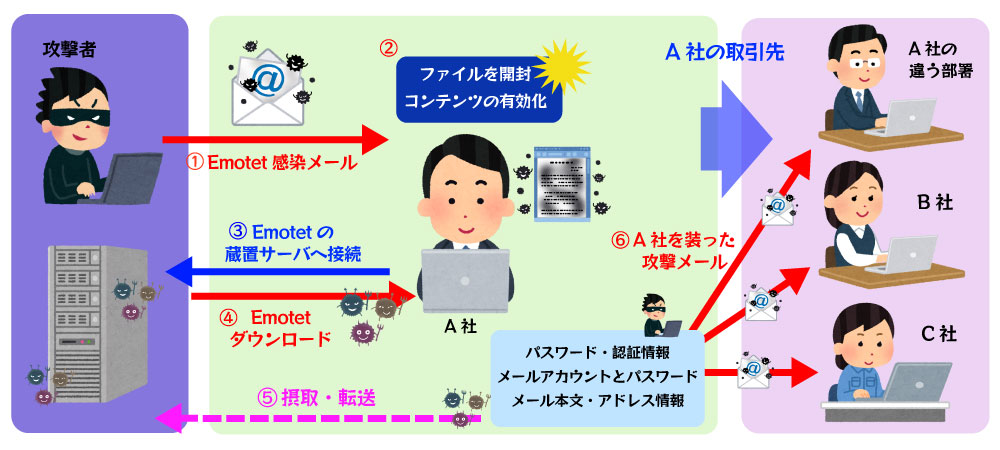

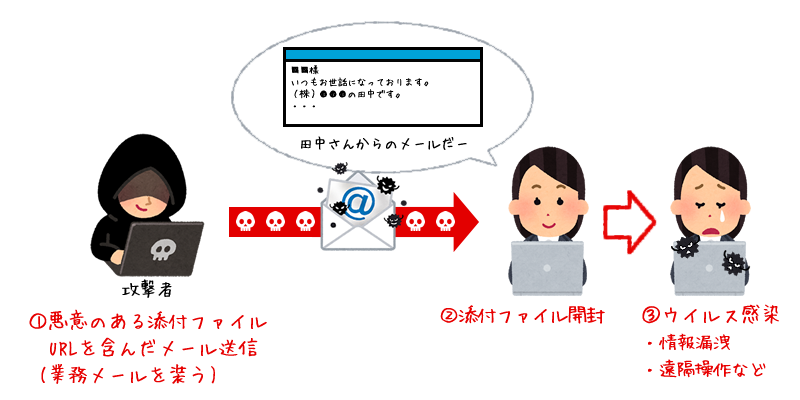

Emotet(エモテット)とは、情報窃取と他のコンピュータウイルスの媒介を行うマルウェアです。Emotetは端末に不正侵入すると、ランサムウェアなどの攻撃プログラムを自動でダウンロードします。

Emotetの感染経路は、不正メールに添付されたWord・Excelファイルです。不正メールにマルウェアを添付する手口自体は珍しくありませんが、Emotetは「実在する関係者からの返信」を装います。本文も自然な文章であるため、騙される危険性が高く注意が必要です。

5. DDoS攻撃

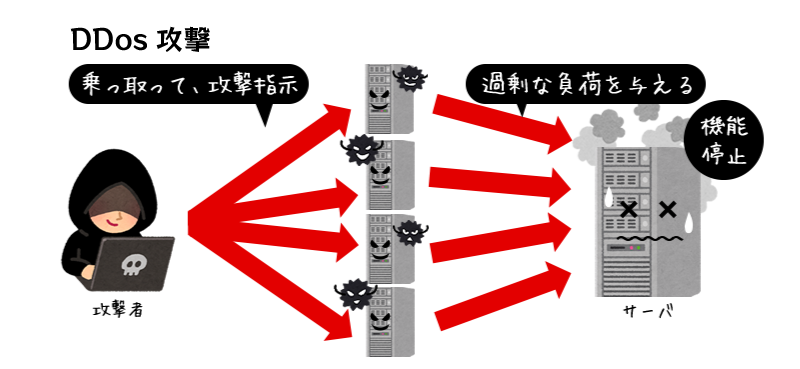

DDoS攻撃とは、複数のPC・サーバーを使い、標的サーバーに大量のアクセスやデータを送るサイバー攻撃です。標的サーバーに過剰な負荷がかかり、Webサイトのアクセス障害やサービス停止といった不具合が生じます。攻撃対象の金銭的損失に加え、サービス停止によるユーザーからの信用性低下も招く悪質な攻撃です。対策としては、トラフィックの監視とフィルタリングが有効です。

6. SQLインジェクション

WEBシステムでユーザー入力からSQL文を生成しDBサーバと連携する場合、WEBサーバが無防備なとき、悪意のあるSQL文がブラウザから注入され、データベースのデータ操作を不正に行うことが可能になります。これをSQLインジェクションと呼び、大きなセキュリティリスクを引き起こします。ウェブアプリケーションのセキュリティ検証と修正が必要です。

7. ゼロデイ攻撃

ゼロデイ攻撃は、公表されていないセキュリティの脆弱性を悪用する攻撃です。従来は未知の脆弱性を利用したものを指しましたが、最近では脆弱性が公表されていても修正プログラムが未公表の場合にもゼロデイ攻撃と呼ばれることが多いです。常にソフトウェアを最新の状態に保ち、未知の脅威に対する監視を強化することが推奨されます。

8. クロスサイトスクリプティング(XSS)

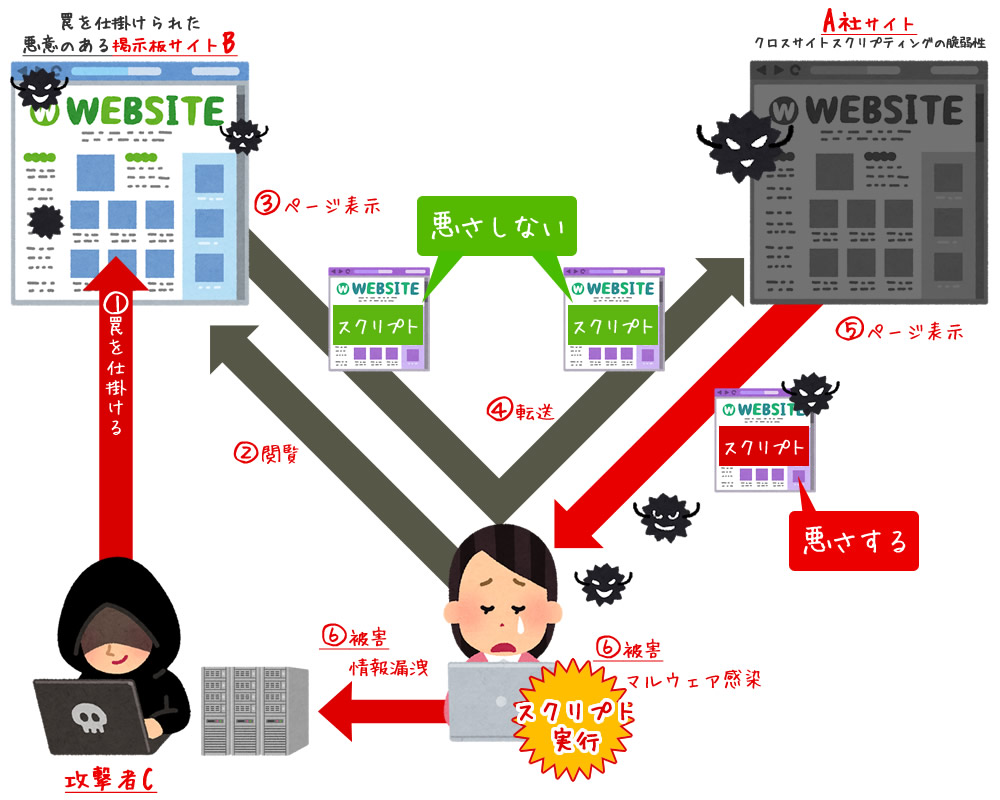

XSS攻撃では、ウェブページに悪意のあるスクリプトを注入し、ユーザー情報を盗みます。ウェブアプリケーションの入力値を適切に検証しエスケープ処理することが重要です。

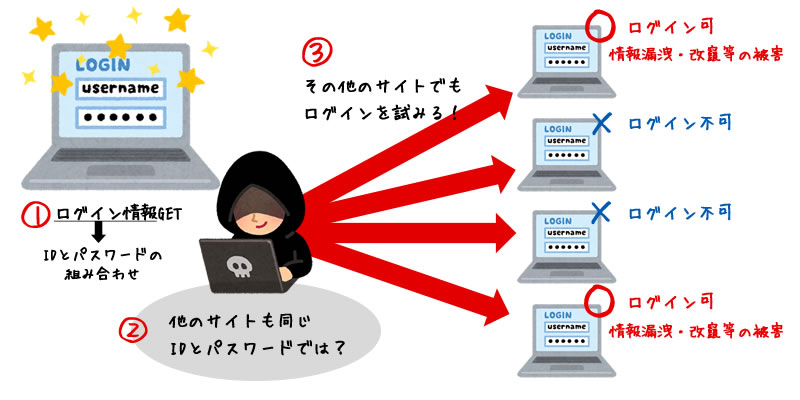

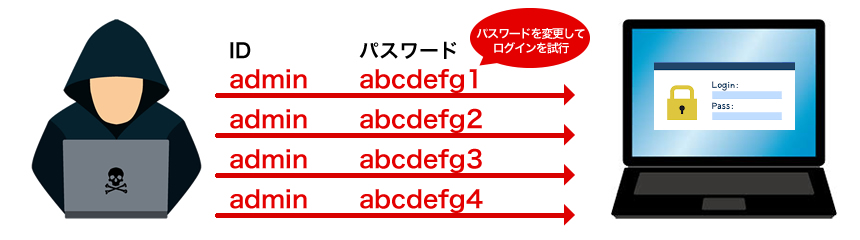

9.パスワードリスト攻撃

同一のパスワードを、複数のWEBサービスで使い回す利用者が多いという傾向を利用したもので、さまざまなWEBサービスでログインの試行を繰り返すものです。そして、ログインが成功したサイトから、最終的には利用者の個人情報や金銭などを詐取しようとします。

他にも、類似した手法で「リバースブルートフォース攻撃」「ブルートフォースアタック」などがあります。

10. ビジネスメール詐欺(BEC)

ビジネスメール詐欺は、業務用メールを悪用し経営幹部や取引先になりすまして、従業員を騙り送金を促すサイバー攻撃です。攻撃者は企業内情報を盗むためにマルウェアも使用し、金銭的な被害を引き起こします。従業員教育と取引の確認プロセスの厳格化が必要です。

サイバー攻撃の種類一覧30選!攻撃方法別に紹介

サイバー攻撃には、様々な種類があります。具体的にそれぞれの方法について紹介します。

(サイバー攻撃は日々進歩しています。新しい攻撃が出てくるので、随時追加・更新していきます。)

- 特定のターゲットを狙った攻撃(標的型攻撃)

- 標的型攻撃

- APT攻撃(高度標的型攻撃)

- 水飲み場型攻撃

- クリックジャッキング

- ドライブ バイ ダウンロード

- サプライチェーン攻撃

- キーロガー

- ガンブラー攻撃

- SIMスワップ

- 不特定多数のターゲットを狙った攻撃

- 負荷をかける攻撃

- OS・ソフト・WEBサイトなどの脆弱性を狙った攻撃

- パスワード関連のサイバー攻撃

特定のターゲットを狙った攻撃(標的型攻撃)

標的型攻撃

標的型攻撃は特定の組織やユーザーをターゲットにしたサイバー攻撃で、信頼できる関係を装いマルウェアに感染させるメールを送信します。攻撃者は長期にわたりターゲットを追跡し、セキュリティの脆弱な関連会社を利用して侵入を試みることがあります。これにより、ターゲットの端末がマルウェアに感染するリスクが高まります。

標的型攻撃は特定の組織やユーザーをターゲットにしたサイバー攻撃で、信頼できる関係を装いマルウェアに感染させるメールを送信します。攻撃者は長期にわたりターゲットを追跡し、セキュリティの脆弱な関連会社を利用して侵入を試みることがあります。これにより、ターゲットの端末がマルウェアに感染するリスクが高まります。

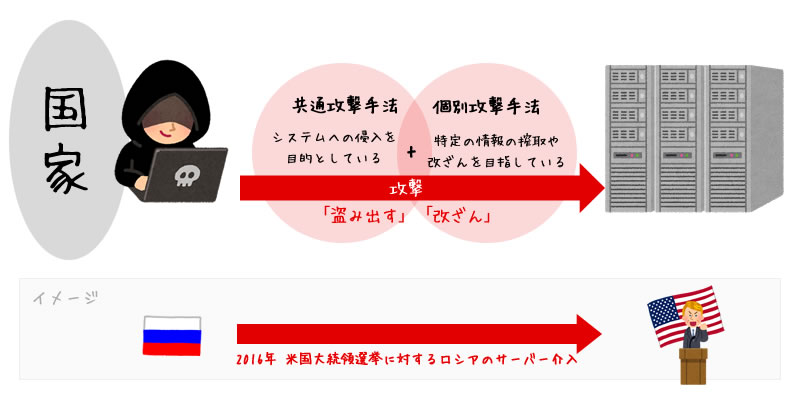

APT攻撃(高度標的型攻撃)

APT攻撃とは、特定の組織に対して長期間行われるサイバー攻撃の総称です。Advanced Persistent Threatの直訳「高度な継続的脅威」から、高度標的型攻撃とも。通常の標的型攻撃が金銭目的・短期間で行われるのに対し、APT攻撃は標的の活動妨害や損害を狙って持続的に攻撃します。そのため、敵対国家・企業に対する諜報活動といった側面が強い攻撃です。

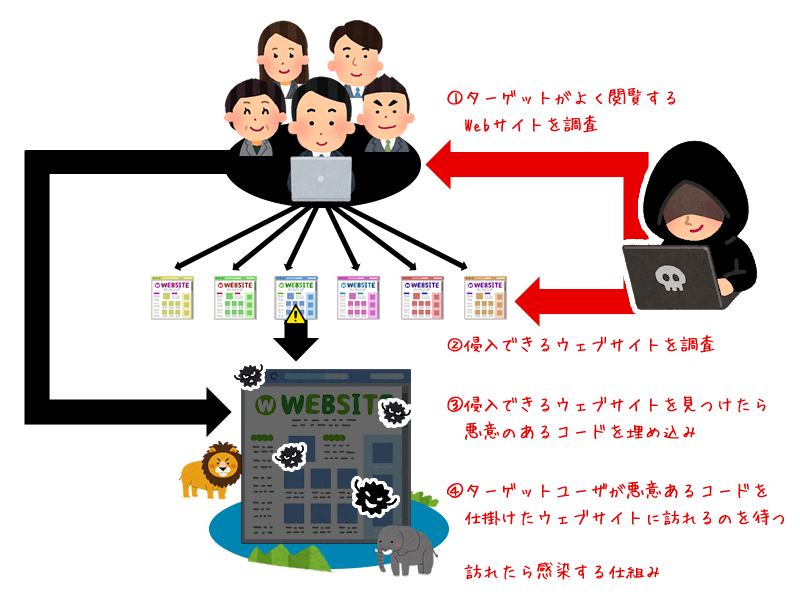

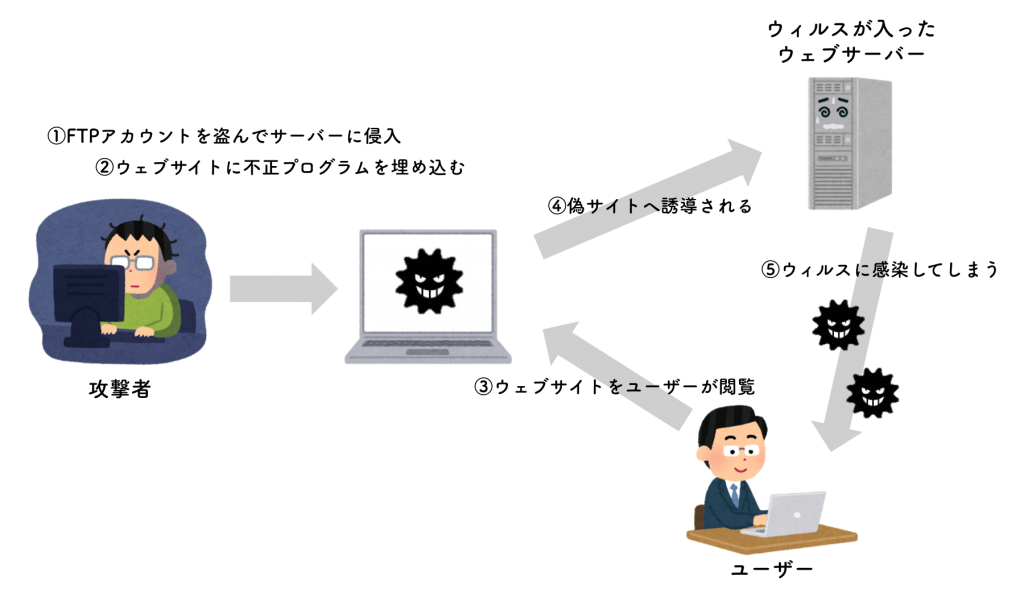

水飲み場型攻撃

ターゲットがよく訪れるサイトを改ざんし、そこに不正なプログラムをしかけておき、これによって、ターゲットとなる攻撃対象者が改ざんされたサイトを訪れた際に、不正なプログラムが作動し、対象者の端末にウィルスなどを入れ込む待つタイプの攻撃です。

ターゲットがよく訪れるサイトを改ざんし、そこに不正なプログラムをしかけておき、これによって、ターゲットとなる攻撃対象者が改ざんされたサイトを訪れた際に、不正なプログラムが作動し、対象者の端末にウィルスなどを入れ込む待つタイプの攻撃です。

これは、自然界でライオンなど肉食の動物が獲物を捕らえる際に、水飲み場の近くで水を飲みに来る動物を待ち伏せしていることから名付けられたものです。

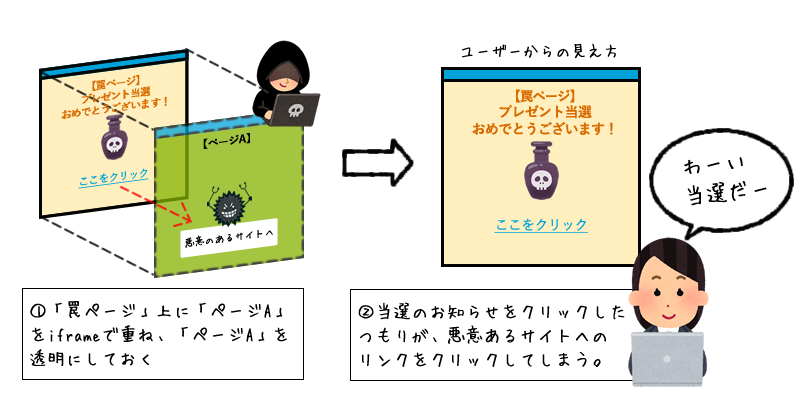

クリックジャッキング

クリックジャッキングとは、Webブラウザを悪用して、ユーザーに不利益をもたらすセキュリティ上の攻撃手法の一つです。

クリックジャッキングとは、Webブラウザを悪用して、ユーザーに不利益をもたらすセキュリティ上の攻撃手法の一つです。

具体的な特徴としては、ボタンやリンクなどを透明で見えない状態にして、通常のWebページの上にかぶせてしまい、クリックを促すというものです。

ドライブ バイ ダウンロード

利用者が特定のWebサイトを訪問した際に自動的に悪意のある不正プログラムをダウンロードさせるようにしくむもの。「水飲み場型攻撃」と似ていますが、水飲み場型攻撃よりもターゲットを絞らずに、広い範囲での感染を促すもののことになります。

サプライチェーン攻撃

大手企業や政府機関など大きな組織への正面突破が難しい場合、比較的セキュリティ対策が手薄な取引先や子会社を経由しサイバー攻撃を仕掛けます。取引先のメールを偽装しターゲット企業に送付したり、ターゲットである企業で利用されているソフトウェア製品の更新プログラムを不正に仕掛けるなどの攻撃手法があります。

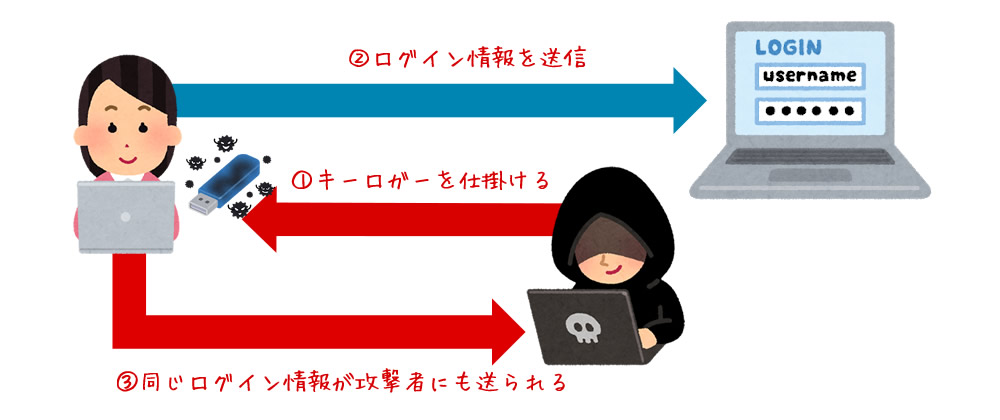

キーロガー

キーロガーとは、パソコンやキーボードの操作の内容を記録するためのソフトウェア等の総称で、悪意のあるものに個人情報などを盗み取られるなどの悪用されることがあるものです。キーの入力などを記録できることで、端末でどういった情報が取り扱われたか、入力されたのかといった情報を取得することが出来るため、悪意のある第三者によって不正に情報を取得する目的で使われるようになりました。

キーロガーとは、パソコンやキーボードの操作の内容を記録するためのソフトウェア等の総称で、悪意のあるものに個人情報などを盗み取られるなどの悪用されることがあるものです。キーの入力などを記録できることで、端末でどういった情報が取り扱われたか、入力されたのかといった情報を取得することが出来るため、悪意のある第三者によって不正に情報を取得する目的で使われるようになりました。

SIMスワップ

SIMスワップとは、他人のSIMを不正に乗っ取る犯罪行為です。攻撃者は標的の個人情報を悪用して本人になりすまし、携帯電話会社に連絡してSIMを複製します。SIMスワップの標的になると、突然自分のスマートフォンが使えなくなり、不正送金などの被害にあう可能性があります。「SIMハイジャック」「SIMスワップ詐欺」「SIMスワップ攻撃」とも言います。

不特定多数のターゲットを狙った攻撃

スミッシング

スミッシングは、SMS(ショートメッセージサービス)を通じてユーザーをフィッシングサイトに誘導するサイバー攻撃です。この手法では、特にSNSの二段階認証を悪用し、正規に見せかけたフィッシングサイトや不正アプリのダウンロードページへのリンクが含まれたメッセージが送信されます。攻撃者はしばしば信頼できるサービスからのメッセージと偽ります。

「SMS」と「フィッシング」この2つを結び付けた言葉が「スミッシング」なのです。

ビッシング・リバースビッシング

ビッシングは、電話を通じてフィッシング詐欺を行う行為で、攻撃者が銀行やクレジットカード会社などの関係者を装い、個人情報を詐取します。2006年に登場したこの詐欺は、被害者に電話をかけさせる「リバースビッシング」という形式も含まれ、個人情報を巧妙に聞き出すことが特徴です。

ゼロクリック詐欺

ゼロクリック詐欺は、スマートフォンユーザーがアダルトサイトなどを閲覧している際に突然、「料金をお振込みください」や「登録が完了しました」といったメッセージを表示し、金銭を要求する詐欺です。これらのメッセージに記載された電話番号に連絡すると、個人の電話番号が漏れ、支払いを強要されるリスクがあります。

ジュースジャッキング攻撃

ジュースジャッキングは、公共のUSB充電ポートに細工をしてマルウェアを仕込んだり、データを盗んだりする攻撃です。見た目は通常の充電ポートと変わらないが、これに接続するとデバイスが危険にさらされます。この手口はUSBポートだけでなく、充電ケーブルにも及ぶことがあります。

ディープフェイク(フェイクビデオ攻撃)

ディープフェイクはAI技術を使って作成される偽の動画や音声で、特定の人物が実際には言っていないことを言っているかのように見せたり、異なる顔の動きを実際の映像に合成する技術です。この技術により、政治家や芸能人のフェイクビデオがインターネット上で拡散されることがあります。

タイポスクワッティング

タイポスクワッティングは、ユーザーのURLの入力ミスや打ち間違いを利用し、攻撃者が用意したWebサイトへと不正に誘導する手法です。タイポスクワッティングの語源は、入力ミス・打ち間違いを意味する「タイポ(Typo)」と「占有する(Squatting)」から名付けられました。他にも「URLハイジャック」と呼ばれることもあります。

中間者攻撃

中間者攻撃とは二者間の通信を特別なソフトウェアなどの不正な手段を用いて傍受、盗聴して内容を取得するといったものです。この攻撃には以下のような特徴があります。

- 通信が暗号化されていない(平文通信)の場合に、被害を受けやすい

- 十分なセキュリティ対策が行われていない通信機器を使うことで攻撃を受けやすい

- 攻撃の検知が難しい

クレジットマスター

クレジットマスターとは、他人のクレジットカード番号を特定する不正行為です。攻撃者はクレジットカード番号の規則性を悪用し、他人のカード番号を割り出します。取得したクレジットカード番号は、通販サイトやオンライン決済で不正利用されます。カードを盗んだり不正に読み取ったりする作業が不要なため、誰しも被害に遭う恐れがある手口です。

負荷をかける攻撃

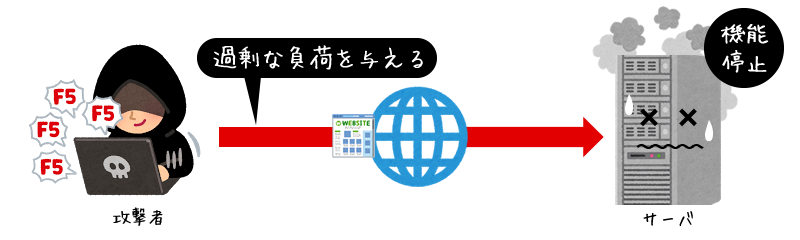

F5アタック

「F5アタック」とは、「F5攻撃」、「F5連続攻撃」などとも呼ばれる攻撃で、キーボードの「F5」キーを押してリロードするだけの簡単でアナログな攻撃手法です。ターゲットとなるWEBサイトなどにアクセスし、繰り返しF5キーを押すことで、Webサーバを過負荷の状態にして停止・ダウンさせるものです。

「F5アタック」とは、「F5攻撃」、「F5連続攻撃」などとも呼ばれる攻撃で、キーボードの「F5」キーを押してリロードするだけの簡単でアナログな攻撃手法です。ターゲットとなるWEBサイトなどにアクセスし、繰り返しF5キーを押すことで、Webサーバを過負荷の状態にして停止・ダウンさせるものです。

OS・ソフト・WEBサイトなどの脆弱性を狙った攻撃

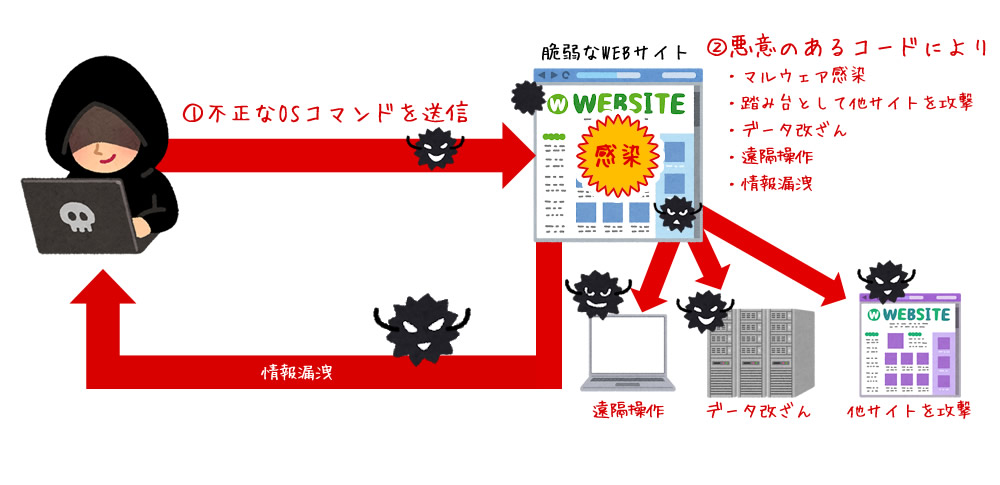

OSコマンド・インジェクション

独自開発のWEBアプリケーションの脆弱性を突いた攻撃の一種です。

独自開発のWEBアプリケーションの脆弱性を突いた攻撃の一種です。

不正な入力データによってOSコマンドを呼び出し、任意のファイルの読み出しや変更・削除などを不正にOSを操作する攻撃をいます。

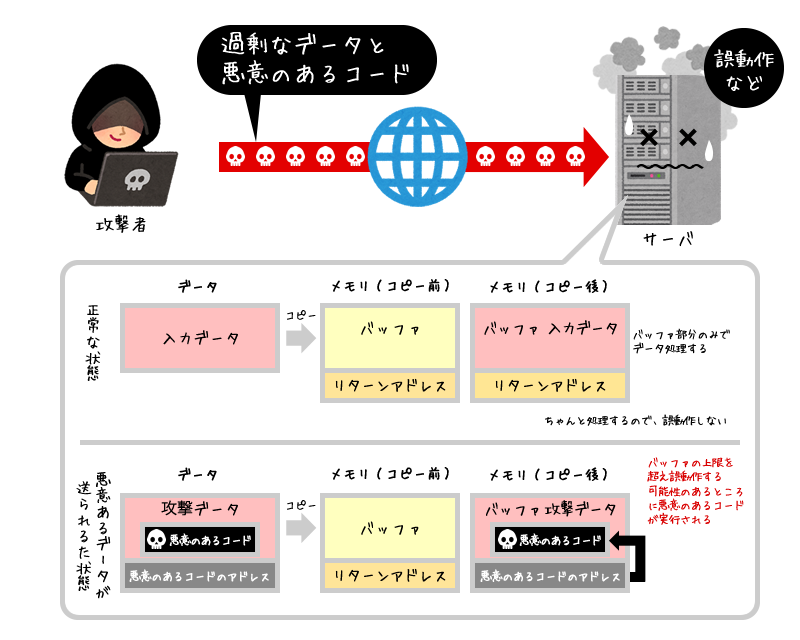

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃(BOF攻撃)は、プログラムのメモリ処理のバグを悪用してコンピュータを不正操作する攻撃です。この攻撃は主にメモリのスタック領域で行われ、ヒープ領域やUNIX環境の管理者権限奪取にも利用されることがあります。

バッファオーバーフロー攻撃(BOF攻撃)は、プログラムのメモリ処理のバグを悪用してコンピュータを不正操作する攻撃です。この攻撃は主にメモリのスタック領域で行われ、ヒープ領域やUNIX環境の管理者権限奪取にも利用されることがあります。

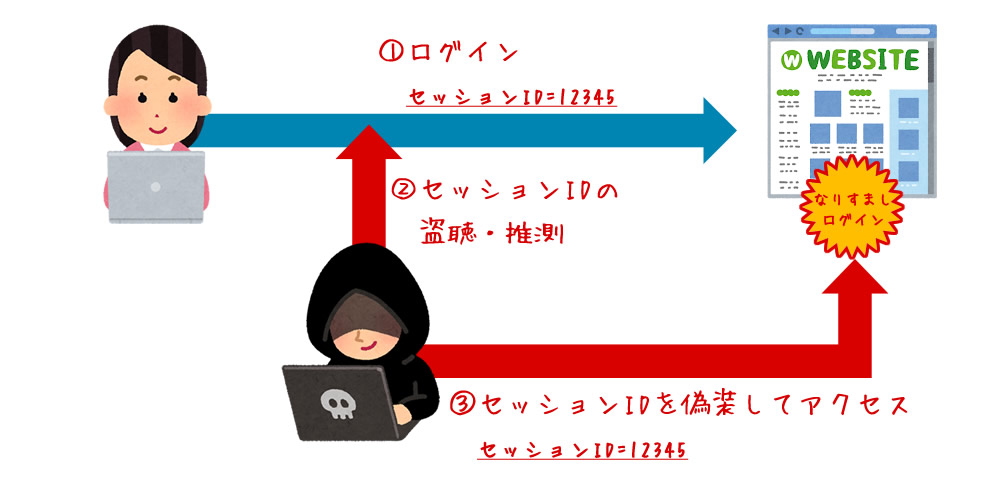

セッションハイジャック

セッションハイジャックは、正規のクライアントとサーバ間の通信セッションに割り込んで不正にセッションを掌握する攻撃です。攻撃者は正規サーバに成りすまして機密情報を盗んだり、正規クライアントになりすましてサーバに侵入することができます。主な種類にはTCP、UDP、WEBセッションハイジャックがあります。

セッションハイジャックは、正規のクライアントとサーバ間の通信セッションに割り込んで不正にセッションを掌握する攻撃です。攻撃者は正規サーバに成りすまして機密情報を盗んだり、正規クライアントになりすましてサーバに侵入することができます。主な種類にはTCP、UDP、WEBセッションハイジャックがあります。

セッションID固定化攻撃

セッションID固定化攻撃は、攻撃者が事前に用意したセッションIDを正規ユーザーに使用させ、そのセッションを乗っ取る手法です。この攻撃により、ユーザーになりすましてクレジットカード情報の窃盗や無断のオンラインショッピングが可能となります。「セッションフィクセーション」や「セッションIDの強制」とも呼ばれ、重大なプライバシー侵害を引き起こす可能性があります。

バックドア

バックドアは、コンピュータシステムに不正に侵入するための隠された入口を指します。この手法は、攻撃者が意図的に作る場合や、プログラム内に元から仕込まれている場合があります。どちらの場合も、外部からシステムにアクセスし、コントロールする目的で使用されます。

ルートキット攻撃

攻撃者が他人のコンピュータに不正侵入した後、侵入を隠すためのログ改ざんツール、再侵入を可能にするバックドアツール、侵入の気付かれを避けるための改ざんされたシステムコマンドなどをインストールします。これらのツールを一括で導入するためのパッケージが「ルートキット」と呼ばれています。

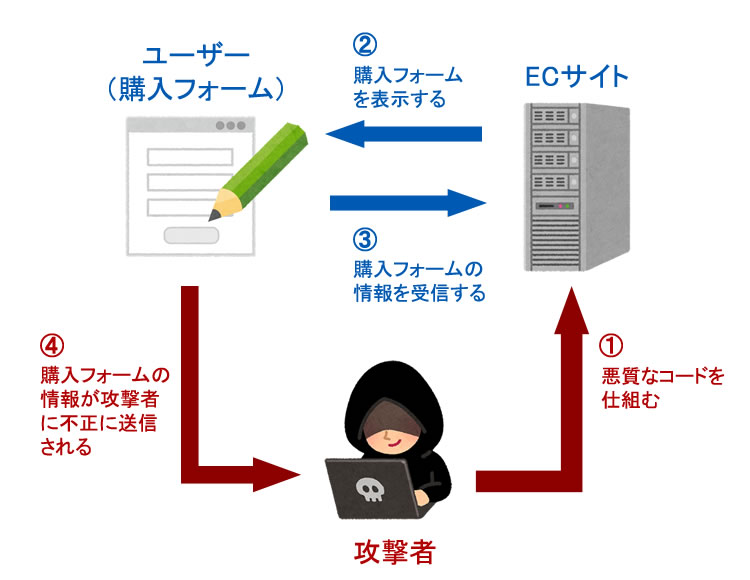

フォームジャッキング攻撃

ECサイトや購入ページに設定されている入力フォームを改ざんし、クレジットカード情報などの個人情報を窃取する攻撃です。正規サイトの入力フォームに悪意のあるスクリプトを埋め込み、フォームの送信内容を第三者に不正に送信します。

ECサイトや購入ページに設定されている入力フォームを改ざんし、クレジットカード情報などの個人情報を窃取する攻撃です。正規サイトの入力フォームに悪意のあるスクリプトを埋め込み、フォームの送信内容を第三者に不正に送信します。

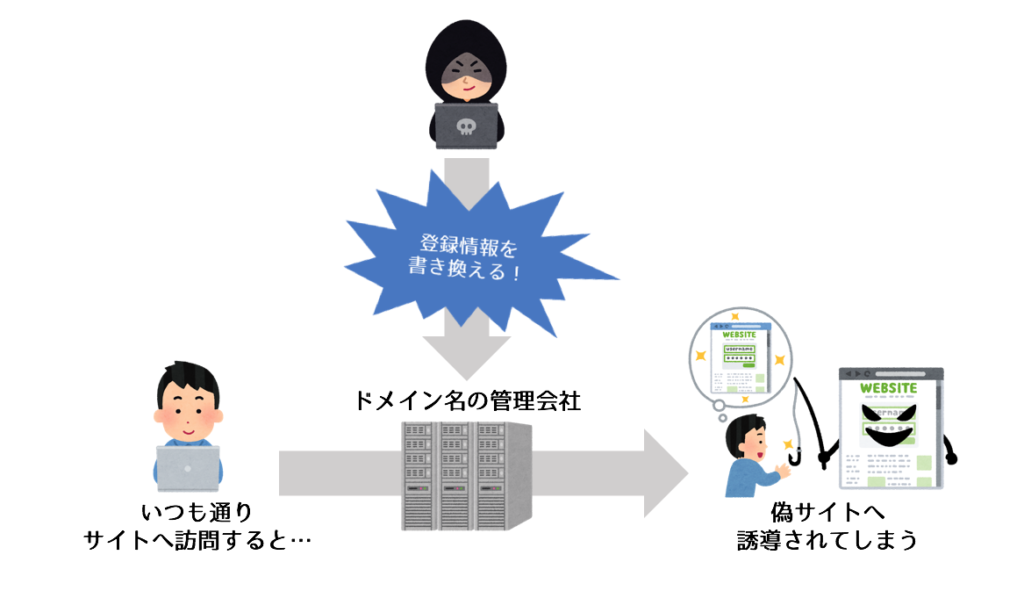

ドメイン名ハイジャック攻撃

ドメイン名ハイジャックは、既存のドメイン名を不正に乗っ取る行為です。ユーザーがブラウザでドメインを入力すると、DNSサーバーがそのドメインを対応するIPアドレスに変換します。ドメイン名ハイジャックでは、このDNS情報を改ざんし、ユーザーを偽のウェブサイトに誘導します。これにより、正規のサイトではなく、攻撃者の制御下にあるサイトへアクセスさせることが可能になります。

ドメイン名ハイジャックは、既存のドメイン名を不正に乗っ取る行為です。ユーザーがブラウザでドメインを入力すると、DNSサーバーがそのドメインを対応するIPアドレスに変換します。ドメイン名ハイジャックでは、このDNS情報を改ざんし、ユーザーを偽のウェブサイトに誘導します。これにより、正規のサイトではなく、攻撃者の制御下にあるサイトへアクセスさせることが可能になります。

パスワード関連のサイバー攻撃

ブルートフォースアタック

ブルートフォースアタック(総当たり攻撃)とは、暗号解読方法のひとつであり、可能な組み合わせを全て試す方法です。人間の操作では手間がかかりすぎる方法ではありますが、手軽に実行できるツールが普及しており、時間的制約がない限りは確実にパスワードを割り出して侵入することができる方法です。

ブルートフォースアタック(総当たり攻撃)とは、暗号解読方法のひとつであり、可能な組み合わせを全て試す方法です。人間の操作では手間がかかりすぎる方法ではありますが、手軽に実行できるツールが普及しており、時間的制約がない限りは確実にパスワードを割り出して侵入することができる方法です。

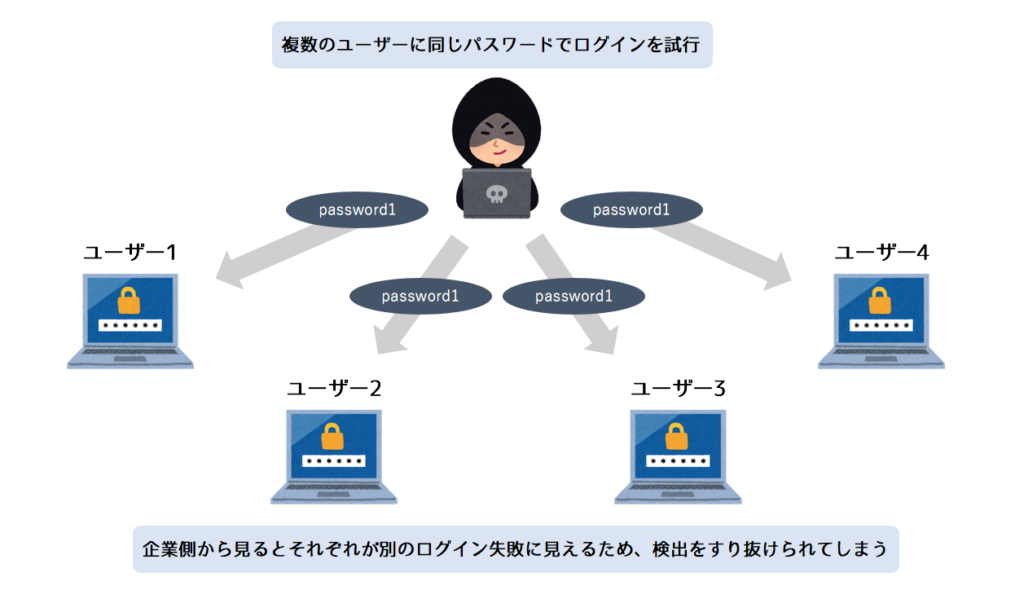

パスワードスプレー攻撃

パスワードスプレー攻撃は、一度に多くのIDとパスワードの組み合わせを試してシステムに侵入しようとするブルートフォース攻撃の一種です。この攻撃は、システムのアカウントロック機能を回避するために、間隔を空けて少数の試行を行う「low-and-slow」手法を使用します。これにより、不正ログインの試みが検出されにくくなります。

パスワードスプレー攻撃は、一度に多くのIDとパスワードの組み合わせを試してシステムに侵入しようとするブルートフォース攻撃の一種です。この攻撃は、システムのアカウントロック機能を回避するために、間隔を空けて少数の試行を行う「low-and-slow」手法を使用します。これにより、不正ログインの試みが検出されにくくなります。

クレデンシャルスタッフィング攻撃

クレデンシャルスタッフィング攻撃は、流出したIDとパスワードを利用して他のWebサイトへの自動ログインを試みる手法です。多くのユーザーが同じIDとパスワードを複数サイトで使い回していることを悪用し、botを用いて大量にログイン試行を行います。この攻撃は、パスワードリスト攻撃の自動化された形とも言えます。

Adversary in the middle(AiTM攻撃)

Adversary in the middle (AiTM) 攻撃は、多要素認証を通過したセッションCookieを盗むフィッシング手法です。この攻撃により、攻撃者は正規ユーザーになりすましてログイン可能になります。SMSを含む多要素認証が施されたWebサイトでも、攻撃者はこのセッションCookieを利用して認証を回避します。

近年のサイバー攻撃の動向

総務省の「サイバー攻撃の最近の動向等について」によると、2000年頃は愉快犯による目立つ攻撃が主流で、ウイルス対策ソフトで予防可能でしが、2020年にはランサムウェアのような目立たない攻撃が増え、被害の発見が遅れる傾向にあります。

2022年以降、攻撃はさらに巧妙化し、企業ネットワークへの侵害が複雑になりました。

ITインフラの多様化に伴い、攻撃の手口も常に進化しています。

サイバー攻撃による被害事例

サイバー攻撃では、マルウェアを使用して特定の個人や組織、または無差別に多くの対象に影響を与える手法が一般的です。特に記憶にあるのは、「日本年金機構」の情報漏洩事件で、その影響は甚大でした。この事件の詳細については後述します。

被害事例:日本年金機構(2015年6月)

日本年金機構のサーバーが不正アクセスにより侵入され、約125万件の年金加入者の個人情報が流出しました。情報には基礎年金番号、氏名、生年月日、住所が含まれています。福岡市内のオフィスで職員がマルウェアに感染したメール添付ファイルを開封したことが原因で、内部LANを通じて情報が抜き取られました。

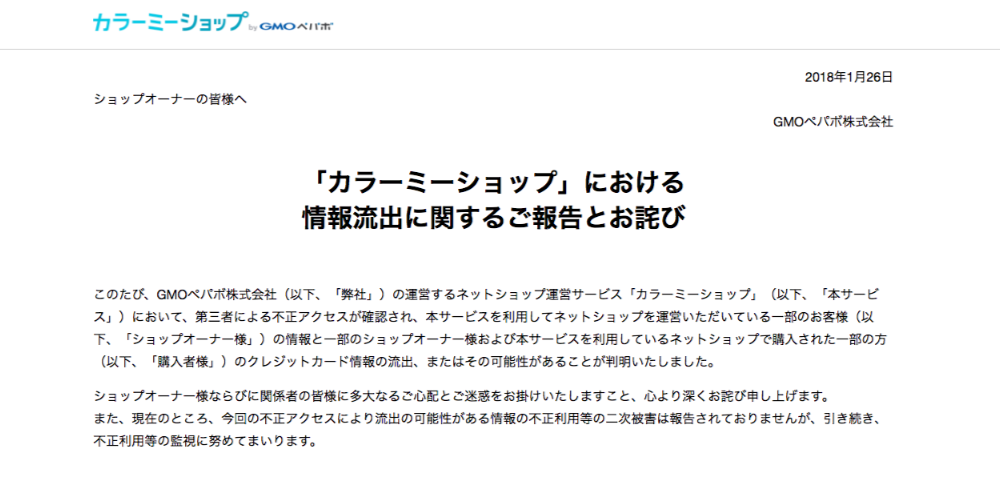

被害事例:GMOペパボ(2018年1月)

2018年1月7日にGMOペパボが運営する「カラーミーショップ」がサイバー攻撃を受け、ECサイトを運営するオーナーや利用者の個人情報約9万件が漏洩しました。攻撃は特定のアプリケーション機能を狙ったもので、クレジットカード情報の不正利用被害は確認されていないと発表されています。

相当数のショッピングサイトを運営している、その元になるショッピングカートサービスが攻撃されることで、甚大な被害となりました。

被害事例:PayPay(2020年12月)

QRコード決済サービス会社「PayPay」は、2020年12月に不正アクセス被害を受けました。加盟店や従業員の個人情報など、約2000万件の情報が流出した恐れがあると公表しています。11月末にブラジルからの不正アクセス履歴があり、被害が発覚しました。同社は、不正アクセスの原因を「アクセス権限の設定不備」としています。

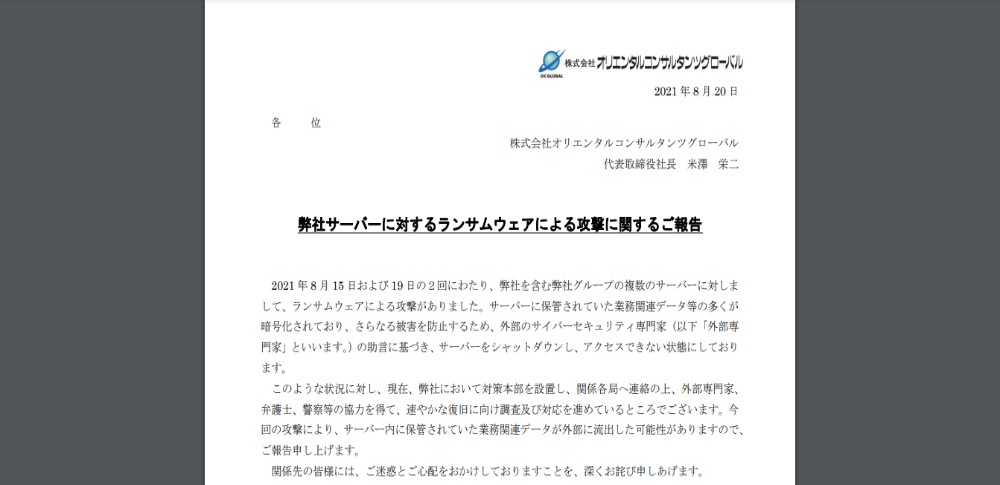

被害事例:オリエンタルコンサルタンツ(2021年8月)

建設コンサルティング会社「オリエンタルコンサルタンツ」は、2021年8月にランサムウェアによる攻撃を受けました。サーバー内の業務データが暗号化され、さらなる被害防止のため複数のサーバーを停止させる事態となっています。同社は、復旧や調査費用として、同年9月期の連結業績に約7.5億円の特別損失を計上しました。また、復旧作業により納期遅延が発生したため、売上高予想も下方修正しています。

被害事例:小島プレス工業(2022年3月)

2022年3月、自動車大手トヨタの取引先メーカー「小島プレス工業」は、ランサムウェアによるシステム障害と脅迫被害に遭いました。ランサムウェアによる攻撃ですが、大手企業の関連会社を狙う「サプライチェーン攻撃」と推測されています。システム障害により納品データを扱えなくなったため、トヨタは国内全工場を稼働停止させました。翌日には、全工場の稼働が再開しています。

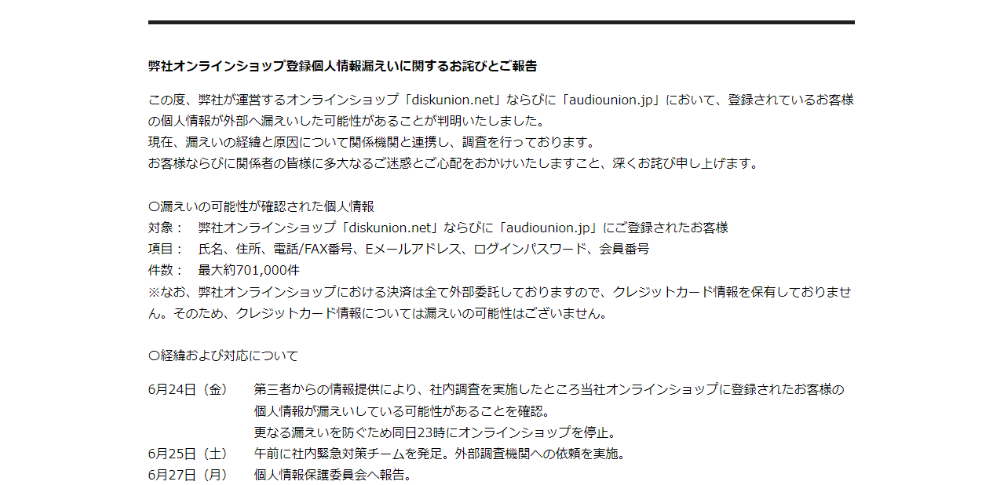

被害事例:株式会社ディスクユニオン(2022年6月)

オンラインショップ「diskunion.net」、「audiounion.jp」の2サイトに記録されているユーザー情報最大約70万1,000件について流出の可能性があると発表しています。情報漏洩の原因は関連サーバ1台に、セキュリティ上の脆弱性があり、第三者が不正アクセスできる状況だったことが原因とのことです。

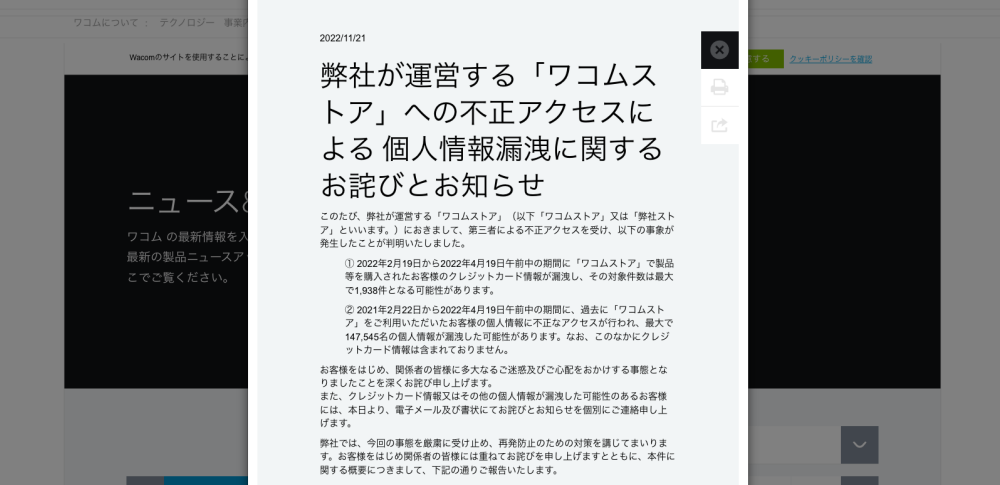

被害事例:株式会社ワコム(2022年11月)

「ワコムストア」が不正アクセスを受け、過去ワコムストアにてカード決済した一部ユーザーのカード情報最大1,938件やユーザー最大14万7,545名の個人情報が流出した可能性があると明らかにしました。攻撃を受けた原因は内在していた旧システムの脆弱性で、情報改ざんなどが発生しました。

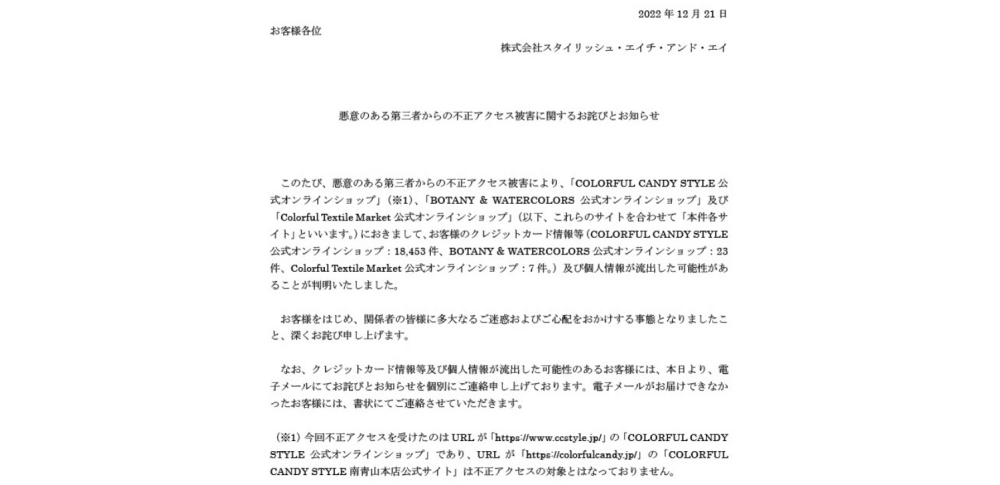

被害事例:株式会社スタイリッシュ・エイチ・アンド・エイ(2022年12月)

「COLORFUL CANDY STYLE公式オンラインショップ」などの3サイトがサイバー攻撃を受ました。被害サイトに会員登録した個人情報やクレジットカード決済したユーザーのカード情報最大約1万8,000件が流出した可能性があると明らかにしています。

被害事例:アフラック生命保険株式会社(2023年1月)

米国の外部委託事業者のサーバがサイバー攻撃を受け、がん保険加入者最大約135万人の個人情報が流出したと発表しています。同じ委託事業者を利用しているチューリッヒ保険会社も同時期に情報漏洩し、契約者最大約75万人の個人情報が流出しています。

【随時更新】個人情報漏洩事件一覧

情報漏洩事件は毎日のようにニュースになっています。

被害1千件以上の最新事件を日々更新していますので、下記サイトをご確認下さい。

サイバー攻撃への効果的な対策方法

サイバー攻撃から自己防衛するための具体的な方法を紹介します。

個人レベルではセキュリティソフトウェアの利用、定期的な更新、強力なパスワードの使用が基本です。

組織レベルでは、従業員の定期的なセキュリティトレーニングやインシデント対応計画の策定が効果的です。

まとめ

サイバー攻撃は進化し続けています。最新の脅威に対応するためには、情報を常に更新し、適切な防御策を講じることが不可欠です。この記事があなたやあなたの組織が安全を確保するための参考になればと思います。

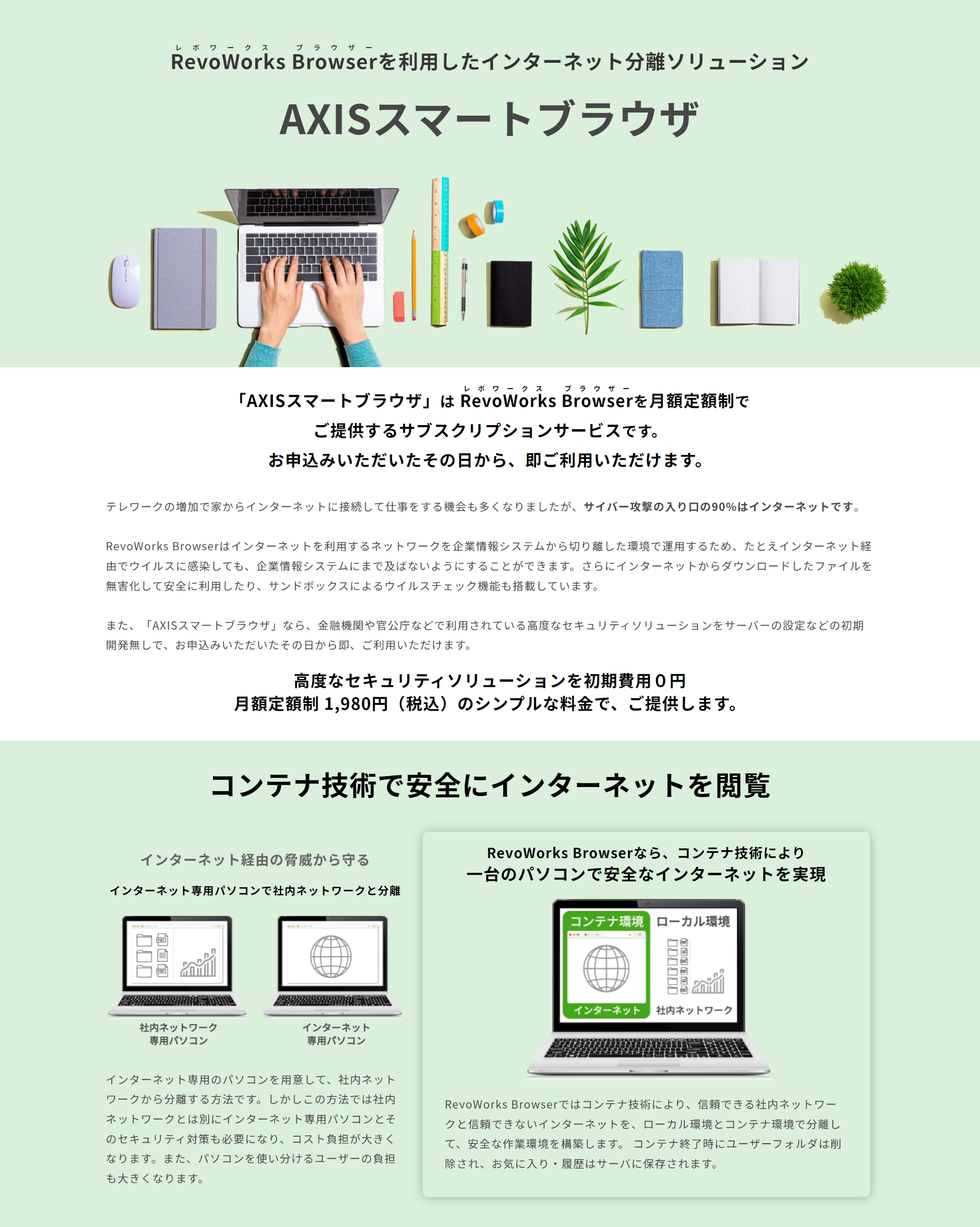

ブラウザを隔離して、サイバー攻撃から企業情報を守る!

ブラウザを隔離して、サイバー攻撃から企業情報を守る!インターネット分離は官公庁や金融機関で広く利用されている高度なセキュリティソリューションです。「AXISスマートブラウザ」は、サイバー攻撃の入り口になるブラウザ(Firefox、Chrome、 Edge)を企業情報システムから切り離した環境で運用するため、たとえインターネット経由でウイルスに感染しても、企業情報システムにまで及ばないようにすることができます。

初期費用0円月額定額制 1,980円(税込)のシンプルな料金で、お申込みいただいたその日から即、ご利用いただけます。

AXISスマートブラウザの詳細はこちらから

よくある質問

サイバー攻撃への対策方法は?

サイバー攻撃への対策方法は、パソコンやサーバへの対策が必要で、ウイルス対策ソフトを導入したり、社内のセキュリティ意識を向上させる必要があります。詳細はこちら

サイバー攻撃の種類・手口は?

サイバー攻撃には、様々な種類があります。また、サイバー攻撃は日々進歩しています。サイバー攻撃について説明しています。詳細はこちら

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)