近年、企業や組織を狙ったサイバー攻撃が増加する中、特に注目されているのがEmotet(エモテット)と呼ばれるマルウェアです。エモテットは、メールの添付ファイルやリンクを通じて感染を広げ、機密情報の窃取や他のマルウェアのダウンロードを行います。本記事では、エモテットの概要や特徴、感染経路、被害状況、そして対策について詳しく解説します。エモテットの脅威を正しく理解し、適切な対策を講じることが、サイバー攻撃から組織を守るために不可欠です。

Emotet(エモテット)とは何か

Emotet(エモテット)とは、機密情報の窃取を目的としたマルウェアの一種です。メールの添付ファイルやリンクを通じて感染を広げ、感染したPCから機密情報を盗み出すことを主な目的としています。また、他のマルウェアをダウンロードする機能も持ち合わせており、感染被害が拡大しやすいのが特徴です。

エモテットの概要と特徴

エモテットの主な感染経路は、スパムメールの添付ファイルやリンクです。これらを開くことで、PC内に不正なプログラムがダウンロードされ、情報が盗み出されてしまいます。また、エモテットに感染すると、他のマルウェアに感染するリスクが高まることも大きな特徴の一つです。

エモテットの特徴をまとめると以下のようになります。

- メールの添付ファイルやリンクを通じて感染する

- 機密情報の窃取を主な目的としている

- 他のマルウェアをダウンロードする機能を持つ

- 感染を拡大しやすい

エモテットの歴史と変遷

エモテットの発見は、2014年頃とされています。当初はメールを介したバンキングマルウェアとして機能していましたが、その後は情報窃取の対象を企業にも広げ、活動を活発化させてきました。

エモテットの変遷を表にまとめると、以下のようになります。

| 年代 | 概要 |

|---|---|

| 2014年頃 | バンキングマルウェアとして発見される |

| 2015年~2018年 | 情報窃取の対象を企業にも拡大 |

| 2019年~2021年 | 活動が活発化し、被害が急増 |

エモテットの分類と種類

エモテットは、大きく分けると以下の2種類に分類されます。

- バンキング型

- 金融機関の情報を狙って窃取する

- 情報窃取型

- 企業の機密情報などを幅広く狙う

また、エモテットはその時々で、様々な亜種が確認されているのも特徴です。亜種によって、感染手法や狙う情報が異なるため、常に最新の動向を把握しておく必要があります。

エモテットの感染経路と手口

エモテットは、主に以下のような感染経路と手口を用いて、PCへの感染を広げていきます。

メールを介した感染手法

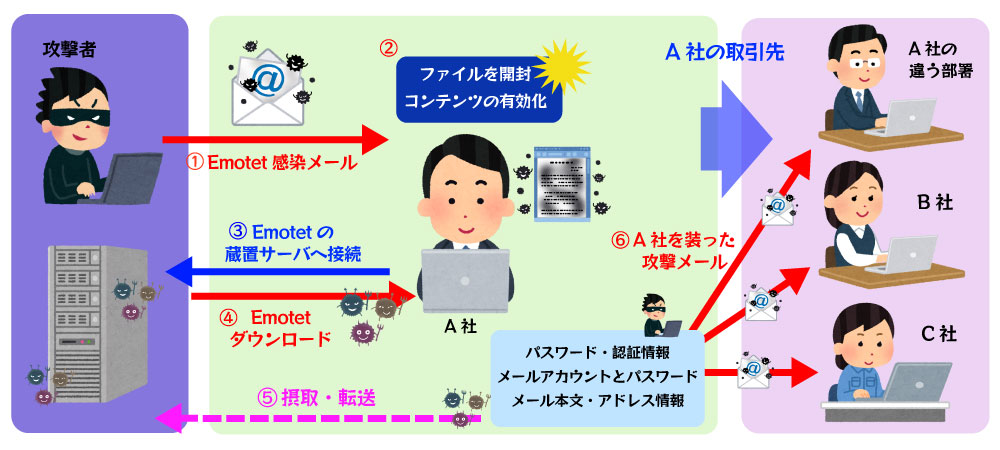

エモテットの主な感染経路は、スパムメールの添付ファイルやリンクです。これらのメールは、業務に関連した内容を装ったものが多く、添付ファイルやリンクをクリックすることで、気づかないうちにエモテットに感染してしまいます。

また、エモテットは正規のメールを横取りし、そこから不正な添付ファイルを送信するといった巧妙な手口も用いています。これにより、受信者は信頼できる相手からのメールだと思い込み、添付ファイルを開いてしまうのです。

ドライブバイダウンロードによる感染

エモテットは、正規のWebサイトを改ざんし、不正なプログラムをダウンロードさせるといった手口も用いています。これは、ドライブバイダウンロードと呼ばれる手法で、ユーザーが気づかないうちに感染を広げることができます。

ドライブバイダウンロードによる感染は、以下のような流れで行われます。

- 改ざんされたWebサイトにアクセスする

- 不正なプログラムが自動的にダウンロードされる

- ダウンロードされたプログラムが実行され、エモテットに感染する

脆弱性を悪用した感染手法

エモテットは、ソフトウェアの脆弱性を悪用して感染を広げることがあります。特に、Officeソフトやブラウザ、プラグインなどの脆弱性を狙うことが多いとされています。

脆弱性を悪用した感染手法の一例を、表にまとめると以下のようになります。

| 狙われるソフト | 感染手法 |

|---|---|

| Office | マクロ機能を悪用し、不正なプログラムを実行 |

| ブラウザ | 脆弱性を突いて、不正なプログラムをダウンロード |

| プラグイン | 古いプラグインの脆弱性を悪用し、マルウェアを実行 |

このように、エモテットは様々な感染経路と手口を駆使して、PCへの感染を広げています。メールやWebサイトの閲覧時は、細心の注意を払うことが重要です。また、ソフトウェアを常に最新の状態に保ち、脆弱性を修正することも、エモテット対策には欠かせません。

エモテットによる被害と影響

エモテットに感染すると、様々な被害や影響が生じる可能性があります。ここでは、エモテットによる主な被害と影響について解説します。

情報窃取や金銭的被害

エモテットは、感染したPCから機密情報や個人情報を盗み出すことを目的としています。これにより、企業の営業秘密や顧客情報などが流出し、大きな損害につながる恐れがあります。また、エモテットは金融機関の情報を狙うこともあり、オンラインバンキングの認証情報が盗まれて不正送金されるといった金銭的被害も報告されています。

エモテットによる情報窃取や金銭的被害の事例を表にまとめると、以下のようになります。

| 被害の種類 | 具体的な被害内容 |

|---|---|

| 情報窃取 | 企業の機密情報や顧客情報の流出 |

| 金銭的被害 | オンラインバンキングの不正送金 |

他のマルウェアへの感染の踏み台

エモテットは、感染したPCを他のマルウェアに感染させるための踏み台として悪用することがあります。エモテットに感染すると、そこから様々な種類のマルウェアがダウンロードされ、被害が拡大してしまうのです。

エモテットによって感染する可能性のあるマルウェアには、以下のようなものがあります。

これらのマルウェアに感染してしまうと、データの暗号化や破壊、さらなる情報窃取など、深刻な被害が生じる恐れがあります。

組織や社会への影響

エモテットによる被害は、個人や企業だけでなく、組織や社会全体にも大きな影響を及ぼします。感染が拡大すれば、業務の停滞や混乱を招き、生産性の低下につながる可能性があります。また、機密情報の流出は、企業の信用失墜や損害賠償問題など、深刻な事態を引き起こしかねません。

さらに、エモテットは他のマルウェアの感染を広げる役割も担っているため、社会的なサイバー攻撃の脅威を増大させる一因ともなっています。幅広い業種や組織がエモテットの標的となる中で、適切な対策を講じることが強く求められています。

以上のように、エモテットによる被害と影響は多岐に渡ります。個人情報や機密情報の保護は言うまでもなく、他のマルウェアへの感染リスクや、組織・社会への影響などを踏まえた総合的な対策が必要不可欠と言えるでしょう。

エモテット対策と予防法

エモテットによる被害を防ぐためには、適切な対策と予防法を講じることが不可欠です。ここでは、エモテット感染のリスクを低減するための具体的な方法を解説します。

メールの慎重な取り扱いと添付ファイルの注意点

エモテットの主な感染経路は、スパムメールの添付ファイルやリンクです。そのため、メールの取り扱いには細心の注意を払う必要があります。特に、心当たりのない差出人からのメールや、不自然な件名・本文のメールには注意が必要です。

また、メールに添付されたファイルを安易に開くことは避けましょう。添付ファイルを開く前に、必ず差出人や内容を確認するようにしてください。また、パスワード付きのZipファイルやOffice文書など、実行ファイルでないように見えるものでも、油断は禁物です。

メールの慎重な取り扱いに関する注意点をまとめると、以下のようになります。

- 心当たりのない差出人からのメールに注意する

- 不自然な件名や本文のメールは開かない

- 添付ファイルを安易に開かない

- パスワード付きのZipファイルやOffice文書にも注意する

OSやソフトウェアの更新と脆弱性対策

エモテットは、OSやソフトウェアの脆弱性を悪用して感染を広げることがあります。そのため、OSやソフトウェアを常に最新の状態に保ち、脆弱性を修正することが重要です。特に、WindowsやOfficeなどの基本的なソフトウェアは、定期的にアップデートを行うようにしましょう。

また、セキュリティソフトやウイルス対策ソフトを導入し、リアルタイムでの脅威の検出・駆除を行うことも効果的です。これらのソフトウェアも、常に最新の状態に保つ必要があります。

OSやソフトウェアの脆弱性対策の例を表にまとめると、以下のようになります。

| 対策 | 具体的な方法 |

|---|---|

| OSの更新 | WindowsUpdateを定期的に実行する |

| ソフトウェアの更新 | OfficeやAdobeなどのソフトウェアを最新版に保つ |

| セキュリティソフトの導入 | ウイルス対策ソフトを導入し、定期的に更新する |

セキュリティ教育と意識向上の重要性

エモテット対策には、技術的な対策だけでなく、従業員のセキュリティ意識の向上が欠かせません。フィッシングメールの見分け方や、不審なファイルの取り扱い方など、セキュリティに関する基本的な知識を身につけることが重要です。

企業においては、定期的なセキュリティ教育を実施し、従業員のセキュリティ意識を高めていくことが求められます。教育内容は、エモテットの脅威や対策を含め、最新の動向に合わせて適宜更新していく必要があります。

また、セキュリティインシデントが発生した際の対応手順を明確にしておくことも重要です。迅速かつ適切な対応を行うために、普段からインシデントレスポンス体制を整えておくことが求められます。

以上のように、エモテット対策には多角的なアプローチが必要です。メールの慎重な取り扱いや、OSおよびソフトウェアの更新、セキュリティ教育の実施など、個人や組織レベルでの対策を徹底することが、エモテットによる被害を防ぐ鍵となるでしょう。

まとめ

Emotet(エモテット)は、メール経由で感染し、機密情報の窃取や他のマルウェアのダウンロードを行う危険なマルウェアです。感染を防ぐには、不審なメールの添付ファイルを開かないことや、OSおよびソフトウェアを最新の状態に保つこと、セキュリティ教育による従業員の意識向上が重要です。エモテットの脅威を正しく理解し、適切な対策を講じることが、サイバー攻撃から組織を守る鍵となります。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)