「標的型攻撃への対策をしたい」「しかしどんな対策をすればいいか分からない」と悩んでいませんか?

標的型攻撃の対策は「入口対策、内部対策、出口対策」の3つに分けて考えます。

1カ所のみの対策では、標的型攻撃に対応できないためです。

この記事では標的型攻撃の対処法や考え方、大企業向け・中小企業向けにおすすめする対策ツールまでを紹介します。自社に合った対策ツールの選び方も分かりますので、ぜひ参考にしてください。

この記事の目次

標的型攻撃とは

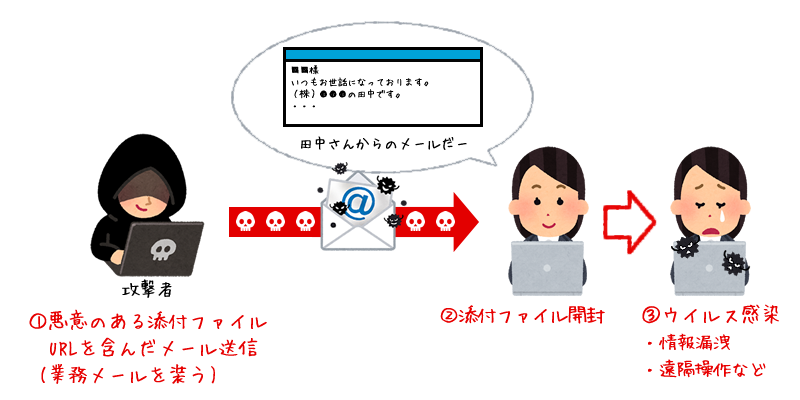

標的型攻撃とは「特定の組織に狙いを定めたサイバー攻撃」のことです。

2005年頃から見られるようになったサイバー攻撃で、各国の政府関連や軍事機関・官公庁・民間企業など、機密情報の集まる組織へ攻撃がされていました。日本国内の目立った事例だと、2015年に日本年金機構で125万人の個人情報が流出してしまう事件が起こりました。

職員のひとりに不審なメールが届き、URLをクリックしたことでマルウェアに感染し、不正通信によって情報流出しました。このようにメールにURLやファイルを添付したり、閲覧するWebサイトにウイルスを仕込んだりするなど、手口はさまざまです。

標的とする組織内の端末にウイルス感染させることを目的とし、感染した端末は遠隔操作され、機密情報を抜き取られてしまうこともあります。また感染した端末からパソコンや共有サーバー・システムに感染し、データを改ざん・破壊されることも起こりえます。

標的型攻撃対策とは

標的型攻撃は特定の組織・企業を執拗に狙うため、日常的な対策が重要です。事前に対策しておけば、機密情報を脅威から守れます。標的型攻撃への対策方法は、以下の6つです。

- 不審な添付ファイルやリンクを開かない

- セキュリティ製品の導入

- OSやソフトウェアを常に最新バージョンにする

- 社内教育の徹底

- ログの収集・監視

- 被害発生時の対処方法を決める

1つずつ解説します。

不審な添付ファイルやリンクを開かない

1つ目の対策は、メールに添付されたファイルや、URLのリンクを開かないことです。メールは、標的型攻撃の媒介手段によく用いられます。攻撃者は、メールにマルウェア(不正プログラム)を添付してダウンロードさせたり、不正なスクリプトを埋め込んだサイトに誘導したりして、標的に攻撃を仕掛けます。

とはいえ、知らないアドレスや不自然な日本語が使われた不審なメールなら、多くの人は警戒するでしょう。ですが、中には取引先や関連企業に偽装したメールが送られてくるケースもあります。こうしたメールは巧妙に似せられているため、疑わずに添付ファイルを開いてしまうことがあります。

ですので、基本的にメールの添付ファイルやリンクは即座に開かないようにしましょう。正常に見えるメールでも、きちんと送信元のアドレスを確認してから開くことが大切です。

セキュリティ製品の導入

標的型攻撃対策の基本として、セキュリティ製品の導入は欠かせません。昨今、セキュリティソフト・サービスは広く普及しているので、すでに導入している人は多いはず。さらに対策を強化したい場合は、標的型攻撃の対策に特化した機能を持つ製品を検討してみてください。

標的型攻撃対策に有効な機能に、サンドボックスがあります。サンドボックスとは、メールの添付ファイルなど初めて検出するプログラムを隔離領域で実行・観察するもの。たとえ悪意あるプログラムだとしても、隔離領域で実行されるため、パソコンのシステムや社内ネットワークに影響しません。

他にも、不正メールの検知や振る舞い検知、DPI制御など標的型攻撃対策になる機能があります。これらの機能を持つ製品を導入すれば、より堅牢なセキュリティを構築できるでしょう。

OSやソフトウェアを常に最新バージョンにする

OSやソフトウェアをきちんと更新して最新状態に保つことも、標的型攻撃の対策の1つ。標的型攻撃の手口はマルウェア感染だけでなく、システムの脆弱性を突くパターンもあります。脆弱性はいわば、セキュリティ上の穴(セキュリティホール)であり、サイバー攻撃に対して無防備な部分です。なので、更新を適切におこない、迅速に脆弱性を塞ぐことが大切です。

どのようなOSやセキュリティソフトにも、少なからず脆弱性はあるため、提供元は定期的にバージョンを更新しています。パソコンの台数が多く更新管理が大変な場合は、まとめて更新できるIT資産管理ツールの活用も検討しましょう。OSやソフトウェアを最新状態にして、標的型攻撃に備えてください。

社内教育の徹底

情報セキュリティ全般の社内教育の実施は、標的型攻撃の対策になります。セキュリティソフトの導入やOSの更新を適切といったシステム面で対策をおこなっていても、社員の意識が低いと効果を発揮しません。情報セキュリティの意識が低いと、うっかりメールのリンクを開いてしまったり、社内パソコンに私用のUSBメモリを接続してしまったりする可能性があるからです。

ですので、サイバー攻撃の種類、手口、侵入経路を教えて、社内全体の情報セキュリティ意識を高めましょう。「サイバー攻撃を防げないとどのような被害に遭うのか?」といった、具体的な例を挙げるとより効果的です。情報セキュリティの知見が高まれば、システム面の対策効果を最大限発揮できます。

ログの収集・監視

続いての対策は、サーバーや社内ネットワークなどのログの収集・監視です。日常的にログ収集をおこなうと、不正なプログラムが侵入を試みた形跡の早期発見に。不正な通信の遮断などの対策が取れるため、標的型攻撃を事前に防止できます。

仮にサイバー攻撃を受けた後でも日常的にログを監視していれば、不正プログラムを迅速に検出できます。サイバー攻撃の被害を最小に抑えるためには、不正プログラムが攻撃を始める前の発見が不可欠です。

被害発生時の対処方法を決める

システムや社員教育による事前の対策を講じていても、標的型攻撃を完全に防げるわけではありません。万一、標的型攻撃の被害が発生したときに備えて、あらかじめ対処方法を決めておくことも重要です。事後の対応を迅速におこなえれば、被害を最小限に抑えられます。

また、インシデントの情報共有も大切です。情報セキュリティにおけるインシデントとは、サイバー攻撃の検出やWebサイトの脆弱性発見など被害を招きかねない状態のこと。インシデントを確認した段階で素早く情報共有できれば、早期に対策を取れるため被害を未然に防止できます。

日頃のセキュリティ対策だけでなく、被害発生時やインシデントの情報共有といった事後の対処方法も決めておきましょう。

標的型攻撃対策ツールの役割・種類・選び方

標的型攻撃に備えたいなら、対策ツールを導入しましょう。人の手だけでは標的型攻撃に対応しきれないからです。ここからは標的型攻撃対策ツールの役割・機能・選び方を紹介します。対策ツールは大きく分けて、以下3つのように分けられます。

- 入口対策

- 内部対策

- 出口対策

どこに対策するかで、どのようなツールを選ぶべきかが変わります。また標的型攻撃は計画的に攻撃してくる傾向にあるため、段階的に対策しなければ情報を抜き取られてしまいます。標的型攻撃に対応できるよう、それぞれの対策について理解を深めましょう。

入口対策

入口対策は必ず行いましょう。

ウイルスを侵入させなければ、ウイルス感染はしないからです。

入口とは、自社のネットワークとインターネットをつなぐ部分です。誰もが自由に出入りできるネットワークでは、ウイルスを好きなだけ送られてしまいます。極端に考えればネットワークの入口ですべてのウイルス感染を止められると、ウイルス感染による被害は起こらないでしょう。

日本年金機構の情報流出はメールにウイルスが仕込まれていて、そこから他の端末に感染しました。対策ツールの中には、メールからウイルスが拡散してしまうのを防ぐツールもあります。標的型攻撃対策において、入口対策は被害を減らせる最低限必須な対策です。

内部対策

入口対策の次は、次は内部対策を施しましょう。

どれだけ対策しても、ネットワーク内部に侵入されてしまう可能性があるからです。

内部対策とは、侵入被害の拡大防止と守るべきデータを攻撃者の手に渡らないようにする対策のことです。入口対策を強固にしてもマルウェアの侵入は防ぐことが難しいため、侵入された後の対策が重要です。

- ネットワークを分離させ、侵入被害の拡大防止

- ネットワーク制御で、セキュリティ対策を施したネットワークを経由させる

- サーバーへのアクセス権限

- 通信の暗号化による共有ファイルのアクセス制御

- 通信のログ管理

上記のように内部対策だけでも多重対策ができます。マルウェアには入口対策を通り抜けるため、ただのデータとしてメールに添付し、開かれたその場で生成し悪質なマルウェアとなるタイプもあります。

標的型攻撃はさまざまな手法・段階を踏んで攻撃を仕掛けてくるので、入口対策しつつ侵入されてしまうことを前提とした内部対策を強化してください。

出口対策

最後の砦として、出口対策を忘れないようにしましょう。

ネットワークに侵入されてしまったとしても、データを持ち出されなければ被害を抑えられるからです。

出口対策とは、外部にデータを流出させないようにする対策のことです。ネットワーク内部から外部へ出ていくデータを監視し、不正通信を防ぐことで情報流出を防げます。

たとえば外部へデータ通信するには、特定のファイアウォールを経由する設定もあります。許可したものだけが通信できる仕組みにすれば、不正にデータを持ち出される可能性は低くできるでしょう。

標的型攻撃を受けても、最終的にはデータ流出しないような出口対策をすることで、標的型攻撃の被害を減らせます。

標的型攻撃対策ツール大企業向け3選

ここからは標的型攻撃対策ツールを紹介します。大企業向けおすすめ対策ツールは、以下3つです。

- 重要データの持ち出し対策「NonCopy2」

- 標的型攻撃業界トップシェア「FireEye」

- 被害拡大防止に役立つ「SKYSEA Client View」

前述した「入口対策、内部対策、出口対策」を意識しながら、標的型攻撃への対策をしましょう。

それぞれツールについて紹介しますので、導入するツールの参考にしてください。

重要データの持ち出し対策「NonCopy2」

サイトhttps://sciencepark.co.jp/information_security/noncopy/

出口対策として重要なデータ持ち出しを防ぎたいなら「NonCopy2」が有効です。NonCopy2の大きな特徴は、以下のとおりです。

- 共有フォルダに保存したデータを暗号化

- 対象のフォルダ内にあるファイルの持ち出し制限

- 対象フォルダのファイルを参照する際、自動でネットワーク遮断

もしマルウェア感染しパソコンを遠隔操作されても、データの持ち出しができなくなります。データ持ち出し制限機能が豊富で「印刷禁止、メール添付禁止、USB転送禁止、スクショ禁止」など、細かく設定できます。

どれだけ標的型攻撃対策しても巧妙にすり抜けてくる可能性もあるので、データ持ち出しを防ぎたいなら「NonCopy2」でデータ持ち出し対策を強固にしましょう。

標的型攻撃業界トップシェア「FireEye」

サイトhttps://www.ajs-solutions.com/fireeye

FireEyeとは「全方位対策型の標的型対策ツール」です。FireEyeの大きな特徴は、以下のとおりです。

- サイバー攻撃者が潜伏しているかを調査

- 検知した脅威の分析

- 影響を受けた端末の特定

- 脅威の駆除

- 最適な機器選定

対策機器の設置だけではなく、導入する企業によって最適なセキュリティソリューションを提案してくれます。またFireEyeの仮想実行エンジン「MVX (Multi-vector Virtual eXecution)」は独自の解析技術をもっており、未知の脅威から守るための仕組みがあります。業界トップシェアを誇る対策型ツールでもあるので、総合的に標的型攻撃対策をしたいならFireEyeがおすすめです。

被害拡大防止に役立つ「SKYSEA Client View」

サイトhttps://www.skyseaclientview.net/point/

標的型攻撃による被害拡大を防止したいなら「SKYSEA Client View」を導入しましょう。SKYSEA Client Viewとは、大切なデータを守るためのクライアント資産管理ソフトウェアです。SKYSEA Client Viewの大きな特徴は、以下のとおりです。

- 標的型攻撃などの早期発見機能

- アクセス監視・制御

- 不正アクセスなどの侵入状況確認・ログ監視

たとえば標的型攻撃によく使われるマルウェアに感染したパソコンを検知した際、自動でネットワークから遮断することも可能です。パソコンに問題なければ、ネットワークに再接続もできます。

他にも最新OSにバージョンアップが必要になった際、管理者端末から各パソコンへソフトウェアを配布しインストールできます。日常業務から端末を監視・管理できるので、標的型攻撃の被害拡大防止だけでなく、細かな事前対策に活用しましょう。

標的型攻撃対策ツール中小企業向け3選

標的型攻撃対策ツールは、企業規模によって変わります。中小企業向けにおすすめする標的型対策ツールは、以下3つです。

企業規模に合った対策ツールを選び、標的型攻撃対策しましょう。

標的型攻撃対策をクラウド導入「<SOPHOS>Intercept X」

サイトhttps://www.sophos.com/ja-jp.aspx

情報の入っているパソコンのような端末に対策をしたいなら「<SOPHOS>Intercept X」がおすすめです。<SOPHOS>Intercept Xの大きな特徴は、以下のとおりです。

- ディープラーニング型のAIを搭載

- 既知だけではなく、未知のマルウェアを判断

- ランサムウェアによる不正なファイル暗号化の停止

ランサムウェアとは「身代金とソフトウェアを組み合わせた名称」のことです。端末に不正アクセスした後、ファイルを勝手に暗号化して使えないようにされてしまいます。そして<SOPHOS>Intercept Xは、こうしたランサムウェアで暗号化されてしまうファイルを自動で復元してくれます。

重要なデータを暗号化されてしまうと業務に大きな支障が出てしまうので、<SOPHOS>Intercept Xで端末内情報を守りましょう。

標的型攻撃をサンドボックスで対処「ビジネス スイート」

サイトhttps://www.f-secure.com/jp-ja/business/solutions/endpoint-security/business-suite

標的型攻撃を包括的に対策したいなら「ビジネス スイート」が適しています。ビジネス スイートの大きな特徴は、以下のとおりです。

- 組織内の端末を一元管理機能

- Windows端末向けのウイルス対策・スパイウェア対策

- アプリケーション制御機能

- 侵入防止・駆除機能

ビジネス スイートにはサンドボックス機能が搭載されており、不審な挙動を検知すると停止するサンドボックス機能があるので、高機能なセキュリティ対策が施せます。また使用するユーザー数によって決まるため、必要数だけの導入が可能です。さらには導入する機能の選択もでき、企業の環境に合わせて必要なものを組み合わせられるのがメリットです。自社の環境に合わせて最適な対策をしたいなら「ビジネス スイート」を導入しましょう。

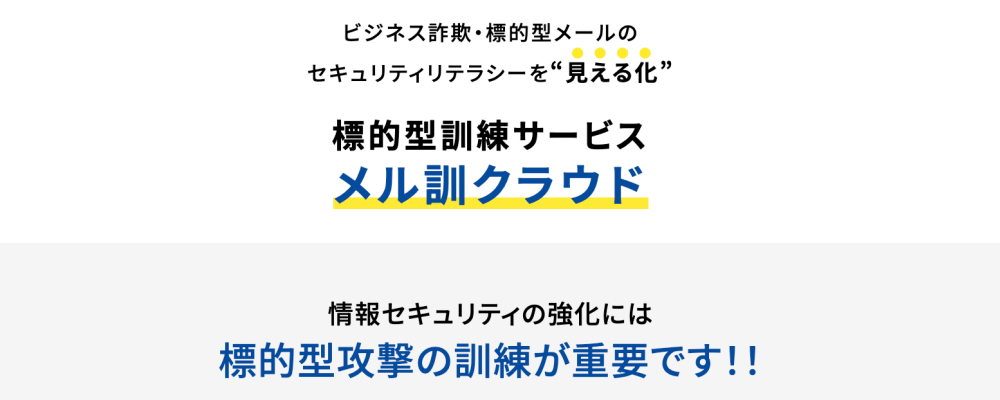

標的型攻撃メール訓練サービス「メル訓クラウド」

サイトhttps://www.hokuyois.co.jp/merukun/index.html

セキュリティ意識向上のため、「メル訓クラウド」で不審メールの対処法を訓練しましょう。標的型攻撃の多くはメールによるためです。メル訓クラウドの大きな特徴は、以下のとおりです。

- 標的型攻撃メールや詐欺メールなどの豊富なテンプレ

- 訓練計画の登録

- メール開封時の画面設定

- 訓練結果の集計・分析

標的型攻撃の多くは「なりすましメール」を標的にした組織の誰かにメールを送ります。そこから添付ファイルを開かせたり、ウイルス感染したパソコンから別サイトへ誘導したりと、さまざまな手で情報を抜き取ろうとします。いくら対策してもメールですり抜けてくるかもしれないので、一人ひとりのセキュリティ意識向上が必要です。社員のセキュリティ意識向上のため、定期的に標的型攻撃の対策をしましょう。

標的型攻撃対策ツールを選ぶ際の注意点

標的型対策ツールを選ぶ際は、以下の4つに注意しましょう。

- 性能

- 動作の軽さ

- 価格・インストール台数

- 具体的に運用可能か

それぞれの意識するべきポイントを解説します。

性能

導入しようとしている対策ツールの性能を確認しましょう。対策したいセキュリティを構築できない可能性があるためです。たとえば入口対策をしたいと考えたとき、直接的な不正アクセスは防げてもメールに対する対策ができないかもしれません。

そうなると入口対策としては不十分のため、「直接的な不正アクセスは防げるのか」「メールの添付ファイルのチェック機能はあるのか」「通信の暗号化機能はあるのか」など、業務に求められるセキュリティ強度であるかを検討しましょう。

動作の軽さ

セキュリティ対策を強化するとき、動作の軽さを軽視してはいけません。どれほど性能の良い対策ツールを導入しても、業務に支障が出ては意味がないからです。ネットワークにセキュリティ対策を施す場合、少なからず通信速度に影響が出ます。

もしセキュリティ対策を優先するあまり、日常業務に支障が出てしまうほど通信速度が遅くなってしまうと本末転倒です。アクセス制限や通信の監視などをすると、動作が重くなるかもしれません。体験版などで事前に動作確認できるのなら、動作確認をしておきましょう。

価格・インストール台数

複数台数に標的型対策ツールを導入する企業の場合、インストール台数を明確にしましょう。導入する台数によって、価格が変わるためです。

標的型対策ツールの多くは「ライセンス」方式を採用しています。ライセンスとは「対策ツールをインストールして使用できる権利」のことで、パソコンにインストールする場合、パソコン1台につき1ライセンスが必要です。インストールする台数が多くなるほど価格が安くなることが多いので、対策ツールの価格を事前に確認しましょう。

具体的に運用可能か

導入する標的型対策ツールを決めたら、具体的に運用できるかを確認しましょう。企業にはすでに導入されているシステムがあるためです。既存のシステムと対策ツールが共存できるかが重要です。中には対策ツールのセキュリティと競合してしまい、システムが正常に動作しないこともあり得ます。また対策ツールを運用・管理する人材が必要な場合もあります。

たとえば内部対策ツールで端末やネットワークを監視するとして、端末管理やネットワーク管理・異常検知時の対応が求められます。その際に対応できる人材がいないと、わざわざ導入した対策ツールも効果を発揮できません。標的型対策ツールを導入する前に、システム担当者などに運用可能かを確認してもらいましょう。

標的型攻撃対策のよくある質問

最後に、標的型攻撃対策のよくある質問3つにお答えします。質問事項は以下の3項目です。

- 標的型攻撃の対象は大企業だけ?

- 標的型攻撃の対策は本当に必要?

- 標的型攻撃対策の製品を効率良く探したい

順番にお答えします。

Q1.標的型攻撃の対象は大企業だけ?

A.中小企業も標的型攻撃の対象になります。

従来の標的型攻撃は、大企業や公的機関を狙うものがほとんどでした。しかし近年、大手企業の関連会社を狙う「サプライチェーン攻撃」が広まっています。セキュリティ意識の甘い中小企業を踏み台にして、本命の大企業を狙う攻撃です。中小企業に偽装して不正メールを送ったり、情報を盗み取ったりするため、狙われた企業は被害者にも加害者にもなってしまいます。こうした事態を防ぐためには、セキュリティ製品の導入が効果的です。

Q2.標的型攻撃の対策は本当に必要?

A.必要です。標的型攻撃は、企業の情報セキュリティ脅威第2位に位置付けられています。

IPA(情報処理機構)発表の「情報セキュリティ10大脅威 2021」で、標的型攻撃は第2位にランクインしました。ランキングは毎年発表されており、2016年から2019年まで連続1位になるほどの大きな脅威です。標的型攻撃は、機密データ流出による損失、個人情報漏えいの賠償といった甚大な被害を生みます。なので、標的型攻撃対策が可能な製品の導入、社員教育の徹底といった対策が必要です。

Q3.標的型攻撃対策の製品を効率良く探したい

A.こちらから一括して資料請求が可能です。

標的型攻撃対策が可能なセキュリティ製品を導入する際は、複数製品の比較・検討がおすすめです。製品ごとに資料請求をするのは大変ですので、ぜひ利用してみてください。

まとめ

標的型攻撃の被害数が年々増えています。標的型攻撃への対策は、階層的に考えなければなりません。どこかひとつでも怠ると標的型攻撃により情報流出が起きてしまい、情報の漏れた企業は社会的信用を失ってしまうでしょう。そうならないためにも標的型攻撃対策ツールの導入は必須です。

さまざまな対策ツールを比較しながら、自社の環境に合った標的型攻撃対策ツールを選びましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)