特定の企業や組織をターゲットとした標的型攻撃やメールを悪用した情報漏洩事件など、これまでのセキュリティ対策では対応しきれないセキュリティ事故が増加しています。たった一度のセキュリティ事故で企業が深刻な被害を受ける事もあります。

このような状況を受け、企業や組織の中にCSIRTを設置する動きが活発になっています。今回はCSIRTについての概要について紹介します。

この記事の目次

CSIRTとは(概要、役割など)

CSIRTとは「Computer Security Incident Response Team」の略語で「シーサート」あるいは「シーエスアイアールティ」と読みます。日本語で言うと「コンピュータセキュリティに関する事故対応チーム」のことで、情報システムのおけるセキュリティの問題に対応するために、専門のスタッフにより編成されたチームです。CSIRTは企業におけるインシデント対応の専門部署となり、まさに情報セキュリティの「防壁の要」といってよいでしょう。

CSIRTが広まった背景

標的型攻撃などのサイバー攻撃はますます巧妙になり、セキュリティ事故(インシデント)に対してどのような対策を施しても完全に防御する事は難しいのが現状です。

CSIRTは「セキュリティ事故は起こるものである」という前提のもとに、情報セキュリティ対応体制を整えておき、実際にサイバー攻撃が発生した時には,攻撃を検知し、速やかに対応するために設置されました。

CSIRTの歴史は古く、1988年のアメリカに流行したマルウェア「モリスワーム」の対策のため、情報の共有や組織間連携の必要性が高まり、アメリカのカーネギーメロン大学内に始めて「CERT/CC(Computer Emergency Response Team / Coordination Center)」が設置されたことが世界で最初のCSIRTと言われています。

その後、各国で同じようなCSIRTが作られるようになり、日本でも1996年に「JPCERT/CC」という組織が設立され、インシデントの情報共有や対策などの取組みが行われています。

2015年に日本経済団体連合が「サイバーセキュリティ対策の強化に向けた提言」を発表し、その中の「産業界の取組み」として、セキュリティに関するリーダーシップを持つCISOを経営層に置く事や、組織内にCSIRTを設置し、同業種の企業のCSIRTと連携を強化することがふれられています。このような産業界における取組みが普及することで、日本国内にCSIRTを設置する組織が増えていきました。

SOCとの違い

CSIRTと似たような組織に「SOC(ソック)」というものがあります。SOCとは「Security Operation Center(セキュリティオペレーションセンター」の略です。SOCは企業内において情報システムの脅威の監視や分析を行うための組織のことです。

SOCではファイアウォールや侵入検知システムなどのセキュリティ機器やネットワーク機器のログを監視し、分析によりインシデントの発見や特定、連絡などを行います。インシデントの影響範囲を調査し、想定されたリスクや指標に基づいてインシデントの評価を行います。

SOCもCSIRTと同じくセキュリティ関連の組織ですが、CSIRTとは異なる点があります。CSIRTとはインシデントが発生した時の対応に重点が置かれており、SOCは脅威となるインシデントの検知に重点が置かれているという点です。

CSIRTの設置状況

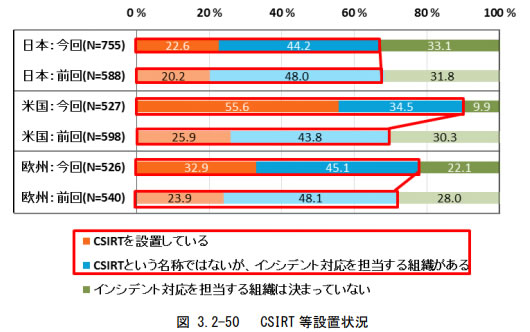

IPA(情報処理推進機構)が公開している「企業のCISOやCSIRTに関する実態調査2017(報告書)」にて日本国内のCSIRTの設置状況が公開されています。

報告書内の「図 3.2-50 CSIRT等設置状況」によると、日本では「CSIRTという名称で設置している」が22.6%であり、米国の55.5%や欧州での32.9%より低い割合であることがわかります。

また、「CSIRTという名称ではないが、インシデント対応をする組織がある」と合わせてみても、日本では66.8%しかインシデント対応をする組織が設けられておらず、米国の90.1%や欧州の78.0%と比較してもインシデント対応を行う部署の設置が遅れていることがわかります。

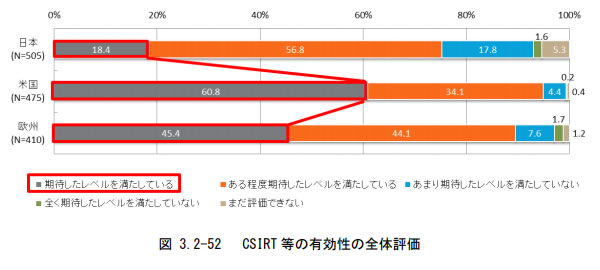

「図 3.2-52 CSIRT等の有効性の全体評価」においても日本では「期待したレベルを満たしている」が18.4%でしかなく、米国の60.8%や欧州の45.4%より大きく下回っています。

これらのデータより、日本におけるCSIRTの設置は世界的に見ても遅れており、CSIRTの有効性もあまり高くないことがわかります。

CSIRTの必要性

社会におけるITの役割はこれからもますます増加し、インターネットも世界的に普及していきます。その一方で、ダークウェブのようなサイバー攻撃のためのインフラも整備され、これからも継続的にセキュリティ対策を行っていく必要があります。

情報システムの複雑化はインシデントの発見や原因特定を困難にし、サイバー攻撃はより巧妙になることで、その対応には高い専門性が必要になり、単独の部署による対応は困難です。そのため組織的なインシデント対応活動が必要になります。そこで組織内にて情報セキュリティインシデントに対応する業務を行うためにCSIRTという専門チームが設けられるようになりました。

組織内CSIRTには大きくわけて2つの機能があります。「組織の内部に対する機能」と「組織の外部に対する機能」です。

組織の内部に対する機能として、発生したインシデント報告のための統一した窓口を設ける、インシデント対応に必要な技術的支援やノウハウを提供する、インシデント対応における意思決定を支援する、などの機能があります。

組織の外部に対する機能として、外部の組織との連絡調整や、最新のインシデント動向や対応手法などの情報を外部から収集する、などがあげられます。

CSIRTにこのような機能を持たせることによって、組織内で発生したインシデントに対して適切な対応を行い、素早い復旧の支援を行うことができます。

CSIRTの設置方法

CSIRTという言葉から、CSIRTはチームや専門部署と思われがちですが、必ずしも「インシデント対応を専門に行う部署」である必要はありません。重要なことは「インシデント対応を専門に行う機能」であり、組織によって様々な形でCSIRTは設置されています。これは業種や業態によってCSIRTの活動内容や構成方法が異なってくるからです。

JPCERT/CCによる「CSIRTガイド」ではCSIRTの組織例として以下の3つがあげられています。

- 独立部署

組織の内部で独立した部署としてCSIRTを構成する方法- 部署横断

組織の内部にある複数の部署から横断的にCSIRTが構成されている方法- 個人

部署にとらわれず個人単位で協力してCSIRTを構成する方法

CSIRTには組織として決まった形は存在しませんが、ここであげた3つの形のいずれかで構成されることが多いようです。

またJPCERT/CCではCSIRT構築に関して「CSIRTマテリアル(http://www.jpcert.or.jp/csirt_material/)」という一連の資料を公開しています。この資料ではCSIRTの設置に関して「構想」「構築」「運用」の3つのフェーズに分けて詳しく説明しています。

資料の一つである「組織内 CSIRT の構築プロセス」では組織内CSIRTの全体的な構築プロセスを説明しています。具体的には下記のような項目です。

- 経営層から理解を得る

- 組織内の現状把握

- 組織内 CSIRT 構築活動のためのチーム結成

- 組織内 CSIRT の設計と計画

- 必要な予算やリソースの獲得

- 組織内 CSIRT 関連規則類の整備

- CSIRT 要員(スタッフ)への教育

- CSIRT の告知と活動開始

このように8つのステップにわけて説明しています。自社内にCSIRTを構築するにあたり、参考になる資料です。

おすすめのCSIRT構築(運用)サービス

CSIRT構築・運用支援サービス(富士ソフト株式会社)

セキュリティインシデントの発生時に、迅速且つ適切な対応がとれる組織を構築し、現在対応ができていない企業や、改善、強化を行いたい企業へ運用支援を提供します。

CSIRT構築サービス(ニュートン・コンサルティング株式会社)

サイトCSIRT構築サービス/ニュートン・コンサルティング株式会社

サイバー攻撃に備えて、平時・有事に関わらずCSIRTがとるべき対応計画の整備、及びCSIRT演習・訓練のお手伝いをします。

まとめ

CSIRTはサイバー攻撃をどのように防いでも防ぎきれないという考えのもとで構築されます。しかし、どのような考えで設立されたとしても、実際にCSIRTを運用するにあたり、高度なセキュリティ人材の確保は必要不可欠です。最近ではセキュリティ人材の育成にあたり「サイバーレンジ」と呼ばれる実践型の教育・育成システムを取り入れているところもあります。

東京オリンピックが行われる2020年には多くのサイバー攻撃が発生することが予想されています。情報セキュリティ対策としてCSIRTのような組織を構築するだけで満足するのではなく、組織を構成する人材に対しても絶え間ない成長を促していく必要があると言えるでしょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)