コロナ禍に一気に導入が進んだオンライン会議。ZoomなどのWeb会議ツールを利用して、場所を問わず行えるようになりました。

しかし、導入当初はセキュリティの脆弱性や「Zoom爆弾」と呼ばれる荒らし行為が問題視されていました。自社のZoom利用シーンに合わせてセキュリティの設定は必須です。今一度、対策を見直してみましょう。

Zoomセキュリティの設定方法の基本

Zoomでは、ミーティング開催前から、開催中までさまざまなセキュリティ対策の設定を行うことが可能です。ここでは、基本的なセキュリティの設定方法をご紹介します。

ミーティングID、パスワード、URLの管理

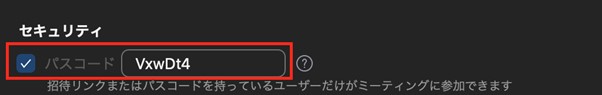

「スケジュール」からミーティングを予約設定する場合は、デフォルトでミーティングごとにパスワードが自動設定されます。メンバーに共有する際に、ZoomミーティングのURLとパスワードを共有することで、第三者の入室を防ぐことができます。

サインインしたユーザーのみが参加できるようにする

認証プロファイルを使用すると、Zoomアカウントを持っていてログインしているユーザーのみ参加できたり、招待しているユーザーだけが参加できるようにするなど、細かな入室制限設定をすることができます。詳細は、Zoomのヘルプセンターのページからチェックしてみてください。

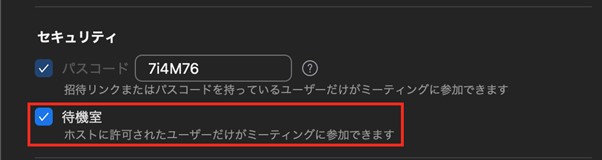

待機室機能の使用

待機室機能とは、ホストが参加の許可をするまで、ゲストが待機しているオンライン上の部屋のことです。この設定をすることで、事前にホストが参加者を確認することができ、第三者の参加を防ぐことができます。

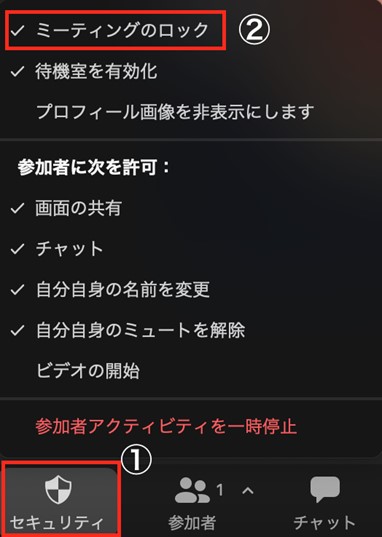

全員参加後ミーティングをロック

参加者が全員そろった時点でミーティングをロックする機能です。ロックをかけると、ミーティングIDとパスコードを知っていても、新しく参加者がミーティングに参加することはできません。

- ミーティングコントロール>「セキュリティ」を選択

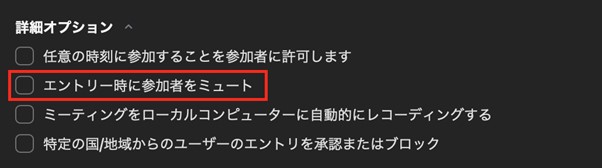

エントリー時に参加者をミュートする

ホストは、参加者を一括でミュートまたはミュート解除の設定を行えます。この設定を行うことで、参加者側の不用意な音声をブロックすることができます。ミュート機能は、セミナーや説明会など、参加者の音声を必要としないシーンでは特に有効にしておきたい設定です。

- ミーティング作成時に「詳細オプション」>「エントリー時に参加者をミュート」

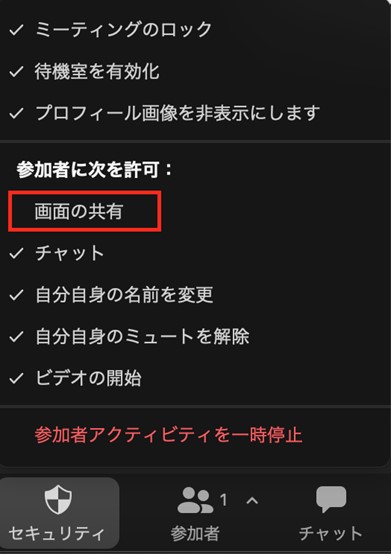

画面共有はホストのみにする

ホストは、ミーティング参加者が画面共有をできないようにブロックを設定することができます。参加者が画面共有をする場合には、ホストが「画面の共有」部分にチェックを入れることで共有可能にできるため、状況に応じて設定を変更して使い分けましょう。

- ミーティングコントロール>「セキュリティ」を選択

- 参加者に次を許可:>画面の共有 のチェックを外す

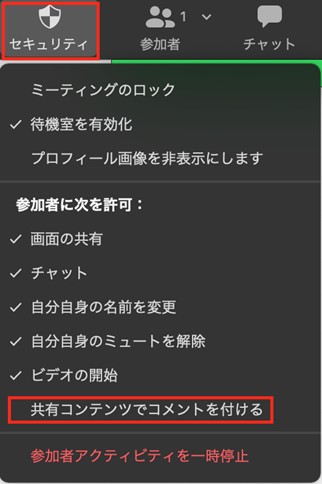

注釈機能をオフにする

注釈機能は、画面共有中に参加者とコンテンツに書き込みをしたり、コメントをつけることができる便利な機能です。しかし、2020年3月にZoomのセキュリティに関する脆弱性が問題視されました。現在はこの脆弱性に関する対策が施されていますが、念のためにオフにしておくと安心です。

- 画面共有状態で「セキュリティ」を選択

- 参加者に次を許可:>「共有コンテンツでコメントを付ける」のチェックを外す

過去問題となったZoomセキュリティとは

コロナ禍でZoomの利用が急増するのと同時に、セキュリティの脆弱性を指摘する声が多くあがりました。過去に問題視されたセキュリティ項目はいったいどのようなものだったのか、ご紹介します。

Zoom Bombing

通称「Zoom爆弾」とも呼ばれる荒らし行為の一種です。ミーティングID・パスコードやミーティングURLを知っている攻撃者が、ミーティングに参加して画面共有機能を悪用し、不適切な画像や動画を共有する手法です。

Zoom Bombingを防止するためには、先述したミーティング設定が必要です。こういった荒らし行為が世界中で報告されたことを受けて、Zoom社は待機室機能をデフォルトで有効にしました。また、ミーティング中のセキュリティコントロール機能を1つのボタンに集約することで、従来よりもホストが管理しやすいように改善されています。

Zoom iOSでのFacebook SDK利用

ユーザーがZoomのプラットフォームに簡単にアクセスできるように、Zoomは今までiOS用のFacebook SDK(ソフトウェア開発用キット)を使用して、「Facebookでログイン」機能を実装していました。しかし、2020年3月25日にFacebook SDKがサービスの提供に不要なデバイス情報を収集していることが判明。それだけでなく、Zoomがこの仕組みをプライバシーポリシーに明記していなかったことで大問題へと発展しました。

Facebook SDKが収集した情報には、モバイルOSの種類やバージョン、デバイスのタイムゾーン、デバイスのモデルとキャリア、画面サイズ、プロセッサコア数、ディスク容量など、デバイスに関する情報が主となり、参加者の氏名やメモなどのミーティングに関連する情報やアクティビティは含まれていませんでした。

しかし、この問題を受けてZoomはiOSクライアントからFacebook SDKを削除し、不要な情報を収集しないように徹底。その後、ユーザーが引き続き「Facebookでログイン」できるように機能を再構築・実装しました。2020年3月の修正版リリース以降、この問題は解決しています。

また、Zoom社はプライバシーポリシーを更新して、どのようなデータを収集しているのか、それがどのように使用されるのか、より明確で透明性があるものに改善されています。

Windows、Macクライアントの脆弱性

Mac用クライアントでは、ローカルでの権限昇格などの脆弱性、Windows用クライアントではUNCパス処理に関する脆弱性が指摘されていました。現在は修正版をリリースすることで改善されています。

Geo-Fencing修正

通常、Zoomはユーザーの地域または周辺にあるプライマリ・データセンターに接続を試みます。しかし、ネットワークの混雑などが原因で複数回接続に失敗した場合は、Zoomのプラットフォームへのバックアップブリッジとして、複数のセカンダリ・データセンターに接続します。

2020年2月、Zoomは中国エリアでの大規模な需要拡大に対応するため、急ピッチでデータセンターのキャパシティを追加しました。この時、中国にある2つのデータセンターを誤ってバックアップブリッジのホワイトリストに追加。これによって、プライマリ・データセンターが中国以外で、かつ、プライマリ・データセンターを利用できない状況下において、セカンダリ・データセンターが中国に接続される可能性があったのです。

4月にこの過失を把握したZoomは、中国以外のユーザーのセカンダリバックアップブリッジのホワイトリストから、中国本土のデータセンターを外す修正を直ちに行いました。

さらに、使用するデータセンタリージョンを管理者が選択できるようにアップデート。選択しているデータセンタリージョンを、ユーザーがミーティング中に確認できるようになりました。

エンドツーエンド暗号化

Zoomはこれまで、ミーティング内容はエンドツーエンドで暗号化されているとしていましたが、一般的なエンドツーエンド暗号化の定義とは異なる使い方をしていたことが判明し、批判をあがりました。

通常の会議では、Zoomのクラウドが暗号化キーを生成し、参加者がZoomに参加するときに、Zoomアプリを使用して暗号化キーをミーティング参加者に配布します。Zoomのエンドツーエンド暗号化(以下、E2EE)を使用すると、ホスト側で暗号キーを生成し、公開暗号キーを使用して他のミーティング参加者に配布します。そのため、Zoomはミーティングの内容を復号化するために必要な暗号キーを認識・所有しません。Zoomのサーバーには復号キーがないため、暗号化されたデータはZoomのサーバーを経由してもZoom側では復号することができない仕組みです。

E2EEが有効になると、ミーティング画面の左上隅にある緑色の盾に南京錠がかかっているロゴが表示されます。

ただし、E2EEを有効にすると、以下の特定の機能が無効になりますので注意しましょう。

- ホスト前の参加

- クラウドレコーディング

- ストリーミング

- ライブトランスクリプション

- ブレイクアウトルーム

- 投票

- 1:1プライベートチャット

- ミーティングの反応

アテンショントラッカー機能

参加者が画面から30秒以上視線をそらしていると、ホストはミーティングの参加者パネルでインジケーターを表示することができました。開催したミーティングやウェビナーが、どれくらいの参加者が集中していたか把握することができ、ホスト側からしてみると便利な機能だったでしょう。

しかし、参加者側からしてみればプライバシーの侵害だと感じる人も少なくなく、気分の良いものではありません。さらに、このアイトラッキング追跡機能の存在が参加者にはわかりづらい仕様になっていたため、Zoomのセキュリティ脆弱性が問題視された要因の一つとなりました。

そこで、2020年4月、ユーザーのセキュリティとプライバシーへの取り組みの一環として、参加者アテンショントラッカー機能が削除されました。

今のZoomのセキュリティはどうなの?問題解決方法

過去、ユーザーが急増したことでさまざまなセキュリティ問題が噴出していたZoomですが、今はどのような対策が施されているのでしょうか。ここでは、最近のZoom社のセキュリティ向上対策をご紹介します。

AES256ビットGCM暗号化をサポートしたZoom5.0リリース

Zoom社は、AES256ビットGCM暗号化をサポートしたZoom5.0をリリースしました。さらに、エンドツーエンドの暗号化メッセージとクラウドストレージのシステムを開発するKeybaseを買収しています。

AES256ビットGCMが必須になり、エンドツーエンド暗号化を含めた今後の暗号化デザインのドラフトをGitHubに公開。セキュリティ、暗号技術専門家、研究者等広範なフィードバックを求め、最終デザインを決定した後、エンドツーエンド暗号化Early Betaを開始、無償ユーザーへも提供する方針を発表など、約2ヶ月で対応しました。

この非常に迅速な対応が評価され、一度はZoomの利用を禁止した組織も、設定の見直し等で利用を再開しています。

セキュリティアイコンを搭載

UI(ユーザーインターフェース)にセキュリティアイコンを追加で搭載しました。先述したE2EE暗号化によるアイコンマークが表示されるようになったのです。

また、コントロールバーには、セキュリティ設定をまとめたセキュリティボタンが設置されました。これにより、ホスト/共同ホストは、ミーティングをロックする機能、待機室の有効化、参加者の画面共有などの機能を、ミーティング中でも簡単に設定することができるようになっています。

不正ユーザーの報告機能

ホスト/共同ホストは、ミーティングの進行を邪魔する迷惑ユーザーやインシデントをZoomのTrust&Safety team(信頼性および安全性向上チーム)に報告できるようになりました。報告を受けたZoomは、プラットフォーム悪用の疑いを審査し、適切な措置を取る対応をしてくれます。

デフォルト設定をアップデート

Zoomのビジネスアカウントでは、デフォルトでパスコードおよび待機室は有効に、画面共有は「ホストのみ共有可能」に設定されています。現在は、セキュリティ対策のため、待機室かパスコードのどちらかの設定が必須となっています。

データセンターの選択が可能に

現在、管理者はアカウント、グループ、またはユーザー、ミーティングレベルで、転送中のデータに関して経由するデータセンターを選択できるようになりました。

ID、パスコードの複雑化

Zoomは基本的なパスワードの条件の他に、詳細なパスワード設定をカスタマイズできるようになりました。特殊文字を含む複雑な設定にしたり、パスワードが自動的に期限切れとなるようなサイクル設定が可能になっています。

まとめ

今では、多くの人が使用しているZoomですが、さまざまなセキュリティの壁を乗り越えて現在は強固なものへとアップデートされています。しかし、今後も脆弱性が見つかる場合がありますので、最新版の提供がされたら速やかにアップデートを実施することをおすすめします。

よくある質問

「テレビ会議」を安全に使うためにはどうしたらいい?

ビデオ機能を有効にした会議を行いたい場合は、ホストは待機室を有効にして事前に参加者を把握できるようにしておきましょう。また、参加者の画面共有機能はデフォルトでは無効にし、必要に応じて設定を有効にしておくことをおすすめします。

セキュリティが不安ですが、通信にきちんとセキュリティ対策はされていますか?

Zoom社では、インターネット上での通信の傍受による情報漏えい等の対策として、インターネットバンキングなどでも使用される「TLS(256ビット)」を使用したネットワーク経路の暗号化が行われています。また、エンドツーエンド(端末間)でのコンテンツ暗号化(AES256ビット)を有効にすることで、Zoom社側にも暗号化を解除できない通信が可能となっているため、会議内容やチャットなどの秘匿性が確保されています。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)