静的アプリケーションセキュリティテスト(SAST:Static Application Security Testing)とは、ソフトウェア開発におけるセキュリティテスト手法の一つで、ソースコード、バイナリコード、または中間コードを対象にして、脆弱性を早期に検出することを目的とした手法です。

SASTはソフトウェア開発の初期段階で実施でき、コードが実行される前に脆弱性やセキュリティリスクが潜んでいないかを分析します。これにより、リリース前にコードのセキュリティを強化し、リリース後のセキュリティインシデントのリスクを低減することができます。

SASTの特徴

1. ソースコードの解析

SASTはコードを静的に解析し、脆弱性を検出します。特に、バッファオーバーフロー、SQLインジェクション、クロスサイトスクリプティング(XSS)など、一般的なセキュリティ脆弱性の検出に優れています。

2. 早期発見

SASTは開発初期に導入でき、コードの記述ミスやセキュリティの欠陥を早期に見つけるため、後工程で発生する修正コストや、リリース後のトラブルを抑えられます。

3. 自動化の容易さ

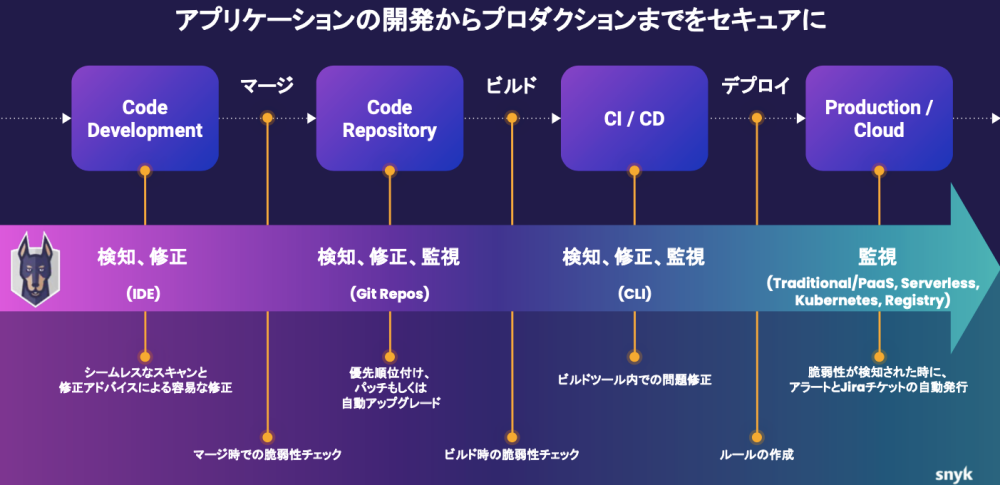

SASTは多くのツールが自動化対応しており、CI/CD(継続的インテグレーション/継続的デリバリー)環境に組み込んで自動でコードスキャンを行うことで、セキュリティチェックを効率化できます。

4. ソースコード全体の網羅的チェック

ソースコードの全体に対して網羅的に解析ができるため、プログラムのロジックやアルゴリズムに潜むセキュリティリスクも発見しやすいです。

SASTの利点

1. セキュリティリスクの早期修正

開発初期にコードの脆弱性を検出できるため、リリース後の修正コストやセキュリティインシデント対応にかかるコストを削減できます。開発の早い段階で修正できることは、プロジェクト全体のコスト管理にも寄与します。

2. ソースコードレベルでの詳細な分析

SASTはコードレベルで解析を行うため、プログラムの詳細な設計やロジックに基づく脆弱性の検出が可能です。これにより、構造上の問題やコード品質も併せて改善が行えます。

3. 開発者のセキュリティ意識向上

開発者が自分のコードに潜むセキュリティリスクを定期的に把握できるため、セキュアコーディングに対する意識が向上します。これにより、セキュリティリスクの少ないコードを書く習慣が身につきます。

4. 自動化による効率化

SASTはCI/CDパイプラインに組み込んで自動化できるため、開発のたびに自動でセキュリティチェックを実施し、継続的なセキュリティ対策が行えます。

SASTのデメリットと課題

1. 実行環境依存の脆弱性の検出が難しい

SASTは静的にコードを解析するため、実行時の環境に依存する脆弱性や、実際の利用状況で発生するセキュリティリスクの検出が難しい場合があります。例えば、動的なユーザー入力や、環境設定に依存する脆弱性などはSASTでは検出できないことがあります。

2. 誤検出のリスク

SASTはセキュリティの疑いがある箇所を自動で検出するため、実際には問題のない箇所も「誤検出」として検出されることがあります。誤検出が多いと、開発者が指摘を修正する手間が増え、業務負担につながる場合があります。

3. 導入・運用コスト

SASTツールの導入や運用にはコストがかかります。また、適切なチューニングが必要な場合もあり、組織に合わせた設定や、運用体制の確立に時間やコストがかかることがあります。

4. セキュリティに関する専門知識の必要性

SASTの運用には、セキュリティやプログラミングの知識が必要です。開発者が誤検出と本物の脆弱性を区別するには、一定の知識と経験が求められます。

SASTツールの例

1. SonarQube

ソースコードの品質やセキュリティの向上を目的としたツールで、SAST機能を備えています。Java、Python、JavaScriptなど多様な言語をサポートしており、CI/CDパイプラインに組み込んで使用することが可能です。

2. Checkmarx

CheckmarxはSASTに特化した商用ツールで、広範囲なプログラミング言語に対応し、脆弱性のリスクを可視化する機能を備えています。クラウドとオンプレミス両方で利用可能で、エンタープライズ向けの導入に適しています。

3. Fortify Static Code Analyzer

Fortifyは静的コード解析に特化した商用ツールで、さまざまな言語のコード解析に対応し、セキュリティ脆弱性を検出する機能を備えています。多機能でカスタマイズ性が高く、大規模なプロジェクトにも適しています。

4. Veracode

Veracodeはセキュリティ向けのクラウド型ツールで、コードの静的解析と動的解析の両方を提供します。アプリケーション全体のセキュリティレベルを管理できるため、継続的なセキュリティ強化を行いたい企業に向いています。

SASTと他のセキュリティテストの違い

1. DAST(動的アプリケーションセキュリティテスト)との違い

DASTは、実際に稼働中のアプリケーションに対して動的にセキュリティテストを行い、実行中に発生する脆弱性を検出します。SASTがコード解析に特化しているのに対し、DASTはアプリケーションの実行環境における脆弱性を検出するため、双方を組み合わせることでセキュリティ対策を強化できます。

2. IAST(インタラクティブアプリケーションセキュリティテスト)との違い

IASTはSASTとDASTの特性を組み合わせたテストで、アプリケーションが実行されている間に静的・動的の両方のテストを行います。IASTは、実行環境とコードの双方を確認できるため、SASTよりも詳細な脆弱性検出が可能ですが、導入にはコストや複雑な設定が必要です。

まとめ

静的アプリケーションセキュリティテスト(SAST)は、ソフトウェアの開発初期においてコードを静的に解析し、セキュリティ脆弱性を早期に検出・修正するための重要な手法です。SASTを導入することで、開発プロセス全体の効率化やコスト削減、開発者のセキュリティ意識の向上が期待できます。ただし、動的環境依存の脆弱性には対応できないため、DASTやIASTとの併用が効果的です。適切なツールを選び、CI/CDパイプラインへの統合やセキュリティ教育を通じて、開発プロセス全体でのセキュリティ強化が推奨されます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)