トロイの木馬は、一見無害なプログラムを装いながら、実行されるとシステムに侵入し、情報を盗んだり破壊活動を行ったりする危険なマルウェアです。

メールの添付ファイルやインターネット上の怪しいソフトウェアから感染し、個人情報の漏洩や金銭的被害などをもたらします。感染を防ぐには、ウイルス対策ソフトの導入と更新、不審なメールやリンクを開かないこと、信頼できるソース以外からのソフトウェアインストールを避けることが重要です。本記事では、トロイの木馬の定義や特徴、感染経路、被害の種類、検出・駆除方法、さらには予防策について詳しく解説します。

トロイの木馬とは

トロイの木馬は、ギリシャ神話に登場する木馬になぞらえて命名されたコンピュータウイルスの一種です。一見すると無害に見えるプログラムやファイルに偽装していますが、実行すると内部に隠されたマルウェアが活性化し、ユーザーの知らないうちにシステムに侵入して情報を盗んだり、破壊活動を行ったりします。

トロイの木馬の定義と特徴

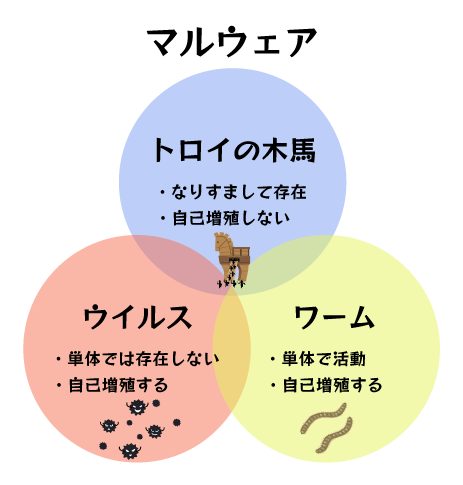

トロイの木馬とはマルウェアの1種であり、ウイルスやワームと別に分類されるマルウェアです。

最大の特徴は表面上は有益・無害なプログラムに偽装されている点で、攻撃対象となるデバイスに侵入した後に、何らかのきっかけにより攻撃を開始する性質を持っています。

最近では、マルウェアの80%以上がこのトロイの木馬とも言われています。

トロイの木馬の主な特徴は以下の通りです。

- 正規のプログラムを装い、ユーザーを欺いて実行させる

- バックドアを開いてシステムへの不正アクセスを可能にする

- スパイウェア機能により個人情報や機密情報を盗み出す

- 遠隔操作により外部からコンピュータを制御される

- 他のマルウェアをダウンロードしてシステムに感染させる

トロイの木馬は、ユーザーの意図しない動作を密かに行うため、気づかれにくいのが特徴です。感染すると深刻な被害につながる危険性が高いマルウェアの一つといえるでしょう。

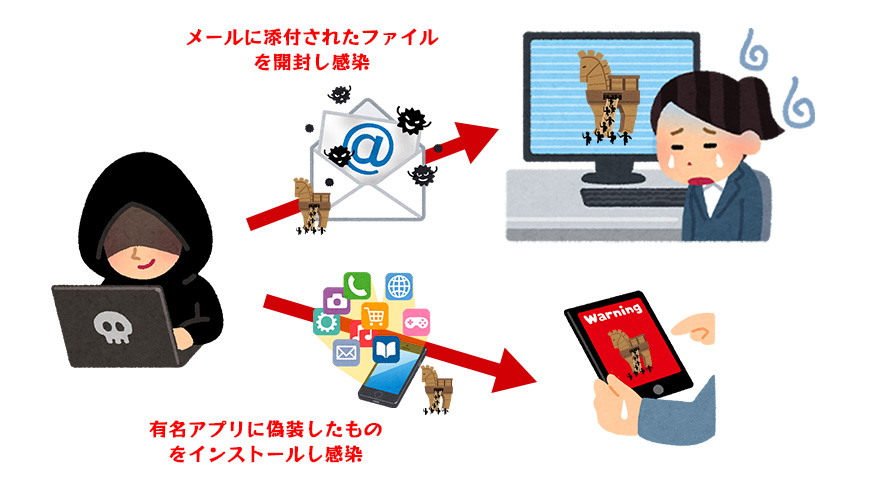

トロイの木馬の感染経路

トロイの木馬は、以下のような経路で感染します。

- スパムメールの添付ファイルを開く

- 信頼できないWebサイトからソフトウェアをダウンロードする

- P2Pネットワーク上で共有されているファイルを実行する

- SNSのメッセージに含まれるリンクをクリックする

- USBメモリなどのリムーバブルメディアからウイルスが感染する

日頃からセキュリティ意識を高く持ち、怪しいファイルは決して開かないようにすることが重要です。ウイルス対策ソフトを導入し、定期的にアップデートを行うことで、感染リスクを下げることができます。

トロイの木馬による被害の種類

トロイの木馬による主な被害には、次のようなものがあります。

| 被害の種類 | 概要 |

|---|---|

| 情報漏洩 | 個人情報や機密情報が盗まれ、不正利用される |

| 金銭的被害 | オンラインバンキングの認証情報を盗まれ、預金を不正に引き出される |

| 遠隔操作 | コンピュータが乗っ取られ、外部から制御される |

| DDoS攻撃 | 感染したコンピュータが踏み台にされ、標的サーバーに大量のアクセスを行わせられる |

| 二次感染 | 他のマルウェアに感染させられ、被害が拡大する |

トロイの木馬による被害は、個人情報の漏洩や金銭的損失だけでなく、社会的信用の失墜や法的責任の追及など、深刻な事態を招きかねません。日頃からセキュリティ対策を怠らず、不審なプログラムの実行は控えるよう心がけましょう。万が一感染した場合は、速やかに駆除作業を行い、被害の拡大を防ぐ必要があります。

トロイの木馬の検出方法

トロイの木馬に感染してしまうと、深刻な被害につながる可能性があります。そのため、早期発見・駆除が非常に重要です。ここでは、トロイの木馬の主な検出方法について解説します。

ウイルス対策ソフトによる検出

トロイの木馬を検出する最も一般的な方法は、信頼できるウイルス対策ソフトを使用することです。常に最新のウイルス定義ファイルにアップデートし、定期的にフルスキャンを実行することで、潜伏しているトロイの木馬を発見し、駆除することができます。

ただし、新種のトロイの木馬や亜種には対応できない場合もあるため、ウイルス対策ソフトだけに頼るのは危険です。複数の検出方法を組み合わせることが賢明でしょう。

不審なプロセスの確認

トロイの木馬に感染すると、不審なプロセスがバックグラウンドで動作していることがあります。タスクマネージャーやプロセスモニターツールを使用して、心当たりのないプロセスが動作していないか確認しましょう。

特に、CPUやメモリの使用率が異常に高いプロセスや、見覚えのない名前のプロセスには注意が必要です。不審なプロセスを発見したら、ネット検索などで情報を収集し、トロイの木馬である可能性を調査します。

ネットワークトラフィックのモニタリング

トロイの木馬は、感染したコンピュータから外部のサーバーに情報を送信したり、遠隔操作のための通信を行ったりします。ネットワークモニタリングツールを使用して、不審なトラフィックが発生していないかチェックすることも効果的です。

通信先のIPアドレスやポート番号、通信量などから、トロイの木馬の疑わしい動作を検出できる場合があります。特に、以下のような兆候があれば要注意です。

- 過剰な通信量やデータ送信が見られる

- オンラインバンキングの通信が外部サイトにリダイレクトされる

- 未知の宛先への暗号化通信が行われている

ネットワークトラフィックから不審な兆候を発見した場合は、直ちにネットワークを切断し、感染原因の特定と駆除作業を進めることが重要です。

トロイの木馬は巧妙に偽装され、検出が難しいマルウェアです。しかし、上記のような複数の方法を組み合わせることで、感染の早期発見と被害の最小化が可能となります。日頃からセキュリティ意識を高く保ち、予防と検出の両面から対策を講じることが肝要です。

トロイの木馬の駆除方法

トロイの木馬に感染してしまった場合、迅速かつ適切な駆除作業が求められます。ここでは、トロイの木馬の主な駆除方法について解説します。

ウイルス対策ソフトによる駆除

トロイの木馬の駆除には、信頼できるウイルス対策ソフトを使用することが最も効果的です。最新のウイルス定義ファイルにアップデートした上で、フルスキャンを実行し、検出されたトロイの木馬を隔離・削除します。

ただし、ウイルス対策ソフトが対応していない新種や亜種のトロイの木馬には、完全に対処できない可能性があります。その場合は、専門家に相談するなどの対応が必要でしょう。

感染したファイルの削除

トロイの木馬に感染したファイルを特定できた場合は、そのファイルを手動で削除することで駆除できる場合があります。ただし、感染ファイルの完全な特定は難しく、削除時にシステムに悪影響を与える可能性もあるため、十分な注意が必要です。

削除する前に、重要なデータのバックアップを取っておくことをおすすめします。また、削除後は再起動し、ウイルス対策ソフトで再スキャンを行い、駆除の完了を確認しましょう。

システムの再インストール

トロイの木馬による被害が深刻で、ウイルス対策ソフトでの駆除が困難な場合は、オペレーティングシステムを再インストールすることを検討しましょう。感染前の状態にシステムを戻すことができ、確実な駆除が期待できます。

ただし、再インストールを行うと、インストールされていたソフトウェアや保存されていたデータは失われてしまいます。事前に重要なデータのバックアップを取っておくことが不可欠です。また、再インストール後は、セキュリティ設定を見直し、再感染防止策を講じることが重要です。

トロイの木馬の駆除は、状況に応じて適切な方法を選択する必要があります。日頃からデータのバックアップを取り、セキュリティソフトを最新の状態に保つことで、駆除作業がスムーズに進められるでしょう。早期発見・早期対応を心がけ、トロイの木馬による被害を最小限に抑えましょう。

トロイの木馬による被害の防止策

トロイの木馬によるサイバー攻撃は深刻な被害をもたらす可能性があるため、日頃からセキュリティ対策を怠らないことが重要です。ここでは、トロイの木馬の感染を防ぎ、被害を未然に防ぐための主な防止策について解説します。

ウイルス対策ソフトの導入と定期的な更新

トロイの木馬への対策として、最も基本的かつ効果的なのが、信頼できるウイルス対策ソフトを導入し、常に最新の状態に保つことです。定期的にウイルス定義ファイルをアップデートし、リアルタイム監視とフルスキャンを有効にすることで、トロイの木馬の検出と駆除が可能となります。

また、ウイルス対策ソフトの自動更新機能を活用し、最新の脅威にも対応できるようにしておくことが賢明です。ビジネスにおいては、すべてのコンピュータに企業向けのウイルス対策ソフトを導入し、一元管理することをおすすめします。

不審なメールやリンクを開かない

トロイの木馬は、しばしばスパムメールの添付ファイルやリンクから侵入します。送信元が不明なメールや、見覚えのない差出人からのメールは、安易に開かないようにしましょう。特に、以下のような特徴があるメールには警戒が必要です。

- 件名や本文に不自然な日本語が使われている

- 送信元のアドレスがフリーメールである

- 添付ファイルの拡張子が.exe、.scr、.batなどの実行ファイルである

- 本文中のリンクのURLが明らかに不自然である

メールの内容に違和感を覚えたら、むやみに添付ファイルを開いたりリンクをクリックしたりせず、送信元に確認を取るなどの慎重な対応が求められます。

信頼できるソースからのソフトウェアのみをインストール

トロイの木馬は、正規のソフトウェアを装って配布されることがあります。信頼できないWebサイトやP2Pネットワークから、安易にソフトウェアをダウンロード・インストールすることは避けましょう。

ソフトウェアは、公式サイトや信頼できるアプリストアからのみ入手するようにします。

無料ソフトやクラックツールには、トロイの木馬が潜んでいるリスクが高いため、十分な注意が必要です。

企業においては、従業員が無断でソフトウェアをインストールできないよう、システム管理者による制限をかけることも重要な防止策の一つといえるでしょう。

トロイの木馬による被害を防ぐには、日頃からの地道なセキュリティ対策の積み重ねが欠かせません。技術的な対策だけでなく、従業員一人ひとりのセキュリティ意識を高め、適切な行動を習慣づけることが、サイバー攻撃からビジネスを守る鍵となるのです。

まとめ

トロイの木馬は、一見無害なプログラムを装いながら、実行されるとシステムに侵入し、情報を盗んだり破壊活動を行ったりする危険なマルウェアです。

メールの添付ファイルやインターネット上の怪しいソフトウェアから感染し、個人情報の漏洩や金銭的被害などをもたらします。

感染を防ぐには、ウイルス対策ソフトの導入と更新、不審なメールやリンクを開かないこと、信頼できるソース以外からのソフトウェアインストールを避けることが重要です。もし感染が疑われる場合は、速やかに検出・駆除作業を行い、被害の拡大を防ぎましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)