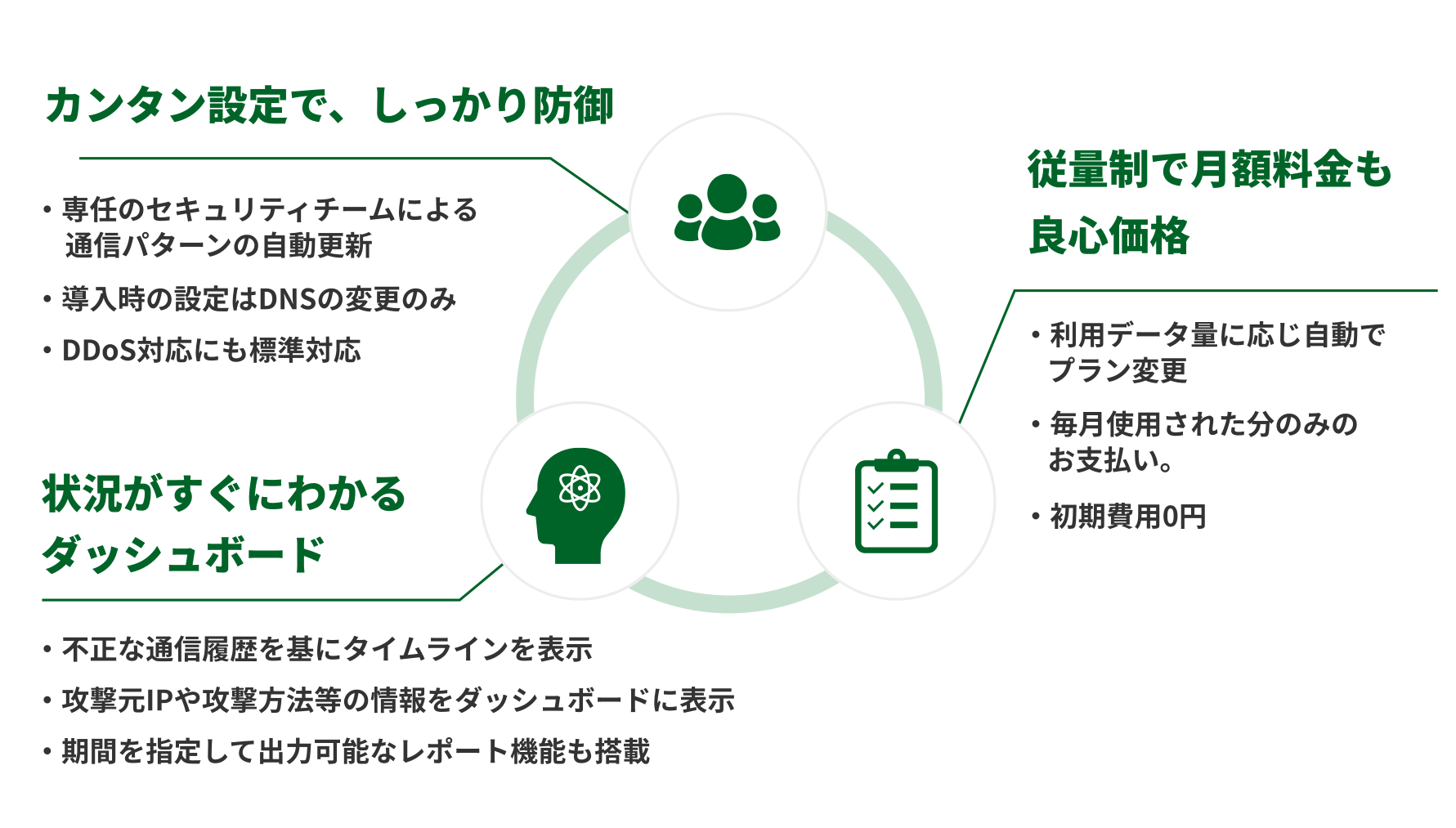

3つのポイント

- POINT 01

カンタン設定で、しっかり防御 バルテスのノウハウを基にした通信パターンを標準で利用し、気軽にセキュリティを強化できます。

- POINT 02

状況がすぐにわかるダッシュボード PrimeWAFにて検知した不正な通信履歴を元に、サイトの状況を分かりやすく表示します。

- POINT 03

従量制で月額料金も良心価格 PrimeWAFは従量に応じた支払いのため、プラン変更なく便利にWAFを導入できます。

製品・サービス概要

| 営業対応エリア | 全国対応 |

|---|---|

| 対象従業員規模 | 全ての規模に対応 |

| 対象売上規模 | 全ての規模に対応 |

| 提供形態 | クラウド |

資料サンプル

製品・サービス詳細

PrimeWAFの特長

01. 専門知識不要でカンタン導入しっかりサイトを守ります!

カンタン設定で、しっかり防御使いこなせないセキュリティ対策では意味がありません

PrimeWAFはバルテスのノウハウを基にした通信パターンを標準で利用できるため、専門的な知識がなくても、気軽にWEBサイトのセキュリティを強化できます。

02. 主な攻撃手段状況がすぐにわかるダッシュボード

状況がすぐにわかるダッシュボード

PrimeWAFにて検知した不正な通信履歴を元に、お客様のWEBサイトの状況を分かりやすく表示します

使いやすく分かりやすい管理画面だから、攻撃に対する次の打手や対策が立てやすくなっています。さらに、期間ごとの比較や効果検証に使いやすいレポート機能も搭載しています。

03. 初期費用0円、従量制で月額料金も良心価格

初期費用0円、従量制で月額料金も良心価格

WAFの定額制は最大帯域幅がプランの最大値を超えてはいけないため、余裕を持った契約をする必要があります。

定額制では一時的にでも帯域が最大値を超えてしまった場合、その月全体の費用が上位の高いプランに変更となる可能性があります。従量制は使用された量に応じた支払いになるため、都度のプラン変更なども必要なく、便利にWAFを導入することができます。

対応可能な攻撃の一覧

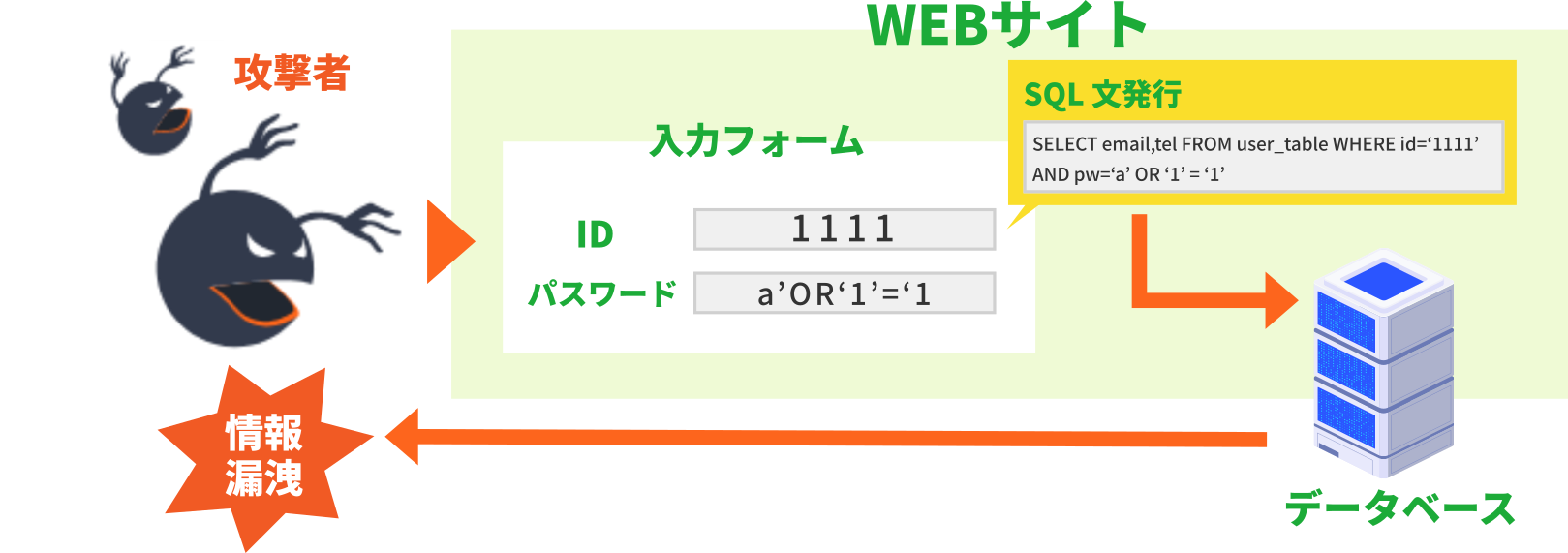

01. データが書き換えられる「SQLインジェクション」

データベースのSQLクエリを制御して、不正なSQLクエリを実行させる攻撃です。WEBサイト上のアカウント権限を超えたデータの参照や改竄の可能性があります。

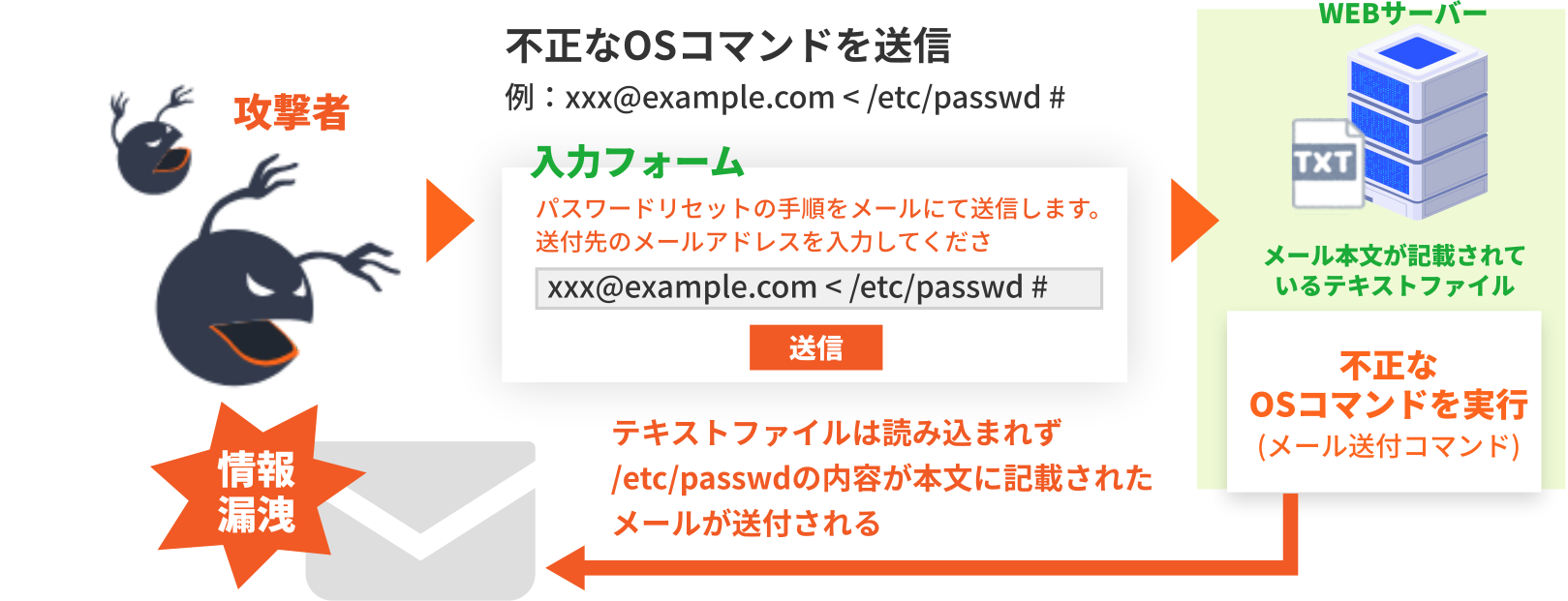

02. OSが支配される「OSコマンドインジェクション」

外部からOSのコマンドが実行され、サーバ内部の重要なファイルの漏えい、削除、不正なプログラムのインストールなど、非常に広範囲の被害が出る可能性があります。

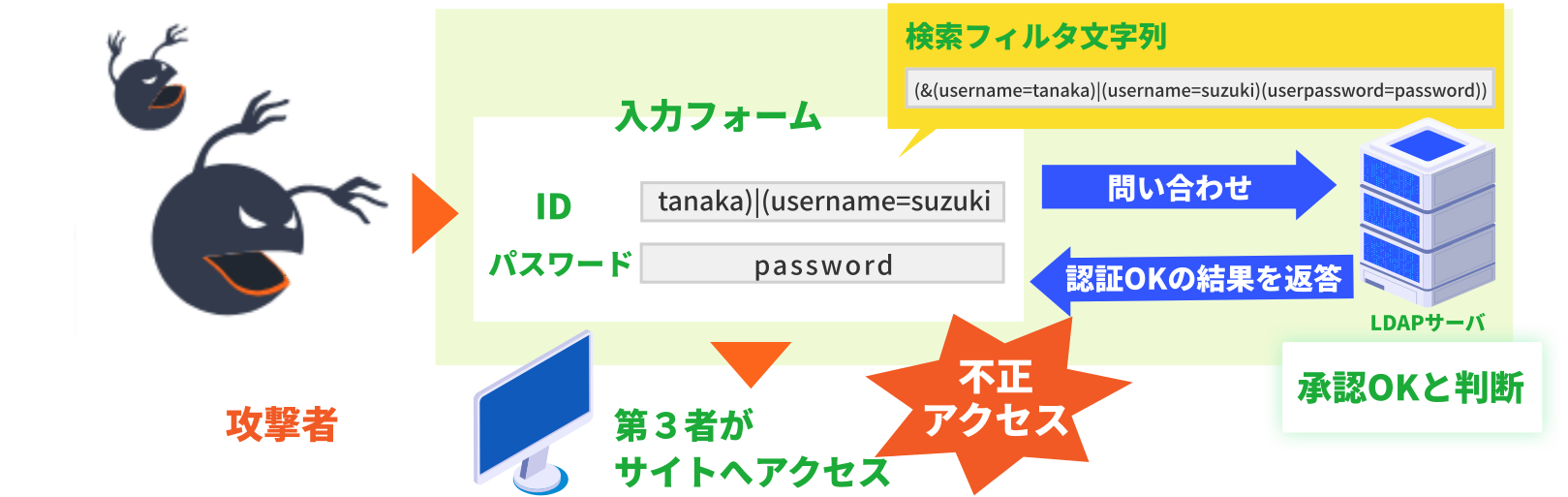

03. 勝手に認証される「LDAPインジェクション」

LDAPクエリを制御して、不正なLDAPクエリを実行させる攻撃です。LDAP利用時の認証および認可を強制的に回避される可能性があります。

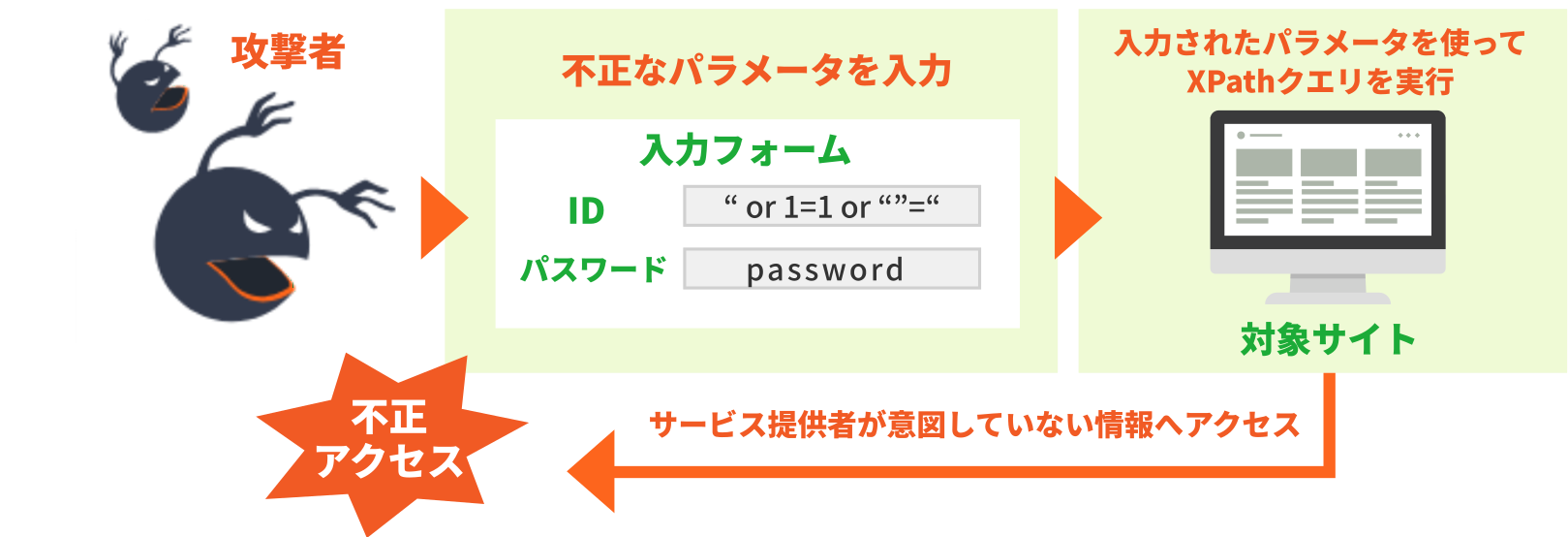

04. 誤動作を誘導する「XPathインジェクション」

外部から挿入したプログラムが実行され、サーバ内部の重要なファイルの漏えい、削除、不正なプログラムのインストールなど、非常に広範囲の被害が出る可能性があります。

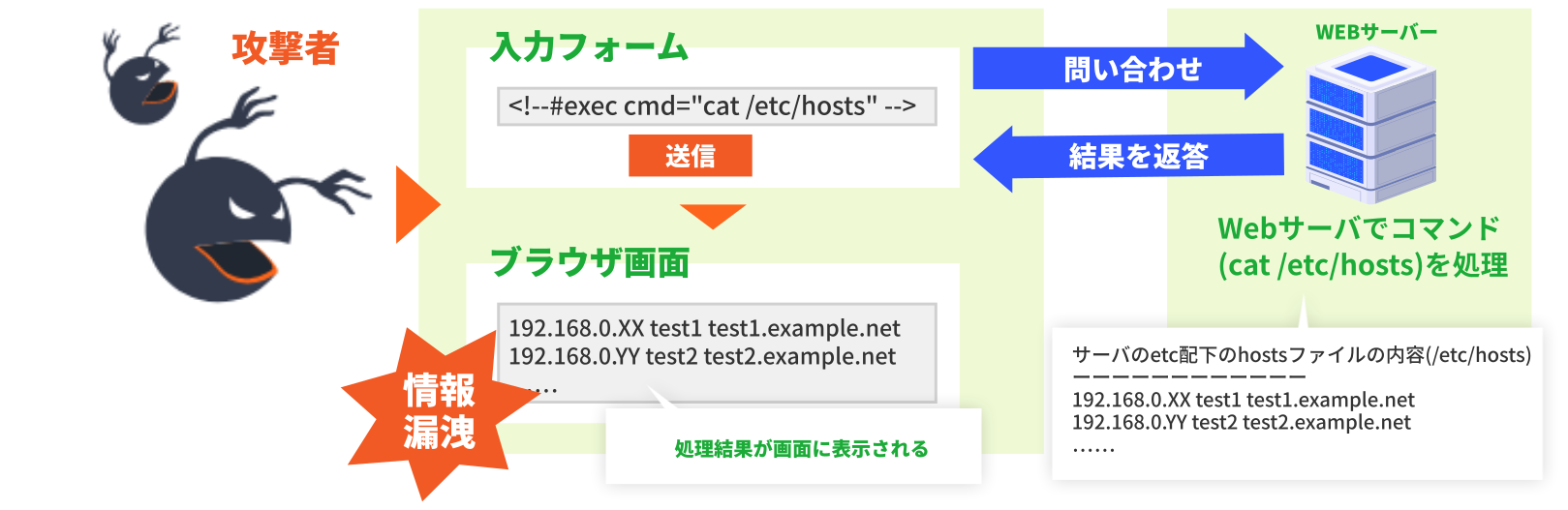

05. OSが支配される その2「SSIインジェクション」

情報漏えいや任意のコマンドが実行される可能性があります。WEBサーバ上で動的コンテンツとして処理が行われる点が、OSコマンドインジェクションと異なります。

06. 偽ページの表示・誘導「HTTPヘッダーインジェクション」

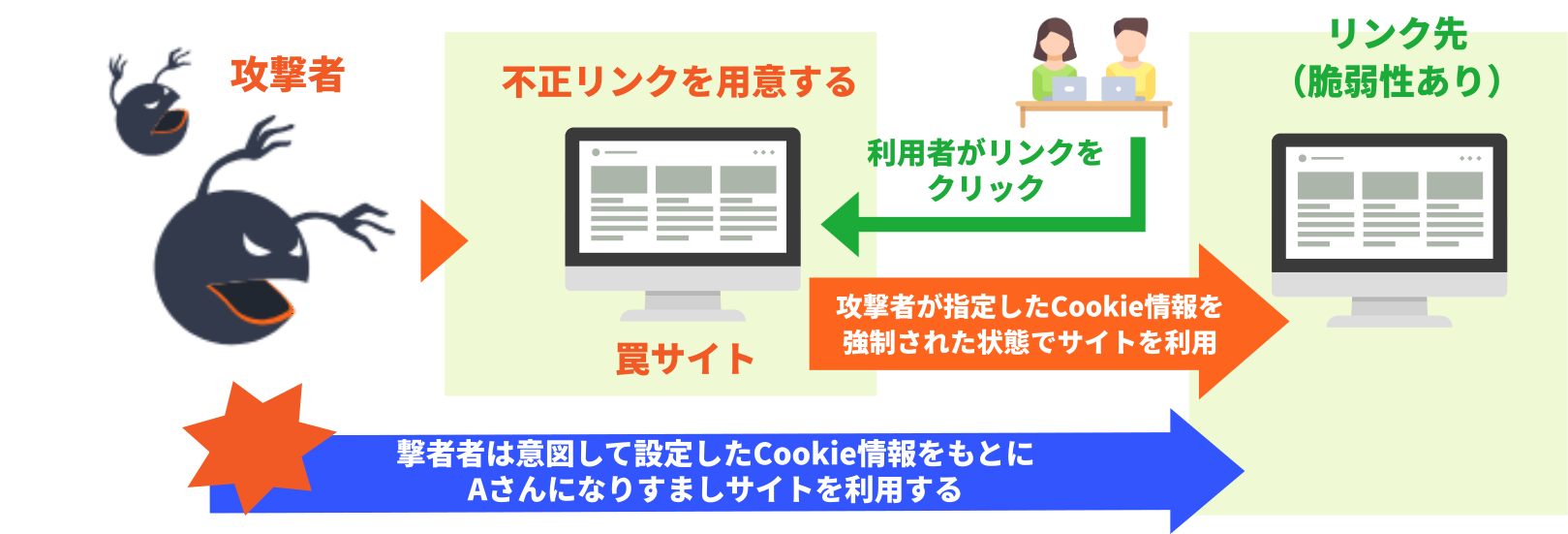

ユーザへ任意のHTTPレスポンスヘッダを受け取らせる攻撃です。不正なCookieを設定されたり、不正なサイトへ遷移させられたりする可能性があります。

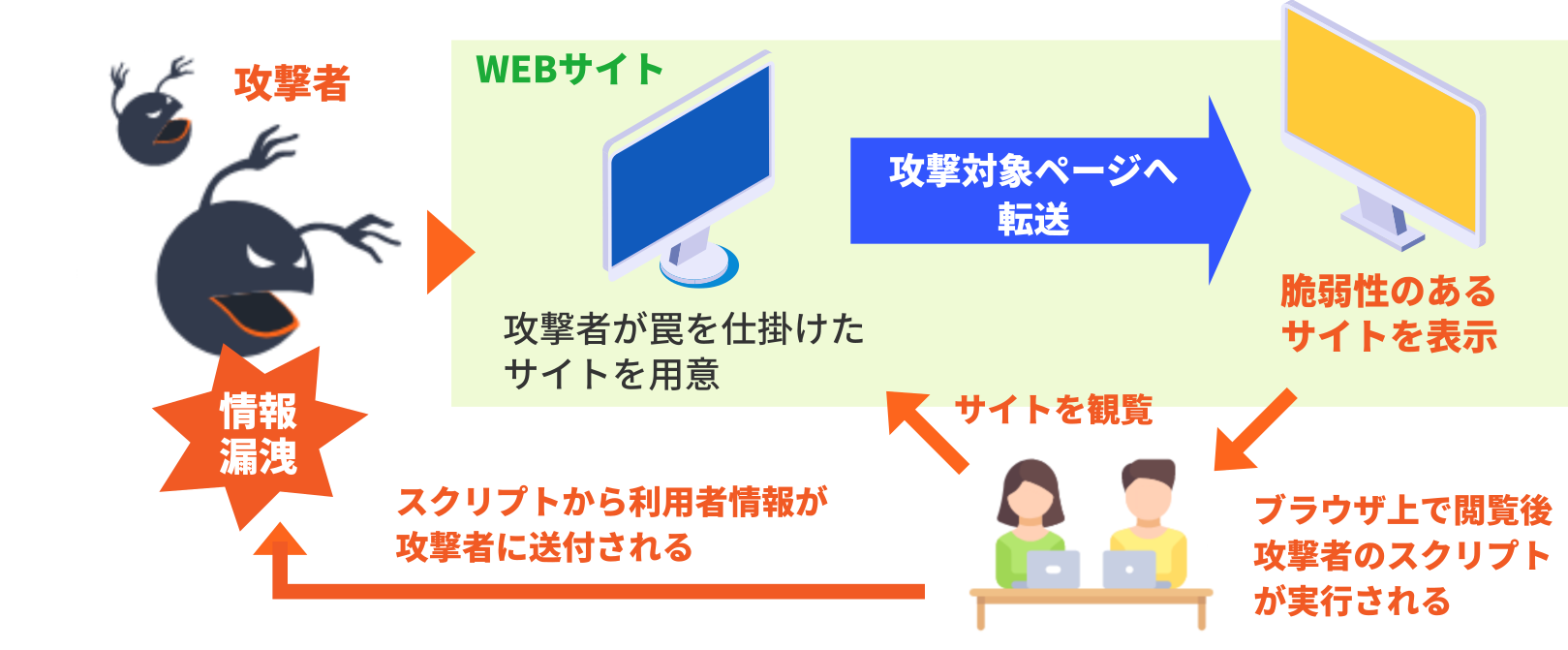

07. 偽ページの表示・誘導 その2「クロスサイトスクリプティング」

認証情報が攻撃者に取得される可能性があります。また、WEBページの内容を改ざんされて、フィッシング詐欺に悪用される可能性があります。

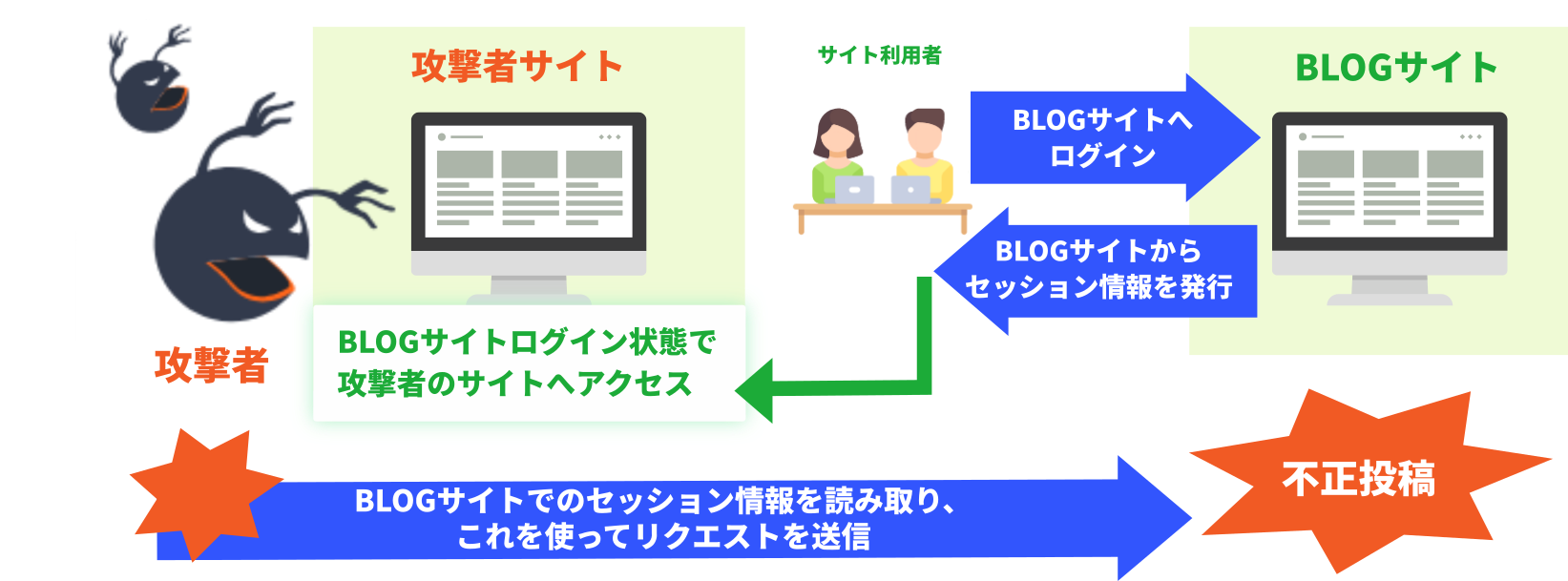

08. 不正な購入やパスワード変更「クロスサイトリクエストフォージェリ」

攻撃者が用意したURLへ誘導される可能性があります。誘導された際にも認証情報が自動的に送信されるため、ログインが必要なサイトであっても被害を受けます。

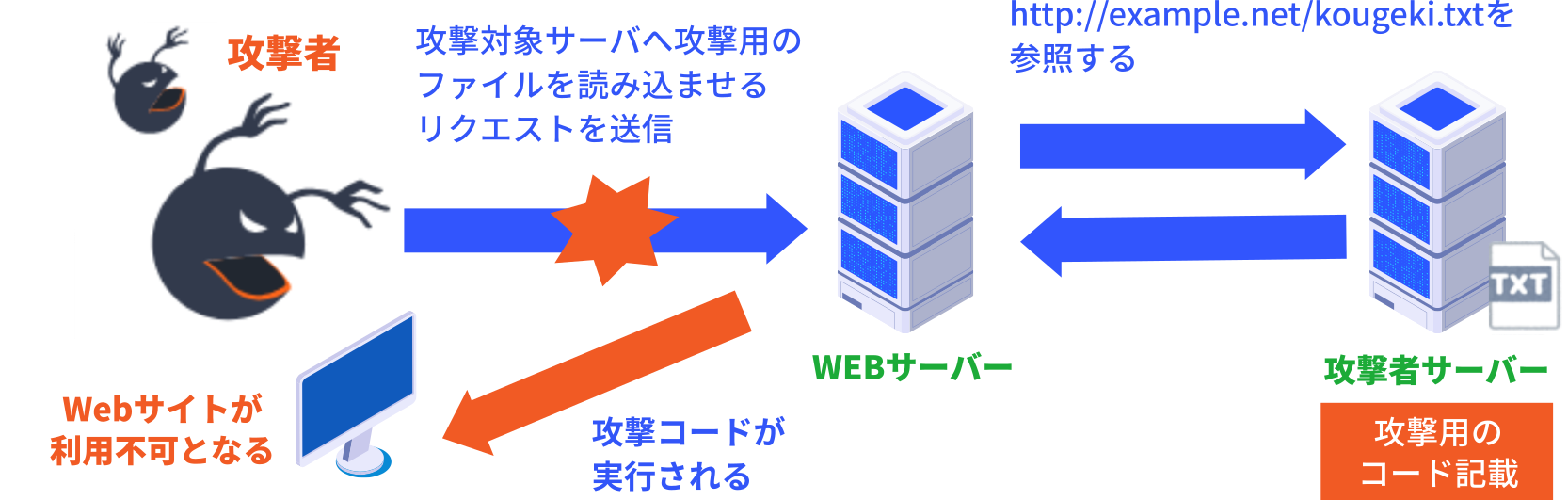

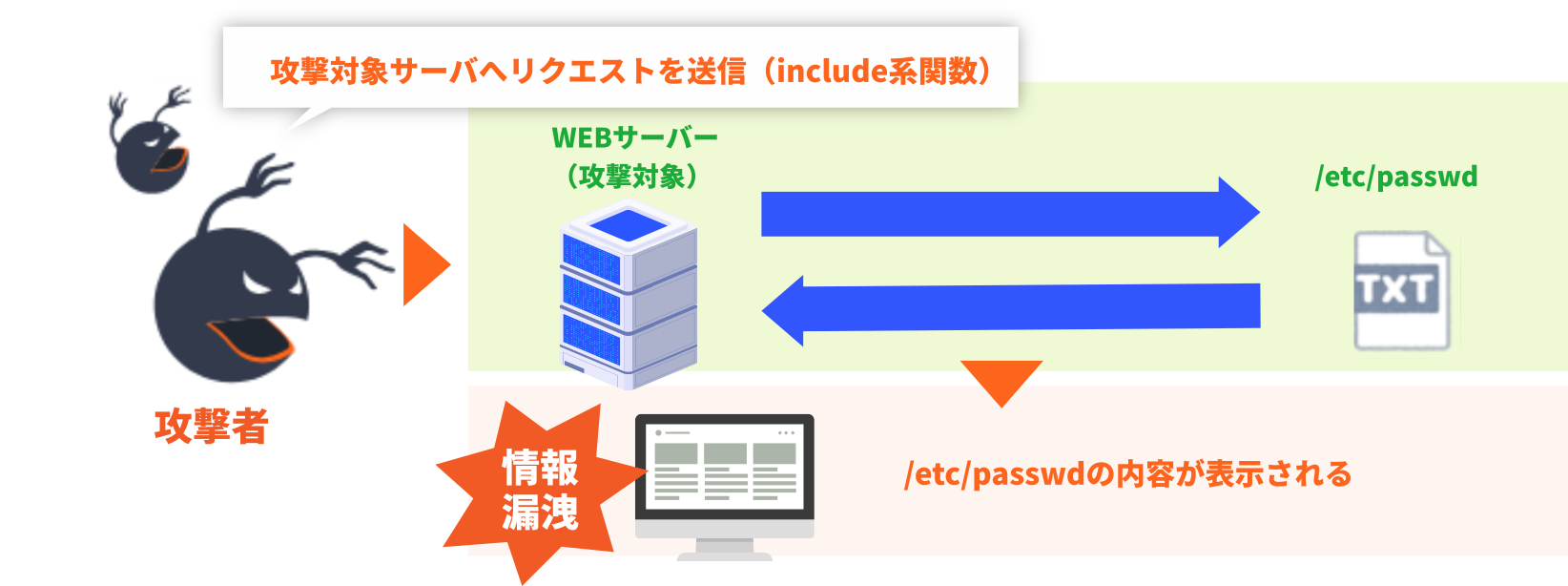

09. 踏み台による他サーバへの攻撃「リモートファイルインクルード」

WEBサーバ内部の重要なファイルの漏えい、削除、不正なプログラムのインストールなど、非常に広範囲の被害が出る可能性があります。

10.自社WEBサーバ情報の漏えい「ローカルファイルインクルード」

WEBサーバ内のファイルを不正に参照させることによって、情報の漏洩または本来意図していない動作を発生させられる可能性があります。

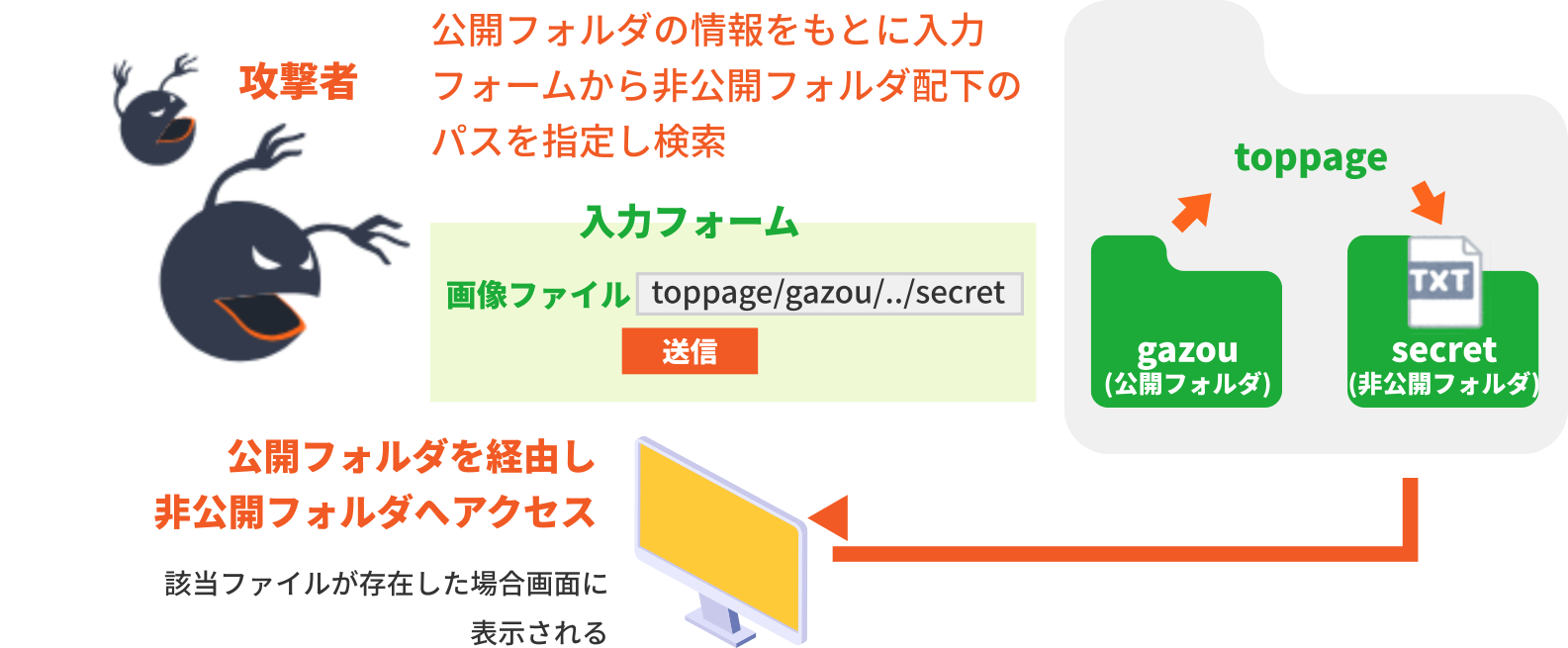

11. サーバ環境が丸見え「パストラバーサル」

本来意図していないファイルへの参照を許してしまうことによって、WEBサーバ上の任意のファイルを閲覧されてしまう可能性があります。

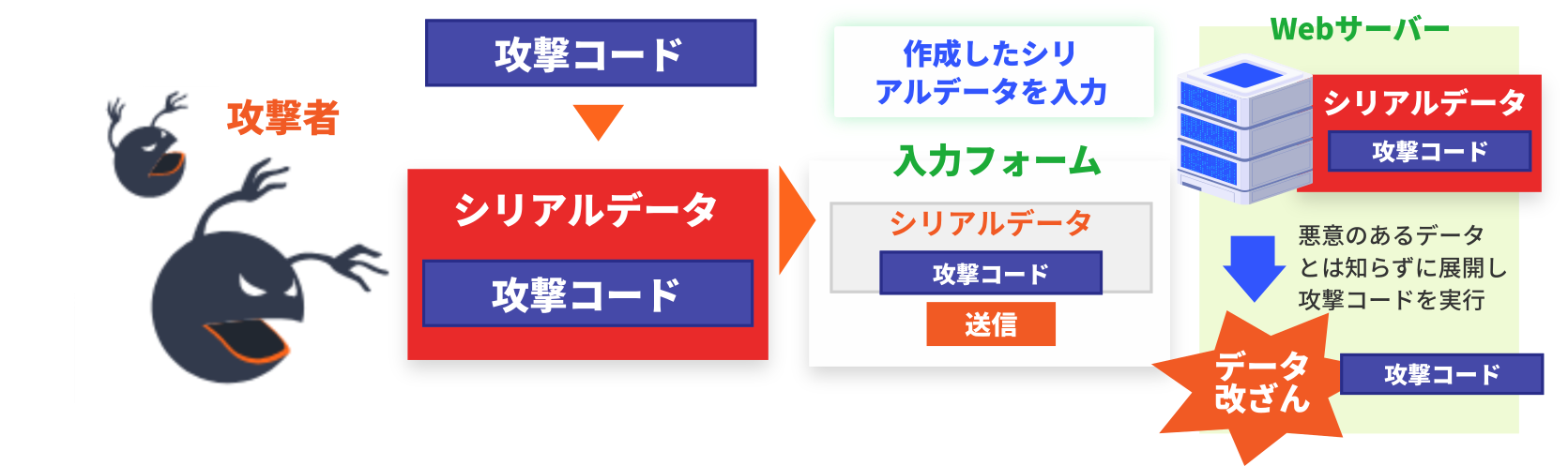

12. 意図しない動作を引き起こす「安全でないデシリアライゼーション」

攻撃者が用意した任意のコードを実行させられることにより、情報の改ざんや本来意図していない動作を発生させされる可能性があります。

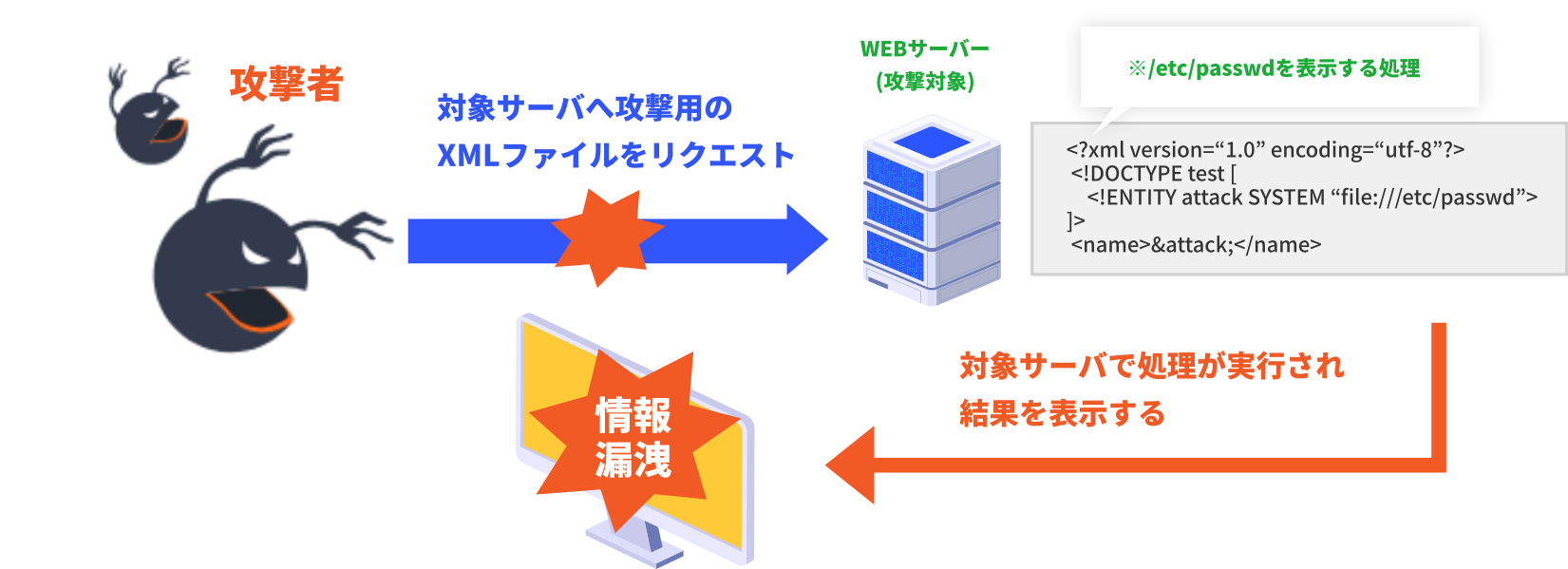

13.漏えいされる・改ざんされる「XML外部実体参照」

WEBサーバ内部、またはネットワークで通信可能な他のサーバから情報が漏洩する可能性があります。また、攻撃者の任意の処理をWEBサーバが実行させられる可能性があります。

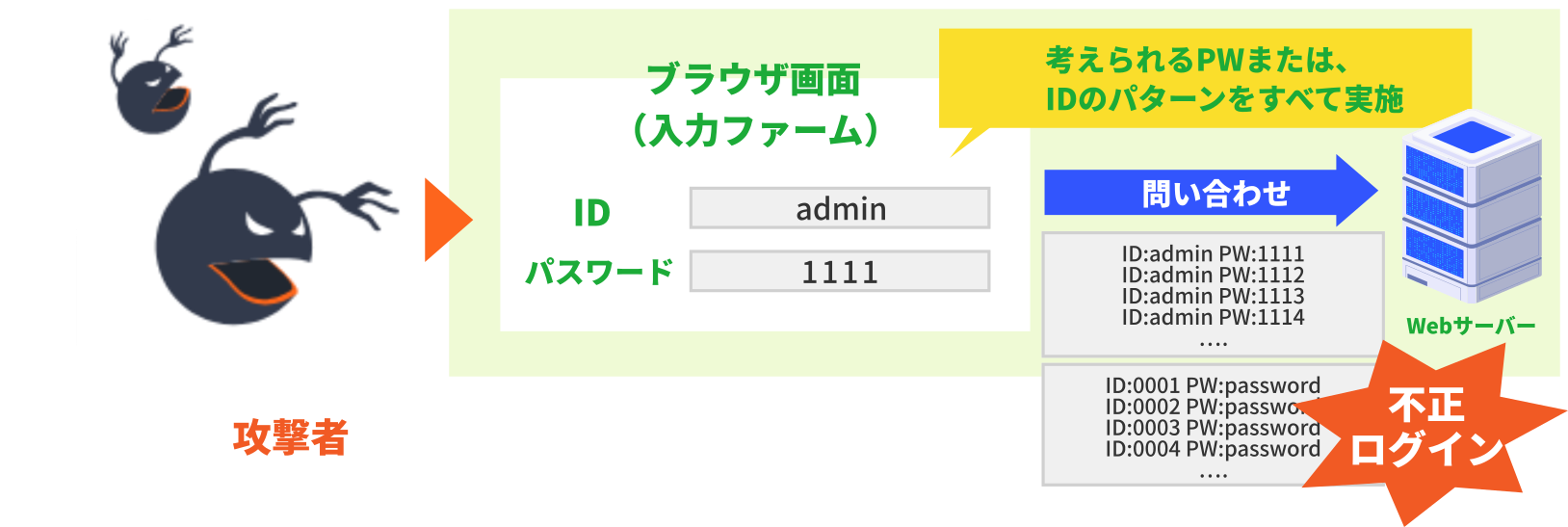

14. 総当たりでパスワードが発見される「ブルートフォース」

WEBサーバ内部、またはネットワークで通信可能な他のサーバから情報が漏洩する可能性があります。また、攻撃者の任意の処理をWEBサーバが実行させられる可能性があります。

企業情報

| 会社名 | バルテス株式会社 |

|---|---|

| 本社所在地 | 〒550-0011 |

| 設立年月 | 2004年04月19日 |

| 資本金 | 9,000万円 |

| 従業員数 | 740名(2022年6月末 グループ5社計) |

| 事業内容 |

|

| 代表者名 | 代表取締役社長 田中 真史 |

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)