近年世界中で、ランサムウェアの感染被害が相次いで確認されています。毎日のように新たなランサムウェアが登場し、その都度対策を取っていてもPCが感染してしまう可能性は避けられません

PCがランサムウェアに感染してしまった場合は、どうしたらよいのでしょうか。重要なポイントは以下の4点です。

- ネットワークから感染端末をすぐに遮断する

- PCの電源は切らずにおく

- 身代金を支払わない

- 専門家に相談して対処する

特に1番目のネットワークからの隔離は感染に気付いた時点で可及的速やかに行いましょう。ネットワークに接続したままだと、他の端末もどんどん暗号化されてしまい、復旧できる可能性が著しく低くなる危険性があります。

今回は、PCがランサムウェアに感染した際の初動対応や絶対にやってはいけない行動、自力で対処する方法について解説します。

この記事の目次

ランサムウェアとは

ランサムウェア(Ransomware)は、悪意のあるソフトウェア(マルウェア)の一種です。

感染したコンピュータをロックしたり、ファイルを暗号化したりすることによって、使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求します。この身代金は通常、仮想通貨など匿名の支払方法を使用して要求されます。

ランサムウェア感染時の症状と確認方法:感染したら、どのような被害がでるのか?

ランサムウェアに感染すると、以下の被害が発生する可能性があります。

- ファイルの暗号化

- 操作画面のロック

- パスワードが勝手に変更されている

- 身代金の要求

- 機密情報の漏えい

ファイルの暗号化

ランサムウェアはコンピュータ上のファイルやデータを強力な暗号化アルゴリズムを使用して暗号化します。結果として、ファイルが読めなくなり、ほとんどの場合で不正な拡張子が追加されます。

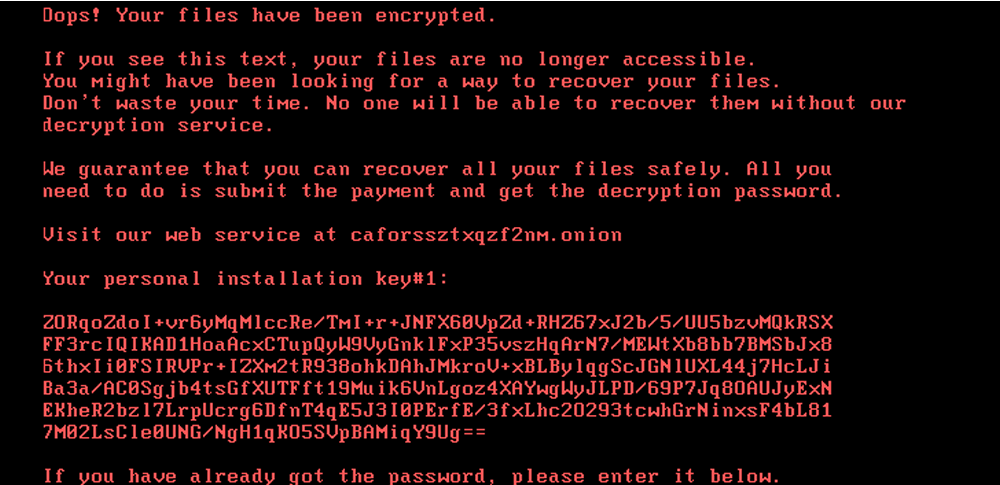

操作画面のロック

一部のランサムウェアは、コンピュータの画面をロックし、操作ができなくなるようにします。通常、ロック解除のための指示や身代金支払いの方法が表示されます。

パスワードが勝手に変更されている

ランサムウェアがコンピュータに侵入すると、ユーザーアカウントのパスワードを変更することがあります。これにより、被害者はアカウントにアクセスできなくなります。

身代金の要求

ランサムウェアの攻撃者は、ファイルの復号や端末のロック解除を引き換えに、感染したユーザーに身代金の支払いを要求します。しかし、これは反社会的勢力を資金提供につながるほか、データの復号が保証されないリスクもあることから、身代金の支払いに応じることは絶対にやめましょう。

機密情報の漏えい

一部のランサムウェア攻撃では、データを暗号化する代わりに、感染したデバイスから機密情報を盗み出します。機密情報が外部に漏えいすれば、プライバシー侵害や、個人情報保護法に抵触するリスクが生じます。

情報漏えいが発生した企業や団体は関係各所に「通知」「報告」が必要

情報漏えいが発生した企業や団体は、情報が漏えいした本人に対してだけでなく、関係者や当局に対しても適切な通知・報告を行うことが求められています。

特に報告の内容には、下記のような情報が含まれることが一般的です。

- 漏えいしたデータの具体的な内容

- 情報漏えいの原因・経緯・影響リスク

- 被害の最小化に向けた対策など

情報の漏えいは企業や団体にとって重大な問題であり、適切な対応が求められます。したがってランサムウェア感染や、情報漏えいが疑われる場合は、速やかにサイバーセキュリティの専門家に相談することをおすすめします。

>情報漏えいが発生した企業の個人情報保護委員会への報告義務についてはこちら

ランサムウェアに感染したらやってはいけない三大行動

ランサムウェアに感染したPCに対して、以下のような行動は絶対にとらないようにしてください。

- 再起動・インターネット接続

- 感染後のバックアップ

- 警察や専門家に相談せず身代金を支払う

なぜ上記の対処を取ってはいけないのか、これから詳しく解説していきます。

再起動・インターネット接続

再起動をすると、ランサムウェアの進行をかえって早めてしまう可能性があります。PCの不調時には再起動をしがちですが、ランサムウェア感染時は再起動してはいけません。

さらに、インターネットに接続したままだと、インターネット経由で他のPCやサーバーにも感染が広がってしまいます。異変に気づいたら、まずネットワークから切り離すことを何より優先してください。

感染後のバックアップ・ランサムウェアファイル駆除などの操作

感染後には重要なデータであってもバックアップを取ってはいけません。理由はランサムウェアも一緒にバックアップしてしまい、バックアップファイルの保存先にあるほかのファイルもランサムウェアの被害にあってしまうからです。バックアップが有効なのは、あくまでも感染する前の段階です。

一刻も早く復旧したい場合は、とにかくパソコンをネットワークから隔離した状態で速やかに専門家に相談しましょう。

また、感染経路を特定してからランサムウェアを駆除しないと、後から暗号化パターンの手がかりが失われ、復元が困難になる可能性があります。無暗にランサムウェアファイルを削除しないよう注意してください。

警察や専門家に相談せず身代金を支払う

ランサムウェア感染後に感染解除と引き換えに身代金を要求されますが、身代金の支払いは応じないようにしてください。特に、警察や専門家に相談せず自社内だけで対応を進めるのは危険です。

- 身代金を支払っても復号できない可能性がある

- 一度支払うと2回目、3回目と繰り返し狙われる危険性がある

- もし情報が窃取されていた場合は公的機関への報告を怠ると法的な罰則を受ける可能性がある

支払ったところで、元通りになる保証はありません。身代金だけ取られてしまい、結局ファイルの暗号化が解除されない可能性があるどころか、身代金を支払うことで次の攻撃の標的にされてしまうリスクもあります。

参考:日経新聞

さらに、近年は多重脅迫型といって、①データ復号化のために身代金を要求する ②もし身代金を支払わなければ窃取した情報をダークウェブ等で公開する という二段階の脅迫パターンが増加しており、ランサムウェアに感染した時点で暗号化された分のファイルは情報漏えいしていると考えるべきです。

個人情報の漏えい等が発生した際は、詳細を調査し報告するインシデント対応が義務付けられており、きちんと対応しないと処罰を受ける可能性があります。適切に対応するためにもまずは警察や専門家に相談し、助言を受けましょう。

ランサムウェア感染時の初動対応3ステップ

大事なPCがランサムウェアに感染しても、素早い対応により被害を抑えられる可能性があります。ここでは、ランサムウェア感染後すぐに取るとよい初動対応について解説します。

- ネットワークから切り離す

- 証拠保全

- メールアドレス・パスワード変更

1.ネットワークから切り離す

PCのランサムウェア感染がわかった場合には、まずはネットワークからの隔離を行いましょう。有線LANを使用している場合にはLANケーブルをPCから抜き、無線LANであればWi-Fiのスイッチをオフにすればネットワークから切り離せます。

感染直後にネットワークから切り離すことで、PCやデバイスが接続するネットワークを通して、ほかの媒体への感染拡大を防げる効果があります。

2.証拠保全

感染時のデータを証拠として確保します。この作業を証拠保全といい、所定の手続きにのっとって行う必要があります。むやみに電源を切ったり操作を重ねたりするとハッシュ値などが書き換わってしまい、感染経路の特定や元ファイルの復元が難しくなってしまいます。

適切に証拠保全できるよう、PCの電源は落とさず起動したままにするか、スリープモードで保管しましょう。

3.メールアドレス・パスワード変更

利用していたメールアドレスやパスワードを変更することで、第三者からの悪用被害を最小限に食い止めることができます。

ただし、パスワードの変更は必ずランサムウェアに感染していない端末から行ってください。もし感染した端末からパスワードを変更した場合、変更後のパスワードまで流出してしまう可能性が高く、無意味になってしまいます。

(※)インシデント発生後は速やかに専門家に相談する

ランサムウェアに感染してしまった際、自社内での初動対応とあわせて専門家や警察に相談することをおすすめします。専門家であれば初動対応からランサムウェアの駆除、データの復号化、さらには今後の感染対策まで一気通貫して対応してもらえる場合もあります。

知識が不十分なまま対処すると、かえって被害を拡大してしまう可能性が高いです。感染が疑われる場合は、速やかにサイバーセキュリティの専門家に相談してください。

ランサムウェア感染時、フォレンジック調査が必要な理由・メリット

「ランサムウェア感染による個人情報の漏えいなどが疑われる」「セキュリティの脆弱性を特定したい」などの場合、「フォレンジック」という手法を活用する必要があります。これは、コンピュータやネットワークなどのデジタルデータから、インシデントの原因や経緯を解明する調査手法です。

ランサムウェア感染時、フォレンジック調査が必要な理由は、以下の2つが挙げられます。

理由・メリット① インシデント発生時、被害を最小限に抑えることができる

フォレンジック調査では、インシデントの発生の原因や経緯を特定することで、被害の拡大を防ぐことができます。例えば、ランサムウェア感染による情報漏えいが発生した場合、感染経路や感染範囲を特定することで、感染した端末やネットワークの隔離を実施し、被害の拡大を防ぐとともに、再発防止策を講じることができます。

理由・メリット② 個人情報漏えい等が発生した場合、企業は個人情報保護委員会へ報告する義務がある

個人情報漏えいが発生した場合、企業は個人情報保護委員会へ報告する義務があります。

2022年4月に施行された改正個人情報保護法では、不正アクセスによる個人情報の漏えいが1件でも確認された時点で、本人および個人情報保護委員会への届け出が必要になりました(措置命令に違反した場合、最高で1億円の罰金)。

しかしインシデント時、初期化やバックアップのみでは侵害の判断や調査が難しく、情報漏えい報告が遅れた場合、法的責任や個人情報保護法違反のリスクが高まります。そこで有効なのが「フォレンジック調査」です。

フォレンジック調査では、インシデントによって漏えいした情報や被害を受けたシステムを特定することで、被害の状況を把握することができます。例えば、個人情報漏えいが発生した場合、漏えいした個人情報の種類や件数を特定することで、被害を受けた顧客や取引先に迅速に連絡できるほか、委員会に報告する具体的な資料を作成できます。

ランサムウェアに感染したら?適切な対処の流れ

ランサムウェアに感染したら、以下の流れで対処しましょう。

- 初動対応

- ランサムウェアの種類を特定

- 詳細な状況をセキュリティ担当者に報告

- サイバーセキュリティ専門家・警察に相談

- ランサムウェアの駆除

- ランサムウェアの解除・復旧

- 専門家に相談

- 今後の感染予防策の策定

1.初動対応

前章にて解説した通り、感染を確認したらすぐにネットワークからの隔離・証拠保全・感染していない端末からパスワード変更といった初動対応を行いましょう。

初動対応が速く的確であれば、感染被害を最小限にとどめることができます。

2.ランサムウェアの種類を特定

ランサムウェアにはいくつも種類があり、種類によって感染時の挙動や被害のタイプが異なります。近年では多重脅迫型と言われる、身代金の要求だけでなく暗号化したデータをダークウェブ上で公開するという2重の脅迫を受けるタイプのランサムウェアが増加しています。

ランサムウェアの種類は画面に表示されるメッセージ(ランサムノート)や暗号化されたデータの拡張子から調べることができます。

3.詳細な状況をセキュリティ担当者に報告

種類を特定したら、状況をまとめて社内のセキュリティ担当者に報告しましょう。以下のような点を伝えるとスムーズです。

- ランサムウェアの種類

- 感染した時刻

- 感染が確認された台数

- 感染したファイルの種類と機密性の度合い

- 感染原因(何をして感染したか)

4.サイバーセキュリティ専門家・警察に相談

社内である程度の状況が確認できたら、速やかにサイバーセキュリティの専門家や警察に相談しましょう。

警察で対応の助言を受ける

各都道府県警にはサイバー犯罪相談窓口が設けられているため、最寄りの警察署に通報してください。

特に、個人情報などの流出があった場合は改正個人情報保護法により個人情報保護委員会への報告が義務付けられています。どういった対応が必要か、助言を得ましょう。

専門家のサポートのもと復元作業や詳しい調査を実施する

ランサムウェアに感染した際は感染経路の特定や二次被害防止のため、サイバーセキュリティ専門家によるフォレンジック調査を行うことが推奨されています。

フォレンジック調査では以下のような項目を調査することが可能です。

- 被害範囲の調査

- 感染経路の調査

- 情報漏えい調査

警察への通報と併せて、専門家にも相談しサポートを受けましょう。

5.ランサムウェアの駆除

セキュリティソフトが対応しているランサムウェアであれば、スキャン機能により駆除できます。また、PCを初期化することでランサムウェアを駆除できるケースもありますが、リスクが高いためおすすめしません。

ランサムウェアの駆除方法について詳しくはこちらの記事でも解説しているので参考にしてください。

6.ランサムウェアの解除・復旧

ランサムウェアによって暗号化されたファイルは、種類によってはツールを用いて復号化できるケースがあります。また、感染前のバックアップがあればそこからデータを復元して利用することもできるため、解除・復旧する方法を解説します。

感染前のバックアップから復元する方法

Windowsの場合はボリュームシャドウコピーで復元

Windowsでは「ボリュームシャドウコピーサービス(VSS)」を利用して復元ができる場合もあります。VSSとは、ファイルシステムの内容を自動的に複製し、ストレージ内に保管する機能のことです。クラウドサービス等でバックアップをしていなかった場合にも、保管用ストレージ内から感染前のファイルを復元できます。

感染前のバックアップからファイルの復元

ランサムウェア感染前のバックアップからファイルの復元を試みるのも、有効な1つの方法です。ファイルへの感染が部分的で、かつバックアップされている場合は、ランサムウェアのないファイルに戻せます。

クラウドストレージからファイルの復元

クラウドストレージにランサムウェアに感染前のファイルが残っている場合は、クラウド上のファイルに置き換えることで、ランサムウェア感染前の状態に戻せます。

削除ファイルの復元ツールでファイルの復元

ゴミ箱を空にしたあとにファイルを元に戻す「削除ファイルの復元ツール」が、ファイルの復元に有効な場合があります。ランサムウェア感染前のファイルをPCのなかから探し出せます。

種類によっては自力で復号化できる解除ツールがある

いくつかのランサムウェアに対して、解除できるツールが配布されています。ランサムウェアの種類から解除ツールが存在するかどうかがわかるサイトについて以下の4つを紹介します。

- No More Ransom

- ID Ransomware

- Kaspersky No Ransom

- Avast ランサムウェア暗号ツール

- 各セキュリティベンダーの無償ツール

- 各セキュリティベンダーの無償ツール

No More Ransom

「No More Ransom」は国際的なプロジェクトの1つで、オランダ警察の全国ハイテク犯罪ユニットやMcAfeeなどが主導してランサムウェアの被害低減を目指しています。運営サイトは日本語に対応しており、また無料復号ツールが配布されています。

ID Ransomware

「ID Ransomware」は有志のMalware Hunter Teamが無料で公開しているサイトです。ランサムウェアによって暗号化されたファイルをサイトにアップロードすると、どのランサムウェアに該当するのかを調べられます。

Kaspersky No Ransom

「Kaspersky No Ransom」は、セキュリティ会社のKasperskyが公開している無料のランサムウェア解読ツールです。脅迫文に含まれるキーワードから、ランサムウェアの種類を特定できます。

Avast ランサムウェア復号ツール

「Avast ランサムウェア復号ツール」は、セキュリティ会社のAvastが提供しているランサムウェア復号ツールです。ランサムウェアの名前をクリックすると、感染の状況とAvastの無料対策ソフトを入手できます。またランサムウェア感染後にもソフトを利用できるメリットがあります。

各セキュリティベンダーの無償ツール

マカフィー・トレンドマイクロ・Kasperskyなどのセキュリティベンダーが、無償ツールを提供しています。すでに対応しているランサムウェアであれば、ファイルの暗号化を解除できます。

有志で提供されている無償復号ツール

セキュリティベンダーではなく、有志の人たちがランサムウェア対策のツールを無償で提供しています。セキュリティベンダーの提供しているツールでうまくいかない場合に、これらを参考にするのもよいでしょう。

7.専門家に相談

全てのデータが復旧できるとは限りませんが、データの復元に精通している専門業者であれば、一部でも暗号化したデータを復元できる可能性があります。感染調査とあわせて復元も依頼できる会社であればまとめて相談できるためスムーズです。

ランサムウェアの暗号化解除は非常に難易度の高い作業になるため、精度の高い技術を持った業者に相談してみるのがおすすめです。

ランサムウェア感染時のおすすめ問合せ先:デジタルデータフォレンジック

こちらのデジタルデータフォレンジックは、ランサムウェアの感染経路調査に対応している調査会社です。フォレンジック調査において2万3,000件を超える相談実績を持つだけでなく、運営会社を同じくする14年連続No.1・復旧率95.2%のデータ復旧サービスと連携し、ランサムウェア被害企業をトータルサポートしてくれます。

- 官公庁法人・捜査機関への協力実績多数

- 国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制

- 警視庁からの表彰・TVや新聞紹介など豊富な実績

- 年中無休のスピーディーな対応

24時間365日の問合せ窓口があり、相談・打合せ・対応費用の見積もりまで無料で対応してくれるため、ランサムウェア感染が疑われる場合はこちらに相談すると良いでしょう。

8.今後の感染予防策の策定

一度ランサムウェアに感染したということは、次も狙われるリスクがあります。

繰り返し標的にされることを避けるために、感染経路となるセキュリティの穴を塞ぐことが重要です。使用しているネットワーク機器・システムの脆弱性、社内のアクセスログ監視体制や対応フローを見直し、今後の対策を策定しましょう。

(※)ランサムウェア感染時、初期化やバックアップからの復旧だけでは不十分

ランサムウェア感染が発生した場合、初期化やバックアップからのデータ復旧だけでは不十分です。

ランサムウェアに感染した場合、侵入経路や脆弱性が存在するはずであり、初期化やバックアップからの復旧だけでは、感染源の除去には役立ちません。まずは感染源を調査し、未知の脅威への備え、事後評価と対策策定が必要です。

ランサムウェアの主な感染経路

ランサムウェアの主な感染経路は以下の6つです。

- VPNの脆弱性を突かれて感染

- リモートデスクトップ(RDP)から侵入されて感染

- メールの添付ファイルの開封・リンクのアクセスで感染

- WEBサイトから感染

- ダウンロードしたソフトウェア・ファイルから感染

- USBメモリなどの外部メディアから感染

特に多いのはVPN・リモートデスクトップ(RDP)経由の感染で、全体の約8割を占めています。

参考:警視庁

VPNの脆弱性を突かれて感染

VPNとは、Virtual Private Networkの略で、日本語では「仮想プライベートネットワーク」と呼ばれます。VPNは通信を暗号化することで、テレワークや出張先から社内ネットワークにアクセスする際に、社内情報の漏洩を防ぐことができます。しかし、VPNのセキュリティが甘い場合、ランサムウェアは、VPN接続を通じて侵入することがあります。

リモートデスクトップ(RDP)から侵入されて感染

遠隔デスクトッププロトコル(RDP)は、遠隔からコンピュータにアクセスする手段です。

セキュリティ上の脆弱性が放置されているなど、セキュリティ設定が不十分な場合、ランサムウェア攻撃に悪用されやすく、侵入するための経路として使われる可能性があります。

>ランサムウェア感染経路「VPN/RDP」の脆弱性を徹底解説

メールの添付ファイルの開封・リンクのアクセスで感染

ランサムウェアは、フィッシングメールを通じて、添付ファイルを開かせたり、リンクをクリックさせたりすることで感染を誘導します。注意深くメールを扱うことが大切です。

WEBサイトから感染

ランサムウェアは、感染したウェブサイトからのダウンロードや、ネットサーフィン中に不正なスクリプトによってコンピュータに侵入することがあります。

ダウンロードしたソフトウェア・ファイルから感染

信頼性のないウェブサイトや、著作権侵害サイトなど違法なプラットフォームからソフトウェアやファイルをダウンロードした場合、ランサムウェアに感染する可能性があります。

USBメモリなどの外部メディアから感染

USBメモリや外付けHDDを使用する際、過去にランサムウェアに感染した端末やネットワークに接続されたものだった場合、感染源となり、他のコンピュータに感染が広がる危険性があります。外部メディアを他のコンピュータと共有する際は、セキュリティ対策をしっかりと施し、感染の拡大を防ぐよう心がけましょう。

ランサムウェアの感染経路については、下記の記事でも解説していますので、あわせてご覧ください。

ランサムウェアによる被害の実例

ここでは国内で発生しているランサムウェア被害を公表している企業を一覧で紹介します。

国内の事例

名古屋港統一ターミナルシステム(NUTS)

2023年7月、名古屋港統一ターミナルシステム(NUTS)がランサムウェア「Lockbit2.0」に感染し、システム障害が発生しました。この影響により、名古屋港のコンテナターミナルへの搬出入作業が一時中止されました。

NUTSは、名古屋港のコンテナターミナルをネットワークで接続して運用するシステムです。このシステムがダウンしたことで、コンテナの荷積みや荷降ろし、重量測定などの作業が不可能となり、搬出入作業が停止しました。

この攻撃は、日本で初めての港湾システムへのランサムウェア攻撃として注目を集めました。攻撃者は、名古屋港の物流に大きな影響を与えることを狙っていたと考えられます。

なお、名古屋港運協会は、この攻撃によって得た身代金は支払わなかったと発表しています。

宇陀市立病院

2018年10月16日、宇陀市立病院で「GandCrab」というランサムウェアの感染が確認されました。

この攻撃では、感染した機器のシステムログが削除され、感染経路の特定ができなかったため、バックアップも存在しなかったことから、約1133人分の患者データが暗号化され、アクセスできなくなりました。

この攻撃の主な原因は、GandCrabを検知できないウイルス対策ソフトウェアを導入していたことと、ソフトウェアを最新のバージョンにアップデートしていなかったことでした。

対策ソフトを導入していても、最新のアップデートを適用しないと、新たなランサムウェアを検知できないことがあるため、定期的な更新が不可欠です。またバックアップは定期的に取得し、最新の状態に保つようにしましょう。

海外の事例

米国石油パイプライン大手

2021年5月7日、米国の石油パイプライン会社であるColonial Pipelineがランサムウェアの感染により、6日間にわたり操業停止しました。

この攻撃は、ランサムウェア攻撃の脅威が、社会インフラにも及ぶことを示すものとして、大きな注目を集めました。また、攻撃者がロシアの犯罪集団「DarkSide(ダークサイド)」であったことから、国際的なセキュリティにも新たな警戒をもたらしました。

ランサムウェアに感染しないための対策方法

ランサムウェアに感染しないための対策方法は、以下のものが有効です。

- VPN・RDPの脆弱性を修正する

- 複数の外部ストレージへ定期的にバックアップする

- OSとソフトウェアのバージョンを最新にする

- OSのバックアップ機能を有効にする

- 業務に関係のないサイトへのアクセスを制限する

- 不審な電子メールをむやみに開封しない

- 安易にリンクをクリックしたり、添付ファイルを開かない

- 出所の分からないUSBメモリを使用しない

それぞれ、詳しく解説していきます。

VPN・RDPの脆弱性を修正する

まずは、VPN・RDPの脆弱性を修正しましょう。

上記のような対策によって、セキュリティを強化することができます。

定期的に複数の外部ストレージへのバックアップ

バックアップを取っておくことで、ランサムウェアに感染してしまっても元に戻せる可能性が増えます。また複数の外部ストレージに保存することで、感染源と同じネットワーク上のバックアップデータが感染しても、元データに影響が出る可能性を減らせます。

OSやソフトウェアを最新のバージョンに更新

ランサムウェアは、OSやソフトウェアの脆弱性を狙って攻撃します。最新バージョンになっていないOS等は、脆弱性が修正されていない可能性があります。そのため必ずOSやソフトウェアは、最新バージョンへ更新するようにしてください。

OSのバックアップ機能を設定

OSのバックアップ機能があれば、感染してしまっても復元できる可能性が高まります。バックアップ機能をオフにしていないかどうか、1度確認しましょう。

仕事に関係のないサイトへのアクセス制限をかける

セキュリティ教育が行き届いていない場合には、業務に直接関係のないサイトから不審なファイルをダウンロードしてしまい、ランサムウェアに感染する社員も出てきます。そもそも関係のないサイトを開けないように、システム管理ツールで制限をかけるとよいでしょう。

見覚えのない電子メールをむやみに開封しない

電子メールにランサムウェアが潜んでいる場合があります。そのため見覚えのないメールや送り主が不明なメールは、むやみに開かないでください。

安易にリンクをクリックしたり、添付ファイルを開かない

URLを偽装されている場合もあるため、不明なファイルを安易にリンクしたりメール等の添付ファイルを開かないようにしましょう。

出所の分からないUSBメモリを使用しない

人間はUSBファイルが床に落ちていた場合、それを拾って自分のコンピュータにつなげてみたくなるそうです。そのような心理をついて、サイバー犯罪者がランサムウェアの潜んでいるUSBファイルをわざと放置している可能性もあります。そのため出所がわからないUSBメモリは、安易に使用しないようにしましょう。

上記を含めたランサムウェア対策に関する詳しい解説は、下記コラム記事も参考としてご覧ください。

ランサムウェア対策方法を徹底解説!被害に遭わないように今知っておくべきこと

新しいランサムウェアの脅威

新しいランサムウェアが次々と登場してきています。ここでは、以下の6つの新しいランサムウェアにおける脅威を説明します。

新興ランサムウェアに感染しないように、OSやソフトウェアのアップデートを最新の状態に保ち、ウイルス対策ソフトを導入するなど、セキュリティ対策を強化しましょう。また、不審なメールやリンクをクリックしない、Webサイトを閲覧する際にはHTTPS接続を利用するなど、ユーザー自身による対策も重要です。

破壊型

破壊型は、ファイルやシステムにダメージを与えることを目的とするランサムウェアです。破壊型に攻撃されると、回復不可能な状態になり、企業の操業が停止する恐れがあります。

暴露型

暴露型はファイルを盗み、身代金を支払わないと盗んだデータを外部に公開すると脅迫するランサムウェアです。仮にファイルの暗号化を解除できたとしても、データを盗まれているため脅迫が続きます。

多重脅迫型

多重脅迫型は、破壊型と暴露型を融合させた新しいランサムウェアです。データの暗号化と暴露をする「二重脅迫」に加え、さらにDDoS攻撃をしかけると脅迫する「三重脅迫」や、自社のランサムウェア感染を取引先に伝えると脅迫する「四重脅迫」があります。

標的型

標的型は、特定の企業を標的にするランサムウェアです。効率的に身代金を手に入れようとする動きも出てきました。今までに高額の身代金を支払ったことのある業界を狙ったり、身代金を支払わざるを得ないほどの被害をもたらそうとします。

RaaS

Ransomware-as-a-Serviceの略であるRaaSは、サイバー犯罪者向けに、ランサムウェアの仕組みを提供しているサービスです。RaaSの存在は、より多くのサイバー犯罪者がランサムウェア攻撃を簡単に行える仕組みを構築しました。

ノーウェアランサム

ノーウェアランサム(Noware Ransom)とは、ランサムウェアの一種であり、データを暗号化することなく、窃取したデータに対する身代金を要求する手口をとる攻撃手法です。

従来のランサムウェアは、データを暗号化することで、被害者がデータを使用できなくし、身代金を要求する手口をとっていました。しかし、ノーウェアランサムは、データを暗号化せずに、機密情報や個人情報を窃取し、公開しないことを条件に身代金を要求します。

ノーウェアランサムは、従来のランサムウェアとは異なる手口の攻撃であるため、十分な対策を講じることが重要です。

よくある質問

ランサムウェアに感染したらどうするべきか、よくある質問に回答します。

Q1.ランサムウェアに感染しやすいPCの特徴を教えて下さい。

A.普段からランサムウェアの対策をしていないPCは感染しやすい傾向にあります。特にセキュリティの更新を怠っていると、OSやソフトウェアの脆弱性が狙われます。

Q2.ランサムウェアに感染したらどこに相談すれば良いですか?

A.ランサムウェアの対策を行っている「セキュリティベンダー」に相談してください。情報処理安全確保支援士やフォレンジック調査、あるいは警察や弁護士などと協力しているセキュリティベンダーもあります。相談先の候補は、IPA(情報処理推進機構)にて公開されていますので、併せて参考にするとよいでしょう。

参照ランサムウェア対策特設ページ/IPA(情報処理推進機構)

まとめ

PCがランサムウェアに感染したら、まずは「ネットワークからの切断」が重要です。一方で「再起動や身代金の支払い」は、感染後してはいけない行動として挙げられます。

また自力で感染状態から回復するためには、解除ツールやセキュリティソフト、クラウドストレージの利用が有効的です。

ランサムウェアは日々進化しています。今回紹介した対策方法や新しい脅威を参考に、ランサムウェアへ感染しないための取り組みを進めましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)