今回は、2017年10月26日現在猛威を振るっている「Bad Rabbit(バッドラビット)」について解説しようと思います。

「Bad Rabbit」は2017年の10月下旬に広く知られはじめた、新型のマルウェアです。当初はロシアや東ヨーロッパを中心に拡大していましたが、その後急速に感染を拡大。現在では日本国内にも被害事例が起きています。

この記事の目次

Bad Rabbit(バッドラビット)とは?

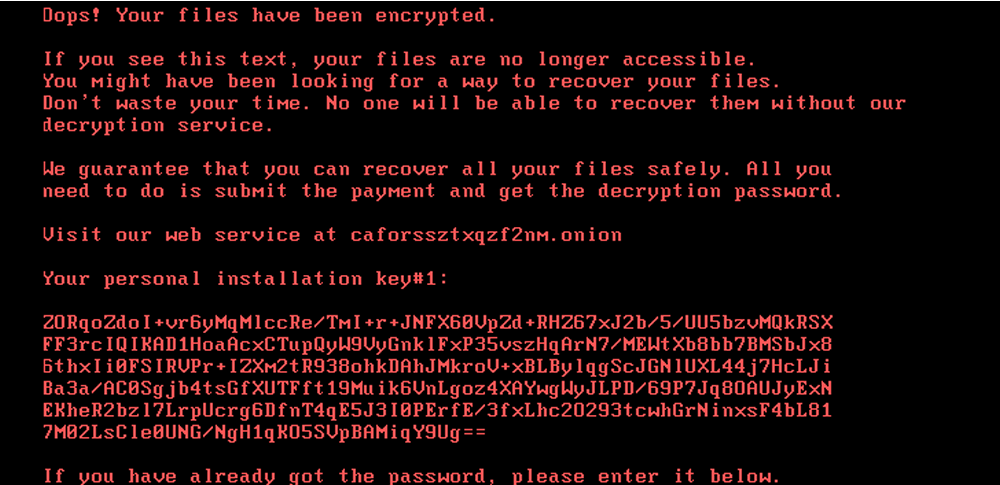

「Bad Rabbit」とは、いわゆるランサムウェア型のマルウェアです。感染して身代金を要求する画面上に「Bad Rabbit」の文字が付されているため、この名前が付きました。ランサムウェアとして要求する金額は「0.05ビットコイン」とのことです。(今後値上げの可能性アリ)

性質的にはかつて世界中で猛威を振るった「ExPetr(Petya)」と近く、主に企業をターゲットにた広がりを見せている点が特徴です。

↑感染した時の映像。中央に「Bad Rabbit」の文字が確認できる。

画像:カスペルスキーブログより

ランサムウェアWannaCryとの違いは?

「Bad Rabbit」は、今年の初めに爆発的な広がりを見せた「WannaCry(ワナクライ)」と比較すると、同じようにランサムウェアと言われておりますが、大きく2つの相違点がありますので、紹介させていただきます。

相違点1:コードの差

1つ目は、マルウェアに使用されているコードの差です。「Bad Rabbit」に使用されているコードは「WannaCry」とは別物である一方、「ExPetr」で使われているコードの一部がそのまま転用されています。

従って、「Bad Rabbit」は「ExPetr」の亜種との見方が支配的であり、「WannaCry」とは異なる部分も少なくありません。

相違点2:高いレベルの暗号化モジュール

「Bad Rabbit」は、従来の他のランサムウェアと比べて高いレベルの暗号化モジュールを用いている点が特徴です。

正式なドライバーを巧みに偽装することから発見が難しく、「ExPetr」の開発者が前回の失敗を補完したランサムウェアとして拡散させた可能性が指摘されています。

どうして広まったのか?

「Bad Rabbit」が急速に広がりを見せてしまった直接の原因は、攻撃者が感染経路の1つとして「ドライブバイダウンロード攻撃」を採用したことに起因します。

この攻撃はユーザーが公式ウェブサイトを閲覧しただけでドロッパーによる被害を受けてしまうため、気が付いたときには既に手遅れです。それも企業関係者の関心が高い「ニュースサイトや情報サイト」を中心に仕掛けられており、非常に巧妙な手口だと言えるでしょう。

また、「Bad Rabbit」はエクスプロイト(EternalBlue)を使用していませんが、正規プログラムを偽装しているため、検出も難しい状況です。

Bad Rabbitに感染するとどうなるか?

「Bad Rabbit」はランサムウェア型のマルウェアなので、感染すると保存領域が自動的に暗号化され、解除と引き換えに身代金を要求されてしまいます。

支払い方法は現在のところ仮想通貨の「ビットコイン」であり、金額は「0.05コイン」です。ただし、感染規模の拡大を考慮すると金額が変動する可能性は少なくありません。

第1段階

ドロッパーが正規プログラム「rundll32.exe」を実行して、暗号化ファイルを作成。

第2段階

作成されたファイルの1部である「drogon.job」が端末をシャットダウン。

第3段階

起動時に「Bad Rabbit」と表示された画面が表示され身代金を要求。

また、「Bad Rabbit」はWMIによる社内ネットワークを利用して、他の端末にも感染を広げようします。気が付くと社内全てのデーターベースが「Bad Rabbit」の魔の手にかかってしまう可能性も否定できない事実です。

これまで確認された被害事例は?(2017年10月27日現在)

「Bad Rabbit」の猛威は凄まじく、登場して間もないうちに複数の企業に被害を及ぼしています。既に日本国内でも被害が発生しており、注意が必要だと言えるでしょう。

インタファクス通信(ロシア)

→「Bad Rabbit」に感染したことで、ウェブサイトによるサービスが一部停止した事件。

オデッサ国際空港(ウクライナ)

→情報システムに障害が発生し、職員が手動で旅客データを入力する事態に。航空便のフライト予定(数便)に遅れが生じました。

アイカ工業(日本)

→外部機関よりサイバー攻撃を受けているとの報告により公式ウェブサイトを閉鎖。「Bad Rabbit」の可能性が指摘されている。

アイカ工業がHP一時閉鎖「Bad Rabbit」による攻撃か

感染を防ぐためには?

「Bad Rabbit」の感染を防ぐ方法や、感染してしまったときの対処法をご紹介します。

対策1:セキュリティソフトのアップデート

セキュリティソフトのアップデートは何よりも大切な対策です。既に大手セキュリティ企業は「Bad Rabbit」への対応や情報発信を進めています。

対策2:バックアップを取る

こちらも基本的なことですが、万が一感染してしまったときの安全策として、バックアップを取ることをオススメします。

対策3:WMIの無効化

「Bad Rabbit」に感染すると、社内ネットワークを利用して他の端末にも感染を広げようとします。WMIの無効化することで被害の拡大は避けられます。

対策4:不審なウェブサイトやメールを開封しない

ランサムウェアの一般的な対策です。不審なファイアと接触する原因となりますので、注意しましょう。

また、正規のサイトが改ざんされ被害が生じる可能性もあります。セキュリティソフトが反応を示した場合は、普段閲覧しているからといって、セキュリティを切らないように注意が必要です。

まとめ

「Bad Rabbit」はランサムウェアタイプのマルウェアであり、「ExPetr(Petya)」と性質が似ています。「ExPetr」の欠点を補った亜種タイプのランサムウェアであり、ロシアや東ウクライナを中心として既に多くの被害を生み出しています。

感染経路は複数確認されていますが、最も注意すべきなのはニュースサイトなどを利用した「ドライブバイダウンロード攻撃」です。ユーザーは攻撃に気が付き難いので、注意すべきだと言えるでしょう。

また、もし感染してしまっても、絶対に要求される身代金を支払わないことです!

参考サイト

Bad Rabbit:新たな大規模ランサムウェア攻撃の兆し

https://blog.kaspersky.co.jp/bad-rabbit-ransomware/18518/アイカ工業がWebサイトを一時閉鎖、Bad Rabbitが原因か

http://itpro.nikkeibp.co.jp/atcl/news/17/102502525/?rt=nocntBadRabbit: New strain of ransomware hits Russia and Ukraine

https://www.symantec.com/connect/blogs/badrabbit-new-strain-ransomware-hits-russia-and-ukraine

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)