2021年2月24日に開催されたサイバーセキュリティ.com主催のウェビナーで、「現場から見たPPAPが蔓延していく流れ」を説明したところ、意外と反響があったようで、是非コラムでも触れていただきたいという話が参りました。

約20年セキュリティマネジメント界隈で見てきた個人的な経験談としてまとめたいと思います。

この記事の目次

インターネット黎明期(1995年頃〜)

最近では「インターネットが無い時代を知らない」という人も多くなってきました。私は関東の山村出身で、幼い頃まだ電話交換手が存在していたくらいなので、時代の変化に驚くばかりです。

なので、これも世代間ギャップでご存じない方もいらっしゃるかと思います。昔、メールは平文だったことを。

メールは”平文”で送られていた

初期のメールは平文でしたし、企業では許可制でした。そもそもPCが1人1台ありません。メールは会社で1日1通程度あるくらいで、私が当時所属していた組織では、社外の人の入退室記録みたいに”メール受発信記録簿”なんかが作られていました。

公的機関の対応

当初はそのような時代でしたが、PCが1人1台体制になり、メールの送受信が日常になってくると、いちいち受発信記録簿をつけるわけにはいかなくなってきます。またインターネットにアクセスすることも普通になってきます。

とはいえ公的組織等では”メールの盗聴”も気にしなければなりません。そこで、国は「地方公共団体における情報セキュリティポリシーに関するガイドライン」の中でメールに対してこういうルールを作ります。

機密性2以上の情報を送信する者は、必要に応じ暗号化又はパスワード設定を行わなければならない

ここでいう「機密性2以上」というのは、「行政事務で取り扱う情報のうち、秘密文書に相当する機密性は要しないが、漏えいにより、国民の権利が侵害され又は行政事務の遂行に支障を及ぼすおそれがある情報」と定義されています。

漏れてしまうと問題になるような情報ですから、パスワードも当然含みます。つまり、公的機関ではメールおよびメール添付で漏えいさせてはいけない情報を送る場合のルールが決められました。

- 暗号化された状態で送ること

- 暗号化されていない場合はパスワード設定し、パスワードはメール以外の方法で送ること

この時点では「パスワードを次のメールで送っても良い」と誤解するような人はいませんでした。

個人情報保護法とプライバシーマークの大波(2003年頃〜)

その後、2005年(平成17年)に個人情報保護法が全面施行となり”プライバシーマーク取得”の大ブームがやってきます。

公的機関の業務を請け負っていた企業は、入札条件になってくるので慌ててプライバシーマークの取得に走ります。当時は審査申請しても”半年待ち”なんてこともあるほど、プライバシーマークの狂乱はスゴイものでした。

ネットワークセキュリティの知識がある人材が足りない

ところが、です。今でも不足がちではありますが”ネットワークセキュリティの知識があり規程類の作成もできる人材”というのは、そんなにいるわけではありません。

そこで人の不足を埋めるためにどうしたかというと…「プライバシーマークは、個人情報保護マネジメントシステムだからISOマネジメントシステムをやってる人ならできるだろう」という発想が出てきたのです。

ISO9001審査員補の資格しか持っていない人が、数日の研修を受けただけでプライバシーマークの審査員になれる、なんて時期がありました。審査員ですらこのような状態だったのですから、コンサルタントも推して知るべしです。ネットワークセキュリティの知識の無い人・組織が大挙してプライバシーマークマーケットに押し寄せることになりました。

意味を理解しないままの規程作成

ネットワークセキュリティの知識が無いとはいえ、コンサルタントも規程類を作成しなければなりません。そこでプライバシーマーク取得の目的「公的機関の入札条件のため」に立ち戻って考えます。「公的機関と同等水準の管理が求められているんだから、公的機関と同じような規程の文言にすれば大丈夫だろう」と。

かくして、「情報を送信する者は、必要に応じ暗号化又はパスワード設定を行わなければならない」の文言が、コンサルタントの規程ひな形に盛り込まれることになりました。

規定に則った送信手法としてPPAPが誕生

この時点でガイドラインにあった「機密性2以上」という言葉が消えてしまいます。プライバシーマークでは「個人情報」しか対象にしませんから、情報のレベル分けも行われていません。なので機密性レベルに関する単語は削除されました。

そしてこれにより”パスワードはメール以外で伝えなければならない”という認識も薄れてしまうことになりました。そもそも個人情報だったら、暗号化しようがパスワードをかけようが”外部に出たら漏えい”と扱う必要があるのですが、そのあたりの認識も一般にはありませんでした。

コンサルタントからひな形を貰った企業は、「パスワードをかければいいんだな」とだけ考え、多くのプライバシーマークの審査員も「公的機関と同じような文言なら問題ないだろう」とその内容の意味を考えず指摘をしませんでした。こうしてPPAPが広まることになりました。

プライバシーマークが広めたもの

JIPDECは2020年11月18日、PPAP問題について「JIPDECとしては従来から推奨していない」との声明を発表しました。

参照メール添付のファイル送信について(2020年11月18日)/JIPDEC

確かに「JIPDECとして」は「推奨」はしていないと思います。しかし、多くのJIPDECの審査員が、不適として指摘して来なかったのもまた事実でしょう。

企業側から見たら、規程を変更してプライバシーマークの認証が取り消されたら大事件です。たとえ、社内に問題であることを気付いた者がいたとしても、できる限り審査員の指摘が無いものは変えたくないものなのです。

プライバシーマークを維持するために

同様にプライバシーマークが広めてしまったものに「ノートパソコンにワイヤー」があります。ノートパソコンは携帯がしやすいので盗難防止のためにワイヤーをつけろ、というもの。これも明らかにおかしいですよね。

そもそもノートパソコンは持ち運びできるようにするためのもの。持ち運びできなかったらノートパソコンである意味がありません。ISMSの観点からすれば、情報資産の可用性を低下させるものであって、改善を推奨する事項ですらあります。実際、ISMS審査で指摘しようかと思いヒアリングしたところ、プライバシーマークの審査で指摘されたら困るから、仕方なくやっているという答えが返ってきたこともあります。

これも当初は、B to C企業の窓口でノートパソコンを使う場合、目を離した隙に持ち逃げされる可能性があるからワイヤーで固定すべき、という指摘が、意図を理解しないコンサルタント及び審査員によって「(全ての)ノートパソコンにワイヤー」と誤解されたまま広まった事例です。

第一次PPAP撲滅運動とその終焉

プライバシーマークのおかげで今でいうPPAPが広がりましたが、当然ネットワークセキュリティをある程度でも知る者は問題視します。パスワードをかけたところで、同じ経路のメールでそのパスワードを送ったら意味がない。家に鍵をかけたのに、ドアノブに鍵をつけておいているようなものですから。

簡単な対応では、規程の文言に「ただし、パスワードはメール以外の方法で伝達する」という一文を付け加えたり、もう少し高度になるとメールに添付ファイルがあると自動でZIP化し別経路でパスワードを送信するシステムを開発したりしました。後者のシステムはその後増加して行き、現在のPPAP撲滅運動の始まりに繋がって行きます。

“メール暗号化”の広がり

そしてもう一つの対応方法を行う組織も出てきます。「メールの暗号化」です。

「情報を送信する者は、必要に応じ暗号化又はパスワード設定を行わなければならない」というのが元々の規程の文言でしたから、暗号化していれば対応したことになります。

とはいえ、情報のやりとりは相手方と双方向であることが普通です。自分の所は暗号化していても相手先もそうであるとは限りません。そのため、パスワード設定の方法も必要になります。両方のやり方が併存していきますが、やがてメールの暗号化は普通の事となり、PPAPは「セキュリティ的に問題あり」から「意味がないけど相手方を安心させる行為」に代わって行ったため、それほど強く変更を要求されるようにならなくなりました。

PPAPというパワーワードの登場

そこにしばらくして「PPAP」というパワーワードが登場します。PPAPの意味の無さはネットワークセキュリティを少しでも理解している方にとっては常識でしたが、あまりにPPAPでの情報のやりとりが増えてしまったため、効率の悪さに我慢できなくなってきた人が増えてきたのです。

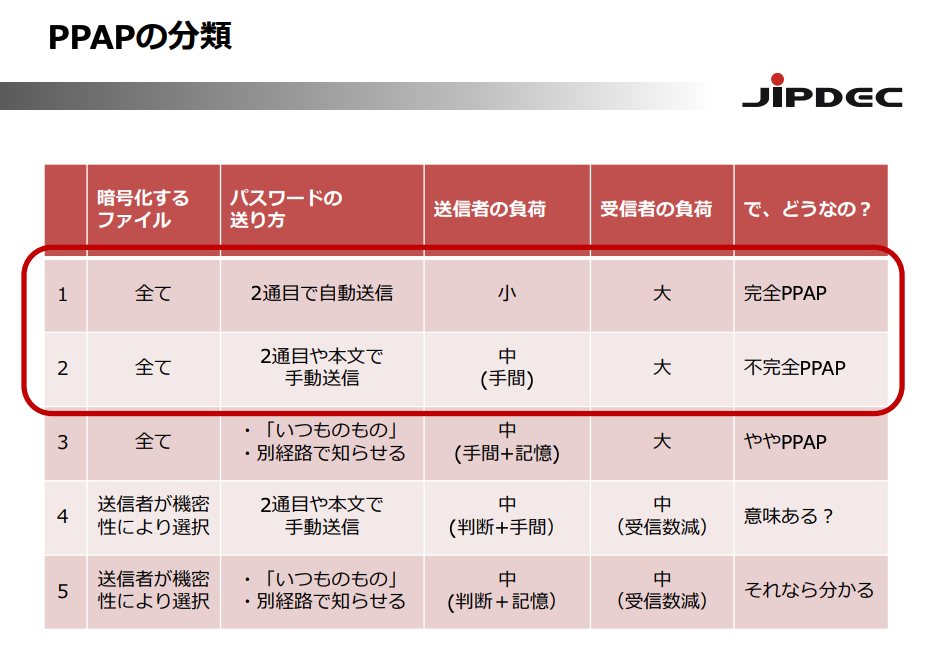

当初のPPAP撲滅運動は作業効率問題がメインでした。PPAPという言葉を広めた大泰司先生も、送信者が機密性により選択し、パスワードは”いつもの”や”別経路で知らせる方法”であれば、「それならわかる」とされています。

PPAP撲滅運動初期は「面倒だから止めよう」という段階でした。そのため無意味さがわからない大多数の人にとっては、今までのやり方を変更することで生じるリスクの方が気になるので、あくまでネットワークセキュリティを知る者内での潮流でした。

PPAPを利用した攻撃の登場(2018年頃〜)

そして、大きな節目が訪れます。Emotetを代表とする、PPAPの存在を利用した攻撃の発生です。

一般的なマルウェアならUTM等で検知可能です。ところがZIP圧縮ファイルの中にマルウェアを仕込まれると、解凍してチェックでもしない限り発見できません。しかもパスワードがかかっていれば当然解凍もできません。

Emotetの事例では、返信メールを装ってZIPファイルを添付し、メール本文も本当に相手先から来てもおかしくないような文面が使われていました。これにより、UTMやウィルスチェックソフトをすり抜けて感染が拡大していったのです。

PPAPを続けることは”危険”という認識に変化

この時点でPPAP(パスワード付圧縮添付ファイル)は「面倒だから止めよう」から「危険だから止めよう」に再度変わりました。ようやく行政機関や大手ベンダー等がPPAP廃止に動き出したのです。

Emotetのように、現在の組織的な高度な攻撃者からのメールは一般の方が判別することは困難でしょう。となれば、組織全体を守るためには、「PPAP(パスワード付メール添付圧縮ファイル)は不可」とした方が確実です。

それに気づいた企業はPPAP廃止を進め、平井大臣も内閣府でのPPAP廃止を宣言します。これによりPPAP問題が一気に一般化してきて現在に至ります。

最後に

これが私が見てきたPPAPの発生と現在に至るまでの流れになります。

とりあえず言えることは「パスワード付メール添付圧縮ファイル」は”間違いなくホンモノだとの確信がなければ開いてはならない”ということは社員に徹底させた方が良いでしょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

2003年(平成15年)5月23日成立

2005年(平成17年)4月1日全面施行