レジリエンス(Resilience)とは「回復力」や「復元力」という意味ですが、最近では「レジリエンスを高める」などという使われ方で良く目にする用語です。

セキュリティ対策の世界でも「サイバーレジリエンス」の重要性が叫ばれるようになりました。本記事では「サイバーレジリエンス」について解説します。

この記事の目次

サイバーレジリエンスとは

サイバーレジリエンスとは、「すべてのリスクを排除することは不可能である」ことを前提に、先を見越して事前にセキュリティに関する施策を練っておくことで、万が一、サイバー攻撃を受けたとしても「最速で復旧して事業への影響を最小化する」という概念です

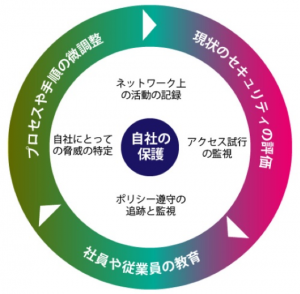

「現状のセキュリティの評価」、「社員や従業員に対するセキュリティ教育」、「プロセス・手順やポリシーの微調整」を繰り返し、セキュリティ対策を実行しつつより強固で回復力の高いレジリエンスへと更新していきます。

参照サイバーレジリエンスを備えた企業:セキュリティインテリジェンスの活用/株式会社シマンテック(PDF)

なぜサイバーレジリエンスが重要なのか

これまでは、ファイアウォールの設置やセキュリティ対策ソフトのインストールなど「マルウェアや脅威を侵入させないこと」がセキュリティ対策とされていました。

独立行政法人情報処理推進機構(IPA)が発表した「2018年度組織における3大脅威」は以下のとおりです。

1位の標的型攻撃は、特定の企業や組織を狙う攻撃です。サイバー犯罪者は、組織内のネットワークに侵入すると、まず攻撃の材料となりそうな情報を収集します。それらの情報を用いて、メール受信者が疑うこともなくクリックしてしまうであろうフィッシングメールを作成します。フィッシングメールを介して次々にシステムを感染させることにより、組織内の機密情報を収集します。

このように手口が非常に巧妙で、セキュリティ対策製品では侵入を防ぎきれないインシデントが急増しています。サイバーレジリエンスを強化し「いつでもサイバー攻撃を受ける可能性がある」前提で、「被害を最小化し、すばやく業務を復旧する」発想が求められているのです。

サイバーレジリエンスが高いとどうなる?

標的型攻撃で利用されるフィッシングメールは、「資料確認依頼」や「取材申し込み」など身に覚えがあれば誰でも開封してしまう内容の巧妙なものばかりです。マルウェアへの感染経路がどんなに巧妙なフィッシングメールであっても、サイバーレジリエンスにより、現状の社内システムの評価やアクセス試行の監視がなされていれば、感染経路の特定に要する時間が短縮されます。

そして、脅威の侵入自体を食い止められる確率も上がります。万が一、攻撃を受けたときも、社内の最重要情報の保管場所はすでに保護されているため、最重要情報は必ず死守できるでしょう。

サイバーレジリエンスが低いとどうなる?

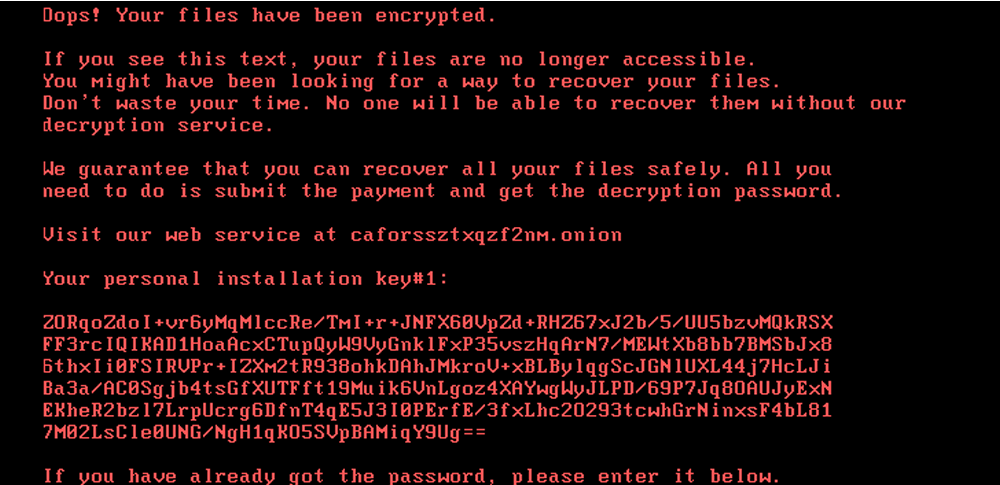

3大脅威の2位にランサムウェアによる被害がランクインしています。2017 年の前半にはランサムウェアの 「WannaCry」 が世界的規模で猛威をふるい、国内でもWannaCryの被害を受け、数日間、生産停止を余儀なくされた自動車工場もありました。

WannaCryの被害は、瞬く間に拡大しましたが、サイバーレジリエンスが低い場合、被害の特定と対策に時間を要し、復旧を待つ間は事業を中断せざるを得なくなります。

サイバーレジリエンスを向上させるための方法

ランサムウェア「WannaCry」の脅威のポイントは、組織や個人の種別は問わず、誰もが攻撃対象となる点です。企業や組織に「現状のセキュリティの評価」、「社員や従業員の教育」、「プロセスや手順の微調整」のサイクルによるサイバーレジリエンスの備えがあれば、少なくともWannaCryによる被害の範囲を狭められたはずです。

企業や組織は「サイバーレジリエンス計画」を戦略的なレベルで検討する必要があります。「サイバーレジリエンス計画」を策定しておけば、サイバー攻撃に直面した場合でも計画どおりに施策を実行し、最短で復旧して事業を継続できます。計画にあたり、重視すべき点は次の5点です。

1. 基本の見直し

組織内の最も重要な資産や情報を最優先で保護すること、組織独自のアプリケーションや修正パッチの公開がストップした古いバージョンのアプリケーションを使用している場合、このようなアプリケーションに対する保護を早急に講じることです。

2. 現状のレジリエンスの検証

実際にインシデントが発生したと想定して、シミュレーションをします。その際、攻撃側と防御側のチームに分かれ、現状の防御の課題をすべて洗い出します。

3. 新しい技術の積極的な採用

サイバー犯罪者の手口は日々巧妙化しています。新しい攻撃には最新の技術で対抗するしかありません。また、自動化できる防御のプロセスは自動化し、リアルタイムで防御を行います。

4. 脅威ハンティングによるプロアクティブな対策

これまでは、セキュリティ対策製品が発する「マルウェア検出」の通知によりはじめて感染を確認する“受け身”の対策でした。待つのではなく、自ら脅威を狩りに(探しに)行く“先手”の対策が必要です。

5. CISOの育成

経済産業省もCISO(Chief Information Security Officer:最高情報セキュリティ責任者)の育成を促しています。企業や組織において、CISOが中心となり「セキュリティ ファースト」の文化を形成していく必要があります。

まとめ

これまでのセキュリティ対策では「感染しないように盾で組織を守る」という受け身の概念で、対策が講じられていました。

日々進化を続けるサイバー攻撃に対し、「すべてのリスクの排除は不可能」という逆の発想で、攻撃を受けた場合に、事業への影響を最小化するため、先手で対策を練っておくというサイバーレジリエンスの概念が重視されています。企業や組織のサイバーレジリエンスを高めるために、まずは現状のセキュリティ対策の検証に早急に着手したほうが良さそうです。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)