近年、サイバー攻撃の高度化や IT 環境の変化に伴い、従来のセキュリティモデルでは対応が難しくなっています。

そこで注目されているのが「ゼロトラスト」という考え方です。ゼロトラストとは、ネットワークの内外を問わず、すべてのユーザーやデバイスを信頼せずに認証・検証するセキュリティモデルのことを指します。

本記事では、ゼロトラストの基本的な概念から、具体的な仕組みや実装方法、適した業種や規模まで、わかりやすく解説します。ゼロトラストを理解し、自社に適したセキュリティ対策を検討するための参考にしてください。

この記事の目次

ゼロトラストとは何か?基本的な概念を理解しよう

近年、情報セキュリティの分野で注目を集めている「ゼロトラスト」という概念をご存知でしょうか。

従来のセキュリティモデルとは異なるアプローチで、より高度な情報保護を実現するこの考え方について、基本的な概念から定義、仕組みまで徹底的に解説します。

ゼロトラストの定義と背景

ゼロトラストとは、ネットワーク内部と外部を問わず、すべてのユーザーやデバイスを信頼せずに認証・検証するセキュリティモデルのことです。

従来の境界型セキュリティでは、ネットワーク内部は信頼できるものとして扱われていましたが、ゼロトラストではその前提を否定します。

この概念が生まれた背景には、以下のような要因があります。

- クラウドサービスの普及によるネットワーク境界の曖昧化

- モバイルデバイスやリモートワークの増加

- 内部脅威の増大とサイバー攻撃の高度化

これらの変化に対応するため、ゼロトラストはネットワークの場所ではなく、ユーザーやデバイスの identity(身元)に基づいてアクセス制御を行うという発想に基づいています。

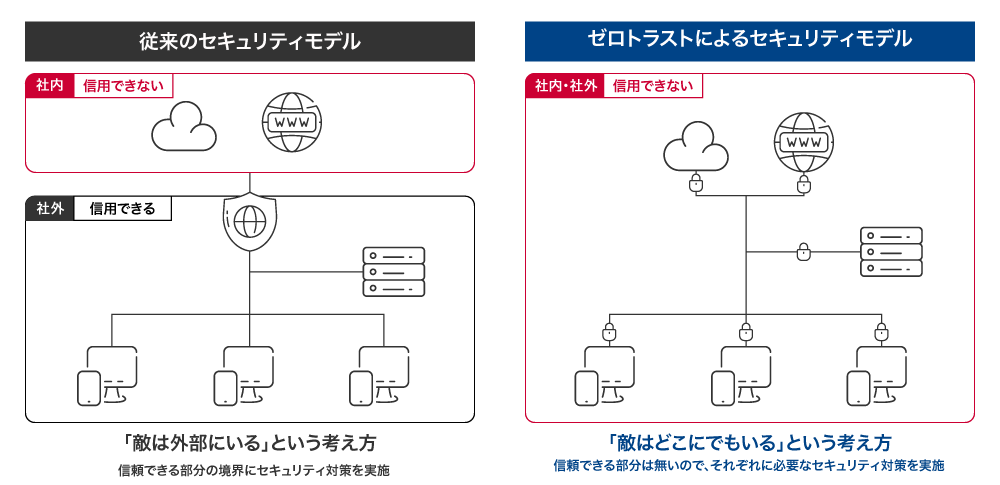

従来のセキュリティモデルとの違い

従来の境界型セキュリティモデルとゼロトラストの主な違いを図及び表にまとめました。

| 従来のセキュリティモデル | ゼロトラストによるセキュリティモデル |

|---|---|

| ネットワーク内部は信頼できるものとして扱う | ネットワークの場所に関係なく、すべてを信頼しない |

| 境界型のセキュリティ対策に重点 | ユーザーやデバイスの認証・検証に重点 |

| 一度認証されたユーザーは広範囲にアクセス可能 | 最小権限の原則に基づき、必要な時に必要な範囲のみアクセスを許可 |

ゼロトラストでは、ネットワークへのアクセス時だけでなく、アクセス後も継続的にユーザーやデバイスの挙動を監視・分析することで、不審な動きがあった場合には速やかにアクセス権を取り消すことができます。

ゼロトラストのメリットとデメリット

ゼロトラストのメリット

ゼロトラストを導入することで期待できるメリットは以下の通りです。

- 高度な情報保護と内部脅威への対策

- クラウドやモバイルデバイスにも適用可能な柔軟性

- ユーザーやデバイスごとに最適化されたアクセス制御

- セキュリティインシデントの早期発見と対応

ゼロトラストのデメリット

一方で、ゼロトラストの導入にはいくつかの課題もあります。

- 既存のシステムやネットワークの大幅な変更が必要

- ユーザーの利便性とのトレードオフ

- 継続的な監視・分析に伴うコストと運用負荷

これらのデメリットを踏まえつつ、自社のセキュリティ要件やリソースに合わせてゼロトラストを適切に設計・実装することが重要です。

以上、ゼロトラストの基本的な概念について解説しました。次世代のセキュリティモデルとして注目されるゼロトラストを理解し、自社の情報保護戦略に活かしていきましょう。

ゼロトラストアーキテクチャの主要コンポーネント

ゼロトラストを実現するためには、いくつかの重要なコンポーネントが必要です。ここでは、ゼロトラストアーキテクチャを構成する主要な要素について詳しく見ていきましょう。

認証と認可の仕組み

ゼロトラストにおいて、ユーザーやデバイスの認証と認可は非常に重要な役割を果たします。

多要素認証(MFA)を用いて、ユーザーの身元を確実に検証することが求められます。これにより、なりすましや不正アクセスのリスクを大幅に減らすことができます。

認可については、最小権限の原則に基づいて、ユーザーやデバイスに必要最小限のアクセス権限のみを付与します。これにより、たとえ攻撃者がシステムに侵入したとしても、被害を最小限に抑えることが可能です。

ネットワークセグメンテーションとアクセス制御

ゼロトラストでは、ネットワークをセグメント化し、各セグメント間のアクセスを厳密に制御します。これにより、攻撃者がネットワークの一部に侵入したとしても、他のセグメントへの侵入を防ぐことができます。

アクセス制御には、以下のような方法が用いられます。

- IDベースのアクセス制御(IBAC)

- ロールベースのアクセス制御(RBAC)

- 属性ベースのアクセス制御(ABAC)

これらの方法を組み合わせることで、きめ細かなアクセス制御を実現できます。

モニタリングと分析

ゼロトラストでは、ネットワーク上のすべてのアクティビティを継続的にモニタリングし、分析することが重要です。不審な動きやアノマリーを検知した場合には、速やかにアラートを上げ、適切な対応を取ることができます。

モニタリングと分析には、以下のようなツールや技術が活用されます。

| ツール・技術 | 概要 |

|---|---|

| SIEMシステム | ログデータを収集・分析し、セキュリティイベントを検知・アラート |

| UEBAソリューション | ユーザーやエンティティの行動を分析し、異常を検知 |

| 機械学習・AIアルゴリズム | 大量のデータから自動的に異常を検知・学習 |

これらのコンポーネントを適切に組み合わせ、統合的に運用することで、ゼロトラストアーキテクチャの効果を最大限に発揮することができます。ただし、導入には専門的な知識とリソースが必要であり、自社の状況に合わせて慎重に設計・実装を進めていく必要があります。

ゼロトラストの実装ステップと留意点

ゼロトラストを導入する際には、現状の環境を十分に分析し、計画的に移行を進めていく必要があります。ここでは、ゼロトラストの実装ステップと留意点について解説します。

現状の環境分析とゼロトラストへの移行計画

ゼロトラストの実装に際しては、まず現状のネットワークやシステムの構成、セキュリティ対策の状況を詳細に分析することが重要です。以下のような点を確認し、課題を洗い出しましょう。

- ネットワークの構成と境界の明確さ

- 認証・認可の仕組みと運用状況

- アクセス制御の粒度と適切性

- モニタリング・ログ管理の実施状況

現状分析に基づき、ゼロトラストへの移行計画を立てます。段階的な導入を検討し、優先順位の高い領域から着手することが望ましいでしょう。また、関連部門や担当者との連携を密にし、円滑な移行を進めていくことが重要です。

ポリシーの設定とセキュリティ対策の強化

ゼロトラストの実装に際しては、以下のようなポリシーの設定とセキュリティ対策の強化が必要です。

| ポリシー・対策 | 概要 |

|---|---|

| 認証・認可ポリシーの見直し | MFAの導入、最小権限の原則に基づくアクセス制御の実施 |

| ネットワークセグメンテーションの強化 | セグメント間のアクセス制御を厳格化し、横断的な侵入を防止 |

| エンドポイントセキュリティの向上 | デバイスの可視化・管理を強化し、不正接続を防止 |

| ログ管理・モニタリングの高度化 | SIEMやUEBAを活用し、リアルタイムな脅威検知・対応を実現 |

これらのポリシーや対策を確実に実施・運用していくためには、従業員への教育・啓発も欠かせません。ゼロトラストの考え方や具体的な手順について、定期的なトレーニングを行っていくことが重要です。

継続的な改善とインシデント対応

ゼロトラストの実装は一時的なプロジェクトではなく、継続的な取り組みです。ポリシーや対策の運用状況を定期的にレビューし、改善点を見出していくことが求められます。

また、セキュリティインシデントが発生した際には、ゼロトラストの考え方に基づいて迅速かつ適切に対応することが重要です。関連するログやデータを速やかに分析し、被害の拡大を防ぎつつ、根本原因を究明していく必要があります。

ゼロトラストの実装は、一朝一夕では実現できません。しかし、着実にステップを踏みながら、継続的な改善を積み重ねていくことで、高度なセキュリティ環境を構築することができるのです。

ゼロトラストが適している業種と規模

ゼロトラストは、あらゆる業種や規模の企業に適用可能なセキュリティモデルですが、特に情報資産の保護が重要な業界や、複雑なネットワーク環境を持つ組織において、その導入効果が高いと言えます。

金融機関や医療機関におけるゼロトラストの必要性

金融機関や医療機関は、機密性の高い個人情報や財務データを大量に扱うため、サイバー攻撃のターゲットになりやすい業界です。これらの業界では、情報漏洩が発生した場合の影響が甚大であり、厳格なセキュリティ対策が求められます。

ゼロトラストは、ネットワークの内外を問わず、すべてのユーザーやデバイスを信頼しないという考え方に基づいているため、内部脅威への対策にも効果的です。金融機関や医療機関では、内部不正による情報漏洩のリスクも無視できないため、ゼロトラストの導入によって、より高度な情報保護を実現することができます。

中小企業におけるゼロトラスト導入の課題と対策

一方、中小企業においては、ゼロトラストの導入に際していくつかの課題があります。限られたIT予算や人的リソースの中で、既存のシステムやネットワークを大幅に変更することは容易ではありません。また、ゼロトラストの運用には専門的な知識とスキルが必要であり、社内に適切な人材がいない場合もあるでしょう。

こうした課題に対応するためには、以下のような対策が有効です。

- クラウドベースのゼロトラストソリューションの活用

- 段階的な導入による移行コストの抑制

- 外部の専門家やベンダーとの連携

- 従業員への教育・啓発の強化

中小企業においても、自社の状況に合わせて適切なアプローチを選択し、着実にゼロトラストを導入していくことが重要です。

ゼロトラストの将来展望と発展可能性

ゼロトラストは、今後ますます重要性が高まっていくセキュリティモデルです。クラウドサービスやモバイルデバイスの普及、リモートワークの拡大など、企業のIT環境は急速に変化しており、従来の境界型セキュリティでは対応が難しくなっています。

ゼロトラストは、こうした変化に柔軟に対応できる、次世代のセキュリティアプローチと言えます。今後は、AIやマシンラーニングを活用した高度な分析・検知機能との連携も進むことが予想され、より効果的な脅威対策が可能になるでしょう。

また、ゼロトラストの考え方は、セキュリティ分野だけでなく、ITガバナンスや業務プロセスの見直しにも応用できる可能性があります。ゼロトラストを起点として、組織全体のデジタルトランスフォーメーションを推進していくことも期待されます。

ゼロトラストは、単なるセキュリティ対策ではなく、企業のIT戦略や経営戦略に深く関わる重要な概念です。その導入と運用には課題もありますが、長期的な視点で取り組むことで、企業の情報資産を守り、ビジネスの成長を支えていくことができるのです。

まとめ

ゼロトラストは、ネットワークの内外を問わず、すべてのユーザーやデバイスを信頼せずに認証・検証するセキュリティモデルです。

従来の境界型セキュリティとは異なり、ユーザーやデバイスのidentityに基づいてアクセス制御を行います。ゼロトラストを導入することで、高度な情報保護と内部脅威への対策、クラウドやモバイルデバイスにも適用可能な柔軟性などのメリットが期待できます。一方で、既存システムの大幅な変更や、継続的な監視・分析に伴うコストと運用負荷などの課題もあります。ゼロトラストは、金融機関や医療機関など情報資産の保護が重要な業界に特に適していますが、中小企業でも自社の状況に合わせた適切な導入により、セキュリティ対策の強化が可能です。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)