ベースラインAPT対策コンソーシアム(以下BAPT)主催の「サイバーセキュリティ対策セミナー」に参加してきたサイよー。

今回は…

- スカパーJSATグループにおけるセキュリティ施策について

- ゲーム理論を応用したAPTリスクマネジメントについて

これらの内容を、専門家の皆さんから伺ってきたサイよ!

スカパーJSATグループにおけるセキュリティ施策について

第1セクションは、日本をはじめ、アジア・オセアニア地域等で有料多チャンネル放送・衛星通信事業を展開するスカパーJSAT株式会社の稲田氏による特別講演です。

セキュリティ対策を行っている中でのインシデント発生

2013年2月、スカパーJSATにおいてセキュリティインシデントが発生しました。当時、ソフトウェアの更新やウィルス対策ソフトの導入、パスワード管理といった”一般的なセキュリティ対策”を行っていたにもかかわらず、外部からの不正侵入を防ぐことはできなかったのです。

インシデント発生後、社内調査を進めていく中で、システムフォルダ内に不審なファイルを発見。外部のセキュリティベンダに調査を依頼し、この不審なファイルが「新種のマルウェア」であることが判明します。その後の対応としては、感染の疑いがあるPCの交換や、外部と隔離した新たなネットワークの構築、情報の移動、インターネット接続の制限等、全社を巻き混む大規模な対応を余儀なくされました。

“できているつもりのセキュリティ対策”からの脱却

インシデントを機に浮かび上がってきた課題は、「セキュリティ対策を”できているつもりでできていなかった”」ということです。スカパーJSATでは、この課題を踏まえ「攻撃され感染する可能性があることを前提とした対応体制の構築」へのシフトチェンジを決めます。

インシデント後まず取り組んだ「ネットワークの再構築」では、情報セキュリティの”目的”を再認識することから作業をスタート。「守るべき重要な情報」を再定義し、機密性のレベルに合わせた保管先を構築、多層的に防御を行うようにしました。

感染しても大丈夫な状態にするために”多層防御”が必要

スカパーJSATで進められた多層防御のポイントは以下のとおりです。

| 項目 | 内容 | スカパーJSATでの対応 | |

|---|---|---|---|

| 1 | ウィルス感染リスクの低減 | ソフトウェアの更新の習慣化及び徹底 | OSは社内で検証後定期的にアップデート、PCはクラウドベースで管理 |

| セキュリティソフトウェア(ウィルス対策ソフト)の導入 | ソフトの導入 | ||

| メールの添付ファイルのブロック | クラウド・サーバ・クライアントPCの三重で対応 | ||

| ウェブフィルタリング | Web閲覧用に独立したネットワークを(VDI)を構築、閲覧制限、ホワイトリストによる接続制限 | ||

| 教育や訓練 | 全社的な研修(年1回)、新入・中途社員向けの研修 | ||

| 2 | 重要業務を行う端末やネットワークの分離 | 一般の端末と重要業務システムとの分離、部署など業務単位でのネットワーク分離 | 放送システムなど重要な業務システムは、インターネットと直接接続できないよう設定→これによりC&Cサーバとの接続を防ぐ |

| 3 | 重要情報が保存されているサーバでの制限 | 共有フォルダのアクセス権の設定、データの暗号化やパスワードによる保護 | フォルダごとに閲覧者を制限(申請、定期的な確認)、機密度に応じたファイルサーバの利用(暗号化・独立サーバ) |

| 4 | 事後対応の準備 | 体制の整備、手順書や外部の連絡先の準備 | CSIRTを構築 |

※上記表内[項目]の1〜4は、IPAサイトを参照しています。

参照【注意喚起】ウィルス感染を想定したセキュリティ対策と運用管理を/情報処理推進機構(IPA)

内部不正対策としても効果を発揮

「2.ネットワークの分離」では、Web閲覧ネットワークとOAネットワークを分離するとともに、重要ファイルと重要業務システムについては独立した閉域ネットワークを構築しています。外部攻撃による感染リスクを低減することはもちろん、内部不正に対しても情報の持ち出しができないような構造となっています。

1つとして同じCSIRTは存在しない

「4.事後対応の準備」としては、CSIRTを構築しています。情報収集を進める中で、”1つとして同じCSIRTは存在しない”と聞いたことから、セキュリティベンダへ外注するのではなく、自社での構築を検討。インシデント後約2年をかけて準備を行い、2015年4月1日に「SJ-CSIRT」を発足しました。

SJ-CSIRTは、関連する部署に所属するメンバーで構成される部署横断型のチームです。メンバー全員が”兼務”であることで、多角的な視点からの報告・対応が行われるため、グループ全体としてセキュリティレベルの向上が実現できています。

その他不十分な箇所の対応

スカパーJSATでは上記の他に、「ログ収集の徹底」や「Webセキュリティガイドラインの制定」、「セキュリティ診断」等も行っています。

2015年9月のセキュリティガイドライン制定以降、新規サイト構築や既存サイトの改修においてはガイドライン準拠を依頼するとともに、「セキュリティチェックシート」を用い、開発環境のセキュリティレベルも確認しています。ガイドラインの制定により、全社のWebサイトを網羅的に管理する体制が整えられました。

多層防御でウィルス感染ゼロを実現

スカパーJSATでは、このようなセキュリティ対策を行い、2013年以降”ウィルス感染ゼロ”を実現しています。インシデントが発生したことで、情報セキュリティの目的の”再認識”ができ、今日の多層防御体制が実現したのです。

インシデント発生の経験から、いち早く「攻撃・感染を前提としたセキュリティ対策」を進めたスカパーJSATの対応は素晴らしいサイねー!

動的意思決定によるAPTリスクマネジメントのススメ

最終セクションは、情報セキュリティ大学院大学名誉教授の佐藤直氏による「APTリスクマネジメント」についての特別講演です。

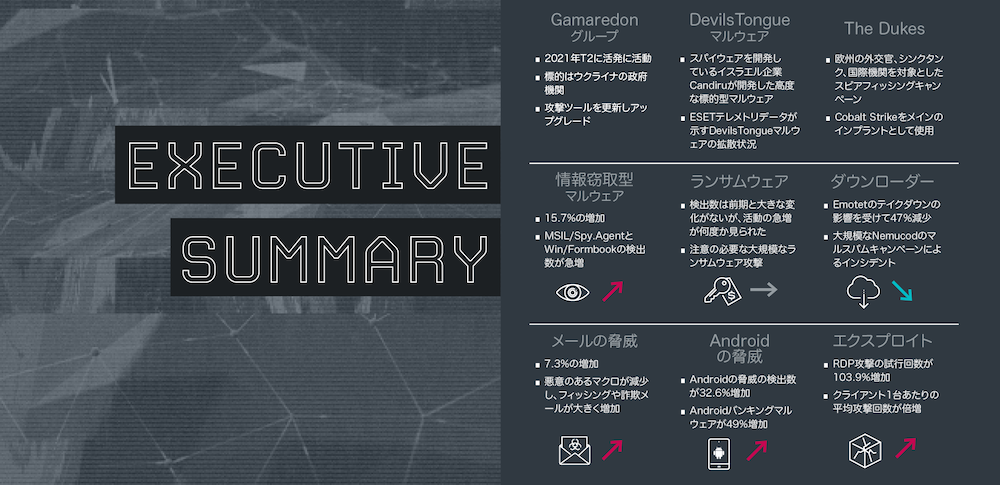

APT(Advanced Persistent Threat)攻撃とは

「APT(Advanced Persistent Threat)」は、サイバー攻撃の一種であり、特定のターゲットに対し持続的に攻撃・潜伏を行い、個人情報の窃取や改ざん、システムの機能不全化等を引き起こすものです。国家の指示・資金援助によって実行される「サイバー空間上のスパイ行為」といった側面が強く、これまでに中国や北朝鮮による攻撃が確認されています。

APT攻撃の存在は、2013年に発表された米マンディアント社(現Fireeye社傘下)のレポートにより、世間に知られることとなりました。レポートによると、2006年頃からAPT攻撃が行われていたことがわかっています。被害の代表例としては、米Yahoo!のアカウント情報漏洩事案(2013年頃〜2017年)や、2018年に日本で発生したコインチェック社における仮想通貨NEM流出等が挙げられます。

APT攻撃のプロセス

APT攻撃の具他的なプロセスは以下の通りです。

| 段階 | 内容 | |

|---|---|---|

| 1 | 初期偵察 | ポートスキャン等による調査 |

| 2 | 初期侵入 | 標的型攻撃メール送付等による侵入 |

| 3 | 拠点確率 | バックドアによるセッションの確率、マルウェアのアップロード |

| 4 | 権限昇格 | パスワード解析等による管理者権限取得 |

| 5 | 内部偵察 | 標的システムの内部調査 |

| 6 | 水平移動 | 標的システム内移動 |

| 7 | 存在維持 | バックドアによるセッションの維持・強化 |

| 8 | 任務遂行 | マルウェアによる目的達成(機密情報窃取等) |

現在一般的に推奨されている「情報セキュリティリスクマネジメント」では、静的なリスクマネジメントに基づき対策が決定・実施されています。しかし、APTのような長期・適応型の攻撃に対し万全の対策を施すことは、費用や利便性の面から考えて難しいでしょう。

ゲーム理論に基づく、適応型APT対策

APT攻撃の対策としては、攻撃の内容に合わせ防御法を決定していく「適応型対策」が有効です。また、古くから戦争等の長期にわたる攻防では「ゲーム理論」が用いられており、この理論はAPT攻撃対策においても応用が可能です。

ゲーム理論的APTリスクマネジメントの要点

APTリスクマネジメントにゲーム理論を用いて提案する場合、まず下記の要点を押さえておく必要があります。

| 項目 | APTリスクマネジメントの要点 | ゲーム上の分類 |

|---|---|---|

| プレーヤー | 攻撃者・防御者ともに1名。 | 2人ゲーム |

| 協力関係 | 協力関係なし。 | 非協力ゲーム |

| 行動の取り方 | 攻撃者は攻撃策を。防御者は防御策を。時系列に逐次選択していく。 | 展開ゲーム |

| 繰り返し | 攻撃策・防御策を1つずつ選択、実施する行為を1ラウンドとし、インシデントが終了するまでラウンドを繰り返す。 | 繰り返しのあるゲーム |

| 知識の完備性 | 攻撃者・防御者はそれぞれ知識を取得するが、それらは一致するとは限らない。 | 知識不完備ゲーム |

| 適応性 | 実施された攻撃策と防御策を考慮し、新たな攻撃策・防御策を適応的に決定する。 | 適応型ゲーム |

| 先読み | 攻撃者は防御を先読みできないが、防御者は攻撃を先読みする。 | 先読み可能ゲーム |

また、提案における各種仮定条件は以下の通りです。

- 知識

- 攻撃者・防御者の収益、損失、費用、利益 / 損失と内容

- 意思決定基準

- ゲーム理論と提案するAPTリスクマネジメントの違い

- APTインシデント(攻撃・防御)の開始と終了

- 攻撃策・防御策実施条件

- 収益、損失、費用、利益 / 損益の尺度、確率

ゲーム理論とAPTリスクマネジメントの違い

APTリスクマネジメントとゲーム理論。両者には明確な違いもあります。

ゲーム理論において、攻撃者・防御者双方は同じ価値観を持っており、相互に収益や損失がわかりやすい構造となっています。それに対しAPTリスクマネジメントでは、攻撃者・防御者がそれぞれ異なる価値観を持っており、攻撃・防御共に一方的です。この点は、実際にAPTリスクマネジメントとして提案する際に注意が必要です。

動的リスクマネジメントでコストを削減

ゲーム理論を応用したAPTリスクマネジメントでは、攻撃の進行過程において防御策をリアルタイムで決定していきます。これにより、防御費用を抑えることが可能です。つまり、攻撃される可能性が低いにもかかわらず対策コストがかさんでしまっている…といったケースに対し、この提案は非常に有効だと言えます。

また、動的なリスクマネジメントを行うことで、攻撃者は「こちらの動きが見られている」と警戒心を高め、攻撃自体を諦める可能性もあります。このような、副次的効果も期待出来るのです。

セミナーでは、ゲーム理論を応用したAPTリスクマネジメントの提案モデルが紹介されていたサイよー。

この理論を応用することで、必要以上に防御策を講じることで発生してしまうコストの削減や、攻撃に合わせてその都度確実な防御策を実施できるなど、”メリットが盛りだくさん”ということがわかったサイよー!

団体概要

| 団体名 | ベースラインAPT対策コンソーシアム Baseline APT-Solution Consortium(BAPT) |

|---|---|

| 構成メンバー |

|

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)