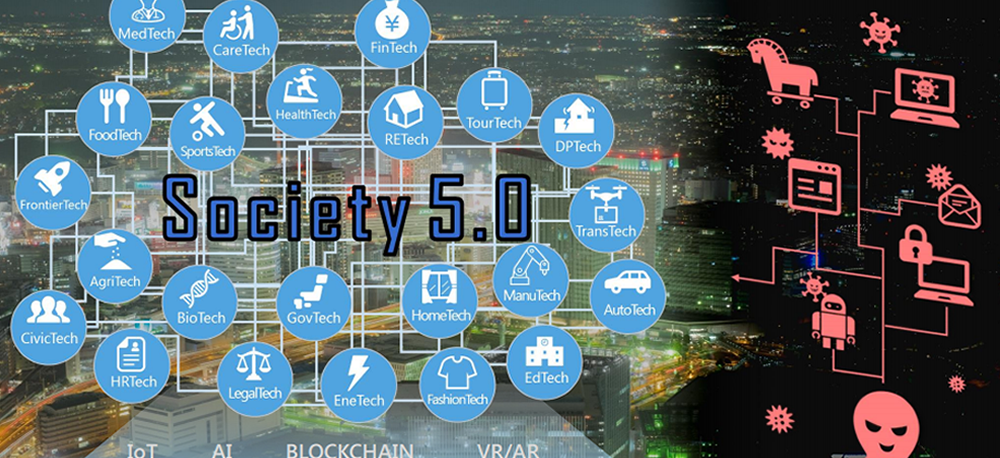

サイバー空間とフィジカル空間を高度に融合させることで、これまでには存在しなかった価値を生み出すモノやサービスが提供されるようになりました。このような新しい社会は「Society5.0」と定義され、今後、様々な分野で実現されていくと予想されます。

これに伴い、サプライチェーンは高度にネットワーク化されることになり、モノやサービスを提供する企業の努力だけで十分なセキュリティを確保するには限界に達しようとしています。Society5.0以降に登場すると想定される新たな脅威に対して、日本政府は「CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)」を策定しました。

この記事では「CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)」の概要や具体的な内容、活用事例まで徹底解説します。

この記事の目次

CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)とは

CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)とは、経済産業省が2019年4月18日に策定した様々な産業に求められるセキュリティ対策の全体像をまとめたフレームワークです。

従来のセキュリティ対策がサイバー空間におけるセキュリティを想定していたことに対し、CPSFでは「Society5.0」や「Connected Industries」におけるサプライチェーン全体のセキュリティの確保を目的としています。

具体的な内容として「コンセプト」、「ポリシー」、「メソッド」の3つが策定されています。さらにこの3つに加えて、添付資料としてCPSFを産業に適用した時のユースケースや、対策要件に応じたセキュリティ対策例などが記述されています。これらの内容について解説する前に、なぜCPSFが策定されたのか、その背景を押さえておきましょう。

CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)策定の背景

IoTの進化により、あらゆる人とモノがインターネットでつながり、新しい情報を得られる社会になりつつあります。このような新しい社会は「Society5.0」と呼ばれることは説明した通りです。

これまでの情報社会(Society4.0)では、人とサイバー空間は明確に区別されており、人は必要な時にパソコンやスマートフォンを使って、インターネットにアクセスして情報を得ていました。

しかしSociety5.0では人々が暮らすフィジカル空間とサイバー空間が融合され、それぞれの空間にある情報はリアルタイムで相互にやり取りされるようになります。人々は意識することなくサイバー空間にある情報にアクセスし、フィジカル空間において、その情報が活用されます。例えば、モノに備わっているセンサーが何らかの情報を得て、サイバー空間上にあるAIで処理され、その結果をフィジカル空間に存在するIoT機器や人が利用するなどのケースです。

これまでのサプライチェーンでは、モノの製造は企画や設計からスタートして、消費者に販売するまでの一連の流れを表していました。しかしSociety5.0ではサイバー空間とフィジカル空間の融合により、サプライチェーンがより動的なものへ変化します。

そしてSociety5.0ではモノを人に提供した後にも、モノ本来の価値とは別の新しい価値を人に提供し続けます。例えばコネクテッドカーに代表される自動車の自動運転においては、走行中の自動車がデータを収集したり、OTAによるシステムのアップデートなどが継続されたりします。これは自動車が持つ「運転できる」という価値に付け加えられた新しい価値の例です。

つまりモノの提供者と消費者との間でのサプライチェーンは継続されます。CPSFにおいてこのような新しいサプライチェーンのことは「バリュークリエイションプロセス(価値創造過程)」と呼ばれています。まさに新しい価値を生みだす活動を表している言葉です。

このバリュークリエイションプロセスでは、サイバー空間だけでなくフィジカル空間もサイバー攻撃の対象となりえます。製品としてモノの脆弱性をついた攻撃だけでなく、バリュークリエイションプロセスによって生み出されたサイバー空間に存在する情報を狙った攻撃も考えられます。

このように今後登場すると考えられるセキュリティリスクへの対応策の一つとして、CPSFが策定されました。

CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)の具体的内容

CPSFの本編は「コンセプト」「ポリシー」「メソッド」の3部から構成されています。この3部について1つずつ紹介します。

コンセプト

第Ⅰ部「コンセプト」では、サイバー空間とフィジカル空間が高度に融合した産業社会におけるSociety5.0型のサプライチェーンであるバリュークリエイションプロセスへの対応について記載されています。

これまでに紹介したようにバリュークリエイションプロセスにおける信頼性の確保には、従来のセキュリティ対策のままでは不十分です。そこでバリュークリエイションプロセスの信頼性を設置するモデルとして、「三層構造」と「6つの構成要素」が設定されました。

三層構造とは以下の3つを指します。

| 第1層 | 企業間のつながり |

|---|---|

| 第2層 | フィジカル空間とサイバー空間のつながり |

| 第3層 | サイバー空間におけるつながり |

この3つの層からリスク源を抽出して対応します。さらにバリュークリエイションプロセスを構成する要素を以下の6つに整理します。

- ソシキ

- ヒト

- モノ

- データ

- プロシージャ

- システム

リスク源として3つの層を設定し、6つの構成要素についてリスク源に対する具体的な対策を表しているのが、CPSFの基本的な構成です。

ポリシー

第Ⅱ部「ポリシー」では、リスク源の洗い出しと対策要件の特定について記述されています。ここではリスクアセスメントとリスク対応(セキュリティ・リスクマネジメント)は以下のステップで実施されると想定されています。

- 分析対象の明確化

- 想定されるセキュリティインシデント及び事業被害レベルの設定

- リスク分析の実施

- リスク対応の実施

CPSFの添付A資料には分析対象の明確化のユースケースが紹介されています。具体的には製造業、コネクテッドカー、スマートホーム、ビル、電力システムの5つを代表例として取り上げています。例えば自社の産業がこれらに含まれている場合、添付A資料を参考にリスクアセスメントとリスク対応が実施できるでしょう。

添付B資料には、各層において想定されるセキュリティインシデント、リスク源、対策要件が一覧で記載されています。こちらも自社の産業と照らし合わせて参考にするとよいでしょう。

メソッド

第Ⅲ部「メソッド」では、第Ⅱ部で取り上げたリスク源と対策要件に対する具体的なセキュリティ対策例を紹介しています。具体例としては添付C資料に記載されており、第Ⅲ部の本文には添付C資料の読み方と基本的な考え方の記載に留まります。

対策要件は計20個のカテゴリーに分類されており、これはNIST Cybersecurity Framework Ver.1.1のサブカテゴリーに対応しています。

添付C資料は対策要件に応じたセキュリティ対策例が紹介されています。添付B資料の対策要件をNIST CSFを参考に整列させ、対策要件IDを基準にして探せるようになっています。対策例は「<H-Advanced>」「<Advanced>」「<Basic>」の3つのレベルに分けて記載されており、それぞれのレベル別に対策例を実行する主体が対応しています。

CPSF(サイバー・フィジカル・セキュリティ対策フレームワーク)の活用方法

CPSFはSociety5.0を前提とした事業を開始した企業にとって、新しいセキュリティ対策フレームワークとして活用できます。

CPSFの登場以前から、自社において何らかのセキュリティポリシーを策定していた企業は少なくないでしょう。しかしそれらのセキュリティポリシーは、自社が独自で策定したセキュリティポリシーであることも多く、抜けや漏れが存在する可能性もあります。

そこでCPSFの内容と自社のセキュリティポリシーとを突き合わせることで、ある程度の整合性のチェックが可能です。

特にCPSFではSociety5.0を意識したセキュリティリスクとその対策方法について記述されています。自社の事業が従来のサプライチェーンから離れ、新しくバリュークリエイションプロセスへと発展した際に、単純なサイバー空間におけるセキュリティ対策から、サイバー空間とフィジカル空間のそれぞれにおけるリスクを洗い出し、そのセキュリティ対策を整理するための道具としてもCPSFは効果的に活用できるでしょう。

まとめ

社会がどのように進化しても、悪意をもつ攻撃者によるサイバー攻撃がなくなるとは考えにくいでしょう。Society5.0は人々の生活や産業を豊かにしますが、その社会を維持するためには、個人や企業の努力が必要不可欠です。この時、CPSFはサイバー空間のみならず、現実世界にも起こりうる脅威に対抗するための羅針盤となりえます。より豊かで信頼できる社会を築くためにも、まずはCPSFの内容を確認して、自社に求められるセキュリティ対策の検討から始めてみましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)