WebShell(ウェブシェル)は、Webサーバー上でシェル操作を行うために攻撃者が設置するスクリプトで、不正アクセスやサーバー乗っ取りのために利用されることが多いツールです。WebShellは通常、PHP、ASP、JSP、PerlなどのWebサーバーでサポートされるスクリプト言語で作成され、サーバー上にアップロードされることで、リモートからファイル操作、データベースの読み書き、コマンドの実行といった操作が可能になります。

攻撃者がWebShellを利用すると、Webサーバーの管理権限を取得し、マルウェアのインストールやデータ窃取、ネットワーク内の他システムへの横展開など、多様な攻撃活動が行われます。

この記事の目次

WebShellの特徴

WebShellには以下のような特徴があります:

- Webサーバーを経由したリモートアクセス:Webサーバー経由でサーバーの内部シェルにアクセスでき、コマンド実行が可能です。

- ファイル管理:Webサーバー上のファイルやフォルダの一覧表示、作成、編集、削除といったファイル操作が行えます。

- 攻撃の隠蔽:通常のWebリクエストと似た通信でサーバーを操作するため、アクセスが見逃されやすくなっています。

- 多様なスクリプト言語に対応:PHP、ASP、JSPなど、Webサーバーでサポートされる言語で作成可能です。

WebShellの動作の仕組み

WebShellは、Webサーバーの特定のURLにアクセスすることで、攻撃者がリモートからサーバーに命令を送信し、実行結果をWebブラウザ上で確認する形で操作を行います。以下は一般的なWebShellの動作手順です。

- WebShellのアップロード

攻撃者は、Webアプリケーションのファイルアップロード機能や脆弱な管理画面を利用して、WebShellスクリプトをWebサーバーにアップロードします。 - WebShellへのアクセス

アップロードしたWebShellのURLにアクセスし、攻撃者が用意した認証手段を経てWebShellに接続します。 - コマンドの送信と実行

攻撃者は、WebShellのインターフェースからシェルコマンドやSQLクエリを送信し、サーバー上で実行させます。 - レスポンスの確認

サーバーからの実行結果やファイル操作の結果がWebShell経由で攻撃者の端末に返送され、サーバーの状態や操作の確認が行われます。

WebShellの主な攻撃手法

WebShellは、主に以下の攻撃手法で利用されます。

- データベースアクセス

WebShellを通じてデータベースにアクセスし、ユーザー情報や機密データを読み取ることで、個人情報の窃取やデータ改ざんを行います。 - マルウェアの設置

WebShellを用いてサーバーにバックドアやトロイの木馬を設置し、外部の指令でマルウェアを活動させるための基盤を構築します。 - リモートコマンド実行

サーバー上でシステムコマンドを実行し、システム情報の収集、ファイル削除、システムの破壊行為などが行われます。 - ネットワークへの横展開

サーバー内のファイルや設定情報を利用して、同じネットワーク上にある他のシステムに感染を拡大します。

WebShellの検知方法

WebShellを検知するには、以下のような手法が有効です。

- ファイルモニタリング

不審なファイルがアップロードされていないか、Webサーバーのディレクトリを定期的に監視します。特に、不審なファイル拡張子や不正な名前のスクリプトに注意が必要です。 - シグネチャベースの検知

WebShellに多く使用される特定の関数やコマンド(例:eval、exec、system)を検知するシグネチャを活用し、不正なスクリプトを検出します。 - アクセスログの監視

管理画面やファイルアップロード機能に不正なアクセスが発生していないか、Webサーバーのアクセスログを定期的に監視します。 - ネットワークトラフィックの監視

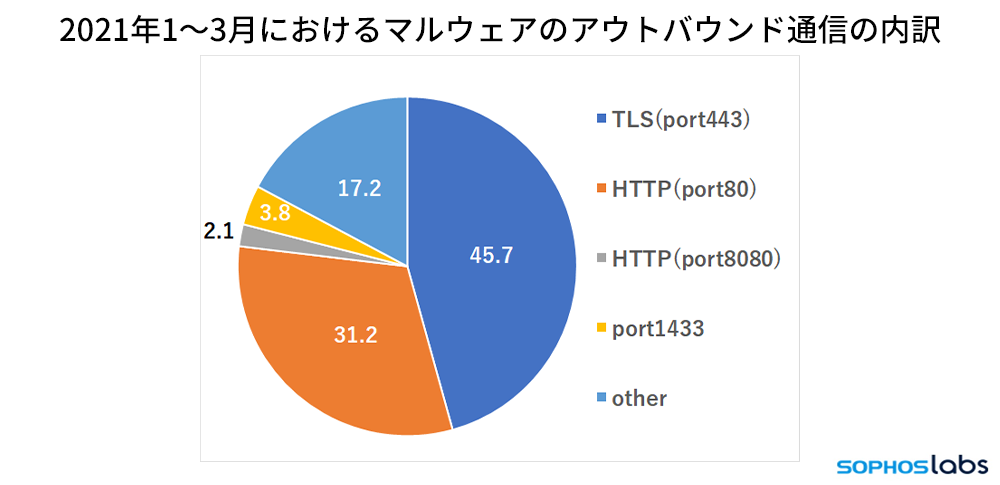

WebShellから外部サーバーに接続しようとする異常なトラフィックや、Webサーバー経由での不審な通信を監視します。 - WAF(Web Application Firewall)の利用

WAFを導入し、WebShell攻撃に使用される不正なリクエストを検知しブロックします。

WebShellの対策方法

WebShellによる被害を防ぐため、以下の対策が有効です。

- サーバーのアクセス権限の管理

ファイルシステムやアプリケーションディレクトリへの書き込み権限を厳密に制御し、不要な権限が割り当てられないようにします。 - ソフトウェアの定期的な更新

Webアプリケーションやサーバーソフトウェアに対して、セキュリティパッチを適用して脆弱性を解消し、攻撃の侵入経路を減らします。 - ファイルアップロード機能の制限

ファイルアップロード機能を使用する際は、拡張子の制限やアップロードディレクトリの権限設定、ファイル検査を行い、不正ファイルがアップロードされないようにします。 - 多層防御の実施

WAF、ファイアウォール、IDS(侵入検知システム)などのセキュリティ対策を導入し、ネットワークやアプリケーション層で多層的な防御を行います。 - サーバーへのアクセスログの管理

管理者アカウントでのアクセスログを定期的に監視し、不審な動きが見られた場合には即座に対処します。

WebShellの事例

- 中国ハッカーグループの攻撃

2020年、中国のハッカーグループがMicrosoft Exchangeの脆弱性を利用してWebShellを設置し、組織内部に不正アクセスを行った事件が報告されました。 - 企業Webサイトへの侵入

企業Webサイトに対してWebShellが設置され、個人情報や決済データが窃取される被害が相次いでいます。特に、ECサイトやSNSを標的にするケースが多発しています。

まとめ

WebShellは、Webサーバーにアップロードされた不正スクリプトを通じてリモートで操作する攻撃手法で、攻撃者がサーバーを自由に操作するためのツールとして利用されます。ファイルモニタリング、アクセス制御、WAFの利用といった多層的な対策が重要であり、定期的なセキュリティ対策と監視によってWebShellの設置や被害を未然に防ぐことが可能です。サーバーやWebアプリケーションの脆弱性を解消し、適切な権限設定やアクセス制御を行うことで、組織全体のセキュリティレベルを高めることが求められます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)