Nデイ脆弱性(N-day Vulnerability)**とは、既に公表されており、修正プログラム(パッチ)が提供されているソフトウェアやハードウェアの脆弱性を指します。「ゼロデイ脆弱性(Zero-day Vulnerability)」とは対照的に、脆弱性が知られた後の状態を指しますが、組織がパッチ適用を怠っている場合、攻撃者に悪用されるリスクが残ります。

「Nデイ」という名称は、脆弱性が公表されてから経過した日数(N日目)を表しており、公表後でも攻撃者に悪用される可能性がある脆弱性を指します。

Nデイ脆弱性の特徴

1. 修正プログラムの存在

- Nデイ脆弱性には、通常、ベンダーから提供されるパッチや修正策が存在します。

2. 公表済みの情報

- 脆弱性の詳細や悪用方法が広く知られている場合が多く、攻撃者がその情報を利用して簡単に攻撃を実行可能。

3. 攻撃の自動化

- 公開された脆弱性を利用したエクスプロイトコードやツールがオンラインで共有されている場合が多く、攻撃者が簡単に利用できます。

4. パッチ適用の遅れがリスク

- 組織がパッチ適用を怠る、またはシステム管理が不十分な場合、攻撃者に悪用される可能性が高まります。

Nデイ脆弱性の影響

1. 情報漏洩

- 攻撃者がNデイ脆弱性を悪用してシステムに侵入し、機密データを盗むリスクがあります。

2. システムの乗っ取り

- システム権限の昇格やバックドアの設置により、攻撃者がシステムを制御する可能性があります。

3. サービス妨害(DoS攻撃)

- 脆弱性を利用してシステムやサービスをクラッシュさせ、業務に支障をきたすことがあります。

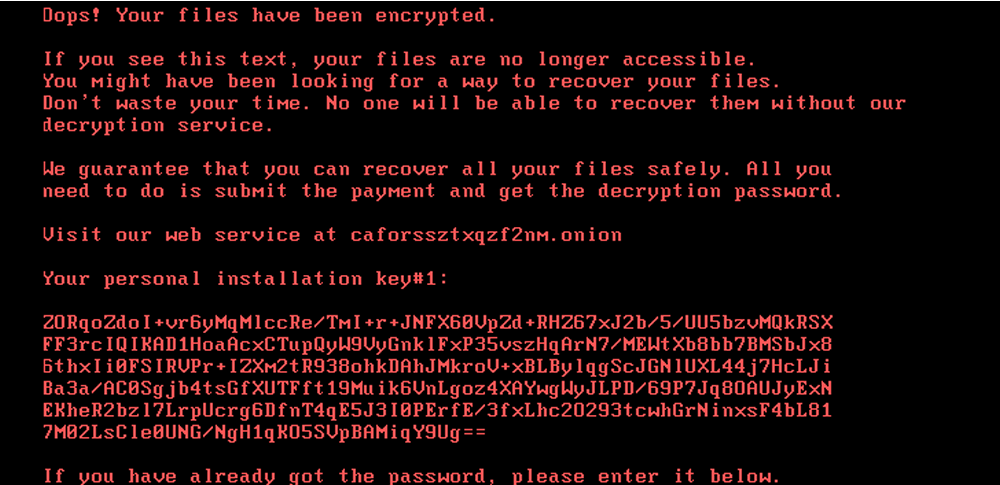

4. ランサムウェア攻撃

- 脆弱性を悪用してシステムを暗号化し、身代金を要求する攻撃が行われる可能性があります。

Nデイ脆弱性への対策

1. パッチ管理の強化

- ベンダーが提供するパッチや更新プログラムを定期的に適用します。

- パッチ管理ツールを利用して、脆弱性情報を一元管理。

2. 脆弱性スキャンの実施

- 定期的な脆弱性スキャンを行い、未修正のNデイ脆弱性を特定します。

3. ネットワークセグメンテーション

- 脆弱性を悪用されても影響範囲を限定するために、ネットワークをセグメント化します。

4. 侵入防止システム(IPS)とファイアウォールの導入

- IPSや次世代ファイアウォールを活用し、既知の攻撃パターンを防御。

5. 情報収集と監視

- NVD(National Vulnerability Database)やCVEデータベースを定期的に確認し、最新の脆弱性情報を把握。

- SIEM(セキュリティ情報およびイベント管理)ツールでネットワークやシステムを監視。

6. 従業員教育

- ソーシャルエンジニアリング攻撃などでNデイ脆弱性が悪用されるケースを防ぐため、従業員にセキュリティ教育を実施。

ゼロデイ脆弱性との違い

| 特徴 | ゼロデイ脆弱性 | Nデイ脆弱性 |

|---|---|---|

| 修正プログラムの有無 | 修正プログラムが存在しない | 修正プログラムが提供済み |

| 公表状況 | 公表されていない、または限定的 | 公表され、広く知られている |

| 攻撃リスク | 限定的(高度な技術が必要) | 高い(エクスプロイトコードが公開される) |

| 対応策 | 新たなセキュリティ対策の適用が必要 | パッチ適用、設定変更で対応可能 |

Nデイ脆弱性の攻撃例

1. EternalBlue(SMBv1の脆弱性)

- NVDに登録された脆弱性(CVE-2017-0144)で、パッチが提供されていたにも関わらず、多くの組織が適用を怠った結果、ランサムウェア「WannaCry」が大規模な被害をもたらしました。

2. Apache Log4jの脆弱性(Log4Shell)

- Log4jのリモートコード実行(CVE-2021-44228)は、修正パッチが提供された後も、多くのシステムで未対応のまま悪用されました。

3. Exchange Serverの脆弱性

- Microsoft Exchange Serverの脆弱性(CVE-2021-26855など)は、修正パッチがリリースされても、攻撃者が長期間にわたりNデイ攻撃を実行。

Nデイ脆弱性の課題

- パッチ適用の遅れ

- システム運用への影響を懸念してパッチ適用が後回しにされることが多い。

- 古いソフトウェアの使用

- サポートが終了した古いソフトウェアが多くの組織で使用され続けている。

- リソース不足

- 脆弱性管理やセキュリティ対策を担う専門家が不足している。

- エクスプロイトコードの拡散

- 公開された脆弱性情報に基づき、悪意のあるエクスプロイトコードが容易に利用される。

まとめ

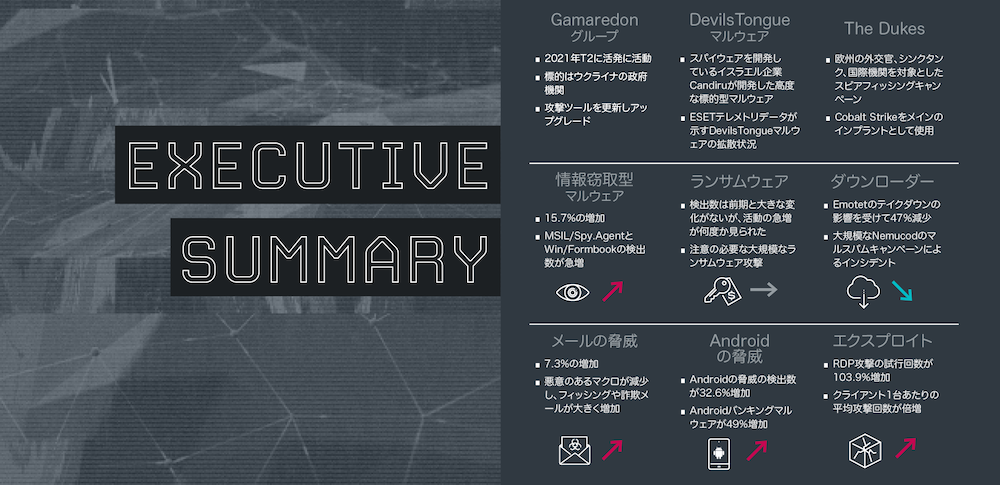

Nデイ脆弱性は、修正プログラムが提供されているにも関わらず、適切な管理が行われないことで悪用される可能性があります。ゼロデイ脆弱性と比較して、対策が明確であるにも関わらず攻撃リスクが高いことが特徴です。

組織は、パッチ適用を迅速に行い、定期的な脆弱性スキャンやセキュリティ教育を通じて、Nデイ脆弱性の悪用リスクを最小限に抑えるべきです。特に、重要なIT資産を保護するためのプロアクティブな対策が必要であり、セキュリティツールや専門家を活用して堅牢な脆弱性管理を実現することが求められます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)