SNSやクラウドサービスなど、パスワードを要求するシステムが増加の一途をたどっています。不正なログインを目的としたパスワードに対する攻撃は様々な種類があり、パスワード管理が不適切だと、被害に遭う可能性が格段に高くなります。

今回紹介するパスワードスプレー攻撃もパスワードに対する攻撃手法の一つです。実際に被害にあった企業もあり、JPCERT/CCによる攻撃への注意も呼びかけられています。それではまず、パスワードスプレー攻撃の概要から見ていきましょう。

この記事の目次

パスワードスプレー攻撃とは

パスワードスプレー攻撃とはIDやパスワードを組み合わせて連続的に攻撃するブルートフォース攻撃の一種です。

ログイン制御を持つシステムでは、一定期間に一定の回数のログインエラーが起こると、アカウントが一定時間ロックされる仕組みを持つものがありますが、パスワードスプレーは、このアカウントロックを回避する手法を持つパスワード攻撃です。

アカウントロックを回避することで、不正なログイン試行を検知されないという特徴があります。パスワードスプレー攻撃は「low-and-slow」攻撃とも呼ばれます。

パスワードスプレー攻撃の仕組み

ログイン機能を持つシステムでは、一定回数のログインの失敗が発生すると、一定期間アカウントをロックしたり、別の方法で本人確認を要求したりするものがあります。

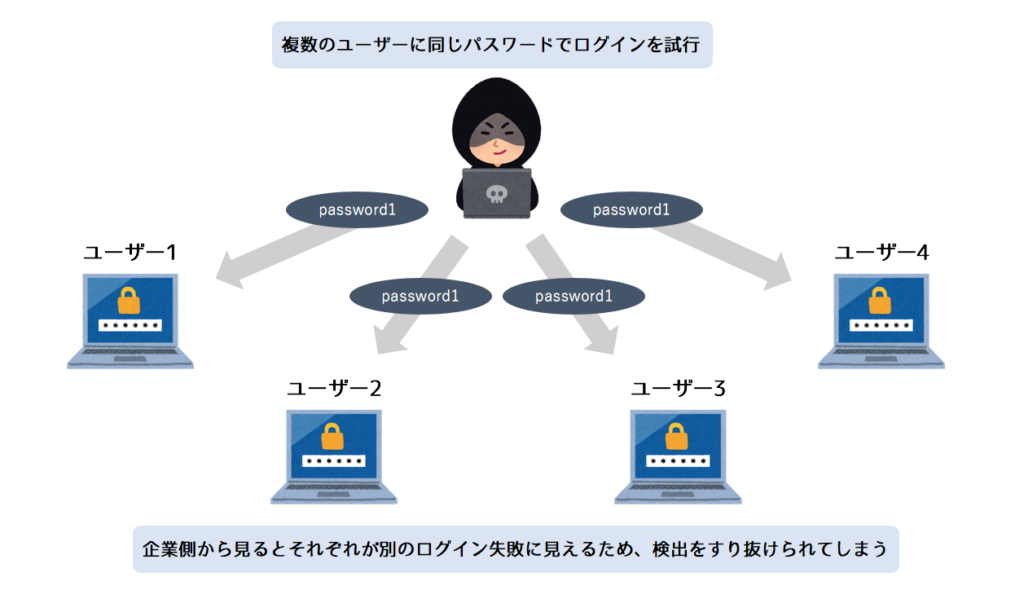

パスワードスプレー攻撃は複数のアカウントに対して「同じパスワード」を使って、同時にログイン試行します。例えばログイン機能のシステムが、3回連続のログイン失敗でアカウントをロックするタイプのものであれば、最大で3回連続、パスワードを変更しながら、複数のアカウントに同時に攻撃できるわけです。

そして3回連続で失敗したら、今度は別のアカウントのグループに対して、同時にパスワードを変えながら攻撃を行います。このようにアカウントを変えながら同じパスワードを使って攻撃する手法が、パスワードスプレー攻撃の仕組みです。

攻撃者はシステム側で不正を検知されにくくするため、IPアドレスを変えたり、時間をずらしたりしながら、ゆっくりと攻撃を行います。これが「low-and-slow」攻撃と呼ばれる所以です。

ブルートフォース攻撃との違い

パスワードに対する攻撃として有名な手法の一つに、ブルートフォース攻撃があります。

ブルートフォース攻撃は別名「総当たり攻撃」とも呼ばれます。特定のIDに対してパスワードを変えながら、ログインが成功するまで連続的かつ短期間にログイン試行を続ける攻撃です。このため通常のブルートフォース攻撃は、パスワードスプレーと比べて、システム側で検知される可能性が高く、アカウントロックによって攻撃が失敗する可能性が高いという特徴があります。

パスワードスプレー攻撃被害の特徴

パスワードスプレー攻撃の被害に遭う状況の特徴として以下の5つがあげられます。

1. 認証連携でウェブアプリケーションを使用している

SSO(シングルサインオン)など認証連携を使用しているクラウドサービスやウェブアプリケーションはパスワードスプレー攻撃のターゲットになりやすいです。

認証連携を使用したログインは不正検知が検知されにくいだけでなく、仮に不正ログインに成功すると、別の認証情報やユーザーが使用しているコンテンツのデータが盗み出される可能性があります。

2. 多要素認証に不備がある

多要素認証とはIDとパスワードの組み合わせ以外に、個人を特定できる情報(認証の要素)を使って、複数の認証方式を組み合わせる方式のことです。しかし多要素認証に不備がある場合、不正ログインの原因となることがあり、パスワードスプレー攻撃の被害に遭う可能性があります。

例えばSMSを使った二要素認証を非推奨にしようとする事例もあります。

参照SMSを使った二要素認証を非推奨〜禁止へ、米国立技術規格研究所NISTの新ガイダンス案

安全に思われる多要素認証ですが、認証の方法によっては危険な場合もあるということです。

3. 推測されやすいパスワードを使用している

パスワードとして推測されやすい文字列を使っている場合もパスワードスプレー攻撃の被害に遭う可能性が高くなります。例えば文字列として「123456」といった規則性のある数字や、「password」のようなわかりやすい文字列などは、パスワードとしてふさわしくありません。

4. クラウドとローカルの機能を同期している

ローカル環境のデータを、インターネット上のクラウドと同期している場合もパスワードスプレー攻撃の被害に遭う可能性があります。特にクラウドのメールサービスをローカル環境と同期しているケースは危険です。

パスワードスプレー攻撃により不正ログインされたアカウントから、正規ユーザーのメールデータやアドレス帳のデータを不正に入手されることで、メールの送受信を攻撃者に転送させる設定に変更される可能性があります。

また、入手されたアドレス帳から盗み出されたアカウント情報が、新たなパスワードスプレー攻撃のアカウントリストとして悪用されることもあります。

5. ログを保管していない

システムにログを保管していない場合、パスワードスプレー攻撃を検知できません。実際に被害が発生した場合に、ログが保管されていないと、調査に必要な情報が得られません。ログのデータは膨大になりますが、特にログインの成功と失敗に関するログは基本的な情報として保管することが重要です。

パスワードスプレー攻撃の被害事例(米シトリックス社)

情報技術企業のCitrix Systems社が、社内ネットワークに不正アクセスが発生したことで、大規模なデータ侵害が発生したことを自社のブログで報告しました。

2019年3月6日、米連邦捜査局(FBI)からCitrix社に対して、イラン系の国際的サイバー犯罪グループからCitrix社内のネットワークに侵入があり、不正に情報を持ち出されたと判断できる証拠があると、連絡を受けたことで、今回のネットワーク侵害を認識したと、Citrix社はブログで報告しています。

Citrix社がブログ上で報告する以前から、情報セキュリティ企業のResecurityが、イラン系のハッカーグループ「Iridium」が2018年12月28日と3月4日にCitrix社からデータを盗んでいたと情報を発信していました。この情報によると犯行グループは数TBの情報にアクセスしていたとのことです。

パスワードスプレー攻撃への対策

パスワードスプレー攻撃に対しても適切に対策を取ることで、被害の発生を防ぐことは可能です。

1. 多要素認証を適切に設定

多要素認証を適切に設定することで、パスワードスプレー攻撃への対策となります。要素としては複数の手段を使用することで、不正なアクセスと正常なアクセスを振り分ける方法が有効です。静脈認証のような「生体認証」やセキュリティトークンを使った認証も有効です。

2. 推測されにくいパスワードへ変更

使用しているパスワードを推測されにくいものにすることも、基本ですが重要な対策です。特にパスワードに関しては、JPCERT/CCが「適切なパスワード設定・管理方法」のページにて注意を呼び掛けています。

参照適切なパスワードの設定・管理方法について/JPCERT CC

このページによると、推奨されるパスワード設定方法として、以下の5つを推奨しています。

- 多要素認証が有効な場合は使用する

- 異なるシステムに対しては異なるパスワードを使用する

- 電話番号や誕生日など、個人情報を基にした文字列は使用しない

- 可能な限り長い文字列を使用する

- 特定の言語の辞書に載っているような単語を使用しない

リンク先には、他にもパスワード管理に関する有益な情報が記載されているため、ぜひご一読ください。

まとめ

パスワードに対する攻撃手法としてパスワードスプレー攻撃について紹介してきました。古くから存在するブルートフォース攻撃(総当たり攻撃)とは異なり、アカウントのロックを回避しつつ複数のアカウントに対して不正ログインを試みる巧妙な攻撃です。

米シトリックス社において、パスワードスプレー攻撃による被害が発生したことが報告されていますが、実際には明らかになっていないだけで、他の企業においても被害が発生している可能性もあります。

システムの運営者は、多要素認証などを取り入れて認証に対するセキュリティを高めると同時に、ログイン試行に関する適切なログ管理を徹底することが重要です。一方で、システムのユーザーは推測されにくいパスワードを設定し、他のサービスと使いまわさないなどの基本的なパスワード管理が必要でしょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)