WebアプリケーションやWebサーバの構築・運用に関わる人なら、誰でも一度は「WAF」という言葉を耳にしたことがあるのではないでしょうか。WAFとは、IT化がめざましく加速している現代において必須のセキュリティ対策です。

ここでは、WAFの種類や仕組み、メリットなど、セキュリティ対策にあまり詳しくない初心者の方にもわかりやすく解説します。

この記事の目次

WAFとは?

WAF(ワフ)とは、「Web Application Firewall」を略したファイアウォールの一種で、「Webアプリケーションの脆弱性を悪用した攻撃」から、Webサイトを保護するセキュリティ対策のひとつです。

保護対象となるWebアプリケーションは、GmailやSkypeなどのコミュニケーションツールから、ネットショッピングやインターネットバンキングなど、個人情報のやり取りが発生するWebサービスまで多岐にわたります。

WAFは、Webサーバーの前段に設置をして通信を解析・検査し、攻撃と判断した通信を遮断することで、Webサイトを保護しています。

WAFとファイアウォールの違い

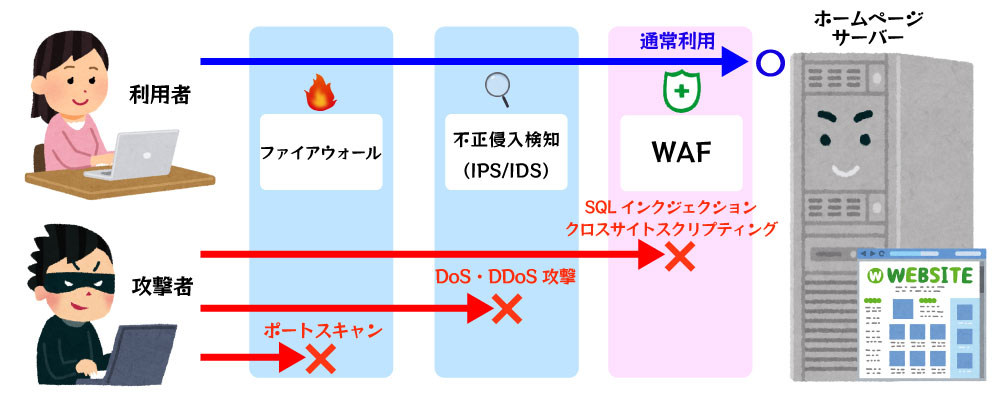

一般的なファイアウォールとWAFの大きな違いは、防御の対象と言えるでしょう。ファイアウォールは、ネットワークレベルでのセキュリティ対策の一種で、送信元とIPアドレスやポート番号などの送信先の情報を元にアクセスを制限します。そのため、ファイアウォールは外部へ公開せず、社内でのみ使用する情報システムへの外部からの不正アクセスを防ぐのに適している対策方法です。

一方で、外部へ公開をすることで成り立っているWebアプリケーションには、ファイアウォールで外部アクセスを遮断することはできません。外部に公開するアプリケーションを保護しているのが、WAFなのです。

WAFとIPS/IDSの違い

WAFは、ファイアウォールやIPS/IDSよりも上位で、Webアプリケーションに特化した防御対策です。Webアプリケーションへの通信内容を検査し、本来流出しないはずのデータがレスポンスに含まれていないかをチェックしています。

IPS(Intrusion Prevention System)

「不正侵入防止システム」とも呼ばれるプラットフォームレベルでのセキュリティ対策です。OSやミドルウェアの脆弱性を悪用した攻撃や、ファイル共有サービスへの攻撃など、さまざまな種類の攻撃に対して通信を検査し、遮断することが可能です。

IDS(Intrusion Detection System)

「不正侵入検知システム」とも呼ばれている、異常な通信を検知するものを指します。

IPSやIDSはさまざまな攻撃への対策手段となり得ますが、近年Webアプリケーションへの攻撃は多種多様となり、さらに高度化しています。そのため、IPSでは攻撃を防ぎきれなかったり、解析のためにネットワークの性能劣化や遅延が起きてネットワークが使えなくなったりする場合があります。

参照IDS・IPSとは?不正侵入検知・防御サービスの仕組みや役割

WAFを導入したらァイアウォールIPS、IDSが不要になるわけではない

WAFとファイアウォール、IPS、IDSはそれぞれ異なるネットワークレベルで機能しています。WAFを導入したらファイアウォールやIPSなどが不要になるということではなく、どれかひとつが欠ければセキュリティレベルも落ちるため、それぞれの特長を活かし補完しあうことが必要です。

WAFの仕組み

WAFでは、アクセス元とWebサーバーとの間で通信に介在し、攻撃の検知に*「シグネチャ」を用いて不正アクセスを防止します。WAFは、攻撃を検出すると通信を遮断してログに記録しながら、同時にアクセス元にWebサーバーに代わって警告メッセージを返します。

攻撃の検出能力は、シグネチャの品質に依存するともいえます。信頼できるシグネチャを有していること、また最新の脅威に対応できるよう常に最新のシグネチャに更新していることは、WAFを選択する上で非常に重要なポイントとなるでしょう。

WAFの不正アクセス検知方式には「ブラックリスト方式」と「ホワイトリスト方式」の2種類があります。

*「シグネチャ」:アクセスのパターンを定義したもので、Webアプリケーションへのアクセスのパターンをシグネチャを用いて照合して、通信許可と拒否の判断を行うという仕組み

ブラックリスト型

ブラックリスト型では、既知の攻撃パターンをシグネチャに定義して、一致する通信を拒否して不正アクセスを防止します。複数のWebアプリケーションに適用することができますが、未知の攻撃に対応することはできません。しかし、Webアプリケーションへの過度なアクセス制限は防げるでしょう。

ブラックリスト型で細心の攻撃を検知するには、シグネチャを定期的にアップデートすることが重要です。従来は、ベンダーが提供したものを自社でアップデートするのが基本でしたが、最近はクラウド型WAFの普及が拡大し、現在ではベンダーがクラウド上でシグネチャをアップデートしてくれる製品が多くなっています。

ホワイトリスト型

ホワイトリスト型では、「許可する通信」をシグネチャに定義して、一致しない通信をすべて拒否することで不正アクセスを防ぎます。ホワイトリスト型はWebアプリケーションの作りに応じて柔軟にシグネチャを定義できるだけでなく、未知の攻撃も防げるというメリットがあります。

しかし、ホワイトリスト型では「許可する通信」の定義を個々の企業で行う必要があります。シグネチャにはWebアプリケーションのURLのほか、アプリケーションに渡す文字や数値なども細かく定義しなければならず、Webアプリケーションごとにホワイトリストを用意する必要があるため、運用にはWebアプリケーションやセキュリティに詳しい技術者が必要不可欠です。そのため、ホワイトリスト型の場合は、人員や運用にかかるコストが高くなってしまうでしょう。

WAFの基本的な機能一覧

WAFは具体的にどのような機能があるのでしょうか。主な機能を6つ紹介します。

1.リアルタイムな通信監視・制御

通信状況を常に監視し、シグネチャをもとに全通信の可否を判断・実行します。可否の判断は、前述のブラックリスト型またはホワイトリスト型のどちらかで行います。

2.指定URLの監視除外

業務に用いる安全なURLを指定し、WAFの監視対象から除外する機能です。使用頻度の高いURLを除外することで、通信速度の低下や遅延といった影響を抑制できます。

3.特定IPアドレスからの接続拒否

WAFは、特定IPアドレスからの接続拒否も可能です。たとえば、サイバー攻撃に悪用されているIPアドレスや、不正アクセスを試行したIPアドレスを拒否できます。IPアドレスのみで接続を拒否するため、ネットワークの負荷軽減に繋がります。

4.Cookieの暗号化および保護

Cookieの暗号化および保護機能も利用できます。Cookieとは、Webサイトへの入力内容などの情報を保存するテキストファイルです。Cookieを保護すると、ログイン情報の不正入手やなりすまし被害を回避できます。

5.シグネチャの定期更新

クラウド型WAFは、提供ベンダーによりシグネチャが定期更新されます。自動で最新状態に保てるので、最新のサイバー攻撃への対応が可能です。

6.ログ収集・レポート

ログ収集・レポート機能により、WAFが遮断したサイバー攻撃を確認できます。実際に仕掛けられた攻撃手段を把握できるため、新たなセキュリティ対策へと活かせます。

WAFの必要性

さまざまなセキュリティ対策があるなか、なぜWAFを導入する必要があるのでしょうか。ここでは、その必要性について解説します。

Webアプリケーションには脆弱性がある

プログラムに設計ミスや不具合があると、攻撃者はここを突いて不正アクセスが行われます。脆弱性とは、不正アクセスのための抜け穴となってしまうミスや不具合のことです。

どんなに優秀な人が作っても、どれだけ時間をかけて設計やテストを行っても、Webアプリケーションにはどうしても脆弱性が含まれてしまいます。Webアプリケーションの制作時に脆弱性を完全に排除することは非常に困難です。また、Webアプリケーションはインターネットを通じて、常に世界中からアクセスが可能な状態です。そのため、WAFのような「不正アクセスを検知して攻撃を遮断する仕組み」が必要です。

WAFにしかブロックできない領域がある

一般的なファイアウォールでは、通信の中身や通信方法まではチェックしていません。システムの入り口であるポートを通過した通信は、その内容がたとえ不正なものであってもWebアプリケーションに到達してしまいます。

また、IDS(不正侵入検知システム)やIPS(不正侵入防御システム)はWAFと同様にシグネチャを用いて不正アクセスを検知しますが、Webアプリケーションに対する不正アクセスの検知精度は低く、十分なセキュリティ対策を行うことができません。Webアプリケーションへの攻撃は、WAFにしかブロックできない領域なのです。

WAFの導入メリット

次に、WAFの導入メリットについて見ていきましょう。

Webアプリケーションの脆弱性を補える

先述のように、Webアプリケーションには脆弱性があります。WAFは、この脆弱性を保護して、アプリケーションの安全性を高めてくれます。近年はIT化が進み、Webアプリケーションに依存する企業が増えてきているため、リスクから守ってくれるWAFは必須のセキュリティ対策と言えるでしょう。

事後対策が可能

WAFは事後対策ができるのもメリットのひとつです。連続した攻撃によってシステムに不具合が生じる前に検知して、迅速に対応することが可能なのです。未知の攻撃が発生した際にいち早く対応し、被害の拡大を未然に防ぐ必要があるため、WAFによって事後対策ができることは心強い対策でしょう。

WAFの種類

WAFには大きく3つの種類があります。ここでは、それぞれの特長について解説します。

ソフトウェア型WAF

ソフトウェア型WAFは、既存のWebサーバやWebアプリケーションサーバにインストールして使用します。「ホスト型」と呼ばれる場合もあります。

専用機が不要で、アプライアンス型と比べて低コストで導入できます。ネットワーク環境の構成変更も必要ないため、他のサーバーや端末への影響もありません。

アプライアンス型WAF

アプライアンス型WAFは、WAFの機能を持つ専用のハードウェアで、外部ネットワークとWebサーバの間に設置して使用します。「ゲートウェイ型」「ネットワーク型」と呼ばれる場合もあります。専用機器はWebサーバーから独立して動作するため、Webサーバーに負荷は掛かりません。また、専用機器の性能や設定などを柔軟に行うことが可能です。

一方で、他の2つのWAFに比べると導入・運用のコストは高くなります。さらに、企業に合わせた柔軟で強固なセキュリティ対策ができる分、情報システム担当者は専門知識を持つ必要があります。アプライアンス型は、スペックの高いWebサーバーを複数使用しているような、大規模な情報システムに向いているでしょう。

クラウド型WAF

クラウド型WAFは、セキュリティベンダーが提供するWAFの機能をインターネットを経由してクラウドサービスとして使用します。クラウド型は、「サービス型」とも呼ばれます。

クラウド型WAFは、専用機器が不要で、導入までの期間が短いことから、WAFの中では最も導入費用が低い傾向にあります。また、通信量や監視対象となるURLの数で費用が決まることが多いため、コストの調整も可能です。企業のネットワーク構成を変更する必要もありません。したがって、クラウド型WAFはコストを抑えてセキュリティ対策を行いたい企業に向いています。

一方で、カスタマイズが容易にできないこと、サービス提供者側で起こるシステム障害やネットワーク障害などの影響を受ける可能性があるというデメリットも、把握しておかなければなりません。通信量や監視対象のURLが増えると費用が高くなる可能性があるため、定期的に適正価格かどうかを見直すことも必要でしょう。

WAFで対応可能な攻撃の種類

WAFでは、以下のような種類の攻撃に対応することができます。

バッファオーバーフロー

悪意ある第三者が標的のコンピューターに許容量以上のデータを送りつけ、コンピューターが誤作動を起こした後に、コンピューターを乗っ取る攻撃手法。

参照バッファオーバーフローとは?攻撃・対策方法とDoS攻撃との違いを解説

クロスサイトスクリプティング

SNSや掲示板サイトなどに仕掛けられたスクリプトをユーザーが実行すると、個人情報の入力画面に遷移したり、意図しない投稿が拡散されたりする。

参照クロスサイトスクリプティング(XSS)とは?攻撃の被害例や対策をわかりやすく解説

SQLインジェクション

SQLというデータベースの言語を使って、Webアプリケーションの入力画面で不適切なSQLを入力し、アプリケーションが想定していない動作を実行させる。

参照SQLインジェクションとは?種類・感染原因と対策を徹底解説

OSコマンドインジェクション

SQLインジェクションと同じように、OSに誤動作を起こさせる攻撃。

参照OSコマンド・インジェクションとは?その攻撃手法や対策を徹底解説

DDoS攻撃

標的のコンピューターに大量の処理負荷を与えて、機能停止に追い込ませる攻撃。

ブルートフォースアタック

Webアプリケーションのパスワードを総あたりで解析する行為。

参照ブルートフォースアタック(総当たり攻撃)とは?そのやり方・実際にかかる時間・対策方法は?

ディレクトリトラバーサル

ファイルやフォルダの位置を相対パスを使って把握し、不正アクセスを起こす攻撃。

WAFを使用する際の注意点

WAFを導入する場合、次の2つの注意点に気をつけましょう。

1.WAFは万能ではない

WAFは、全てのサイバー攻撃を防げるわけではありません。お伝えした通り、WAFはWebアプリケーションの防御に特化したセキュリティシステムです。したがって、OS・ミドルウェア・ネットワーク層を狙う攻撃は対応範囲に含まれません。対応可能なファイアウォールやIDS・IPSを併用し、防御範囲を広げる施策が求められます。

2.検知設定のチューニングが必要

WAFの運用設定によっては、正常なアクセスを誤検知し遮断してしまうケースがあります。万一、誤検知があれば、WAFの検知設定を見直しましょう。過剰なセキュリティレベルにならないよう、導入後は適宜チューニングが必要です。

よくある質問

WAFに関するよくある質問3つにお答えします。

WAFを導入すべき企業とは?

基本的に、Webアプリケーションをユーザーに提供している企業は導入をおすすめします。具体的には、ECサイトや会員向けサイトなどの個人情報を扱うWebサービスを行っている企業です。個人情報漏えい対策として、WAF導入は必須と言えます。

導入費用が安いWAFの種類は?

一般的に、クラウド型WAFがもっとも低コストで導入できます。反対に、もっとも高額になるのがアプライアンス型のWAFです。WAF専用機器が必要なため、初期費用に加えて運用費も高い傾向があります。

参照【WAF製品】おすすめ18選を比較!無料ソフト・選び方も紹介

クラウド型WAFは運用まで任せられる?

クラウド型WAFの中には、有人監視やシグネチャの調整、レポート作成といった運用面まで担うサービスもあります。自社のセキュリティ担当者が不足している場合は、運用もトータルでサポートしてくれるベンダーを選ぶと良いでしょう。

まとめ

今回は、Webアプリケーションの脆弱性を悪用した攻撃へのセキュリティ対策「WAF」についてご紹介しました。

WAFはWebアプリケーションが全盛となった今、どの企業にとっても必須のセキュリティアイテムと言えます。一方で、WAFによるセキュリティ対策は非常に有効な対策ですが、セキュリティレベルが厳しくなりすぎるとWAFが大量のアラートを出したり、ユーザーが利用できなくなったりする可能性もあります。

導入を検討するときは、しっかりと自社に合ったものかどうかを検討した上で、選定をするようにしましょう。

WAFについてもっと知りたい!という方はぜひ当サイト主催の無料ウェビナーの動画をご覧ください。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)