米Symantec社がIE(Internet Explorer)の脆弱性を悪用した「水飲み場型攻撃」を確認したと2015年8月25日に発表しました。攻撃の対象はアメリカ、カナダが多くなっていますが、日本が50%以上と日本のユーザーに集中して攻撃が行われた形跡があり、注意を呼びかけました。

今回使われた水飲み場型攻撃は「Sundown」という攻撃ツールにて行われ、IEだけでなく、Windowsや、Adobe Flash Playerの脆弱性を突いて、相手の環境を調べ、セキュリティソフトが導入されていた場合は、感染行為自体を停止するという機能を持っています。

IEの脆弱性は「MS15-079」、「MS15-093」という修正パッチにて防ぐことが可能です。セキュリティアップデートを怠ってしまっている方は、アップデートしておきましょう。

情報に集まる閲覧者をターゲットにする水飲み場型攻撃

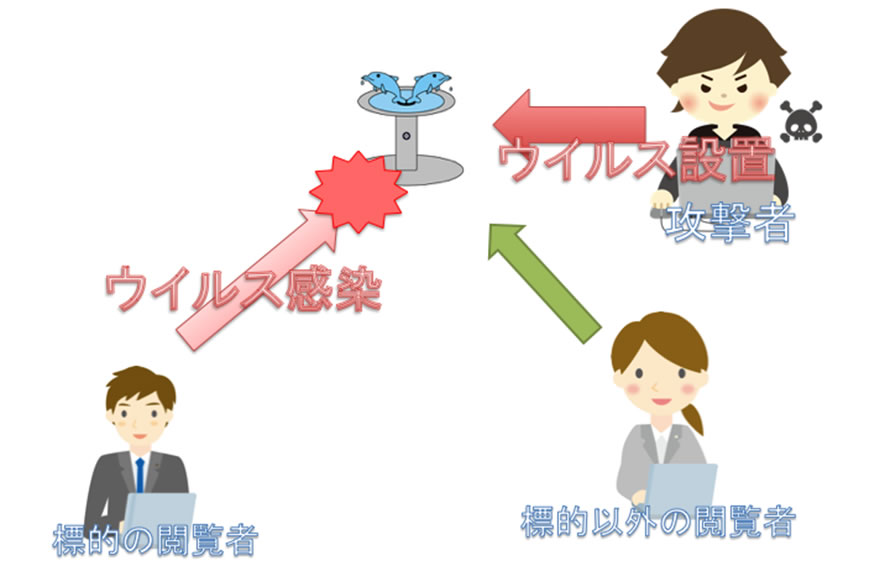

今回日本で確認された水飲み場型攻撃とは特定の情報に関心が集まり、閲覧者が多く訪れるウェブサイトを改ざんし、不正なプログラムを仕込み、閲覧者をウイルス感染させ、侵入の糸口とする攻撃です。

水飲み場は、その名の通り、水(情報)に集まる動物(閲覧者)を、肉食獣(攻撃者)が狙っていることから来ています。

水飲み場型攻撃は特定の組織だけを狙う

実は水飲み場型攻撃は、全ての閲覧者を狙った攻撃ではないことが特徴として挙げられます。IPアドレスから閲覧者の所属先を判定し、企業・組織のユーザーに限定して攻撃を仕掛けたりすることもあります。そのことが原因究明を分かりにくくしている要因でもあり、発見が困難な上、極めて悪質なのです。

防ぐ鍵はセキュリティ監視!

水飲み場型攻撃を防ぐ鍵はズバリ「セキュリティ監視」です。

ただし、少し特殊なのは侵入されることを前提としたセキュリティを施すこと。普通、セキュリティ対策と言えば攻撃者からの侵入を防いだり、改ざんされたりすることを防ぐ入口対策が主になります。しかし、侵入されることが前提となっている出口対策は、考え方そのものが違います。

出口対策の特徴

- 重要な情報にアクセスできないようにブロック

- 外部に向けて情報を送信しようとする行為を遮断

- 侵入したまま逃さない(情報を消させない)

これらで原因を突き止め、犯人の特定を容易にできるのです。

まとめ

セキュリティ意識の高い企業は、入口対策だけでなく、出口対策も行い、万全の状態を敷き、最悪の事態を回避しています。

入口対策だけでは、攻撃にすら気付かないこともあり得るので、侵入されてしまった場合のセキュリティについても考えておく必要があるでしょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)