2021年5月、ニューヨーク大学アブダビ校の研究者、マシー・ヴァンホーフ(Mathy Vanhoef)氏が、Wi-Fi規格「IEEE802.11」の仕様に関する、複数の脆弱性を報告。この脆弱性群をまとめて「FragAttacks(フラグアタック)」と命名しました。FragAttacksは、あらゆるWi-Fiデバイスに影響するとされる上、FragAttacksのうち3つは、Wi-Fi規格の仕様に関連する欠陥でした。

「IEEE802.11」の仕様に関する問題の一つ、「フレームアグリゲーションの処理に任意のフレームを挿入される問題 (CVE-2020-24588)」が悪用されることで引き起こされるサイバー攻撃が、「アグリゲーション攻撃(aggregation attack)」です。本記事では、アグリゲーション攻撃とはどのような攻撃なのか、詳しく説明します。

参照FragAttacks.com

参照IEEE802.11 規格のフレームアグリゲーションやフラグメンテーションに関する複数の問題(FragAttack)/JPCERT CC

アグリゲーション(Aggregation)攻撃とは

ヴァンホーフ氏は、Wi-Fiの「フレームアグリゲーション機能」に存在する欠陥について、万が一、この脆弱性が悪用された場合、ネットワークが傍受される可能性があることを指摘しています。

フレームアグリゲーション機能とは?

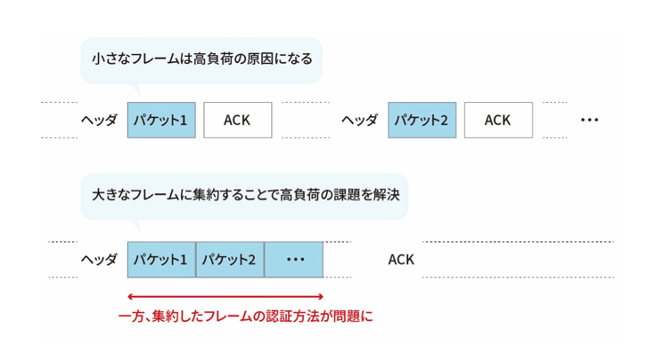

フレームアグリゲーションは、小さなフレームを大きなフレームにまとめることで、ネットワーク速度とスループットを向上させる機能です。

小さなフレームを大量に送信すると、フレームそれぞれにヘッダや、頻繁な送信・受信の通信が必要になります。小さなフレームをまとめて1つにすることで、こうした負荷を低減するのが、IEEE 802.11規格の公開当時から実装されていた、フレームアグリゲーション機能です。

フレームアグリゲーション機能の問題点

一方、フレームアグリゲーション機能にも問題点があります。

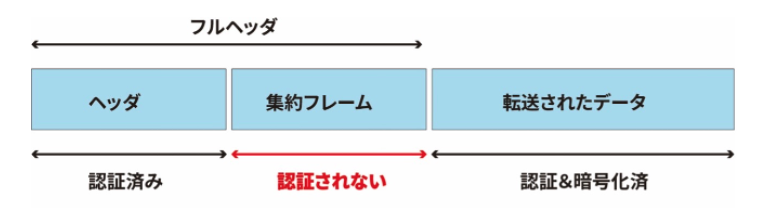

各フレームのヘッダには、集約フレームが含まれているかどうかを示すA-MSDUフラグが含まれます。そして、フレームを受信したデバイスは、そのフレームが集約されたものかをA-MSDUフラグの有無で判断します。A-MSDUフラグがある場合は集約フレームとして、A-MSDUフラグがない場合は通常のフレームとして扱います。

ところが、集約フレームのA-MSDUフラグは認証されず、また適切に保護されないため、攻撃者による改ざんが可能です。攻撃者がユーザを騙して不正なサーバに接続させれば、任意のネットワークパケットを挿入できることになります。

アグリゲーション攻撃を受けると?

アグリゲーション攻撃の標的となってしまうと、ユーザにはどのような被害が及ぶのでしょうか。

アグリゲーション攻撃成立の条件

まず、アグリゲーション攻撃成立の前提条件は次のとおりです。

- 攻撃対象とするデバイス(またはアクセスポイント)が、A-MSDUサブフレームの受信をサポートしていること

- 「IEEE 802.11n」の必要条件

- 攻撃者がWi-Fiの電波の受信範囲にいること

- 中間者攻撃(Man In The Middle Attack:通信する二者の間に割り込み通信内容に介入する攻撃)にて、A-MSDUフラグを改ざんするために必要

- IPv4パケットのIP ID フィールドが予測可能なこと

- IPv4パケットの処理に必要

すなわち、攻撃対象とするデバイスがファイアウォールで保護されていないことに加え、IPアドレスが予測できれば、そのデバイスに細工したフレームを送信するだけで攻撃を開始できることになります。攻撃対象とするデバイスがファイアウォールで保護されていた場合でも、攻撃者の用意したWebサーバへアクセスするようデバイスを誘導し、その応答をデバイスに受信させることで攻撃の準備が整います。

アグリゲーション攻撃の被害

アグリゲーション攻撃を受けると、ユーザは次のような被害を受ける可能性があります。

- 強制的に不正なDNSサーバを使用させられる

- 開いているポートを特定される

- 攻撃されたデバイスのトラフィックを傍受される

アグリゲーション攻撃の対策

ヴァンホーフ氏は、CVE-2020-24588の他、「FragAttacks」に含まれる脆弱性の公表には、細心の注意を払っており、主要なデバイスベンダーに対し情報提供を行うと共に、情報公開方法も各社と協議していました。このため、各ベンダーの製品について、修正パッチが揃いつつあります。使用中のデバイスの修正パッチが公開されていたら、速やかに適用しましょう。

そして、まだ修正パッチが公開されていないデバイスに対しては、まず、セキュリティに関する一般的な注意点を確認することをヴァンホーフ氏は提案しています。デバイスに修正パッチを適用する他、パスワードを使い回さない・重要なデータはバックアップする・不審なWebサイトにアクセスしない・アクセスしているWebサイトがHTTPSを使用していることを確認するなどです。

HTTPSの確認については、HTTPSを使用していることが明らかなWebサイトで、HTTPSの使用を強制する、「HTTPS Everywhere」などのプラグインを活用することも良い方法です。

まとめ

Wi-Fi規格「IEEE802.11」の仕様に存在する脆弱性を悪用することで引き起こされる可能性のあるサイバー攻撃、「アグリゲーション攻撃」について紹介しました。

実は、このフレームアグリゲーション機能に存在する欠陥については、2007年の「IEEE802.11」規格修正時に発覚していました。当時は、「どのように悪用されるかは分からないものの、修正可能な欠陥であることは明らか」と結論付けながらも、何の対策もなされませんでした。

今回、「FragAttacks」の公開で脆弱性の悪用手法が明らかになり、奇しくも、攻撃が実用化される前に防御策を検討すべきことを再認識させる好例となりました。

なお、アグリゲーション攻撃に関して、主要なIT/デバイスベンダーが公開している情報は次のとおりです。

参照Windowsワイヤレスネットワークのなりすましの脆弱性/Microsoft

参照Intel® PROSet/Wireless WiFi , Intel vPro® CSME WiFi and Killer™ WiFi Advisory/Intel

参照Multiple Vulnerabilities in Frame Aggregation and Fragmentation Implementations of 802.11 Specification Affecting Cisco Products: May 2021/Cisco

参照Wi-Fi Alliance® security update – May 11, 2021/Wi-Fi Alliance

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)