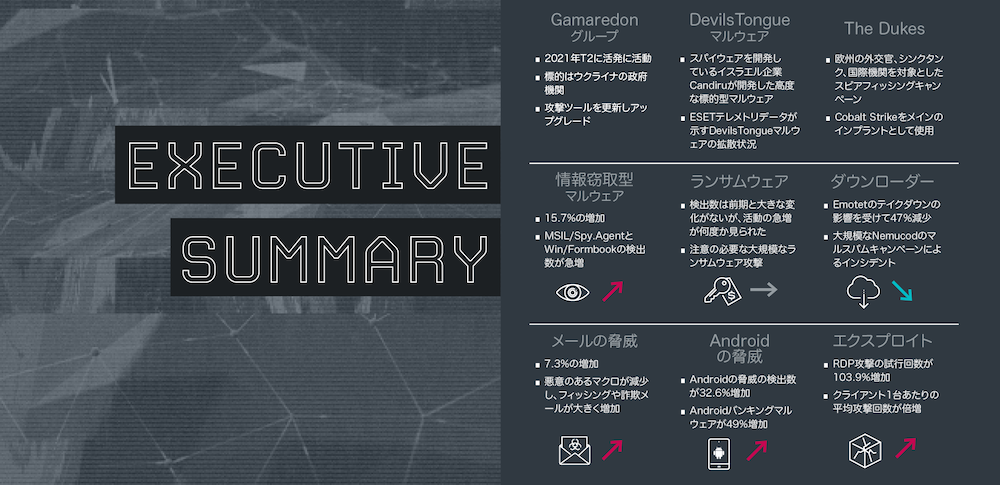

APT29(Advanced Persistent Threat 29)は、ロシア政府と関連があるとされるサイバー攻撃グループで、「Cozy Bear」や「The Dukes」とも呼ばれています。APT29は、政府機関や防衛産業、エネルギー、医療、外交機関など、特に機密性が高く戦略的に重要な情報を持つ組織を標的にしています。APT29は、諜報活動や機密情報の収集を主な目的としており、長期間にわたって標的に潜伏し、情報を盗む「スパイ活動型」のAPT攻撃グループとして知られています。

APT29の活動は少なくとも2008年頃から確認されており、特に米国や欧州の政府機関に対するサイバー攻撃で注目を集めています。その活動には、侵入の高度な手法と巧妙な隠蔽手法が含まれ、APT29は長期間にわたり標的に発見されることなく潜伏し続ける能力を持っています。

APT29の主な攻撃手法

APT29は、ターゲットに対する効率的な情報収集と長期的な潜伏を実現するために、複数の攻撃手法を組み合わせています。以下は、APT29の代表的な攻撃手法です。

1. スピアフィッシング攻撃

APT29は、標的の関心を引くような内容を装ったスピアフィッシングメールを使用し、不正なリンクや添付ファイルをクリックさせてマルウェアをインストールさせます。これにより、初期の侵入に成功し、ターゲットのネットワーク内に足がかりを築きます。スピアフィッシングは、APT29の主な侵入手段の一つであり、標的の組織や人物に合わせて内容をカスタマイズしています。

2. カスタムマルウェア「WellMess」と「WellMail」

APT29は、標的のシステム内で情報を収集するためにカスタムマルウェア「WellMess」や「WellMail」を使用します。これらのマルウェアは、標的のシステムからデータを収集し、攻撃者に送信する機能を持っており、ファイルの窃取、キーロギング、スクリーンショットの取得など、情報収集に特化した機能を備えています。

3. ローダーマルウェア「SUNBURST」

APT29は、2020年に発覚したSolarWindsのサプライチェーン攻撃で、「SUNBURST」と呼ばれるローダーマルウェアを使用しました。この攻撃では、SolarWinds社のソフトウェア更新にマルウェアを仕込むことで、同社の顧客である多くの政府機関や大企業のネットワークに不正アクセスを行いました。これにより、APT29は多数の組織に対して一度に侵入を果たし、大規模なデータ収集を実施しました。

4. コバート通信(隠密通信)

APT29は、侵入後の通信を隠蔽するため、一般的なプロトコルやWebトラフィックを悪用して通信を行う「コバート通信」を用います。たとえば、HTTPSトラフィックに隠れる形でマルウェアがC2(コマンド&コントロール)サーバーと通信することで、セキュリティ監視システムからの検出を回避します。

5. ラテラルムーブメント(横移動)

APT29は、侵入後にネットワーク内で横移動(ラテラルムーブメント)を行い、権限のあるユーザーアカウントや管理者アカウントにアクセスします。これにより、さらに機密性の高いデータやシステムにアクセス可能となり、より多くの情報を盗み出すことができます。

6. 特権エスカレーションとクレデンシャルダンピング

APT29は、特権エスカレーション(管理者権限の取得)やクレデンシャルダンピング(資格情報の収集)を行い、システム内での特権を拡大します。これにより、さらに多くのリソースにアクセスできるようになり、ターゲットの情報収集が容易になります。

APT29の標的と目的

APT29は、以下のような組織や分野を標的とし、主にスパイ活動と機密情報の収集を目的としています。

- 政府機関と防衛産業

APT29は、米国や欧州を中心とする政府機関や防衛産業に対して攻撃を行い、国家の機密情報や政策に関するデータを収集しています。これにより、ロシアの国益に資するための情報収集を行っていると考えられます。 - 外交機関

外交政策や戦略的な交渉に関する情報を狙い、他国の外交官や大使館に対する攻撃も行われています。これにより、APT29は外交上の意思決定や交渉内容を把握し、特定の国家に有利な行動を取ることが目的とされています。 - エネルギー分野

APT29は、エネルギー関連の企業や組織を標的にしており、エネルギー供給の状況や政策、インフラに関する情報を収集しています。エネルギー分野の情報は、国家間の交渉や戦略において重要であり、APT29がこれらのデータを窃取することで、特定の国のエネルギー政策に影響を与える可能性があります。 - 医療・医薬分野

近年、APT29は医療や医薬品分野への攻撃を行い、新型コロナウイルス関連の研究データやワクチン開発情報の窃取を試みたとされています。これにより、特定の国家が医療技術や研究開発の分野で優位に立つことを目的としていると考えられます。 - 情報技術(IT)分野

ITインフラストラクチャやマネージドサービスプロバイダー(MSP)を介したサプライチェーン攻撃を仕掛け、複数の企業や政府機関に同時に侵入することが狙いです。これにより、広範囲にわたる情報収集が可能となります。

APT29による被害とリスク

APT29による攻撃活動は、標的となった組織や国家に深刻なリスクをもたらします。

- 国家機密や政策情報の漏洩

APT29は、政府機関や防衛産業の機密情報を盗むことで、ターゲット国家の安全保障や政策決定に影響を与える可能性があります。 - 経済・外交的な優位性の低下

政策情報や外交交渉内容の漏洩により、他国が外交上・経済上の優位性を損なうリスクが存在します。APT29による機密情報の漏洩は、国家の交渉力や戦略的意思決定にも影響を与える可能性があります。 - 医療情報の不正利用

医療分野の研究データやワクチン開発情報の漏洩は、特定の国の医療分野での競争力を低下させるだけでなく、公衆衛生に対するリスクも高めます。 - エネルギー供給への脅威

エネルギーインフラへの攻撃により、エネルギー政策や供給状況が不安定化するリスクがあり、ターゲット国家の経済や産業に深刻な影響を与える恐れがあります。

APT29に対する対策

APT29のような高度なサイバー攻撃に対抗するためには、以下の対策が有効です。

- 多層的なセキュリティ防御

ファイアウォールや侵入防止システム(IPS)、エンドポイントのセキュリティソフトを組み合わせ、多層的な防御体制を整えることが重要です。 - セキュリティ監視と早期検出

ネットワークの監視と異常検出システムを導入し、異常なアクティビティが発生した際に迅速に対応できるようにします。 - スピアフィッシング対策

スピアフィッシング攻撃を防ぐため、従業員に対してフィッシングメールの識別方法を教育し、不審なメールを開かないようにします。また、メールフィルタリングと検証を強化します。 - セキュリティパッチの適用

脆弱性を悪用した攻撃を防ぐため、定期的なシステムの更新とパッチの適用が重要です。特にゼロデイ攻撃に対抗するために、迅速なパッチ適用を心がけます。 - 特権アクセス管理と多要素認証

特権アカウントのアクセスを厳格に管理し、多要素認証(MFA)を導入することで、特権アカウントへの不正アクセスを防ぎます。

まとめ

APT29(Cozy Bear)は、政府や防衛、外交、エネルギー、医療分野を標的にして機密情報を収集するロシア系サイバー攻撃グループであり、長期的かつ持続的に標的に潜伏し、高度な隠蔽技術を駆使して情報を盗むことで知られています。APT29の攻撃に対抗するためには、多層的な防御体制、スピアフィッシング対策、迅速なパッチ適用、特権アクセスの管理が重要です。APT29のような高度な脅威には、常に最新のセキュリティ対策と早期検出が不可欠です。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)