ワイパー(Wiper)とは、標的のコンピュータシステム内のデータを完全に消去・破壊することを目的とした悪意のあるマルウェアの一種です。ワイパー型マルウェアは、特定のファイルやディスク全体を削除し、データの復元を困難にするよう設計されており、組織や企業のデータ資産やシステムに甚大な被害を与えることを意図しています。一般的に、ワイパー型攻撃は企業や政府機関を対象としたサイバー攻撃に使用され、特に紛争やサイバー戦争の一環として用いられることもあります。

代表的なワイパー型マルウェアには、「シャムーン(Shamoon)」「ペトヤ(Petya)」「NotPetya」などがあり、これらは特定の国や企業に対して大規模な被害をもたらしました。

ワイパーの特徴と動作

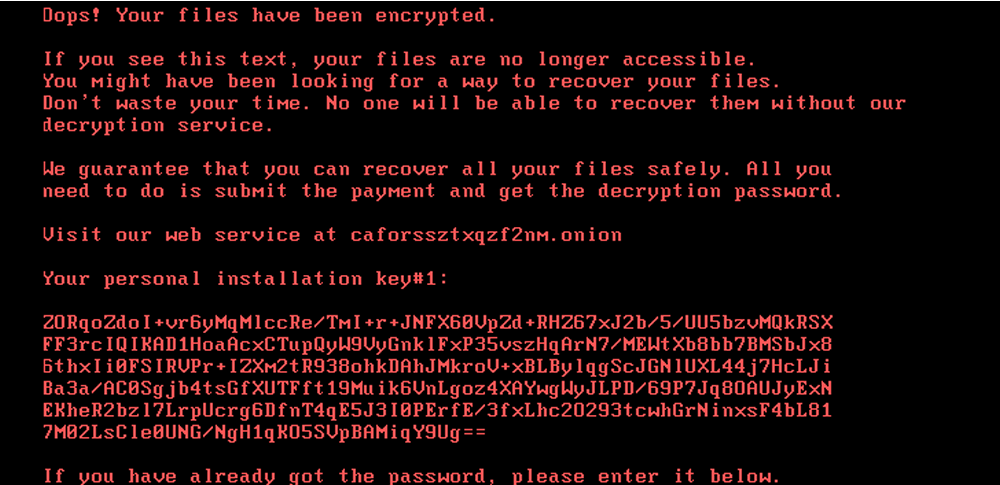

ワイパーは、他のマルウェアとは異なり、データを人質にとって身代金を要求するランサムウェアとは異なる動作をします。以下はワイパーの特徴とその基本的な動作の流れです。

1. データの消去・破壊

ワイパーの主な目的は、データの破壊または消去です。攻撃対象のシステムに侵入すると、ファイルやディレクトリを完全に削除したり、上書きしたりして、データの復元が困難になるようにします。一部のワイパーは、ハードディスク全体にゼロを書き込むなど、徹底的な消去処理を行います。

2. マスターブートレコード(MBR)の改ざん

一部のワイパー型マルウェアは、ハードディスクのマスターブートレコード(MBR)に不正なコードを上書きし、システムが起動できない状態にします。MBRが改ざんされると、システムはOSの起動に必要な情報を読み込めなくなり、起動が完全に不可能になります。

3. 復元を困難にするための対策

ワイパーは、データの復元を難しくするため、データを単に削除するのではなく、複数回の上書きや暗号化といった方法を使うことがあります。これにより、データ復元ツールを使っても消去されたデータを復元することが非常に難しくなります。

4. 無差別にシステム全体を破壊

ワイパーは、特定のファイルやフォルダのみを狙う場合もあれば、システム全体を破壊対象とする場合もあります。多くの場合、攻撃の目的が経済的利益ではなく、標的のシステムを機能不全にすることにあるため、非常に破壊的な特徴を持ちます。

ワイパーの目的

ワイパー攻撃の目的は多岐にわたりますが、特に次のような目的で使用されます。

1. サイバー戦争や紛争

ワイパーは、特定の国家や政治的組織によって、敵対国や競合する企業に対する破壊的な攻撃として使用されることが多いです。こうした攻撃は、インフラストラクチャやデータ資産を破壊し、相手に損害を与えることを意図しています。

2. 経済的損失の与奪

競合他社や特定の業界をターゲットにして、業務を妨害し、経済的な損失を与えることが目的となる場合もあります。企業の生産システムやデータ資産を失わせることで、競争力を削ぐ戦略として使用されることもあります。

3. データ漏洩の防止や証拠隠滅

内部の犯行や違法な活動が明らかになるのを防ぐため、証拠を隠滅する目的でワイパーが使用されることもあります。特に、企業や政府機関の内部から行われる犯罪行為の証拠を消すために、データが意図的に破壊されるケースがあります。

4. サービス妨害(DoS)としての利用

ワイパーは、サービス拒否(DoS)攻撃の一環として、システムやネットワークに対する破壊的な動作を行うこともあります。これは、標的の企業や組織の運営やサービスを一時的または恒久的に中断させることを目的としています。

ワイパー型マルウェアの実例

以下は、ワイパー型マルウェアとして有名な実例です。

1. シャムーン(Shamoon)

シャムーンは、2012年に中東の石油・エネルギー業界をターゲットにしたワイパー型マルウェアで、大手石油会社が甚大な被害を受けました。シャムーンは、感染したコンピュータのデータを削除し、特定の画像で画面を覆う動作を行い、被害企業の業務が大幅に中断されました。

2. ペトヤ(Petya)とノットペトヤ(NotPetya)

ペトヤは、システムのマスターブートレコードを改ざんすることでOSを起動不能にするワイパー型マルウェアで、2017年に世界中で拡散しました。ペトヤの亜種であるノットペトヤ(NotPetya)は、特にウクライナの企業や政府機関をターゲットにしたとされ、データ破壊による損害は数十億ドルにも上りました。

3. オリンパスワイパー(Olympic Destroyer)

オリンパスワイパーは、2018年の平昌オリンピック開催中にオリンピック関係者のITシステムを攻撃するために使われました。このワイパーは、ネットワーク全体に感染し、認証情報やデータを削除してイベント運営に大きな支障をきたしました。

ワイパーからの保護方法

ワイパー型マルウェアは、一般的なウイルスやランサムウェアとは異なり、復元が難しいため、事前の対策が非常に重要です。以下はワイパー攻撃を防ぐための対策です。

1. 定期的なバックアップの実施

ワイパーの被害を最小限に抑えるため、データを定期的にバックアップし、オフライン環境やクラウドサービスを利用してバックアップを保管することが重要です。バックアップがあれば、ワイパー攻撃でデータが失われた場合でも、迅速に復旧できます。

2. 最新のセキュリティ対策の適用

OSやアプリケーションのセキュリティアップデートを常に最新の状態に保つことで、ワイパーが悪用する脆弱性を未然に防ぐことができます。また、ファイアウォールや侵入検知システム(IDS)を導入して、不審なアクセスをブロックすることも有効です。

3. 強力なウイルス対策ソフトの導入

ワイパー型マルウェアは通常のウイルス対策ソフトでも検出可能な場合があります。多層防御のセキュリティソフトを導入し、リアルタイムでのスキャン機能やマルウェア検出機能を有効にしておくと、ワイパーがシステムに侵入するリスクを減らせます。

4. 侵入経路の特定と封鎖

ワイパー型マルウェアは、外部のネットワーク経由で侵入するケースが多いため、侵入経路を監視し、不正なアクセスを封鎖することが重要です。特に、VPNやリモートデスクトップ接続(RDP)などのリモートアクセス経路には注意が必要です。

5. 従業員のセキュリティ意識の向上

ワイパーの感染を防ぐために、従業員やユーザーに対してフィッシングメールや不正リンクへの注意喚起を行い、セキュリティ教育を徹底することが重要です。特に、重要なデータやシステムへのアクセス権限の適切な管理が感染リスクの低減に役立ちます。

まとめ

ワイパー型マルウェアは、データの完全消去や破壊を目的としたマルウェアで、特定の国や企業に対してサイバー攻撃として用いられることが多く、その被害は甚大です。ワイパー攻撃は一度発生するとデータ復旧が困難であるため、事前の対策やバックアップの徹底が極めて重要です。

ワイパーによる被害を最小限にするためには、定期的なバックアップ、システムの最新化、ウイルス対策ソフトの活用、アクセス監視などの対策が欠かせません。また、従業員や関係者への教育を通じて、サイバー攻撃に対する防御意識を高めることも、ワイパーの被害を防ぐための重要な手段です。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)