防護壁という意味の「ファイアウォール(firewall)」というセキュリティ製品は、名前を知っているものの、その目的や機能については詳しく知らない人も多いようです。

本記事では、ファイアウォールとはどのようなものなのか、開発の歴史に加え、機能や様々な種類についても紹介しながら説明します。

ファイアウォールとは

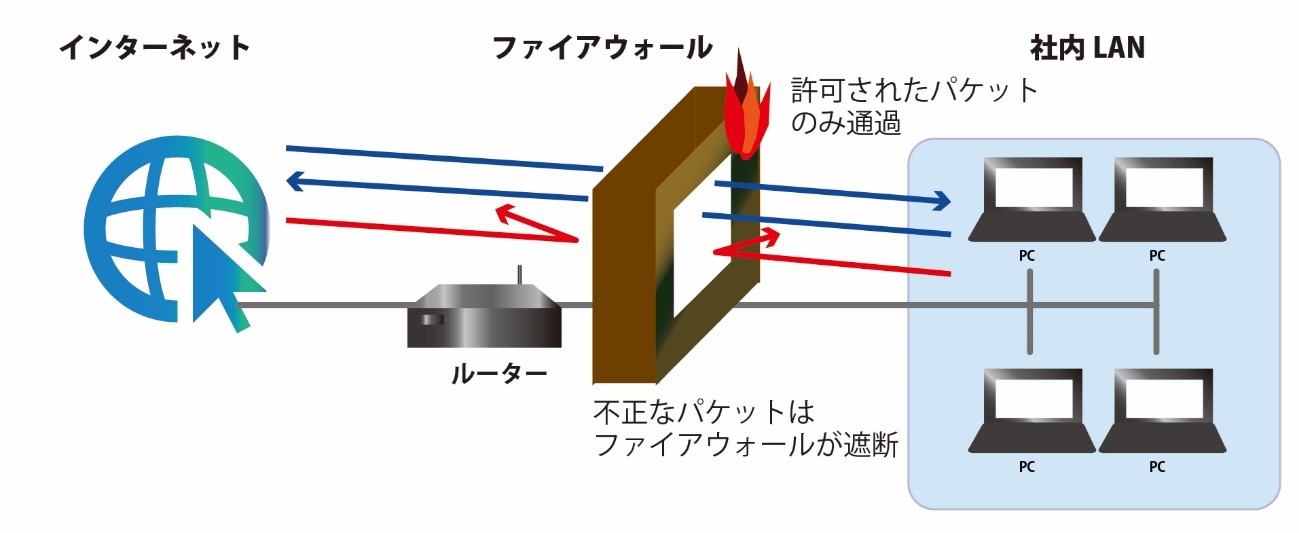

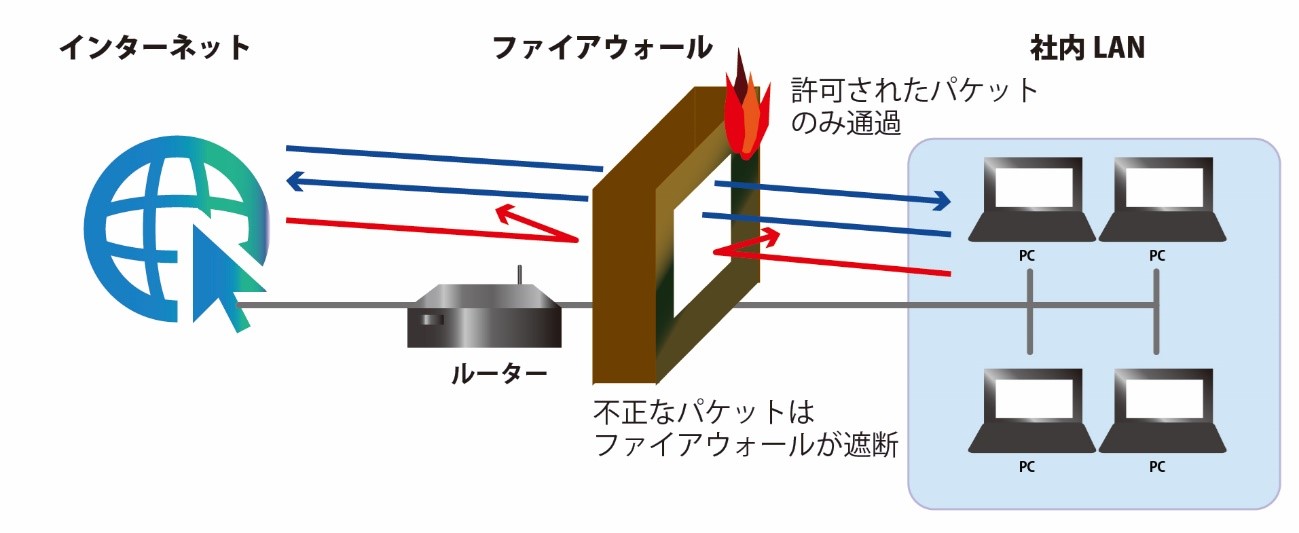

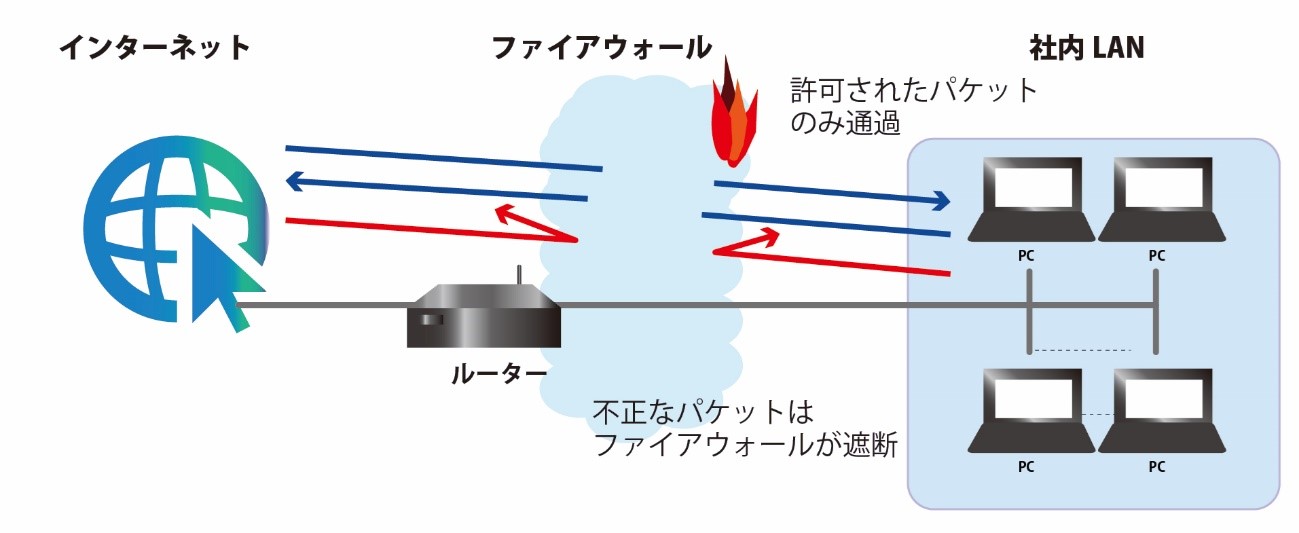

ファイアウォールは、外部ネットワークと内部ネットワークの境界上で通信を監視し、そのアクセス要求を許可するか判断し、許可または拒否するための仕組みです。

外部から内部ネットワークへ疑わしいアクセス要求があれば、ファイアウォールが遮断します。

このファイアウォールという仕組みが求められるようになった理由を、誕生の背景を踏まえながら見てみましょう。

強固な壁でセキュリティを確保 ファイアウォール誕生

ファイアウォールの原型である、ルーターのアクセスコントロールリストの仕組みが誕生したのは、1980年代だと言われています。

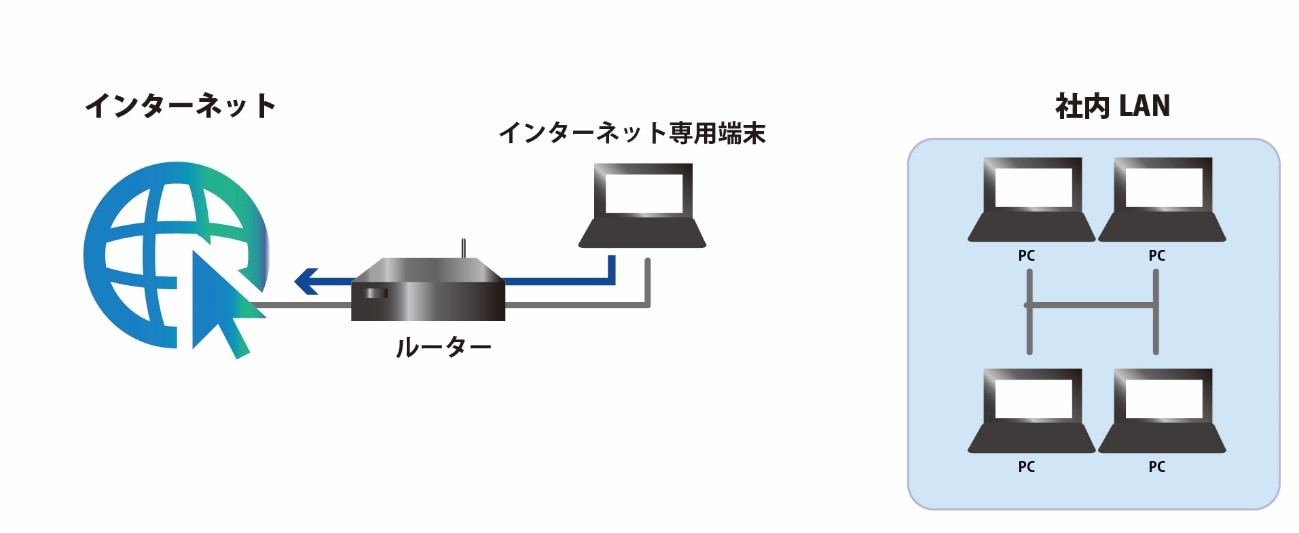

外部からの不審な通信を検知し遮断するのがファイアウォールですが、そもそも、インターネット閲覧専用のPCを用意し、社内の他の端末は一切インターネットに接続できないようにすれば、社内の端末は外部からの脅威を避けられます。

ただ、それでは非常に不便であるため、企業内のネットワークをWebに接続するということが当たり前になっていきました。

同じく、攻撃者もWebを経由して内部ネットワークに容易に侵入できるようになったため、内部データの改ざんなどの攻撃などを行うようになります。

あらゆる端末をWebに接続する必要性から、信頼できる通信と信頼できない通信とを識別することで守る仕組み、ファイアウォールが求められるようになりました。

なぜファイアウォールと呼ぶのか

ファイアウォール(firewall)とは、元々は建設業界の用語で、万が一の火災の際に、火炎の拡大を防ぐための特別な防炎バリアです。

仮に建物の一部が火災に見舞われても、400ºC以上の熱に耐えるファイアウォールが立ちはだかり、他の部分に被害が及ぶ前に食い止めます。

ネットワーク用語としてのファイアウォールも同様で、外部からの攻撃(火災)を防ぐために、外部ネットワークと内部ネットワークとの境界に立ち、内部ネットワークを守る働きをします。

ファイアウォールの主な機能と役割

ファイアウォールの基本的な機能や役割を説明します。

通信の許可と遮断

- 遮断設定したパケットでなければ、すべて通信を許可

- 許可設定したパケットでなければ、すべて通信を破棄

事前にこのようなルールを設定しておくと、ファイアウォールが正規の通信のみを許可し、不正な通信は遮断します。

まず、外部からのアクセス要求があると、ファイアウォールが通信パケットを検査し、ヘッダに含まれる送信先・発信元情報を読み取ります。次に、読み取った情報と事前に設定したルールとを照合し、通信の許可と破棄を判断します。

通信プロトコルに応じた通信の許可・遮断

PCやサーバが通信をするときの出入り口が「ポート」です。Webサイトの表示は80番ポート、SSH通信は22番ポート、メールの送信は25番ポートなど、頻繁に使われるサービスであれば代表的なポート番号が決まっています。

同時に、サイバー犯罪者が攻撃のために悪用しやすいポート番号というものも存在します。

この通信の出入り口「ポート」を制御するのも、ファイアウォールの役割です。通信プロトコルごとに、利用するポート番号を決めておき、ファイアウォールが使用しないポートを閉じて、攻撃の侵入を防ぎます。

通信の監視や管理

全ての通信が通過するファイアウォールは、許可した通信と遮断した通信を記録してログデータとして蓄積しています。

例えば、この通信記録をリアルタイムで監視すれば、サイバー攻撃の兆候を検知したり、疑わしいアクセス要求を発見することで、攻撃を未然に検知することが可能です。

ファイアウォールの仕組み

ファイアウォールでネットワークを守る仕組みには複数の方法があります。代表的な3つの方法を紹介します。

パケットフィルタリング型

初代ファイアウォール開発当時にも採用されていた、シンプルかつ最も一般的なファイアウォールの仕組みがパケットフィルタリング型です。

事前に、IPアドレスやポート番号などの送信元に関する情報や、宛先情報をルールとして設定し、ファイアウォールを通過しようとする通信がルールに適合するかを判断します。

通信が設定した送信元・送信先情報に合致した場合に行う処理もルールに設定します。設定できる処理には次のようなものがあります。

- 許可:ルールと一致するトラフィックの通過を許可。

- 拒否:ルールと一致するトラフィックをブロック。

- ログ記録のみ:トラフィックをログに記録するものの、それ以外の処理は実行しない。

サーキットレベルゲートウェイ型

パケットフィルタリング型を進化させたのが、サーキットレベルゲートウェイ型のファイアウォールです。

特定の通信をフィルタリングするだけでなく、ポートを指定して通信を許可したり、ポートの制御を行うことが可能です。また、特定のシステムやソフトウェアとの通信のみを制御するといった細かい指定もできます。

よって、通信単位で可否を判断するサーキットレベルゲートウェイ型では、パケットフィルタリングでは検出できなかった、IPスプーフィング(送信元IPアドレス偽装)された通信も遮断可能です。

アプリケーションゲートウェイ型

サーキットレベルゲートウェイ型から進化したファイアウォールが、アプリケーションゲートウェイ型です。

アプリケーションゲートウェイ型登場以前は、IPアドレスやポート番号で送信元や送信先を指定することで不正な通信を遮断していました。

アプリケーションゲートウェイ型のファイアウォールは、パケットの中身まで確認するため、ユーザー単位でのアクセス制限や、通信内容によるフィルタリングなどのより細かい制御が可能になります。

ファイアウォールの種類

ファイアウォールを提供形態別に分類すると、ハードウェア型・ソフトウェア型・クラウド型に分類できます。

ハードウェア型

外部ネットワークと内部ネットワークの境界上に設置する機器として提供されるファイアウォールが、ハードウェア型ファイアウォールです。

ハードウェア型ファイアウォールの主な役割は、外部から内部に向けた不正通信から内部ネットワークを守ることです。

- ハードウェア型ファイアウォールの実装例

ハードウェア型ファイアウォールは、ルーターにファイアウォール機能が組み込まれている製品が主流で、社内LANとWAN(インターネット側)の境界に設置します。

ソフトウェア型

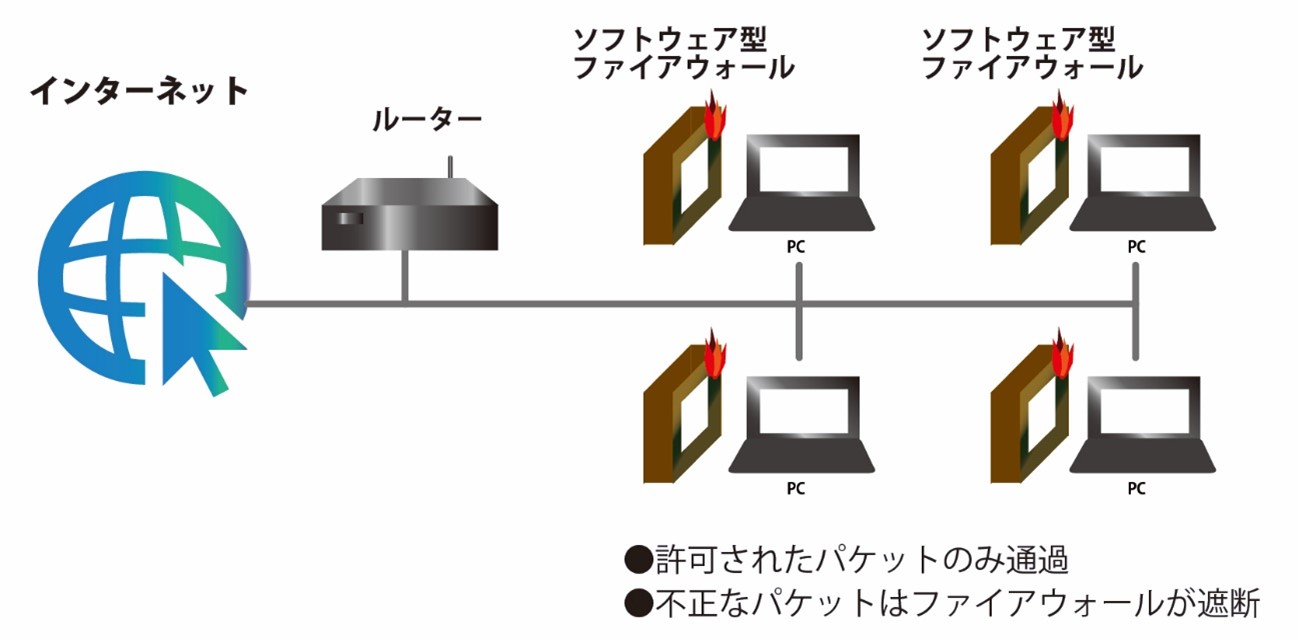

ソフトウェアとして提供され、PCやサーバごとにインストールして利用するファイアウォールが、ソフトウェア型ファイアウォールです。

外部からの不正な通信の遮断を端末ごとに行います。

- ソフトウェア型ファイアウォールの実装例

ソフトウェア型ファイアウォールは、PCやサーバにインストールします。

PCに負荷がかかるものの、ハードウェア型のファイアウォールでは困難な、社内LANからの不正通信も遮断できるというメリットがあります。

クラウド型

企業内にハードウェアを設置するのでもなく、PCやサーバにソフトウェアをインストールするのでもなく、クラウド環境で運用するのがクラウド型のファイアウォールです。

特に、リモートアクセス環境のセキュリティを強化するのに、有効とされる形態のファイアウォールです。

- クラウド型ファイアウォールの実装例

クラウド型ファイアウォールは、ソフトウェアを提供するクラウドサービス(SaaS)やインフラを提供するクラウドサービス(IaaS)として提供されます。

クラウド型ファイアウォールを導入するときは、各サービスベンダーに申し込みをするだけで、機器などの購入は基本的に不要です。

よくある質問

ファイアウォールとパーソナルファイアウォールの違いは何ですか?

ファイアウォール:企業向け

一般的に、ファイアウォールというと、企業や組織等で主に導入され、外部ネットワークと内部ネットワークの境界で通信の送受信を監視するファイアウォールを指します。

防御対象は、ファイアウォールより内側にある、内部ネットワーク全体です。

パーソナルファイアウォール:個人向け

内部ネットワーク全体を保護する目的で利用されるファイアウォールに対し、PCやサーバ自身を保護することを目的に、各端末にインストールして利用するパーソナルファイアウォールがあります。

パーソナルファイアウォールでは、ファイアウォールの標準的な設定は既に行われています。PCのOSにも標準搭載されており、ユーザーが行うことは、パーソナルファイアウォールが有効になっているかどうかを確認するだけです。

ファイアウォールが組み込はまれている製品はありますか?

ファイアウォールは進化し、ファイアウォールが組み込まれたセキュリティ製品が多数誕生しています。

UTM

ファイアウォール誕生から20年余り経過すると、サイバー攻撃の手段もさらに巧妙化しました。

ファイアウォール以外にも、アンチウイルスやURLフィルタリングなど複数のセキュリティ対策製品を導入・管理する必要に迫られました。

様々なセキュリティ製品を個別で管理する煩雑さは、容易に想像できるでしょう。

そこで登場したのが、ファイアウォールに複数のセキュリティ機能を組み込み、様々な脅威にまとめて対応する「UTM」でした。

セキュリティ対策製品の煩雑な管理からは開放されたものの、UTMには、複数の機能を同時に使用したときに、性能が落ちるという課題が残りました。

次世代ファイアウォール

UTMの登場から約7年。2007年に登場したのが次世代型ファイアウォールです。

次世代ファイアウォールは、DropboxやFacebook、Skypeなどのアプリケーションも監視して、制御できるファイアウォールです。

使用中のアプリケーションに起因する脅威も存在します。次世代ファイアウォールを利用すれば、部署や担当者ごとに使用できるアプリケーションを制限したり、使用を許可していてもその通信内容を確認することができます。

まとめ

不審なIPアドレスからの通信を識別するだけだったファイアウォールは、数十年の時を経て進化を続け、高機能化しています。

そして、テレワークなどで社外から社内ネットワークにアクセスする機会も急増し、外部ネットワークと内部ネットワークとの境界線上で通信を監視するという、ファイアウォールの前提までもが変化しています。

古くて新しいセキュリティの仕組み、ファイアウォールの動向については、今後も随時確認しておく必要がありそうです。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)