各組織・企業が顧客と取引をする際、顧客から情報セキュリティ対策の徹底を求められることが少なくありません。

このため、ISMS(Information Security Management System:情報セキュリティマネジメントシステム)を構築する組織・企業が増えています。

さらに、構築したISMSを第三者機関に評価してもらい、ISMS認証を取得することで、自社への信用度を高める戦略も注目されています。

相談無料第三者認証(プライバシーマーク・ISMS等)の取得・運用・更新コンサルティング

この記事の目次

ISMSとは

ISMSとは、「Information Security Management System:情報セキュリティマネジメントシステム」という意味です。

情報セキュリティマネジメントシステム、すなわち、情報セキュリティを管理(マネジメント)する仕組み(システム)が、ISMSとなります。

なお、ISMSの読み方は、”あい・えす・えむ・えす”です。

情報セキュリティ(IS)とは?ISの3要素

そもそも、ISMSで管理する「情報セキュリティ(IS)」とは、何でしょうか。

このようなトラブルを未然に防ぎ、インターネットやコンピュータを安心して使い続けられるように対策をすることを、情報セキュリティ対策と言います。

具体的には、機密性・完全性・可用性の3要素を確保しつつ、さまざまな脅威から情報資産を維持することが情報セキュリティ対策です。

情報セキュリティの3要素を詳しく見てみましょう。

機密性

機密性(Confidentiality)とは、情報にアクセスできる人を制限することです。

新製品の開発情報や顧客情報など、機密性の高い情報を保存したコンピュータやデータベースへアクセスできる人を限定することで、情報の外部流出を防ぎます。

安全性

完全性(Integrity)とは、企業が保有する情報が正確かつ完全である状態を維持することです。情報が不正に改ざん・破壊されないように保ちます。

アクセス履歴や改変履歴を保存することでデータを過去の状態に戻せるようにすることや、データを暗号化して保管することも、安全性の確保に含みます。

可用性

可用性(Availability)とは、アクセスを許可された人が、必要なときにいつでも情報にアクセスできるように維持することです。コンピュータやデータベースなど、情報を提供する仕組みが動作する状態を保つことを指します。

可用性を維持することで、例えば、システムダウンや天災などの緊急事態が発生しても、バックアップを活用して早急にデータを復旧できます。

よって、可用性を確保するためには、前述の”機密性”と”完全性”が確保されていることが前提となります。

マネジメントシステム(MS)とは?ISの3要素を確保する仕組み

情報セキュリティ対策とは、情報セキュリティの3要素(機密性・完全性・可用性)を確保することであると述べました。では、それら3要素を確保するためには、どうすればよいのでしょうか。

情報セキュリティの3要素を確保し、情報セキュリティ対策を行うための手法が、「マネジメントシステム(MS)」です。

システムというとソフトウェアと勘違いしそうですが、マネジメントシステムは、情報セキュリティを管理するためのあらゆる仕組みを指しており、次のような物品・活動をすべて含みます。

- セキュリティ方針のマニュアル・計画書などの文書

- 情報セキュリティ会議や意思決定

- 情報セキュリティ教育

- 内部監査

- ソフトウェア

情報セキュリティマネジメントシステムのかたちは、組織・企業によって様々です。

情報セキュリティ対策のゴールや目的は、組織・企業ごとに異なるため、それを達成する手段である情報セキュリティマネジメントシステムも組織に合わせて構築できます。

ISMS(情報セキュリティマネジメントシステム)を構築する

ISMS(情報セキュリティマネジメントシステム)を構築する方法については、「ISMS認証を取得するまでの流れ」で詳しく説明しますが、どの組織・企業でも当てはまる全体的な流れは次のとおりです。

- 情報セキュリティ基本方針を決める

経営者が、組織全体で情報セキュリティ対策に取り組むという宣言である、「情報セキュリティ基本方針」を策定します。 - ISMS構築プロジェクト体制を決定する

ISMSを構築するためのプロジェクトを立ち上げ、メンバーや体制を決定します。 - 情報資産を洗い出す

社内にある情報資産をすべて洗い出し、情報資産管理台帳に記録します。 - リスクアセスメント

組織内で想定される危険を洗い出し、それぞれについて評価および除去・低減を行います。 - ISMS文書の作成

社内でISMSを運用するための規定や手順などをまとめた文書を作成します。 - 運用

ISMS文書に従ってISMSを運用し、定期的に見直して改善します。

ISMSに関する国際規格「ISO/IEC 27001(JIS Q 27001)」とは

情報セキュリティ対策のゴールや目的は、組織・企業ごとに異なるため、それを達成する手段であるISMS(情報セキュリティマネジメントシステム)は、組織が独自に構築できると説明しました。

一方、実際には、ISMSを自社独自で一から構築することは困難です。さらに、いくら素晴らしいISMSを構築できたと広報したところで、その質や素晴らしさが客観的に評価されたことにはなりません。

そこで、ISMSを構築するときの基準として利用できる、国際規格が存在します。

国際標準化機構(International Organization for Standardization)が定めた、「ISO/IEC 27001(JIS Q 27001)」です。

ISO/IEC 27001(JIS Q 27001)は、情報の機密性・完全性・可用性の3つをバランスよく管理しながらISMSを構築するための、手順やルールを示した枠組みです。

なお、JIS Q 27001は、ISO/IEC 27001を日本語訳した文書であるため、ISO/IEC 27001とJIS Q 27001の内容はほぼ同じです。

参考ISMS(Information Security Management System)とは何か

ISO/IEC 27001(JIS Q 27001)の要求事項

ISMSを構築する手順やルールを示したものが、JIS Q 27001だと述べました。JIS Q 27001は「ISMSの要求事項」と呼ばれ、機密性・完全性・可用性の3つを維持するための手順が書かれています。

具体的には、次のような構成に沿って100件以上の要求事項を定めています。

| 0章 序文 | ||

|---|---|---|

| 0.1 概要 | JIS Q 27001の目的について。ISMSの確立・実施・維持・改善のための要求事項を提供するために作成された規格。情報セキュリティの3大要「機密性・完全性・可用性」について言及。 | |

| 0.2 他のマネジメントシステム規格との両立性 | JIS Q 27001の基盤はISO/IEC27001であること。ISO/IEC 27001(JIS Q 27001)以外の、ISOの規格との両立性が保たれていることについて言及。 | |

| 1章 適用範囲 | JIS Q 27001の基本となる考え方について。JIS Q 27001は汎用的な規格であるため全組織に適用できること。JIS Q 27001を適用するのであれば、次の4章~10章の規定すべてを満たす必要があることについて言及。 | |

| 2章 引用規格 | JIS Q 27001はJIS Q 27000(用語集)を引用していること。また、引用されるJIS Q 27000は常に最新版となることを説明。 | |

| 3章 用語及び定義 | JIS Q 27001に出てくる用語や・定義は、JIS Q 27000に定められていることを説明。 | |

| 4章 組織の状況 | ||

| 4.1 組織及びその状況の理解 | 組織として行うべきことの説明。定めたISMSの適用範囲は、文書化して利用可能な状態にしなければならないこと。さらに、ISMSの要求事項に沿ってISMSを確立・実施・維持・継続的な改善を行わなければならないことを説明。

また、次の3点を決定する必要があることに言及。

|

|

| 4.2 利害関係者のニーズ及び期待の理解 | ||

| 4.4 情報セキュリティマネジメントシステム | ||

| 5章 リーダーシップ | ||

| 5.1 リーダーシップ及びコミットメント | 組織の経営陣の責任について説明。組織のトップは、ISMSに関するリーダーシップとコミットメントを実証しなければならないこと。情報セキュリティ方針の確立は組織のトップが行うべきことであること。

また、情報セキュリティ方針は、次の事項を満たす必要があることについて説明。

|

|

| 5.2 方針 | ||

| 5.3 組織の役割,責任及び権限 | ||

| 6章 計画 | ||

| 6.1 リスク及び機会に対処する活動 | ISMSの計画について。組織は次の事項を実現するためにリスクと機会を決定すること。

また、情報セキュリティリスクアセスメントのプロセスを定め、適用しなければならないことも説明。情報セキュリティリスクアセスメントにおける次の注意点についても言及。

|

|

| 6.2 情報セキュリティ目的及びそれを達成するための計画策定 | ||

| 7章 支援 | ||

| 7.1 資源 | 組織が、ISMSの確立、実施、維持、継続的改善に必要な資源を決定、提供しなければならないこと。組織の内部と外部におけるコミュニケーションの必要性と文書化の条件についても規定。 | |

| 7.2 力量 | ||

| 7.3 認識 | ||

| 7.4 コミュニケーション | ||

| 7.5 文書化した情報 | ||

| 8章 運用 | ||

| 8.1 運用の計画及び管理 | 6章「計画」に沿って決定した活動を実行するための、プロセスの計画・実施・管理について規定。 | |

| 8.2 情報セキュリティリスクアセスメント | ||

| 8.3 情報セキュリティリスク対応 | ||

| 9章 パフォーマンス評価 | ||

| 9.1 監視,測定,分析及び評価 | 情報セキュリティパフォーマンスとISMSの有効性に関する評価について言及。

この評価のために組織は次の点を決定すべきと解説。

|

|

| 9.2 内部監査 | ||

| 9.3 マネジメントレビュー | ||

| 10章 改善 | ||

| 10.1 不適合及び是正処置 | 不適合が発生した場合は修正すること、また不適合により発生した結果にも対処することに言及。 | |

| 10.2 継続的改善 | ||

| 附属書 A(規定)管理目的及び管理策 | 情報セキュリティを確保するために採用すべき対策の選択肢を提示するためのリスト。114の管理策(14の大項目と35の中項目)が記載。 | |

| 参考文献 | ||

| 解 説 | ||

参考JIS Q 27001:2014(情報技術―セキュリティ技術―情報セキュリティマネジメントシステム―要求事項:Information technology — Security techniques — Information security management systems – Requirements)

ISMS認証とは?徹底したセキュリティ対策を社内外にアピール

組織・企業ごとに独自に構築できるISMS(情報セキュリティマネジメントシステム)ですが、その質を客観的に評価し証明する手段として、ISMS認証を取得する方法があります。

各組織・企業は、ISO/IEC 27001(JIS Q 27001)に準拠したISMSを構築し、認証機関に認定してもらうことで、ISMS認証を取得することができます。

ISMS認証マーク

構築したISMSが、ISO/IEC 27001(JIS Q 27001)に準拠していると審査機関から認証されると、組織・企業は次の2つのロゴを得ることができます。

審査機関(認証機関)のロゴ

実際に審査をしてもらった審査機関の独自のロゴ。日本国内にISMSの審査を行っている審査機関は複数あります。

認定機関のロゴ

審査機関(認証機関)を統制しているのが認定機関です。

ISMS認証を取得すると、審査機関からロゴが送られてきますが、審査機関のロゴとともに、その機関を認定した認定機関のロゴも送られてきます。

情報マネジメントシステム認定センター(ISMS-AC)の場合

審査機関(認証機関)と認定機関

ISMS審査機関(認証機関)もまた、審査機関として相応しいか、他の機関から審査を受けています。この審査のことを「認定」といいます。このように、審査機関の審査機関に当たる組織が、認定機関です。

日本国内でのISMS認証において、一番知名度が高い認定機関は、ISMS適合性評価制度を運用する「一般社団法人情報マネジメントシステム認定センター(ISMS-AC)」です。

ISMS-AC以外にも、アメリカの「ANAB(アナブ)」やイギリスの「UKAS(ユーカス)」といった認定機関による認定のもと、ISMSの審査を実施している審査機関もあります。

ISMS認証を取得するメリット

ISO/IEC 27001(JIS Q 27001)に準拠したISMSを構築し、審査機関から認証されると、ISMSの仕組みがあることの証明であるISMS認証を得ることができます。

ISMS認証を得ると、次のようなメリットがあります。

対外的なメリット

対外的なメリットを挙げると次の通りです。

- 顧客からの信頼が高まる

- 競合他社との差別化が図れる

- ISMS認証取得を入札参加条件にしている案件に対応できる

このうち、最大のメリットは、顧客からの信頼が得やすくなることです。

ISMS認証を取得していることで、自社の情報セキュリティ対策が一定のレベルを有していることを社外にアピールできます。

また、官公庁の案件を中心に、入札参加条件にISMS認証取得が挙げられていることもあります。また、民間顧客企業との取引の場合でも、ISMS認証の取得を求める顧客が少なくありません。

情報セキュリティに関する認証であるISMS認証が、売上・利益を左右することもあるのです。

社内的なメリット

社内的なメリットを挙げると次の通りです。

- 情報漏洩リスクの低減

- 従業員のモラルの向上

- 業務の効率アップ

このうち、最大のメリットは、情報漏洩などセキュリティリスクを低減できることです。

構築した情報セキュリティマネジメントシステムに沿って、顧客情報や個人情報など、機密性の高い情報を取り扱うことで、情報漏洩などのセキュリティリスクを避けることが可能です。

また、社内で保管しているあらゆる情報の取り扱い方や保管場所が定義されるため、無駄な作業が減り、生産効率が上がります。

ISMS認証を取得するまでの流れ

ISMS認証を取得するには、まず、ISMSの適用範囲を決定し、ISMSを構築します。

1. ISMSの構築

情報セキュリティ基本方針を決める

「情報セキュリティ基本方針(情報セキュリティポリシー)」は、経営者が、“情報セキュリティに対して会社が本格的に取り組む”という姿勢を宣言するものです。全従業員に周知することが望ましいとされています。

↓

ISMSを適用する範囲を決める

ISMS認証は、組織全体で取得する他、適用範囲を限定して、特定の部署や事業所単位で取得することもできます。

計画的にISMS認証取得までのプロセスを進めるためにも、ISMSを構築する前に、認証を取得する範囲を決めます。

↓

情報資産を洗い出す

社内にある情報資産をすべて洗い出し、情報資産管理台帳に記録します。

具体的には、次のようなものが情報資産に該当します。

- PCや共有サーバ内に保存されている電子データ

- 紙・記憶媒体に記録された情報

- 物理的資産・設備・サービス

また、情報資産を網羅するだけでなく、各情報資産に対する責任者も決定します。

↓

リスクアセスメント

組織内で想定されるリスクを洗い出し、それぞれについて評価および除去・低減を行う「リスクアセスメント」を実施します。

洗い出した情報資産それぞれについて、発生しうる脅威や脆弱性を予測し、資産管理台帳に記録します。

さらに、リスクごとに点数を付けて、影響を評価し、対応優先度を決定します。優先度に沿ってリスクに対する対策を決定します。このとき、決定した対策を適用宣言書にまとめ、文書化することが重要です。

また、実務中に発生しうる情報漏えいなど、隠れたリスクも漏れなく洗い出し、対策を決定します。

↓

ISMS文書の作成

社内で情報セキュリティマネジメントシステム(ISMS)を運用するための規定や手順などをまとめた文書を作成します。

ISMS認証の取得審査の段階で、評価を得るためには、規定や手順が存在するだけでなく、それらが文書化していることが求められます。

また、これらのISMS文書は、「要求事項(ISO/IEC 27001(JIS Q 27001))」を踏まえて作成する必要があります。

ISMSの運用

ISMSの運用開始

ISMS構築段階で作成したマニュアルや文書に沿って、実際に社内でISMSを運用します。

注意点は、ISMS審査段階で、社内でISMSが運用されている証拠の提出が求められるため、活動の内容を記録しておく必要があることです。

証拠書類として、情報資産をリスト化した台帳、リスクアセスメントの結果などが求められます。

↓

社内教育

ISMSを運用すると言っても、実務を担う従業員が理解していなければ意味がありません。

よって、ISMSの運用開始と同時に社内教育を実施して、従業員に自社のISMSを周知する必要があります。社内教育では、ISMSの概要やルール・自社の情報セキュリティ基本方針などについて説明します。

↓

内部監査

ISMSの運用開始後、作成したマニュアルや文書に沿って運用されているか、社内で監査します。適応不十分な点が確認された場合は、指摘して改善を指示します。

↓

マネジメントレビュー

ISMS認証取得の条件には、ISMSを運用するための組織体制が整っているかも含まれます。よって、経営陣に対して、ISMSの運用状況と成果を共有するマネジメントレビューを行います。

計画的にマネジメントレビューを行い、実施結果を記録することが重要です。

審査

ISMS認証機関が実施する審査は、1回目の文書審査と2回目の現地審査の全2回です。

認証審査機関の選定

日本国内で一番知名度が高いISMS認定機関が「一般社団法人情報マネジメントシステム認定センター(ISMS-AC)」ですが、2022年8月現在、ISMS-ACが認定済みのISMS審査機関が30社あります。

いずれの審査機関も、同一の要求事項(ISO27001)に沿って審査しますが、審査機関により審査内容や料金が異なるため、各審査機関を比較しながら慎重に選ぶべきです。

↓

第1段階審査

審査機関による第1段階審査は、文書審査です。

運用マニュアルやセキュリティポリシーなど、作成した文書が要求事項(ISO27001)に適合しているかを審査します。

審査機関からの指摘事項に対し、是正処置を行います。

↓

第2段階審査

審査機関の担当者が各組織を訪問し、適用範囲において、ISMSが定めたルールどおりに運用されていることやリスクがないかを確認・審査します。

審査機関からの指摘事項に対し、是正処置を行います。

認証登録

第1段階審査・第2段階審査および各是正処置を経て、審査機関が適合と判断した場合、認証登録へと進みます。

審査機関が登録証を発行すると審査終了となります。

ISMS認証を取得するまでの期間と費用は?

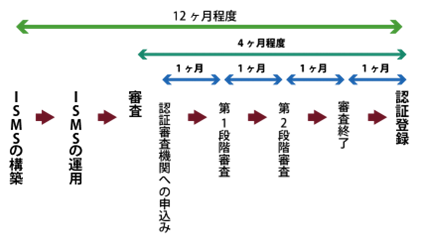

ISMS(情報セキュリティマネジメントシステム)の認証審査を申し込んでから、認証登録までの期間は、約4ヵ月です。

審査が終了しても、認証書が発行されるまでに時間を要する点に注意しましょう。審査機関が開催する審査議会が認証可否を判定し、登録証や認証マークを準備する期間が必要なため、審査終了から認証登録まで約1ヶ月要します。

また、ISMSの審査は、ISMSの構築が完了し、運用・管理が行われている期間にしか受けることができません。そのため、ISMSの構築や運用の期間まで含めると、構築から認証登録まで約12ヶ月必要です。

ISMSの審査費用

ISMSを取得するときに必ず発生するのが審査費用です。審査機関に支払う審査費用の内訳は次のとおりです。

- 一次審査(文書審査)

- 二次審査(現地審査)

- 登録料

- 審査員の交通費・宿泊費

これらの合計金額が審査費用となりますが、費用は審査機関によって異なる上、申請する企業側の従業員人数・拠点数・業種によっても異なります。

1拠点従業員10名程の企業の場合で50万円程度、1拠点従業員50名程の企業の場合で、100万円程度です。

費用は審査機関によって異なるため、複数の審査機関から見積りを取るとよいでしょう。

ISMS認証取得後の運用

ISMS(情報セキュリティマネジメントシステム)の認証は、取得したら終わりというものありません。

登録証には3年間という有効期限があり、3年ごとに更新審査が実施されます。

また、更新審査の他に、年に1回以上の維持審査(サーベイランス審査)が行われます。

| 更新審査 | 維持審査 | |

|---|---|---|

| 頻度 | 3年に1度 | 1年または半年に1度 |

| 主な目的 | 登録更新に問題ないか | 運用面で問題ないか |

| 確認範囲 | ISMS適用の全範囲 | ISMS運用の主要部分 |

更新審査・維持審査があると言っても、一からISMSを構築し直すということではありません。要求事項(ISO27001)では、ISMS構築後の運用についても定めており、更新審査・維持審査では、それらの要求事項が満たされているかを審査します。

ISMS認証の更新審査・維持審査で必要な文書

ISMS認証の更新審査・維持審査は、認証取得時に審査を行った審査機関が行います。また、更新審査・維持審査では、審査機関が次の7点の文書が整備されているかを確認します。

- 活動目的と目標管理

- 内部監査の記録

- マネジメントレビュー

- 教育の記録

- リスクアセスメントに関する記録

- リスク対応の記録

- 是正処置に関する記録

ISMS認証の更新審査・維持審査に向けて行うこと

前述の7点の文書を整備し、審査時のインタビューに備えるために行うべきことは次のとおりです。

内部監査

ISMS認証取得時には、作成したマニュアルや文書に沿ってISMSが運用されているか社内で監査する、内部監査を実施しているはずです。

更新審査・維持審査前にも同様に内部監査を行い、結果を記録します。

マネジメントレビュー

内部監査同様、経営陣に対して、ISMSの運用状況と成果を共有するマネジメントレビューを更新審査・維持審査前にも同様に実施します。

ISMS文書の更新

更新審査・維持審査前に、マニュアルやセキュリティポリシーなどのISMS文書を確認します。例えば、事業所の移転直後や新しいオフィスが増えた時は、ISMS文書への追記や変更が必要です。

リスクアセスメントの確認

認証審査時には存在しなかった新たな脅威やリスクが発生している可能性があります。それらの新しいリスクについてもリスクアセスメントを実施し、結果を記録します。

是正処置に対する対応

前回の審査で不適合の判定ではなかったものの、「改善の余地」として是正処置事項と判断された点を是正し、結果を是正処置に関する記録として記載します。

ISMSとプライバシーマーク(Pマーク)の違い

情報セキュリティマネジメントシステム(ISMS)と混同しやすい制度が、「プライバシーマーク(Pマーク)」です。

プライバシーマーク(Pマーク)は、個人情報保護法を遵守するための仕組みを、組織・企業内で構築・運用していることをマークで示す制度のことです。

ISMSとPマークでは、準拠する規格・対象・更新方法など、次のような様々な点が異なります。

一番大きな違いは、国際規格に沿った認証であるISMSに対し、Pマークで準拠するのは国内規格である点です。

| 情報セキュリティマネジメントシステム(ISMS) | プライバシーマーク(Pマーク) | |

|---|---|---|

| 準拠すべき規格 | 国際規格

ISO/IEC 27001(JIS Q 27001) |

国内規格

日本工業規格「JIS Q 15001(個人情報保護)」 |

| 保護対象 | 個人情報を含む情報資産すべて | 個人情報のみ |

| 要求事項 | 情報セキュリティ(IS)の3要(機密性・完全性・可用性)を維持すること | 組織が保有している個人情報を確実に保護すること |

| 文書作成の柔軟性 | 運用方法や文書作成に厳密な決まりがなく、組織・企業の判断で自由に文書を作成できる。 | 要求内容への対応手順や文書が厳格に定められている。 |

| 更新審査 | 1年に1度の維持審査

3年に1度の更新審査 |

2年ごとの更新審査 |

まとめ

基本事項から、構築方法・認証取得の流れなど、ISMS(情報セキュリティマネジメントシステム)について、詳しく解説してきました。

各組織・企業にとって、情報セキュリティ対策は避けて通ることができなくなっており、ISMSに注目が集まっています。

自社への信用を高める手法のひとつとして、ISMS認証取得を検討すべきときが来ているようです。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)