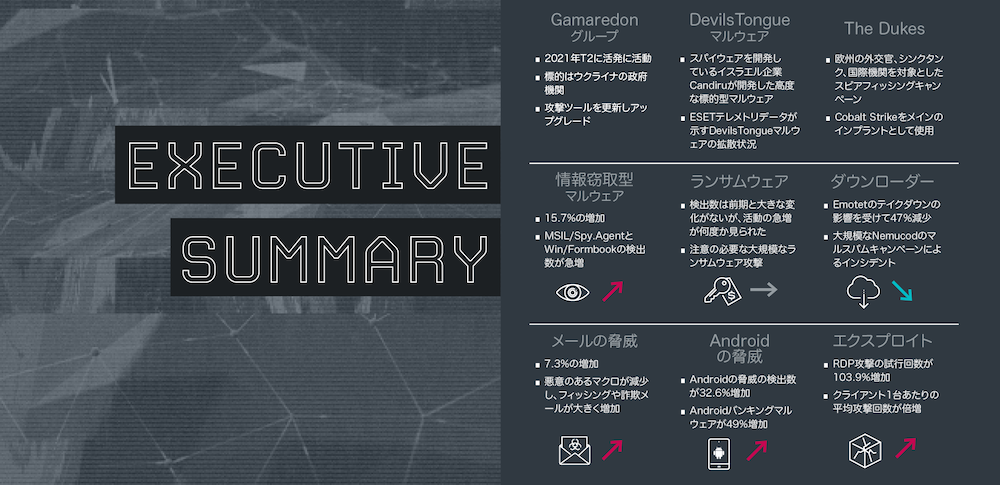

Gamaredonは、ウクライナを中心に活動するロシア系サイバー攻撃グループ(APT:Advanced Persistent Threat)として知られています。このグループは、**ロシア連邦保安庁(FSB)**に関連しているとされ、主に政治、軍事、政府機関、ジャーナリスト、非政府組織(NGO)をターゲットにした攻撃を行っています。Gamaredonは、ウクライナを中心に活動していますが、グローバルなターゲットにも攻撃を仕掛けることがあります。

Gamaredonの活動は、主にスピアフィッシング攻撃やマルウェアを使用した情報収集を目的とし、政治的目的や諜報活動に利用されています。

この記事の目次

Gamaredonの特徴

1. ターゲット

- 主にウクライナの政府機関や軍事組織を標的とする。

- 国際的な政治機関や反ロシア的な活動を行うNGOも攻撃対象。

- ジャーナリストや人権活動家などの個人も標的に含まれる。

2. 攻撃手法

Gamaredonの攻撃手法は高度ではないものの、その執拗な攻撃頻度と社会工学を駆使した手法が特徴的です。

- スピアフィッシング攻撃: 偽装されたメールにマルウェアを添付し、ターゲットのデバイスに感染させる。

- マルウェアの使用:

- 情報窃取型マルウェア。

- リモートアクセス型トロイ(RAT)。

- カスタムマルウェアを使用した特注型攻撃。

- 悪意のあるドキュメント:

- Microsoft Officeのマクロや脆弱性を利用した攻撃。

- 正規のドキュメントに偽装してターゲットを誘導。

3. 技術的特徴

4. 執拗な攻撃

- Gamaredonは、単発の攻撃だけでなく、繰り返し攻撃を行うことで知られています。

- 同じターゲットに対して複数の手法を用いて継続的に攻撃を仕掛ける。

Gamaredonの使用するツール

- Pteranodon

- Gamaredonが使用するRAT(リモートアクセス型トロイ)。

- ファイル操作、スクリーンショット取得、キーログ機能を搭載。

- VBSスクリプト

- シンプルで効率的なマルウェアスクリプト。

- ファイル操作やデータ収集を実行。

- Powershellスクリプト

- Windows環境での管理者権限を利用して侵害。

- ログの収集やネットワークスキャンに使用。

- 武器化されたドキュメント

- Officeファイルのマクロやエクスプロイトを利用した感染。

Gamaredonの攻撃プロセス

- スピアフィッシングメールの送信

- ターゲットにカスタマイズされたメールを送信。

- 添付ファイルまたはリンクをクリックさせる。

- マルウェアの配布

- 添付ファイルやリンクを介してターゲットにマルウェアをインストール。

- カスタムマルウェアや既存のツールを使用。

- ネットワークへの侵入

- 感染デバイスを足掛かりに、ターゲットのネットワーク全体に拡散。

- データ収集と送信

- 機密情報、認証情報、文書を収集し、C2サーバーに送信。

- 継続的な侵入

- ターゲットを再感染させるための新たな攻撃を展開。

Gamaredonの影響

- 情報漏洩

- 機密文書や政府情報が盗まれるリスク。

- ウクライナ政府関連の情報漏洩が特に深刻。

- 政治的不安定化

- サイバー攻撃を通じて政治的・軍事的な不安定化を図る。

- 経済的損害

- 被害を受けた組織でのシステム復旧費用や情報漏洩の対応コスト。

- 国家間の緊張

- ウクライナとロシア間でのサイバー戦争が激化。

防御策

1. スピアフィッシング対策

- 不審なメールの添付ファイルやリンクを開かない。

- メールの送信元を確認し、怪しい場合は開封を避ける。

2. システムのセキュリティ強化

- ソフトウェアやOSを最新の状態に保つ。

- Microsoft Officeのマクロを無効化する。

3. セキュリティツールの導入

4. 従業員の教育

- サイバー攻撃のリスクについて定期的にトレーニング。

- 攻撃手法に対する認識を高める。

5. ログの監視とインシデント対応

- システムログや通信ログを定期的に確認。

- 不審なアクティビティが見つかった場合は迅速に対応。

Gamaredonと関連するAPTグループ

- APT28(Fancy Bear)

- ロシアの国家支援を受けたとされるAPTグループ。

- 政府機関や軍事関連を標的にする。

- APT29(Cozy Bear)

- 高度な諜報活動を行うロシア系APTグループ。

- 政治関連の情報収集が主な目的。

- Sandworm

- ウクライナのエネルギーインフラを攻撃したグループ。

- 攻撃的なサイバー作戦を展開。

まとめ

Gamaredonは、主にウクライナを標的とするロシア系APTグループで、スピアフィッシングやカスタムマルウェアを用いて情報収集やネットワーク侵害を行います。その攻撃手法は高度ではないものの、執拗な攻撃やターゲットを絞った戦略が特徴です。

このような脅威に対しては、従業員の教育、セキュリティツールの導入、そして組織的なインシデント対応計画が必要です。特に政府機関や軍事関連組織は、継続的な監視と迅速な対応が求められます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)