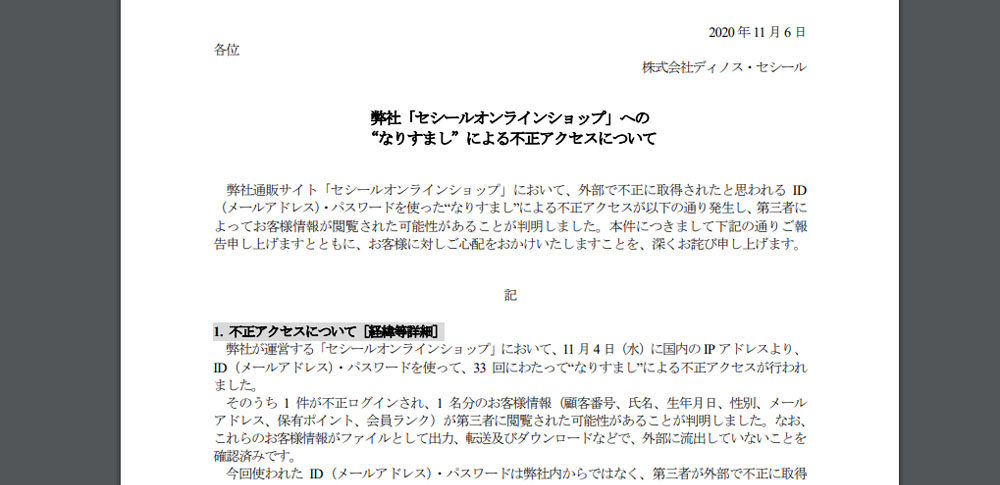

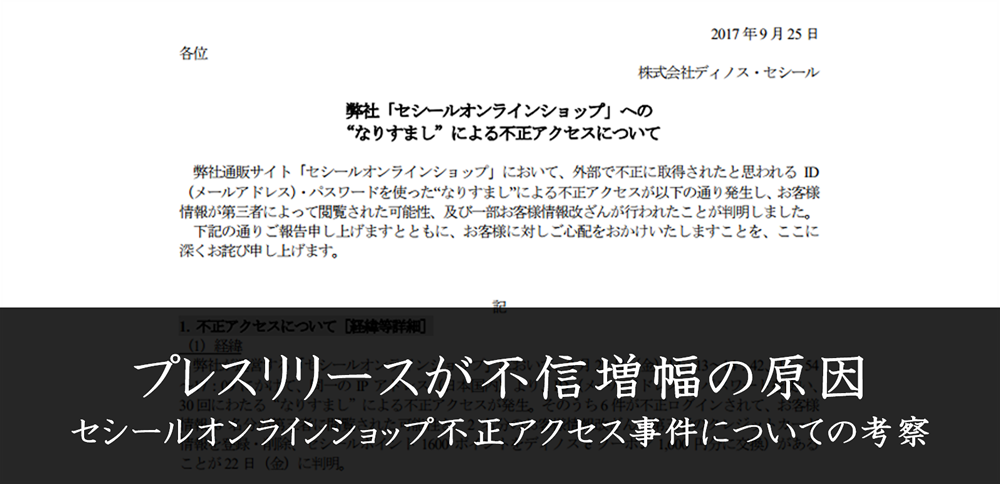

衣類通販サイト「セシールオンラインショップ」などで知られる株式会社ディノス・セシールは2020年11月6日、同社オンラインショップにて外部からのなりすましログインが発生し、同ショップ利用ユーザーのアカウント1件について、不正ログインが確認されたと明らかにしました。

発表によると、不正ログインは2020年11月4日に発生したもので、攻撃者は国内のIPアドレスを使用し、合計33回のアクセス行為を試行した形跡があるとのこと。ディノスセシール側が調査を進めたところ、このうち1件が不正ログインに成功しており、被害アカウントに登録されていた氏名や住所などの個人情報について、閲覧の可能性が生じたとしています。

同社は不正アクセスの手口について「外部から流出したパスワードリストなどを用いた」との見解を示しています。言わばパスワードリスト型攻撃と呼ばれるもので、同社は過去何度も同様の被害を確認していることから、顧客側に複数のサービスにまたがってのパスワードの使いまわしを避けるよう呼び掛けています。

パスワードリスト型攻撃とは?

今回確認されたパスワードリスト型攻撃は、セキュリティ的に脆弱なサイトから流出したIDやパスワードの組み合わせを利用して、別のサービスに不正ログインを仕掛けるタイプの攻撃です。

本来、不正アクセスを防止する目的から複数のサービスを利用する際は、IDやパスワードの設定を個別に定めるのが望ましいとされています。しかし、記憶にかかる手間や煩雑さを嫌ってか、現実には多くのユーザーが複数のサービスにおいて共通のパスワードを設定しています。

パスワードリスト型攻撃は、まさにこの「手間や煩雑さを嫌う人間の性質」を利用した巧妙な攻撃です。システム側の規制以外の防止手段としては、やはりユーザー個人がセキュリティリスクを意識し、個別にパスワードを設定するほかないでしょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)