IoT機器により生活の利便性が向上した反面、それらに内在する「脆弱性」を狙った攻撃は急増しています。”インターネットに繋がることは危険を伴う”という意識はあるものの、具体的にどのような対策が必要なのか、理解できていない組織も多いのではないでしょうか。

今回は、ファジングツール「FFRI Raven」について、富士ソフトシステム事業本部の杉浦隆浩氏、小嶌涼輔氏にお話を伺いました。

IoT機器が狙われている現状

サイバーセキュリティ.com

日本国内におけるIoT化の進み具合と、組み込みシステムを狙った攻撃について、近年の状況についてお聞かせください。組み込みシステムは、実数は少なかったものの、かなり前からあった技術なのに、近年急に組み込みシステムを狙う犯罪のニュースを聞くようになりました。

杉浦氏

IoTとは様々なものがインターネットを経由し、相互に情報を交換する仕組みです。IoT機器にはICタグやバーコードリーダー、センサーなどから家庭でも使用するスマートスピーカー、テレビ、冷蔵庫まで様々なものがあります。

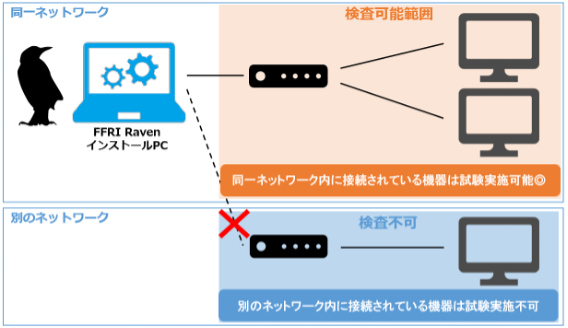

総務省の「令和元年版情報通信白書」によると、日本国内におけるIoT技術を導入している企業は、全体で23.1%ほどです。対象企業を「提供(プロバイダー)側」、「利用(ユーザー)側」に区別して行った調査では、利用側に限ってみると、その導入率は20.6%ほどにとどまっています。

まだまだ導入状況は発展途上ですが、主に生産設備の稼働状況管理や在庫管理などでの活用が多く、その活用成果も大きく実感されています。

IoT市場の動向についても、総務省の「令和2年版情報通信白書」では、世界でIoT・AI・5Gの商用開始等に伴いIoTデバイス数は産業用途やコンシューマ向けで大きく増加すると予測しています。日本においても、この傾向は同様であると考えられます。その他、コロナ渦におけるテレワーク等の働き方改革への取り組み推進といった視点でも期待が高まっています。

一方で、IoT機器については、管理が行き届きにくい、ウイルス駆除ソフトのインストールなどの対策が困難、利用者等においてインターネットにつながっている意識が低いなどの理由から、標的となりやすいです。2016年には「Mirai」と呼ばれるマルウェアがルータやネットワークカメラといった組み込み機器の脆弱性を利用して感染。IoT機器のセキュリティ管理意識の低さも相まってその感染は拡大し、大規模なDDoS攻撃(分散型サービス妨害)の発生に繋がり、世界的に話題となりました。

このように社会基盤としてのIoT化が進展する中で、IoT機器の適切なセキュリティ対策は不可欠となっています。セキュリティ対策にあたって、FFRI Ravenを使用したファジングテストでの脆弱性の発見も効果的な手法の一つとなります。

ファジングは未知の脆弱性発見に長けた手法

サイバーセキュリティ.com

ファジングの重要性とその効果について教えてください。

富士ソフト システム事業本部

Raven技術責任者 杉浦隆浩氏

杉浦氏

近年、新型コロナウイルスへの対応として、テレワークの普及や社会全体のデジタル・トランスフォーメーションが進みつつある中、サイバー攻撃自体も増加傾向にあります。中でも、前述したように脆弱性の多く残るIoT機器はその標的となりやすく、IoT機器を狙った攻撃は依然として高い状況となっています。

また、攻撃目的がシステムの改ざんや破壊といった愉快犯によるものから、個人情報の取得など金銭目的へと変化したこともあり、その攻撃手法もますます巧妙化してきています。最近では、まだ対策のなされていない脆弱性を利用した「ゼロデイ攻撃」の出現もあり、既知の脆弱性を対象とした従来の対策だけでは非常に高いリスクが残ります。

ファジングテストはエラーが起きそうなデータを無作為に入力し、対象機器の挙動を監視するというもので、意図しない例外的な挙動に繋がることから、未知の脆弱性発見に長けたテスト手法です。より強固なセキュリティ対策を講じるために、既知の脆弱性への対策だけでなく、ファジングテストを採用した未知の脆弱性への対策が重要となります。

本来、未知の脆弱性発見には、エラーが起きそうなデータの精査など、高度なセキュリティの知識やノウハウが必要です。しかし、その人材の育成や確保には莫大なコストがかかることから、人材不足という面で課題を抱える企業も多く存在します。

ファジングツールでは、エラーが起きそうなデータの生成~対象の挙動監視まで全て自動でファジングテストを行うことが可能です。また、操作にはセキュリティへの高度な知識も必要としないため、どなたでも試験を実施していただくことができます。より効率的な試験実施のためにファジングツールの導入を推奨いたします。

サイバーセキュリティ.com

検査後のアラートやレポートはどのように表示されるのでしょうか?診断結果に詳細も表示されるようですが、どのような詳細さのアラートなのか知りたいです。

小嶌氏

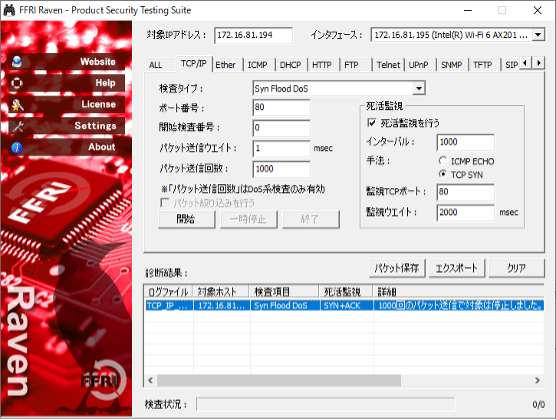

表示画面の解説は下記の通りです。

| ログファイル | 診断結果が記載されるログファイルのファイル名が表示されます。ログには実施日時や対象ホスト、検査カテゴリ等の基本的な情報から死活監視のインターバル、ウエイト時間も記載されています。また、停止時の検査番号及びパケットも記載されているため、どのような検査パターンで対象が停止したのか確認することが可能です。 |

|---|---|

| 対象ホスト | 検査対象となっている機器のIPアドレスが記載されます。 |

| 検査項目 | 対象ホストが停止した場合、どの検査項目で停止したかが表示されます。対象ホストの停止が検出されず、検査が終了した場合は「検査終了」と表示されます。 |

| 死活監視 | 対象ホストが停止した場合、どの死活監視手法で対象ホストの停止が検出されたかが表示されます。 |

| 詳細 | 対象ホストが停止した場合に、どのような理由で停止したのかが表示されます。エクスポートボタン押下により上記検査結果のリストビューがレポートとして出力されます。 |

専任の担当者がいなくても運用が可能

サイバーセキュリティ.com

検査後のアラートやレポートのわかりやすさについて教えてください。IT部門の設置がなく、ITに詳しいと言われている人が兼業で対応しているという企業での導入も考えられます。ITに詳しくないと理解できないレポートである場合、別の人材を雇用するなどの対策をしなくてはなりません。

小嶌氏

脆弱性の有無、どのプロトコル検査において脆弱性が確認されているかの判断については、「診断結果」のリストビューから確認でき、専門知識の不足している方でも容易に判断することが可能です。

「詳細」には、対象機器が正常に動作しているかまたは異常なパケット送信により停止したかが表示されます。正常に動作していた場合は脆弱性なし、停止した場合には、そこが脆弱性になり得ると判断することができます。

また当社では「テスト業務代行サービス」もご提供しております。FFRI Ravenを使用したテスト自体を当社が実施することで、新たな人材を確保することなく試験の実施が可能となります。試験の実施方法や人材の確保にご不安がある場合はぜひご相談くださいませ。

サイバーセキュリティ.com

FFRI Ravenは未知の脆弱性検出に特化し、異常パケットを生成してモニタリングするツールとのことですね。導入企業において、セキュリティテストの実施経験がなく、既知の脆弱性が多数放置されているという状態も予想されます。未知の脆弱性の他、既知のものに対してもアラートを出せますか?

富士ソフト システム事業本部

Raven技術担当者 小嶌涼輔氏

小嶌氏

ファジングテストは、エラーが起きそうなデータを送信し、対象機器の動作を確認することで脆弱性をあぶりだす手法です。既知の脆弱性に対するテストでは、既に問題が発見されているデータに絞って検査を行いますが、前述したようにファジングテストではそれ以外にも、エラーが起きそうなデータを大量に送信します。

そのため、ファジングテストは既知の脆弱性発見のみならず未知の脆弱性発見により長けたテスト手法となっています。より安全性を高めるためにその他の様々なテスト手法と組み合わせて活用することを推奨いたします。また、その際に、どのようなテスト手法と組み合わせることが効果的かご不明の場合は、当社よりご提案させていただくことも可能です。

サイバーセキュリティ.com

異常パケットの自動生成については、セキュリティ研究者やエンジニアのノウハウが凝縮されているとのことですが、具体的にどこの組織の知見が、どのように活かされているのか知りたいです。

杉浦氏

国産技術を活かしたIoTセキュリティ対策サービス提供のため当社と協業するFFRIセキュリティ社の知見が活用されています。FFRIセキュリティ社は国際的なセキュリティカンファレンスでの研究発表実績もある世界トップレベルのサイバーセキュリティ専門家組織です。

効率的な検査の要となる異常パケットのファジングデータにセキュリティ研究者、テストエンジニア、開発エンジニアの、セキュリティ脆弱性発見およびバグ抽出ノウハウが集約されています。

サイバーセキュリティ.com

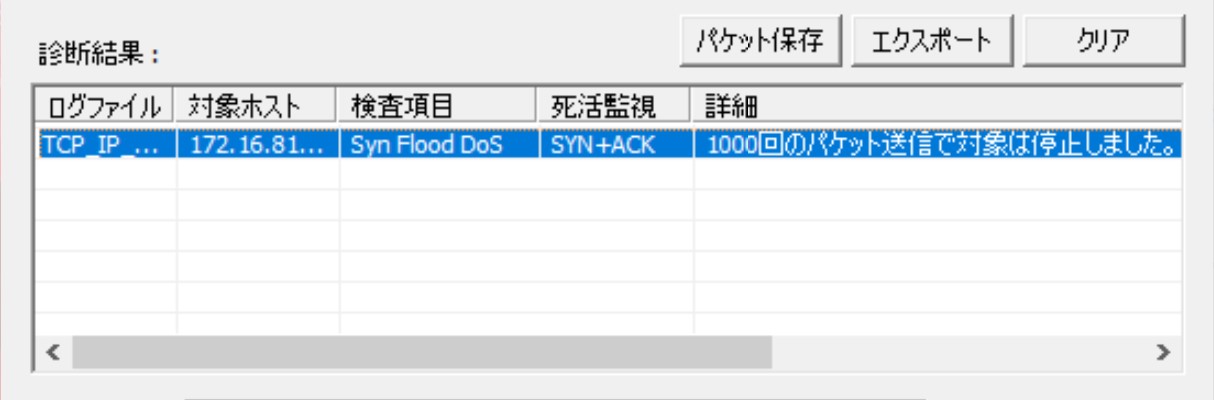

テストは、FFRI RavenをインストールしたPCに検査したいIoT機器を単体で接続して、検査すると想像しています。設置したIoT機器に接続されたネットワーク機器が多数あるのですが、その場合、親IoT機器と子IoT機器を別々にPCに接続してテストするのですか?ネットワーク機器同士が接続されたことにより発生する不具合というものもありそうですが、そのような不具合を検知することも可能ですか?

小嶌氏

FFRI Ravenでは、同一ネットワーク内に存在する対象のみ検査を実施することが可能です。ネットワーク機器同士が別ネットワークに存在する場合は検査することはできませんが、親IoT機器と子IoT機器が同一ネットワーク内に存在する場合、別々に接続する必要はございません。親IoT機器と子IoT機器が接続されたまま検査することができます。

サイバーセキュリティ.com

FFRI Ravenは200万パターンを2.5時間で検査するとのことで、24時間工場を稼働しているような企業でも、夜間等で検査ができそうです。試験前にFFRI Raven導入企業の担当者が行うべき設定や対処にはどのようなものがありますか?テスト前の設定にどの程度の時間を要しますか?

小嶌氏

初期設定としていくつかご準備いただくことはございますが、ユーザーマニュアルに従って実施いただければ、約30分で準備完了致します。国産ツールですので、ユーザーマニュアルも全て日本語にて記載してあり、ご不明点もすぐにご相談いただける窓口もありますので、ご安心して試験開始いただけます。

安心のサポート体制

サイバーセキュリティ.com

ライセンスプランとのことで、FFRI Ravenの導入は簡単そうに見えます。しかし、セキュリティに関する知識のある人材が不足している企業では脆弱性検知後の対処に問題が残りそうです。FFRI Ravenが出力したアラートについて相談にのっていただけるのですか?

杉浦氏

当社ではセキュリティアセスメントサービスもご用意しております。セキュリティアセスメントサービスでは、50年のSIerとしての経験をベースに脅威分析からセキュリティリスクを可視化し、それを踏まえたお客様のセキュリティ対策サポートをご提供しております。FFRI Ravenで出力されたアラートについてもセキュリティに関する疑問や不安等がご相談いただけます。

サイバーセキュリティ.com

最後に、富士ソフトFFRI Ravenが最も効果的な業種や企業などあれば教えてください。

杉浦氏

IoT技術の導入率が最も高い製造業や総務省の「令和2年版情報通信白書」ではIoTデバイス数の高成長が予想されており、より組み込み機器へのセキュリティ対策強化が必要となってきます。IoT機器を製造するメーカー、その機器を仕入れて自社サービスと合わせて提供する企業、またそれらを利用する企業にとっても必要となってくるツールです。

FFRI Ravenでは高度な専門知識を必要としないため、新たな人材確保の必要はありません。さらに、短時間で効率的な検査が可能なため、大量の検査数が予想される分野ではより効果的です。

また、富士ソフトではファジングテストを当社が実施する「テスト代行サービス」もご提供しております。試験実施に際してご不安等ございましたら、お気軽にご相談ください。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)