このレポートでは、ソフォスのインシデント対応チームが2022年1月1日から2023年6月30日までに収集したデータから232件のデータを基に、サイバーセキュリティとして重要であり、セキュリティ担当者にとって実用的なデータとなる分析結果を中心に紹介します。

出典ソフォスホワイトペーパー「セキュリティ実務者のための2023年版アクティブアドバーサリーレポート」

この記事の目次

重要ポイント

今回のレポートでは、脅威ハンター、アナリスト、インシデント対応の担当者、そして担当者がレポートに含まれる情報を利用する方法に焦点を当てています。

このレポートでの重要ポイントは次の5つです。

- 攻撃は迅速化していますが、必ずしも防御側が緊急で対応するべきとは限りません

- 攻撃の方向性とプロセスも変わっていません

- システムのセキュリティ対策が不十分で不適切である場合、迅速な攻撃によって大きな影響を受けます

- 攻撃の進行を遅らせるには、攻撃者にとっての障害を増加させます

- 防御側の組織による脅威アクティビティクラスタ(TAC)の活用

サイバー攻撃の迅速化

今回の調査では、すべての攻撃において滞留時間が急激に減少しています。特にランサムウェア攻撃の滞留時間の減少は顕著です。ランサムウェア攻撃の滞留時間は前年比で44%減少しており、過去の全期間と比較して72%減少しました。ランサムウェアが誕生してから今年で10年になりますが、訓練や学習が繰り返されており、確実に成熟化しています。多くの防御戦略が攻撃者の進化のペースに追いついていない中で、これは深刻な問題になっています。

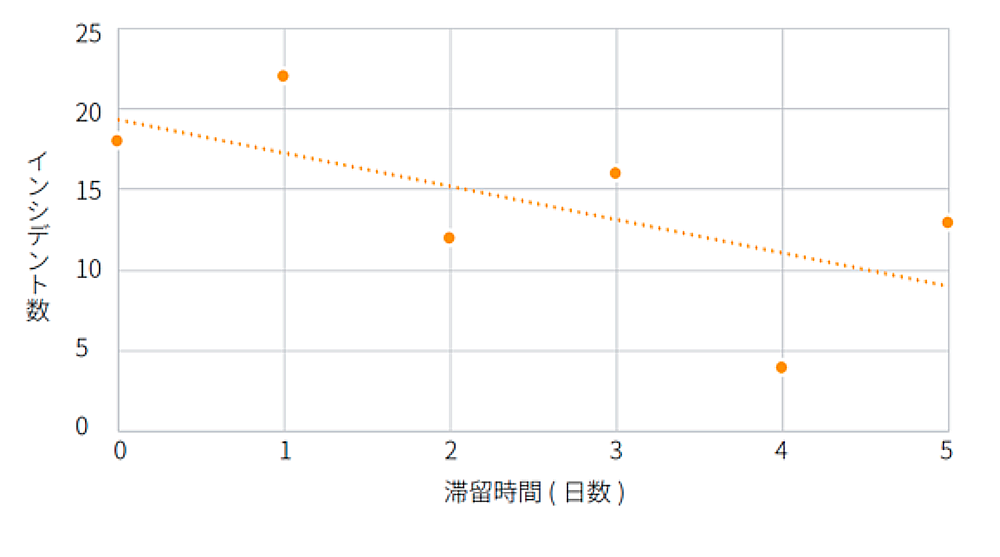

ランサムウェアの滞留時間が減少していることから、2022年と2023年上半期に調査したすべての攻撃に対して滞留時間が5日以内の攻撃を詳細に調査しました。

その結果、滞留時間が5日以下であった攻撃について滞留時間に対するインシデント数の分布から、滞留時間の減少を確認できます。この データを見ても、低速な攻撃が減少している傾向にあることがはっきりとわかります。滞留時間の長さ(日数)と、その日数が確認されたケースの数との間には、明確な反比例の傾向が見られます。

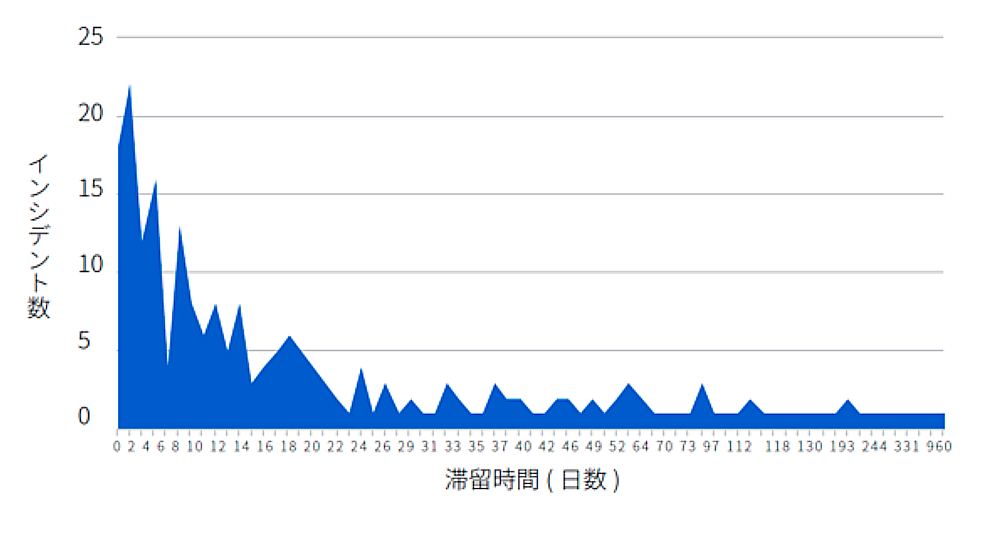

さらにすべての攻撃について、滞留時間に対するインシデント数を見ると、全攻撃の50%は初期アクセスから9日以内に発生しており、滞留時間が長い攻撃が減少している傾向が確認できます。

迅速な攻撃と低速な攻撃における攻撃タイプの違い

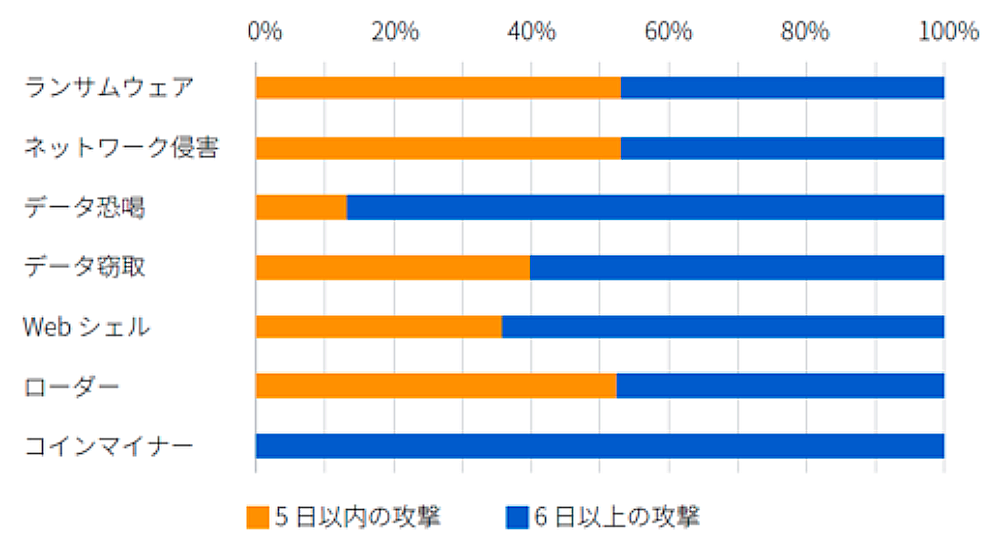

迅速な攻撃(滞留時間が5日以下)と低速な攻撃(滞留時間が6日以上)では、そのタイプに大きな違いはありません。

最も広く発生しているのはランサムウェア攻撃です。

ネットワーク侵害、ローダー、データ流出、Webシェルでも、迅速な攻撃と低速な攻撃でほぼ同じ割合になっています。コインマイナーは、長期的に暗号通貨を採掘することを意図しているため低速な攻撃のみで確認されています。

データ恐喝のカテゴリを見ると、ほとんどの攻撃が「低速な攻撃」に分類されています。

データを単に外部に流出させ恐喝していない攻撃と比較すると、データ恐喝の攻撃ではネットワークに長く滞留する傾向があります。このような攻撃ではファイルを暗号化することがないため、サイバー攻撃者は秘密裏に時間をかけて、意図的に活動している可能性があると考えられます。

標的となった組織のベースライントラフィックに関する情報が不足している場合に、この攻撃が助長されることも多くあります。

暗号化する場合にはシステムに大きな負荷がかかりますが、ファイルを暗号化せずに単に外部に送信する場合には、大きな負荷はかかりません。

標的の組織が送信トラフィックを監視していない場合には、問題はさらに深刻になります。

このような多くのケースでは、攻撃者は秘密裏に大量のデータを外部に流出させることが可能になっています。

データ恐喝の一部であるデータ流出もまた同様の理由で、低速の攻撃でやや多く見られる傾向があります。

Webシェルは、IAB(初期アクセスブローカー)による攻撃であっても、他の攻撃タイプのキャンペーンを支援するために作られたものであっても、滞留時間が長くなる傾向があります。

サイバー攻撃の防衛側対策

迅速な攻撃と低速な攻撃における根本原因も同じような結果になっており、根本原因にも大きな違いはありません。

攻撃が完了するまでの時間が短くなっている中で攻撃のタイプや手法が変わっておらず防衛のアプローチも変更しないのであれば、何を変えればいいのでしょうか?

変えるべきなのは、自社環境にあらゆる部分に細心の注意を払い、何か問題が特定されたときに素早く行動できる体制を作ることです。

問題を特定する方法は、プロアクティブな脅威ハンティングでも、セキュリティ製品のアラートでも構いません。

セキュリティ侵害の痕跡(IoC:Indicator of Compromise)を積極的に監視して対応している組織と、そうではない組織とでは、対応の能力に大きな差が生じます。

しかし、差異があることについて危惧する必要はありません。

現在の能力と求められる能力とのギャップを埋める方法を見つけることが重要です。脅威を完璧に検出する仕組みの構築は不可能ですが、できる限り詳細に観察して、調査を徹底していれば後悔することはないはずです。

TAC(脅威アクティビティクラスタ)の分析手法

迅速な攻撃や低速な攻撃によるセキュリティ侵害の痕跡が実際に変わっていなくても、解析すべき情報量は絶えず増加しています。

ここで重要となるのは、効果的な知識の共有です。一人のセキュリティ担当者が脅威を解決するために役立つ観察結果や情報を持っていても、同じような脅威に取り組んでいる他の担当者にそれらの情報を効果的に伝えることができなければ、会社全体の防御力を高めることは困難です。

TACは攻撃の目的に焦点をあてるアプローチ

この問題を解決するために、2023年からソフォスでは、脅威アクティビティクラスタ(TAC:Threat Activity Cluster)という分類のための命名法を構築しています。TACは特定のサイバー攻撃者を特定し、それぞれの攻撃者のTTP(戦術:Tactics・技術:Techniques・手順:Procedures)に関するデータを蓄積するアプローチではありません。

攻撃者ではなく、攻撃の目的に焦点を当てるアプローチであり、攻撃目的(TTPと、被害状況、時間や日付など)を中心した防御であれば、サイバー攻撃者が誰であろうと同じように対応できるという理論に基づいています。

TACはアナリストの生産性を高めることに成功

TACはソフォス脅威ハンターや情報アナリストの生産性を高めることに成功しています。

TACの考え方は、入手可能なデータの一致状況が多少「曖昧」であっても、パターンを素早く発見することを可能にし、ツールの使い方の変化や、解散して別の名前で再編されたサイバー攻撃グループを見分けることが可能になります。多くのサイバー攻撃者グループは、名前を変更しても同じような攻撃を同じ古い方法で実行しており、攻撃が成功している限り同じTTPを再利用しています。

TACは、セキュリティ業界の競合他社やアナリストなどが実施した調査を見て、これまで気づかなかった関係性や攻撃の進化を見つけ出す場合にも役立ちます。

攻撃者の行動クラスタにより分類

攻撃者の行動のクラスタが特定されると、そのクラスタに4桁の番号が設定されます。その1桁目はクラスタに関与する主体と行動の動機を大まかに示します。現在のところ、以下の6つの番号が設定されています。

- 国家によって支援される組織

- ハクティビスト

- 初期アクセスブローカー

- 金銭的動機(悪意のある広告など)

- ランサムウェア

- 不明(特定可能な行動のクラスタが存在するが、さらなる調査が必要)

サイバー攻撃の発生元がどこであるか、あるいは誰であるかに注目するのではなく、特定された行動のクラスタの目的に注目することで、意外な発見がもたらされる場合があります。この手法では、ランサムウェア組織のVice Society(現在は Rhysida)が使用するツールが大きく変更されたことを突き止めることができました。

サイバー攻撃を防ぐためにやるべきこと

サイバー攻撃を防ぐためには、可能な限り攻撃者にとっての障害を増やすことが重要です。

強固な多層防御の体制を確立すれば、攻撃者にとっての障害が増加し攻撃に必要なスキルレベルも高くなります。

その結果、多くの攻撃が失敗に終わります。パフォーマンスが低下することを恐れ、保護機能を利用しないのは間違った対応です。保護機能のギャップを無視したり隠したりすれば、攻撃を受ける可能性を残すことになります。

テレメトリにより攻撃者を検出

充実したテレメトリにより高度な監視網を構築でき、攻撃を検出できるようになります。

テレメトリのシグナルが利用できなくなった場合、調査が必要なことを示します。悪意のある可能性がある非常に稀なイベントも把握するために、ネットワークやオペレーティングシステム以外も監視の対象にしなければなりません。

たとえばレジストリの変更は調査の26%で見られ、攻撃手法のリストの第8位ですが、攻撃者はシステムを攻撃できる都合の良い状態に変更したり、保護機能を無効化したり、活動を難読化したりするためにこの手法を使用することが多くあります。

このような変更はサーバーでは稀ですが、潜在的な脅威の指標として常に検証しなければなりません。

自社を監視するときには、これらのすべてのイベントを検出する必要があります。サイバー攻撃者に対応するためのルールを作らなければなりません。

テレメトリを確認し情報の意味を理解することが重要です。

多くの組織は膨大なテレメトリを収集していますが、脅威に本当に関連する重要なシグナルを抽出することに苦労しています。

このような業務で力を発揮するのが、経験豊富な脅威ハンター、そしてインシデント対応の担当者です。

脅威ハンターは攻撃者のさまざまな手口を理解しており、インシデント対応の担当者と連携し、いつ、どのように脅威に対応すべきかを把握しています。大きな被害を受ける前に脅威を除去できるかがポイントとなります。

インシデント発生時の対応は外部専門家と連携が重要

企業に影響を及ぼす可能性がある攻撃に対応できる計画を立てておき、セキュリティ担当者と、危機が発生したとき支援を求めることができる企業と、事前に計画及び訓練を進めておく必要があります。このプロセスによって、攻撃者よりも先にシステムの弱点を特定し、プロアクティブな対応が可能になります。ソフォスのインシデント対応の調査の多くは、組織が自社で復旧を試みて失敗した後に開始されています。多くの組織が外部の専門家による支援が必要です。セキュリティ専門家や脅威ハンターは、発見した知見を共有し、防衛力を強化するために、コミュニケーションしておく必要があります。

防衛のための業務を根底から変える必要はない

迅速な攻撃と低速な攻撃には、スピード以外には大きな違いはありません。迅速な攻撃は、低速な攻撃を早送り再生したようなものであり、手法は変わりません。防衛側は攻撃の速度が増加しているために、防衛のための業務を根底から変える必要があるという考えを取り除く必要があります。

実際、防衛側がこれまで実行してきた保護機能の中には、細心の注意を払えば、攻撃の迅速化にも十分に対応できる武器となるものがあります。攻撃を急げばミスも発生しやすくなります。攻撃の速度が速ければ速いほど、侵害の痕跡も多く残されることになります。セキュリティ担当者が充実した監視体制のもとでこれらの痕跡に注意すれば、攻撃を特定でき、深刻な影響が生じる前に対応できます。

このレポートの詳細はホワイトペーパーをダウンロードしてご確認ください。セキュリティ実務者のために役立つ情報が満載です。そして、組織のメンバーさらにセキュリティ企業の間で信頼の輪を構築して情報を共有することが、多くの企業がサイバー攻撃と戦うための最も大切な取り組みの1つだと確信しています。

さらに、Sophos Central Endpoint and Server製品の幅広い販売能力と高い技術的な製品知識を有していることをSophosが証明するSophos Central Endpoint and Server Partner認定企業です。

ソフォスホワイトペーパー「セキュリティ実務者のための2023年版アクティブドバーサリーレポート」のダウンロードはこちらから>

ソフォスホワイトペーパー「セキュリティ実務者のための2023年版アクティブドバーサリーレポート」のダウンロードはこちらから>

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)