ソフォスでは、毎年ランサムウェアに関する調査結果を公開していますが、今年で5回目になりました。

このレポートでは、世界各国の組織が実際に経験したランサムウェア攻撃の被害について、根本原因から攻撃の重大度、経済的な影響、復旧にかかった時間などの包括的な情報を提供しています。

調査は、北米/ 中南米、欧州、アジア太平洋地域の 14 か国で、従業員数 100 ~ 5,000 名の企業の IT/ サイバーセキュリティ部門リーダー 5,000 人(内、金融業界関係者592人)を対象に 2024 年1 月から2 月にかけて実施し、前年の経験に基づいて回答するよう依頼しました。

詳しくは本ページ末尾から資料をダウンロードしてご覧ください。

出典ソフォスホワイトペーパー「金融サービス業界のランサムウェアの現状 2024年版」

この記事の目次

金融業界におけるランサムウェア攻撃の被害率

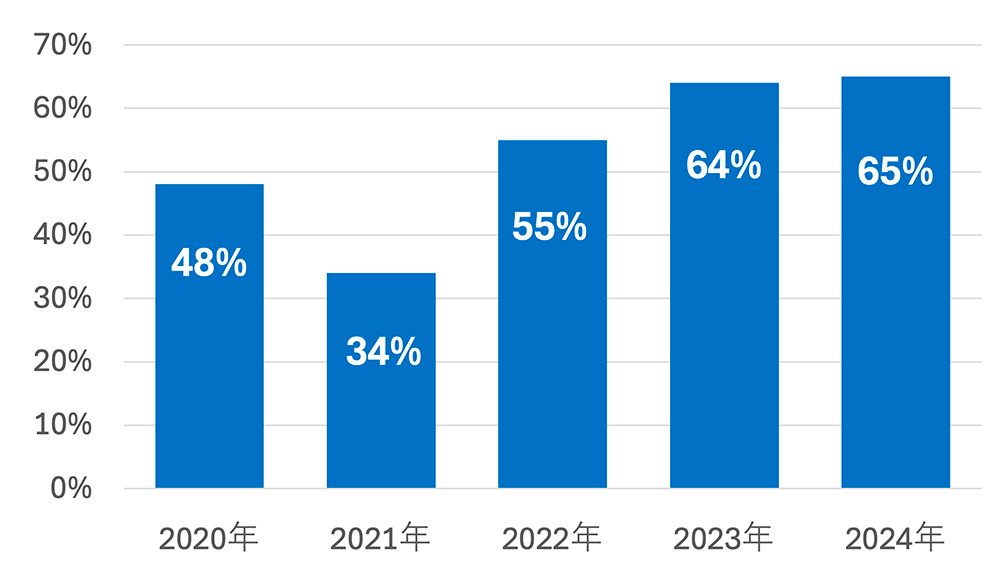

2024 年には、金融業の 65% がランサムウェアの被害に遭いました。これは2023 年の 64% とほぼ同じですが、過去 2 年間に報告された値よりは高くなっています。

全業界における攻撃を受ける割合の平均値は低下していますが、金融業界が報告したランサムウェア攻撃を受けた割合は、ソフォスの調査で報告された他の多くの業界よりも高くなっています。

金融業界における過去1年間のランサムウェア攻撃の被害率

金融業界におけるランサムウェア攻撃の根本原因

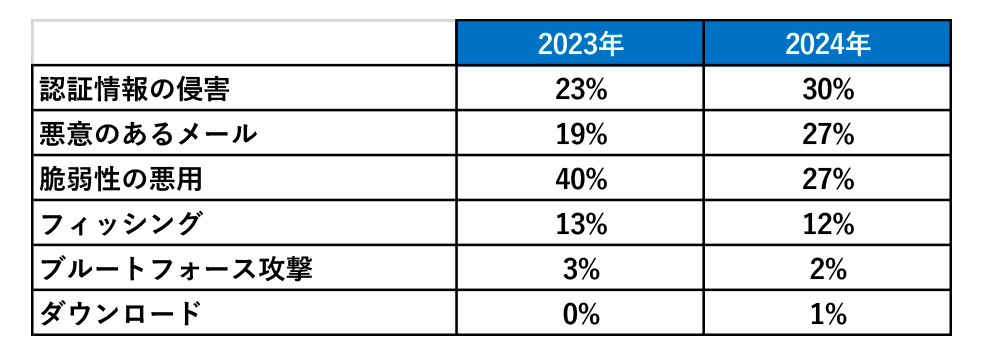

2024 年に発生した金融業界に対するランサムウェア攻撃における最も一般的な侵入方法は認証情報の侵害であり、攻撃の 30% で使用されました。次に多かったのは、悪意のあるメールと脆弱性の攻撃であり、それぞれ攻撃の27% で使用されていました。

この結果は、2023 年の調査結果とは対照的です。

金融業界におけるランサムウェア攻撃の根本原因

金融業界におけるデータの復旧率

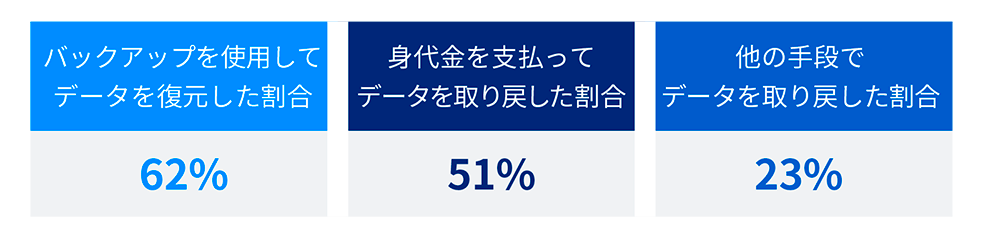

データが暗号化された金融業界の 97% がデータを取り戻しています。

データが暗号化された金融業界の 62% がバックアップを使用し、51%がデータを取り戻すために身代金を支払ったと回答しています。また、23% がデータを取り戻すために他の手段を使用したと回答しています。

昨年からの大きな変化として、被害を受けた企業が暗号化されたデータを復元するためにいくつかのアプローチ ( 身代金の支払いやバックアップの利用など) を用いる傾向が強まっていることが挙げられます。データが暗号化された金融業界の37% が、今回の調査対象期間で複数の方法を使用したと報告しており、2023 年に報告された割合 (16%) の 2 倍以上となっています。

金融業界におけるデータの復旧率

身代金の支払い

身代金を支払った金融機関 90社が、実際に支払った金額を共有しました。

支払い金額の中央値:200 万ドル(中央値)であり、平均金額は330 万ドルでした。

身代金の支払額は業界によって大きく異なります。支払った身代金額の中央値が最も低かったのはIT、通信、テクノロジー業界であり (30 万ドル)、流通/ 運輸業界が次に低くなっていました (44 万ドル)。最も高かったのは、初等中等教育機関と中央政府/ 連邦政府の両方であり、中央値で 660 万ドルの身代金を支払っています。

復旧コスト

ランサムウェア攻撃を受けた場合、身代金の支払いは復旧するためのコストの1 つにすぎません。金融業界の報告によると、支払った身代金を除いて、2024 年にランサムウェア攻撃からの修復に要した平均コストは 258 万ドルであり、2023 年の 223 万ドルから増加しました。2024 年の全業界の平均復旧コストは 273 万ドル、2023 年は 182 万ドルでした。

金融業界におけるランサムウェア攻撃の復旧コスト

復旧にかかった時間

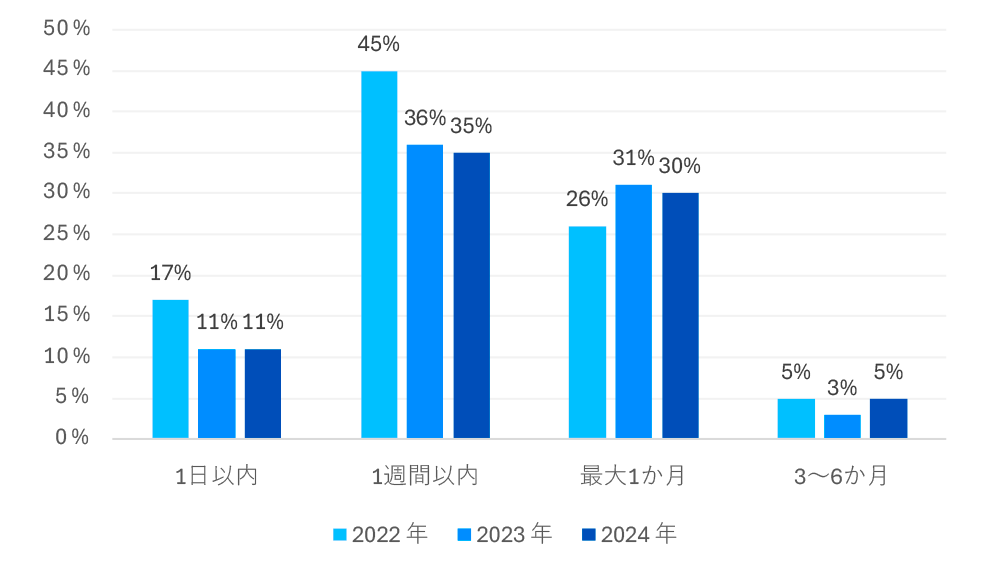

金融業界が、ランサムウェア攻撃で受けた影響を復旧するのにかかる時間はほぼ横ばいで推移しています。2024 年の調査では、以下が明らかになりました。

- 1週間以内にランサムウェア攻撃による影響を完全に復旧した企業の割合は 46% で あり、2023 年に報告された 47% とほぼ同じとなっています ( ただし、2022 年に報告された 62% からは大幅に低下しています)。

- 復旧までに 1 か月以上かかった企業の割合は 25% であり、2023 年の 22% よりも若干増加しています。

金融業界におけるランサムウェア攻撃による復旧に掛った時間

まとめ

ランサムウェアは、世界各国のあらゆる規模の金融業界にとって依然として大きな脅威になっています。金融業界における攻撃率は 2023 年と変わっていませんが、攻撃による被害と影響は増大しました。サイバー攻撃が繰り返され、進化し続ける中で、防御側の組織は自社のサイバー攻撃対策を攻撃の進化に合わせていかなければなりません。

予防

金融業界への攻撃の 4 分の 1 以上 (27%) は、パッチが適用されていない脆弱性が悪用されて始まっています。そのため、攻撃対象領域を適切に管理し、リスクの重大度に応じて適用するパッチの優先順位を付けることが重要です。認証情報の不正使用を制限するために多要素認証 (MFA) を使用することも優先すべき対策です。また、フィッシングや悪意のあるメールを検出する方法について、ユーザーへ継続的に注意喚起することも有効です。

保護

エンドポイント、メール、ファイアウォールテクノロジーなどの基盤となる強力なセキュリティ機能は必須です。エンドポイントやサーバーは、ランサムウェアの主要な攻撃対象であるため、悪意のある暗号化を阻止してロールバックすることができる専用のランサムウェア対策を導入するなど、エンドポイントの防御を徹底する必要があります。

検出と対応

攻撃をできる限り早期の段階で阻止できれば、影響も軽減することができます。バックアップを侵害されたり、データを暗号化されたりする前に、自社のネットワークに侵入したサイバー攻撃を検出して、無力化することで、極めて優れた成果を上げることができます。

計画と準備

インシデント対応計画を策定し、計画をテストしていれば、最悪の事態が発生し、大規模な攻撃を受けた場合でも、攻撃の影響を最小限に留めることができます。バックアップからデータを復元する訓練を定期的に実施し、攻撃の影響を受けている中で計画を実際に実行する必要が生じた場合でも、すばやく確実に計画を履行できるようにしてください。

さらに、Sophos Central Endpoint and Server製品の幅広い販売能力と高い技術的な製品知識を有していることをSophosが証明するSophos Central Endpoint and Server Partner認定企業です。

ソフォスホワイトペーパ「金融サービス業界のランサムウェアの現状 2024年版」のダウンロードはこちらから >

ソフォスホワイトペーパ「金融サービス業界のランサムウェアの現状 2024年版」のダウンロードはこちらから >

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)