画像:サイバーレスキュー隊(J-CRAT)活動状況 [2017年下半期]より

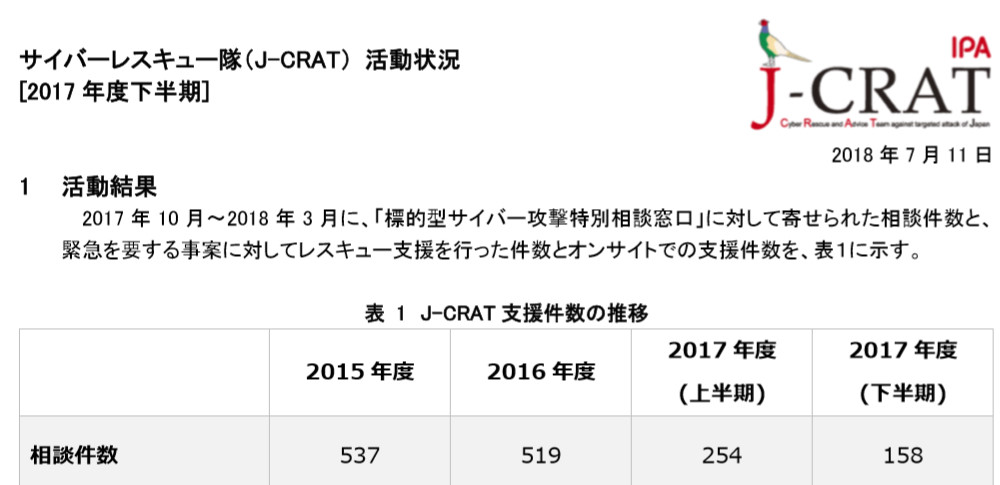

独立行政法人情報処理推進機構(IPA)の組織であるサイバーレスキュー隊「J-CRAT」は2018年7月11日に、2017年下半期の活動報告を発表しました。

報告には組織にまつわる様々な情報が記載されていますが、2017年度に続発した学校関係組織への不正アクセスの調査記録は特に注目です。

J-CRATの調査結果として、不正ツールが表示されやすいフォルダーや手口などが記載されているほか、同組織が提案する初動対応のレポートなどについても触れています。

「C:Temp」などが利用されやすい

J-CRATによると、2017年に学校関係組織を襲った不正アクセス攻撃の多くは、いくつかの共通点があると触れています。

- 「C:Temp」「C:Intel」に不正ツールが設置されやすい

- バックドアは複数個所仕掛けられている

- リモートアクセスユーティリティ「PsExec」など侵入後に感染を広める手法は複数用いられる

- 被害拡大のための中継サーバーが作られている

などの点が似通っているとのこと。

なお、J-CRATは不正アクセスの初動対応についても情報提供を行っており、参考にすることを推奨しています。

今後は企業が標的か?

今回の活動報告によると、2016年~2017年にかけてのサイバー攻撃の大半は、政治・教育・安全保障にかかわる組織をターゲットにしたものとのこと。ただし、2017年から現在にかけては、先端技術を狙ったインシデントが浮上すると同時に、これまで台湾の組織を対象としてきた攻撃者が日本に矛先を向けつつあるとの報告も行われています。

日本が今後どのように狙われるかは未知数ですが、東京オリンピックも近付き、日本企業が対象となる可能性も否定できません。

参照サイバーレスキュー隊(J-CRAT)活動状況 [2017年下半期]

参照サイバーレスキュー隊(J-CRAT)技術レポート 2017 インシデント発生時の初動調査の手引き ~WindowsOS 標準ツールで感染を見つける~

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)