サイバは「ハッカー」になるための研修を受けてきたサイよー

え?

「ハッカー」って、サイバー攻撃をする悪い人のことじゃないの?

なんて思う方も多いかと思います。

「ハッカー」と言うと悪いイメージが先行してしまうかもしれませんが、私ともう1名の同僚には「ホワイトハッカー」になるための指令が社長から出ました。

相談無料情報セキュリティ基礎講座

この記事の目次

自己紹介

まず私の自己紹介をしたいと思います。

私はとある企業で、WEBサイトの管理などを含め、IT担当として働いているものです。

私はとある企業で、WEBサイトの管理などを含め、IT担当として働いているものです。

IT担当と言っても、「セキュリティの意識を高めなければ」と最近思っている程度で「コマンドプロンプト」「ターミナル」などでコマンド使ったり、ということは全く知識がないのでわからない、、、というレベルです。

このくらいのIT知識のレベルで、どのようになるか不安でしたが、これからはセキュリティをしっかり考える時代!

WEBサイトもしっかりとセキュリティを考えなければいけない!ということは意識していたので、とても良い機会でした。

ちょっと不安がありつつも、

「私ハッカーなんです。」って言ってみたい。という小さな願望を叶えられるのではないかという勝手な期待も、、、

サイバも「ハッカーなんです」って言えるようになりたいサイねー

という感じで、同僚というのは当社のサイバ課長のこと。

時々サイバ課長がコメントを挟んできますので、ご注意ください。

サイバ課長は「ハッカー」という言葉を意識しすぎて、

すでに、下記のマスクまで用意しているようです。

・

・

・

アルファネットのサイバーセキュリティトレーニング

社長の知り合いの方が以前受けたことがあるということで、良い噂を聞いていたことから、株式会社アルファネットさんの「サイバーセキュリティトレーニング」に参加することになりました。

一緒に参加している人数が思ったより多かったです。

ここでは名前を出せませんが、大企業から中小企業まで、その企業のIT担当として活躍をされている方が多く、その受講理由を聞くと「スキルアップのため」という方が多かったです。

大企業から中小企業まで、セキュリティの意識が高い企業が増えてきている印象サイねー

今回のトレーニングの主催企業であるアルファネットさんの紹介もさせていただきます。

アルファネットとは?

会社のホームページから会社概要を見ればわかりますが、アルファネットさんは大塚商会を親会社にもつ企業で、システム構築から運用保守を行なっている会社さん。

会社のホームページから会社概要を見ればわかりますが、アルファネットさんは大塚商会を親会社にもつ企業で、システム構築から運用保守を行なっている会社さん。

規模的にも大手企業であるという信頼性から、しっかりとした研修であること期待できます!

サイバーセキュリティのお勉強など

今回のサイバーセキュリティトレーニングは、実際にセキュリティ人材を育てるための講座ですが、そのための勉強の方法としては、守る方法を理解するだけでなく、攻め方を知り、ハッカーの気持ちを知ることにより、守り側に何が必要なのかを考えることができる体験型の講座となっています。

講座の中では、座学として現在のサイバー攻撃などの状況を事例を交えながらお話しいただくパートと、実際に手を動かした体験を通じてのお勉強と、大きく2つのパートを交互に実施頂きました。

サイバーセキュリティの現状のお勉強

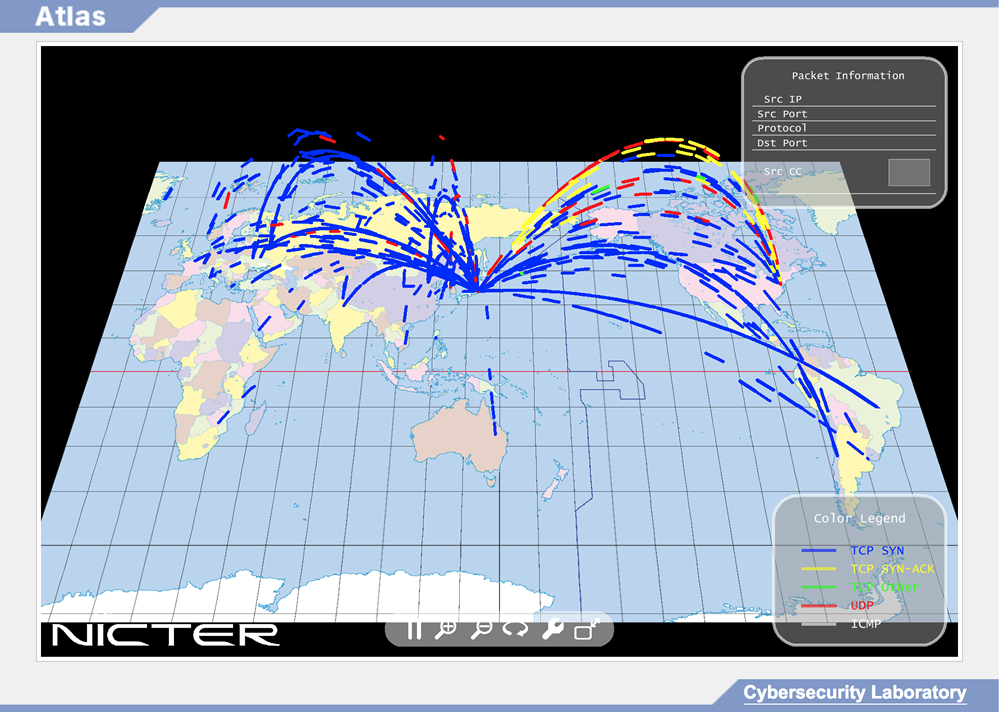

サイバー攻撃の現状を把握できる、下記のサイトはご存知ですか?

http://www.nicter.jp/atlas

2016年の1年間で、実際の日本に対する攻撃は、国立研究開発法人・情報通信研究機構(NICT)の発表によると1281億件*あったようです^^;

*NICTER 観測レポート 2016より

リアルタイムにサイバー攻撃を可視化するツールは、下記の記事にも整理してるサイよー

サイバー攻撃リアルタイム可視化ツール集

本当に日々サイバー攻撃は行われていることがわかります。

リスクの低減がセキュリティ対策

「何を」、「何から」「なぜ」「誰が」「どうやって」守るのか?

これらをしっかりと考えておかないと、効率的なセキュリティ対策はできないってことですね。まずは自分の身の回りを確認することが重要です。

そして守るべきものがわかったら、

その「脅威」がなんであるのか?

脅威から守るためにどのような「脆弱性」があるのかを把握しましょう。

この「脅威」と「脆弱性」を掛け合わせたものが「リスク」となると考えており、そのリスクを低減させることがセキュリティ対策なのですね。

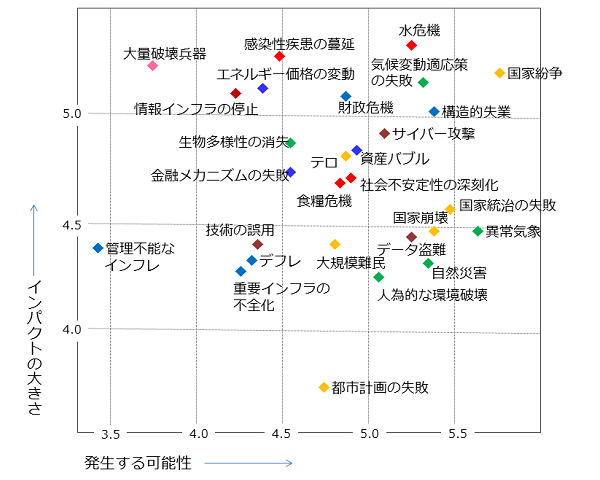

サイバー攻撃のリスクはテロよりも大きい!?

リスクの発生可能性とインパクトのお大きさ(グローバルリスク報告書2015版より)

サイバー攻撃は、テロよりも発生の確率が高く、インパクトも大きいサイよー

よく考えてみるとそうかもしれません。。。

例えば、信号機のハッキング

サイバー攻撃の中には「信号機をハッキング」なんてものも可能です。

大きな交差点で全ての信号を「青」にしてしまったら、確実に事故が起こりますよね。。。

そのような脆弱性は確実に無くさないといけません。

ここでは公開できませんが、色々ハッキングしまくってる実際の映像も紹介してもらいました。

これは本当に衝撃的だったので、

ぜひ実際にトレーニング参加して紹介してもらってください。

その他にも、沢山のセキュリティ・ハッキングに関する現状の有益なお話を聞くことができたので、一覧にまとめておくサイよー

いろいろ勉強になるサイなー

- SINOVEL vs American Superconductor の問題

- 株価操作のためにハッキングして工場爆破!

- 簡単にハッキングツールが買える!?

- 国家レベルの組織を持つStuxnetの脅威

- イランとの各施設がメルトダウン寸前になった話

- 脆弱な無線キーボードだと盗聴できてしまう「Bastille key sniffer」の話

- Bluetoothの脆弱性「ブルーボーン BLUEBORNE」の話

- hackforums.net なんていうハッキング情報が行き交っているサイトもある!?

などの脅威の話から、

企業として考えるべきセキュリティ対策のしっかりした勉強として、「CSIRTCSIRT(シーサート)」や組織としての対応のお話まで、例えば

- CSIRT(シーサート)の活動の目的

- 事故の社会的影響の大きさは、「対応のまずさ」×「知名度」×「公共性の高さ」

- 事故被害者の実害は、「攻撃対象の重要度」×「攻撃発見までの時間」×「攻撃を封じ込めるまでの時間」

- 攻撃を封じ込めるまでの時間を短縮する方法

- 事前準備の必要性

- CSIRT(シーサート)の隠れたメリット

- 従業員の不正の3要素

など。

現在のサイバー空間におけるセキュリティ・ハッカーによる攻撃などの最新情報から、企業としての取り組みの必要性を理論的にわかりやすく教えてもらいました。

本当にハッキングというものが身近になってしまってきており、大企業だけでなく多くの企業は、セキュリティ対策が急務であると感じましたね。ここまでの情報だけでも、実際に参加する価値はとても高いトレーニングだと感じました!

そしてさらにセキュリティ対策を学ぶのに最も効果的に方法が、今回の講座の肝である、体験型の講座なのです!

というわけで、早速演習を行ってきました。

先生、たくさんの情報ありがとうごザイました!

では、ここからたくさん体験させてもらうサイよー

体験型演習(1)ハッキング編

[演習]平文通信の盗聴を体験

平文通信とは、暗号化など通信が秘匿されていないデータのことです。「Telnet」や「FTP」の通信も平文通信ですし、HTTPBasic認証などは暗号化されているようですが、簡単にデコード(復号)できてしまうので注意が必要ですね。

そんな平文通信を盗聴しよう!というのが今回の演習!

「Kali Linux」を利用して、その中で「Wireshark」を起動して演習を行いました。

これらの2つを利用して、参加者の中で、攻撃者・被害者(「メール送信者」「メール受信者」)の3名1グループになり、演習を実施しました。

こちらはWiresharkの画面のイメージです。(実際に自社に戻ってからWiresharkをインストールした画面キャプチャ)

こちらはWiresharkの画面のイメージです。(実際に自社に戻ってからWiresharkをインストールした画面キャプチャ)

実際に「メール送信者」が送った内容を見ることができました。

この平文通信の盗聴を行うためには、通信を行う2者の間に入り込む「中間者攻撃」を行なっています。

この「中間者攻撃」ができたのは、今回のトレーニングように準備したネットワーク内であるので、私でも実施できました。「そのような環境でないとなかなかできないでしょ?」と思う方もいるかと思いますが、、、

実際の環境、例えばカフェのWi-Fiが繋がっているHUBポートがむき出しになっていたり、第三者に接続されうるなど、適切に管理されていないと、上記同様に中間者攻撃のリスクはあります。

中間者攻撃が成立すると、平文でなくても、暗号化通信であっても、細工した攻撃によって、通信の中身を盗聴されるリスク(SSLStripなど)があるので、そのようなことを知っているだけでも、外出先でWi-Fiにつなぐなどの時に注意することができると思います。

[演習]マルウェア感染を体験

多くの場合は安全な環境でインターネットに繋いでいる場合が多く、前述の「中間者攻撃」などはハッカーにとっては結構手間のかかるものと思います。

そのため、比較的手っ取り早く攻撃ができる「マルウェア」によるものが増えているといいます。

マルウェアによる被害といえば、最近はWanna Cryなどのランサムウェアの流行もありますが、2015年におこった日本年金機構の情報漏洩問題などが記憶に新しいですね。

また、その他にもJTBの情報漏洩事件などもマルウェアによって起こっています。

これらもメールやメールに添付されているファイルを開いてしまったことが原因で情報の流出が起こっておりますが、これらも従業員のセキュリティ意識の向上によって早期発見や被害の軽減が可能になるものかと思いますので、今回のようなトレーニングに一人でも多くの人が参加してもらい、企業のセキュリティ意識向上に役立てられると良いなと思います。

マルウェア感染体験中

実際に講師の方の指示で進めて見ると、今回のマルウェアでは、遠隔操作ができるようになりましたー

このようにマルウェアに感染したのは初めてだったので、貴重な体験でした。

しかし一度このような手口を体験しておけば、確実に自分ではひっからなくなりますね。なにせ私はもうパソコンを乗っ取ったことがあるハッカーの気分ですから。ハッカーの気持ちがわかります^^

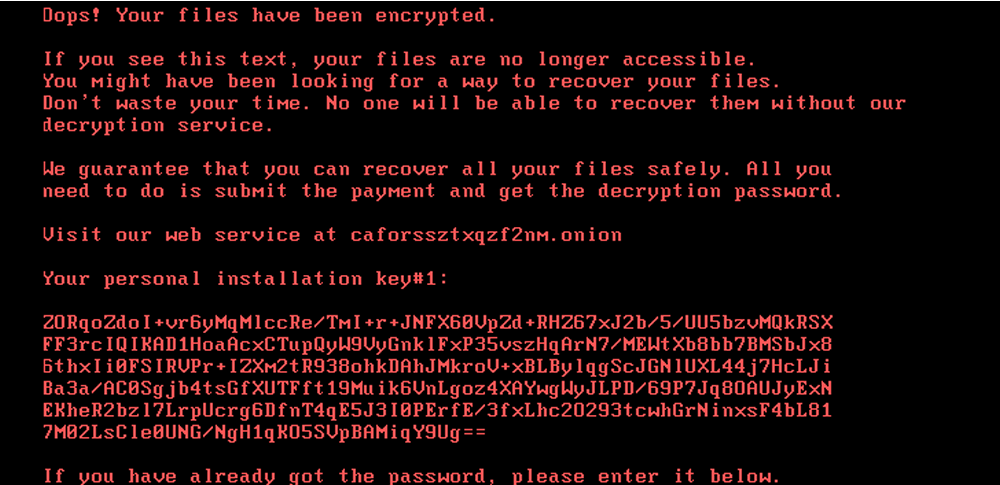

[演習]ランサムウェアを体験

2017年5月に世界的に猛威を振るったランサムウェア「ワナクライ(WannaCry)」初体験しました。

(研修のために、講師の方々に安全な環境を用意してもらい、その環境内で実施しています)

これは講師の方にいただいたファイルを開くだけ!超簡単です。

「ワナクライ(WannaCry)」の名前は何度も聞いていましたし、画面のキャプチャ画像も何度も見たことがありましたが、実際に自分の目の前のパソコンが感染するのは当然ながら初めて!

本当にこのような画面が表示されました。

実際に目の前のパソコンで行われていることに集中しすぎて、写真を撮るのも忘れてしまったのですが、、、

感染すると、あっという間に既存のファイル全てが開けなくなり、上の画像にあるような変な日本語で、bitcoinを払うように指示をされる。。。

いきなりファイルが開けなくなったら、パニックになり払ってしまう人もいるかもしれません。。。

そのような状況にならないために、不用意にメールにあるURLをクリックしたり、添付されているファイルを開かないということを、身をもって体験できることがこのトレーニングのポイントです。

ウイルスチェックに効果的なツールを使う

届いたメール等の中で、不審なものはあるけど実際にこれは必要なファイルなのかどうかわからない場合に、チェックするための無料のWEBサービスも教えていただきました!

ウイルスソフト以外にも調査できる無料のWEBサービスがあるという事を教えていただき、本当に勉強になりました!

(もったいないので、ここではお伝えできませんが、トレーニングに参加すると教えてもらえますよ)

本当に多くのことを学ばせていただいた1日目。

どのような人が受けると良いか?

- 盗聴の体験をしてみたいと思う人

- 平文通信がセキュリティ的に高くないことは知っているが、それ以上はよくわかっていない人

- マルウェアには自分は引っかからない!と自信を持っている方

- ワナクライ(WannaCry)を知っているが、見た事がない人

受けると得られる効果

- ネットワーク環境によっては中間者攻撃の危険性があることがわかる!

- 社内のネットワークが脆弱なものならないようにするための注意点がわかる!

- ワナクライ(WannaCry)などのマルウェアに実際に感染してしまった事を体験でき、その危険性がわかる!

- その危険性を社内で共有することにより、社内のセキュリティ意識向上に貢献できるようになる!

- ウイルスチェックに効果的な無料WEBサービスを知る事ができる!

これからは、一度でもこのような体験をした人が社内に必要ですね。

インターネットで見たり、本で読んだりするだけじゃなく、実際に体験するのは本当に勉強になるサイねー

多くの人にもっと興味を持ってもらいたいサイねー トレーニングの詳細は下記をご覧くだサイ

2日目は実際にマルウェアなどに感染してしまった場合は、どのように対処すべきか?企業のIT担当としての対応方法などを勉強しました。

体験型演習(2)マルウェア感染が疑われる端末の調査

まずは、マルウェアの発見方法。

企業のIT担当や、さらに専門的なセキュリティ部門「CSIRT」が対応すべきこととして、平時の準備以外にインシデントを検知した場合の対応方法を把握しておく必要がありますよね。

準備は万全でも、いざ感染をしてしまった際には「対応できない」ということでは担当部署として不十分です。

マルウェアに感染してしまった端末は、何らかしら「変だな」と感じる部分があるようです。

外部と変な通信をしだすので、急に端末が遅くなったりするなどですね。

そんな端末に気付いた時の対処法です。

[演習]感染した端末が持ち込まれた際の対処方法

マルウェアの特徴は、下記の3点を押さえておきましょう。

- 持続性

- 接続性

- 潜伏

です。

これらの3つのポイントを、調査のポイントとそのツールを整理すると、

| マルウェアの特徴 | 説明 | 調査ツール |

|---|---|---|

| 持続性 | パソコンの再起動をされても自動的に実行したい | ・Autoruns ・ProcessExplorer |

| 接続性 | 攻撃者が用意した外部の不正サーバへ接続したい | ・TCPView ・ProcessExplorer |

| 潜伏 | 長く活動するために、不正ファイルを隠蔽したい | ファイルの属性確認 |

こちらも参加すると頂けるテキストの中に全て整理されております。

テキストがあると復習もしやすくとても便利ですね。

上表の「調査ツール」にあるツールを使って調査をします。

これらのツールは

Microsoft Windows sysinternals

sysinternals Suite でダウンロードできます。

https://technet.microsoft.com/ja-jp/sysinternals/bb842062.aspx

[演習]マルウェア発見と対処

下記のような依頼が社内であった場合、あなたならどのように対応しますか?

まずは関わっているセキュリティベンダーさんにサポートしてもらいましょう。

前述のツールなどを(「Autoruns」「Process Explorer」「TCPView」)を使い実際のパソコン上のマルウェアを発見し、その原因などを調査報告書に整理しました。

上記のようなツールを駆使して、マルウェアを見つけたら、しっかりと駆除して感染の拡大を防ぎ、今後同じような事のないよう心がける方法が勉強できます。

しっかりと調査報告書のまとめ方も勉強できるので、万が一のインシデント発生時には、自社でしっかりと対応ができるようになります。

防災訓練のように、実際に体験をしておくことで、いざという時にはしっかりと対応ができるようになります。なんども言いますが、それが今回のトレーニングの特徴です。

どのような人が受けると良いか?

- マルウェアの発見方法を知らない人

- マルウェア感染かも!?と思っても、パソコンの調査方法がわからない人

- インシデント発生時の具体的な対応方法がわからない人

- 調査報告書など、社内での報告の方法がわからない人

受けると得られる効果

- パソコンの違和感を感じるポイントを知る事ができる!

- 違和感のあるパソコンを調査する方法を知る事ができる!

- インシデント発生時の対処法がわかるようになる!

- 報告のための調査報告書などの作成方法・報告のポイントが分かるようになる!

なんども言うサイが、実際に体験する重要さを知ったサイねー

体験型演習(3)セキュリティ演習

これから最後の演習に向けてやる気満々のサイバ課長

2日間の総仕上げ、実際にネットワーク内のパソコンを調査して、どのようなサービスが動いていて、その脆弱性の有無を調べ、脆弱性をついて不正侵入し、パスワード解析を行う!

って事が本日のミッションです。整理すると

- ターゲット&稼働サービスを調査

- サービス詳細&脆弱性有無を確認

- 脆弱性をついて不正侵入

- パスワード解析

おそらくこれができる方というのは、あまり多くはないのではないかと思います。これが自然に自分でツールを探してきて解決できてしまうかたは、この講座への参加はしなくても大丈夫!

それくらい難しいミッションでしが。。。素人の私は講師の方の指示に従いつつ順番に実施していきました。

[演習]ターゲット&稼働サービスを調査

こちらを調査する方法は、Pingを送信して稼働ホストを確認をします。

そのPing送信に使うのが「Nmap」というツールです。

>Nmap[ウィキペディア]

本当に私にとっては初めて知るツールでしたが、、脆弱性のテストなどを行うにはとても効果的なツールですね。

おそらく他にも色々なツールがありそう。

[演習]サービスの詳細&脆弱性有無を確認

脆弱性スキャンを行うのに利用するツールは「Nessus」を使いました。

>Nessus[ウィキペディア]

簡単にいうとシステム上の潜在的な脆弱性を検知することができます。これもすごいツールです。

これらのツールの利用方法は、もちろん頂いたテキストに細かく載っているので、参加した方はそのテキストを見つつ復習も可能ですね。

私ができたのはここまで、、、

一生懸命頑張ってちょっと疲れたサイバ課長の図

残りの

- 脆弱性をついて不正侵入

- パスワード解析

については、私のパソコンレベルでは、ハードルが高くとても進めることができませんでした。。

このあと出てきたキーワードとしては「Exploit」や「Metasploit Framework」などなど

この演習をクリアできそう!と思われるツワモノのハッカーさんは、ぜひ参加していただき、講師の先生を驚かせていただきたいです^^;

どのような人が受けると良いか?

- パソコンに詳しいと自負している人

- 「Nmap」や「Nessus」というツールを知っている人

- 問題が与えられるととことん「クリアしたい!」と思う人

受けると得られる効果

- 自分のセキュリティやネットワークに関する知識レベルを再確認できる!

- クリアできれば、講師の方々に「ぎゃふん」と言わせられる!

- クリアできなければ、「もっと勉強しなければ」と思える!

おわりに

プロの講師の方々がしっかりと体験できる環境を作ってくれた上で、2日間丸々勉強できるとても良い機会をいただけたと思います。

座学で学んだことも、ここに書ききれないくらいのたくさんの量をみっちり教えていただき、さらに実際の盗聴やマルウェア感染から、企業のIT担当としてやるべきことを体験を通して勉強できました。

これを自社に持ち帰って、周りのスタッフに伝えることにより、会社全体のセキュリティ意識の向上につながりますね。

1度で良いので自社の社員が2名ほどで参加し勉強したことを持ち帰り、社内で伝える。これは継続的な費用もかからないので、高価なセキュリティツールを入れて対策を行うことよりも、大きな効果が得られると思いますし、まずこのような対策を行うことが中小企業にとっても効率的かと感じました。

まずセキュリティ人材を自社にも欲しいと考えている方は、自社のスタッフにこのようなトレーニングを一度受けてもらうことをお勧めします。

ということで、いろいろ盗聴もしたし、マルウェアをメールで送っちゃったりもしたので、ハッカーになれたということで。

守るべき術も、インシデント時の対応方法も身につけたのでホワイトハッカーにもなれました!(こっちの方が重要)

ご興味のある方は、是非下記よりトレーニングの詳細をご確認ください。

セキュリティトレーニングの詳細はこちら

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)