多くのWebサービスは、認証方法に「多要素認証」を採用しています。仮にログイン情報が流出しても不正ログインを防げるわけですが、「多要素認証疲労攻撃(MFA疲労攻撃)」は多要素認証を悪用します。多要素認証疲労攻撃の基礎や対策方法、被害事例について解説しますので、ぜひご覧ください。

多要素認証疲労攻撃とは

多要素認証疲労攻撃とは、プッシュ通知などの「多要素認証(MFA)」を悪用する攻撃です。不正入手したIDとパスワードを使って何度もログインし、正規ユーザーに認証要求を送り続けます。正規ユーザーが、誤ってログインを承認してしまうミスを誘うのが狙いです。

多要素認証疲労攻撃の被害例

アメリカのUberは、2022年に多要素認証疲労攻撃の被害を受けています。正規ユーザーのスマホに、プッシュ通知による認証要求が繰り返し送信されました。さらに、メッセージアプリ「WhatsApp」を介し、Uberの運営を装って「認証要求を止めるためには承認が必要」といったメッセージが送られています。

Uberのほか、MicrosoftやCisco Systems、Twitterなどのユーザーも多要素認証疲労攻撃の標的になっています。また、2022年9月には、人気ゲーム「GTA(グランド・セフト・オート)」の開発情報がリークされる被害が生じました。多要素認証疲労攻撃によって企業アカウントに不正ログインされたことが原因です。

多要素認証疲労攻撃への対策方法

多要素認証疲労攻撃は、承認さえしなければ被害は起こりません。うっかり承認してしまうヒューマンエラーを防ぐための方法を4つ紹介します。

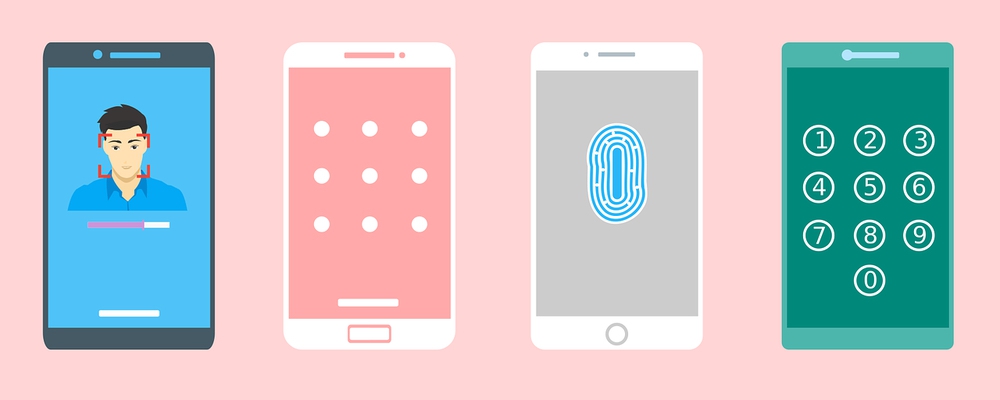

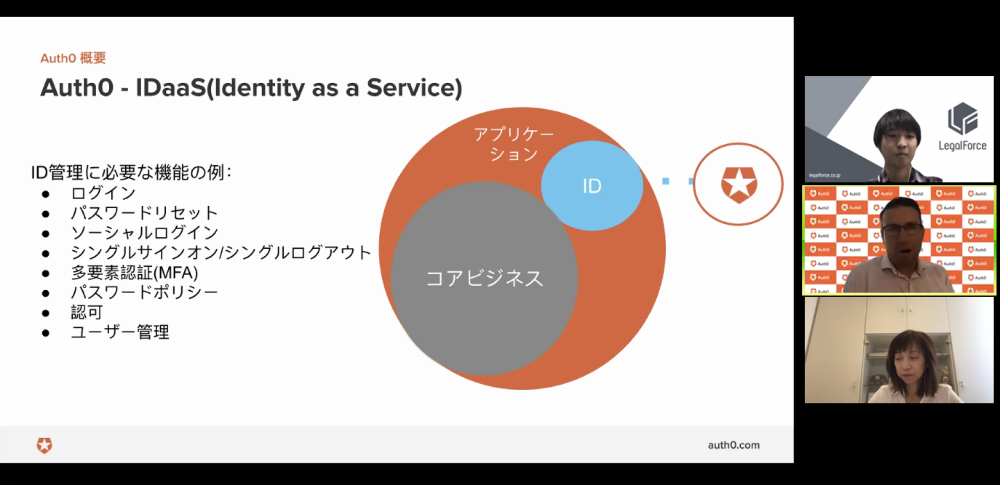

1.多要素認証の方法を変更する

多要素認証の方法をプッシュ通知から、「ワンタイムパスワード」または「生体認証」へ変更しましょう。多要素認証疲労攻撃は、プッシュ通知による認証方法を悪用する手口です。プッシュ通知以外の認証方法に変えれば、攻撃の標的になる可能性を下げられます。

2.パスワードの再設定

パスワードを使いまわしたり、簡単な文字列になっていたりする場合は再設定をおすすめします。前提として、多要素認証疲労攻撃は、すでに正規ユーザーのログイン情報を不正入手しています。攻撃の第一段階である「ID・パスワードの流出」を防ぐことで、第二段階の「執拗な認証要求」を予防できるわけです。

3.ログイン試行回数を制限する

多要素認証疲労攻撃は繰り返しログインを試行しますので、回数制限の設定が効果的です。ただし、Webサービスやシステムによっては、ユーザー側で制限設定ができないケースもあります。設定機能がある場合は、ログイン試行回数を制限してみてください。

4.身に覚えのない承認要求はサポートに確認する

万一、不審な承認要求が届いた際は、承認せずにサポートに問い合わせましょう。Uberの被害事例のように、運営チームを装って承認を求めてくるパターンもあります。繰り返しプッシュ通知が届く間は、操作ミスで承認してしまわないようアプリの通知を切ると良いでしょう。

まとめ

多要素認証の普及により、ID・パスワードが流出しても、簡単には不正ログインされないようになりました。しかし、多要素認証疲労攻撃の被害は、増加傾向にあります。多要素認証機能があるからと油断せず、パスワードや認証方法の変更による予防策が大切です。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)