Iot機器を狙うマルウェア「mirai」ですが、得体が知れない内は怖く感じるかもしれません。

事実、甘く考えていると冷蔵庫やテレビなどの家電IoT機器が、思わぬ被害に合ってしまう恐れがあります。

しかし、正しく対策をすれば大丈夫。

今回はmiraiの特徴や正しい対策についてお伝えしますので参考にしてください。

この記事の目次

マルウェア「mirai」とは?

「mirai」は、IoT機器を主なターゲットとする新しいタイプのマルウェアです。通常のマルウェアと同様に、いくつかの経路で侵入を試み感染拡大。IoT機器を乗っ取ります。

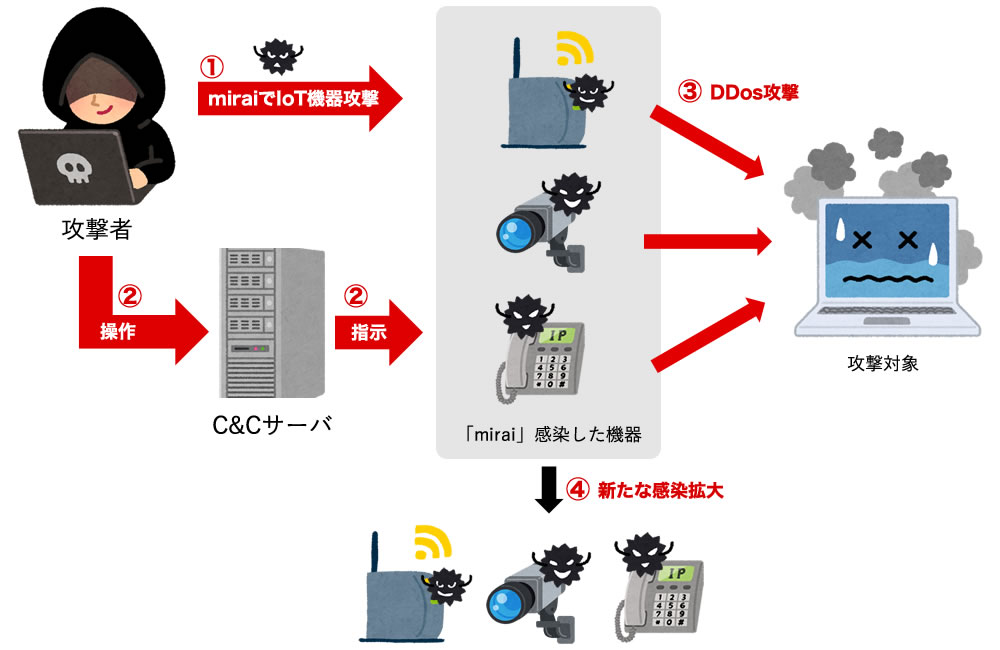

その後「mirai」は感染したIoT機器を使って巨大な「ボットネット」を形成。「C&Cサーバ」として指示を出すことで、DDoS攻撃に移行するというものです。

「mirai」を理解する上で、「ボットネット」「C&Cサーバ」は欠かすことができない知識ですので、解説させていただきます。

Command & Control Server の略で、マルウェアに感染してボットと化したコンピュータ群(ボットネット)に指令(command)を送り、制御(control)の中心となるサーバのこと。

「mirai」感染の仕組み

「mirai」はIoT機器に感染し、巨大なボットネットを形成するマルウェアです。ランダム検出したIPアドレスを経由して感染デバイスを検索し、発見されたIoTに対して侵入を試みます。

STEP1:「辞書攻撃」で侵入

そして侵入できそうなIoT機器を見つけた「mirai」は、侵入対象に「辞書攻撃」と呼ばれるサイバー攻撃を仕掛けます。

辞書攻撃は、以前から存在する古典的な攻撃手段で、「多くの人が使う単語や用語の組み合わせを、順次入力して不正アクセスを行う」というもの。

「sakura(桜の木)」や「starwars(スターウォーズ)」など、辞書に載っている単語や著名な用語を組み合わせる方法です。

STEP2:C&Cサーバからの指示

「Mirai」に感染してしまった端末は、C&Cサーバからの指示を待ちます。

STEP3:攻撃対象に大量にパケットを送りつけるDDoS攻撃

乗っ取ったIoT機器から大量のパケットを攻撃対象に送りつけ、攻撃対象を動作不能にさせ、サービス提供をストップさせるなどの妨害をします。

その攻撃の種類は既に複数種確認されており、主に下記の3種類があります。

〇 UDPフラッド攻撃 → UDPパケットを大量に送りつける

〇 HTTPフラッド攻撃 → HTTPリクエストを用いた攻撃

〇 DNSゾルバフラッド → DNSのメカニズムを悪用して負荷をかける

STEP4:感染拡大

別のIoT危機へ増殖を繰り返し、遠隔操作できるIoT機器を増やし、被害を拡大していきます。

「mirai」感染の原因

IoT機器の脆弱性

実は「mirai」が行う辞書攻撃は、IoT機器に対して特に高い効果が期待できます。IoT機器はPCやスマートフォンなどの端末よりもユーザーによる管理意識が低く、人によっては「IDやパスワードは初期設定のまま」というケースも。

また、IoT機器の中にはセキュリティ上の欠陥を抱えた製品も多く、不正アクセスに対して弱いという側面も有しています。

IoT機器の問題点

〇 パスワードがハードコーディングされている(ユーザーが変更できない)

〇 ユーザーが通常知ることができない領域に管理されている

〇 無効化処理が行えず、不正アクセスに対処できない

このあたりは、メーカー側の対応が求められる部分だと言えるでしょう。

「mirai」感染の対策方法

「mirai」の感染を防ぐ手段は極めて単純で、「パスワードの変更」です。

パスワードの変更を行うだけで「辞書攻撃」によるリスクは大きく低減されますし、発見された脆弱性に対しては最新のファームウェアを導入することで、かなりの部分を防げます。

「mirai」は揮発性メモリに感染するため、電源をオフにする手段も有効です。更に、不審な通信を確認した場合、回線を切断することでシャットアウトできるでしょう。

「mirai」の対策まとめ

〇 デフォルトパスワードの変更

〇 最新ファームウェアの導入

〇 回線を切断。電源を入れなおす。

なかには対策が難しいものも…

残念ながら、一部のデバイスはハードコーディングの影響で、ユーザー側がパスワードの変更を行うことが難しい製品も存在します。

更に悪いことに、ハードコーディングされたパスワードを変更するためのアプローチ方法がない製品も確認されており、こうした機器にとって「mirai」は致命的とも言えるでしょう。当然、現状根本的な対処法は存在しないと言わざるを得ません…。

他のマルウェアとの違いとは?

他のマルウェアと比較した「mirai」の特徴は「IoT機器をターゲットにしたその特異性」と「圧倒的なトラフィックの大きさ」です。

IoT機器をターゲットにしたその特異性

「mirai」が名乗りを上げるまで、ウェブカメラやルーターなどのIoT機器を対象にした攻撃は、さほど深刻な脅威とは受け取られていませんでしたが、「mirai」はPC端末などに比べてセキュリティが脆弱であるIoT機器に感染することで、気が付かぬうちに増殖を繰り返し、感染の勢いを広げていたのです。

圧倒的なトラフィックの大きさ

IoT機器が注目を集めた2016年に、著名セキュリティブログ「Drebson Security」がダウンするという事件が起きました。同ブログサイトを攻撃したのはなんと、ウェブカメラやルーターなどのIoT機器で、その後の調査によると、同サイトはこの間「約660Gbps」もの攻撃を受けていたことが判明しました。

そのほか、過去確認されたサイバー攻撃では「約500Gbps~約700Gbps」ものDDoS攻撃を行い、ピーク時には「約1Tbps」もの驚異的な数値を計測。

そのあまりに異様なトラフィックの大きさに、攻撃対象となったウェブサイトやサーバでは、深刻な被害が生じました。

bpsは「bits per second」の略で、データ伝送速度の単位の一つ。1秒間に何ビット(何ギガビット)のデータを送れるかを表したもの。

Gbpsは「G:ギガ」ということになり、毎秒「1ギガ=1,000,000,000:10億」何十億ギガの情報が送られるかを図る単位。

その1000倍が「1Tbps:1テラ」ということになる。

被害事例

「mirai」は登場当初から大きな被害を及ぼしたマルウェアです。代表的な事例を見てみましょう。

「Amazon」など大手ウェブサービス接続不良事件(2016年)

2016年10月に発生。「Amazon」や「Twitter」など複数の大手ウェブサービスが、約5時間にわたって接続不良を起こしました。

原因は「mirai」に乗っ取られた監視カメラやビデオレコーダーなどのIoT機器。莫大な規模のボットネットを形成し、一斉に攻撃を仕掛けた事件です。

参考記事

「IoT乗っ取り」攻撃でツイッターなどがダウン

ロジテック製品脆弱性事件(2017年)

ロジテック社のブロードバンドルーターに脆弱性が内在した結果、「mirai」の亜種に大量感染を許してしまったという事例です。同社は指摘された脆弱性の修正に奔走し、対応に追われています。

参考記事

ロジテック製300Mbps無線LANブロードバンドルータおよびセットモデル(全11モデル)に関する重要なお知らせとお願い

「mirai」作者のソースコード公開により亜種が活発化

「mirai」は当初謎のマルウェアとして恐れられていました。しかし、2016年10月に制作者として有力視されている「Anna-senpai」なる人物が、突如「mirai」のソースコードを公開。

これにより、「mirai」の感染経路や手口などが判明していますが、このソースコードの公開を契機として、爆発的な勢いで亜種が登場しはじめました。

参考記事

・Mirai 亜種の感染活動に関する注意喚起[JPCERT/CC]

・IoTマルウェア「Mirai」の亜種が登場、警戒を呼びかけ[サイバーセキュリティ.com]

既に日本をはじめとして、複数の国のIoT機器に感染報告が出ています。

まとめ

「mirai」はこれまであまり注目されなかった「IoT機器の脆弱性」に脚光を浴びせた存在です。「mirai」はIoT機器のIDやパスワードを推察することで侵入し、感染した機器を土台に新たな感染先を検索します。

IoT機器に感染する分、従来のボットネットよりも規模が大きく、大手ウェブサービスすら停止させる威力を有しています。IoT機器は今後更に爆発的な増加傾向が予測されており、サイバーセキュリティについても注目です。

対策としては、やはりパスワードの変更が有力です。また、脆弱性に対するアップデートも欠かさずに行い、「mirai」やその亜種の侵入を防ぎましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

ボットネットとは、「mirai」などのマルウェアに感染した端末同士がネットワーク上で連携し、1つのターゲットについて一斉に攻撃可能な体制を取ること。

一般的なマルウェアはPCの乗っ取りなどを行うが、「mirai」の場合はIoT機器を対象にしている点が特長。

ボットネットによる組織的な攻撃を受けた対象サーバは膨大なパケット負荷に耐え切れず、本来のサービスを提供できない状態に陥る。