BEC(Business Email Compromise) とは、ビジネスメール詐欺やビジネスメール侵害と呼ばれる、企業のメールを悪用したサイバー攻撃の一種です。BEC攻撃では、攻撃者が従業員や経営者のメールアカウントを利用して、企業の財務や取引に関する機密情報を盗み出したり、詐欺行為によって企業の資金を不正に送金させたりします。この攻撃は、高額の資金を狙う詐欺としても知られ、多くの企業が被害に遭っています。

BEC攻撃は、企業の信用や内部のコミュニケーションを利用して従業員を騙す「ソーシャルエンジニアリング攻撃」の一種であり、メールによるフィッシング詐欺、なりすまし、偽装指示などが主な手法です。

BECの攻撃手法

BEC攻撃にはいくつかの手法があり、状況に応じてさまざまな方法が使われます。主な攻撃手法は以下の通りです。

1. 偽装指示(インボイス詐欺)

攻撃者は企業の請求書やインボイスを偽装し、被害者に不正な支払いを指示します。この際、請求書の支払先口座を攻撃者の口座に変更し、支払いが完了するまで気づかれにくくする方法が取られます。偽装された請求書は、見た目が正規のものと区別しにくく、経理担当者などが騙されやすい手口です。

2. CEO詐欺(なりすまし)

攻撃者が企業の経営者(CEO、CFOなど)のメールアカウントになりすまし、財務担当者に対して「緊急な送金」を指示します。この手法では、経営者の指示に見せかけて従業員を急かし、送金の確認を行わずに即座に対応させることで不正送金を完了させるのが狙いです。特に、従業員が重要な取引や緊急対応を依頼されると、信頼して指示に従いやすい傾向があります。

3. メールアカウントの乗っ取り

攻撃者は、企業の従業員や取引先のメールアカウントに不正アクセスしてメールを乗っ取り、被害者と同じメールアカウントを利用して詐欺行為を行います。この方法により、メールのやり取りに対する信頼性を高め、不正な指示を受け手に疑われにくくします。また、乗っ取られたメールアカウントを使用してスパムメールやマルウェアを拡散することもあります。

4. 情報収集とソーシャルエンジニアリング

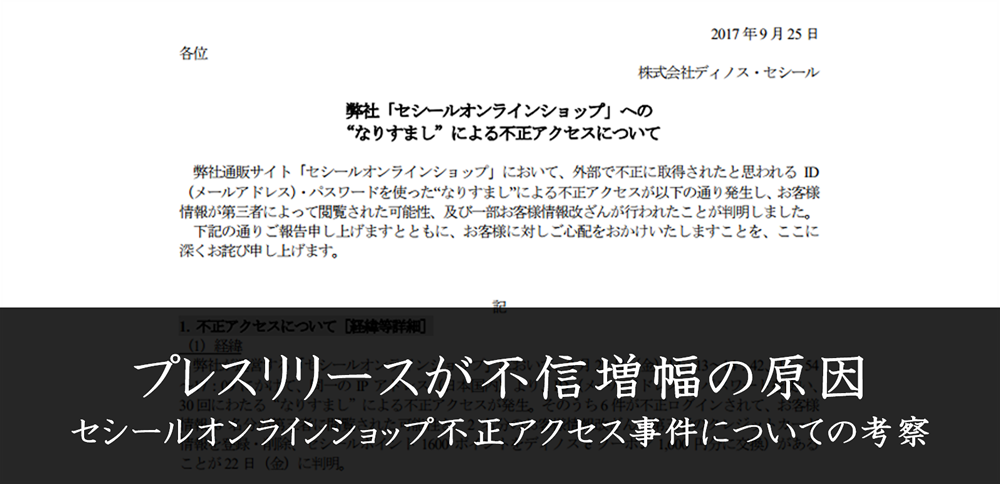

攻撃者は、企業の内部構造や従業員の役職を調査し、どのように攻撃を仕掛けるか計画します。LinkedInなどのSNS、会社のウェブサイト、プレスリリースなどで、企業の経営層や財務担当者の情報を収集し、その情報をもとにメールを偽装します。信頼性が高い情報を使うことで、詐欺メールが疑われにくくなります。

5. マルウェアによる認証情報の窃取

BEC攻撃の前段階として、マルウェアを使用して企業の認証情報を盗み出し、メールアカウントにアクセスする手法も一般的です。フィッシングメールや不正なリンクを送り、従業員がリンクをクリックすると、IDやパスワードが盗まれ、攻撃者はその情報を使ってメールに不正アクセスします。

BECの被害とリスク

BEC攻撃は非常に高額な被害をもたらすことが多く、企業にとって深刻なリスクとなっています。主な被害とリスクには次のようなものがあります。

- 経済的な損失

BEC攻撃の目的は資金の不正な送金であるため、多額の経済的損失が発生します。企業が攻撃を受けた場合、被害額は数百万ドルにのぼるケースもあり、特に資金が不正な口座に送金されてしまうと、回収が難しくなります。 - 企業の信用低下

BEC攻撃で取引先のメールを偽装するケースでは、取引先との関係にも悪影響が出る可能性があります。また、従業員のメールアカウントが乗っ取られた場合、企業のセキュリティ体制に疑念が生じ、顧客や取引先からの信頼を失う恐れがあります。 - 情報漏洩のリスク

攻撃者がメールアカウントを乗っ取った場合、メール内に保存されている情報(取引内容、契約書、機密データなど)が漏洩するリスクがあります。特に、顧客やパートナーとの重要な情報が盗まれると、企業の競争力にも悪影響が及びます。 - 法的な影響

BEC攻撃による情報漏洩が発生した場合、GDPRやCCPAなどのデータ保護規制に抵触する可能性があり、法的な罰則や賠償責任が発生するリスクがあります。

BECへの対策

BECはソーシャルエンジニアリングを活用した高度な攻撃手法であり、技術的な防御だけでなく組織全体での対策が必要です。以下の対策が効果的です。

- 多要素認証(MFA)の導入

メールアカウントへの不正アクセスを防ぐため、従業員のメールアカウントには多要素認証を設定します。これにより、IDやパスワードが流出しても、不正ログインを防止できます。 - 従業員への教育と訓練

BECは人を騙す手口であるため、従業員に対するサイバーセキュリティ教育が欠かせません。偽の指示や緊急の送金依頼に対しても冷静に対応し、常に確認を行うように教育します。 - 送金手続きの確認プロセス

特に高額の送金が発生する場合、口頭確認や二重承認プロセスを導入して、経営者からのメール指示だけで送金しないようにします。新しい送金先口座が指定された場合、必ず確認するルールも設定することが重要です。 - メールのフィルタリングと監視

不審なメールを検出し、フィルタリングで削除するように設定します。また、異常なログインや大量のメール送信など、怪しいアクティビティを監視し、異常があればすぐに対応します。 - ドメインの保護

自社ドメインのなりすましを防ぐため、DMARC、SPF、DKIMといったメール認証技術を導入し、信頼性のないメールをブロックします。これにより、ドメインのなりすましを防ぎ、取引先や顧客に対して信頼性の高い通信が可能になります。 - 定期的なセキュリティ診断とペネトレーションテスト

セキュリティ診断やペネトレーションテストを定期的に行い、BEC攻撃に対する脆弱性がないかを確認し、必要に応じて対策を強化します。

まとめ

BEC(Business Email Compromise)は、企業メールを利用して資金の不正送金や情報窃取を行う高度な詐欺行為であり、企業に深刻な被害をもたらすリスクがあります。BECはフィッシング詐欺やソーシャルエンジニアリングの手法を駆使し、企業の信頼性や内部コミュニケーションを悪用して攻撃を成功させます。

BECへの対策としては、技術的な防御だけでなく、従業員への教育、メールの多要素認証導入、送金手続きの確認プロセスの導入が重要です。これらの対策を通じて、企業がBECによる被害を未然に防ぐための体制を整えることが求められます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)