目次

こんな悩みをお持ちのお客様にお勧めのサービス

- 情報漏洩が日々話題になっているが、当社のシステムの安全性を確認したい。

- Webサイトの安全性は大丈夫だろうか?リスク評価してみたい。

- 定期的にセキュリティ診断を行い、問題が無い結果だが、別な視点から検査をしてみたい。

- 専門業者によるセキュリティ診断を受けたことが無い、現状を確認したい。

アルファネットなら

アルファネットは、2000年に診断サービスをスタートした時から、脆弱性を検出するだけではなく、その脆弱性の使い方によるリスクを考え評価を実施してきました。この長年培ったハッカー目線と高度なハッキングの技術で「情報漏洩」「改ざん」「サービス妨害」を目標にするサービスをスタート。今までの診断では、脆弱性を網羅的に検査する事を目的としIPAに準拠した基準で評価を実施していました。ペネトレーションテストでは、内包する脆弱性によりどこまでの情報が持ち出されるのか、改ざんや踏み台にされる事があるのかなど検証し実際のリスクを確認することができます。今やWebサイトは、大切なビジネスツール!一度リスク評価することをお勧めします。

ペネトレーションテストとは

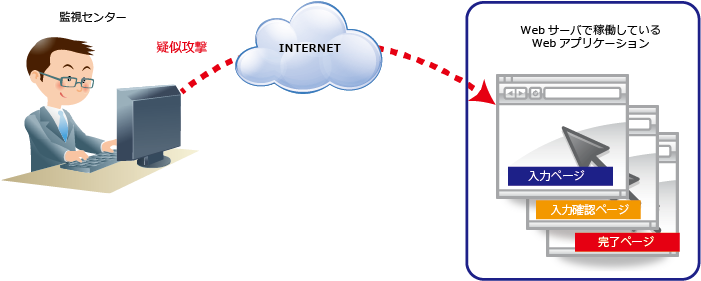

ペネトレーションテストとは、セキュリティの観点からシステムの安全性をチェックするサービスです。英語の「ペネトレーション(penetration)」は「侵入」「貫通」意味し、日本では「侵入テスト」とも呼ばれています。その言葉通り、インターネットを使用して対象のシステムに攻撃をし、実際に侵入できるかどうかテストを行います。

テストの際には、ホワイトハッカーが実際に使用される攻撃を駆使し、対象とするシステムへの侵入可否を調査します。明確な意図を持った攻撃者に対し、自社のシステムがどれ程安全なのかを確認することができます。

ペネトレーションテストとセキュリティ診断の比較

- ペネトレーションテスト

対象のシステムに対して、攻撃者が情報搾取や改ざん、妨害などの攻撃が達成できるか検証する事を目的としています。目的達成のため脆弱性の検査や実行可能な攻撃コードの検証を実施します。 - セキュリティ診断

お客様のITシステムに潜むセキュリティ脆弱性の有無を網羅的に調査し洗い出すことを目的としています。一定のセキュリティ規格を基準に脆弱性の場所や危険内容、危険度合い、セキュリティ上の注意点を含め検査を実施します。

セキュリティ診断サービスはこちら

ペネトレーションテスト・セキュリティ診断比較表

| ペネトレーションテスト | セキュリティ診断 | |

|---|---|---|

| 目的 | 攻撃者の目的(情報搾取や改ざん、妨害など)が達成できるか検証 目的達成のための脆弱性の検査や実行可能な攻撃コードの検証 |

脆弱性を網羅的に洗い出し検査 |

| 評価 | 実際のサイバー攻撃同様に、目的の攻撃が達成できるか検証 | IPAなどのセキュリティ規格を基準に検査・分析・評価 |

| 報告 | シナリオと攻撃検証結果・システムリスク評価 | 個々の脆弱性に対する危険度評価とリスト化 |

| 網羅性 | なし | あり |

| スキル | 脆弱性の活用 | 脆弱性の指摘 |

アルファネットのペネトレーションテストの特長

1.Webサイトに特化した事で、高品質を維持したままリーズナブルな価格のペネトレーションテストを実現

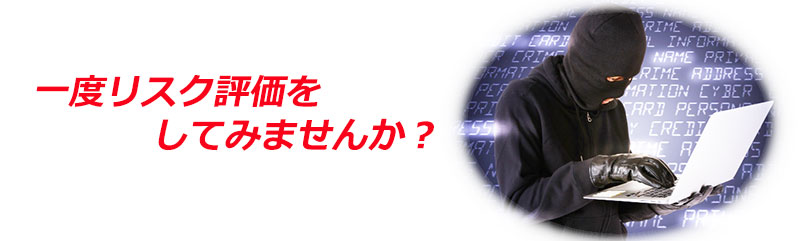

アルファネットのペネトレーションテストは、調査・攻撃・達成を1サイクルと考えテストを実施します。

サイトの規模に関係なく機能レベルなどからリスク評価をするため、安価で分かりやすい料金形態を実現しました。

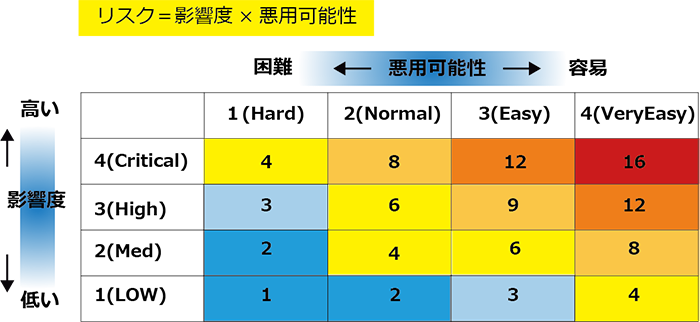

2.影響度(Impact)、悪用可能性(Exploitability)の2つの視点からリスク評価を実施

影響度と悪用可能性から総合的にリスク判断をします。

– 影響度: 機密性、完全性、可用性などの側面から経済的損失に結びつくレベル

– 悪用可能性: 攻撃に必要とされる情報、環境面による悪用のしやすさのレベル

影響度(Impact) 調査結果が機密性、完全性、可用性などの側面から経済的損失に結び付くレベルを示します。

| Critical | この問題は、攻撃者が完全な攻撃を仕掛けるなど、非常に高いセキュリティ上の脅威をもたらす可能性があります。 |

|---|---|

| High | この問題は、重大なセキュリティ上の脅威をもたらしますが、攻撃の成立にはいくつかの条件が必要になります。 |

| Med | この問題は、セキュリティ上の脅威はありますが、攻撃の成立まで複数の条件や制限が必要になります。 |

| Low | この問題は、攻撃が成功しても情報が取得できない若しくは被害が軽微な脅威になります。 |

悪用可能性(Exploitability)攻撃に必要とされる情報、環境等から悪用の可能性をレベルで示します。

| VeryEasy | 攻撃者が常時実行可能であり、認証情報等の事前情報を必要としません。(能動的攻撃) |

|---|---|

| Easy | この問題の悪用には、事前にログインアカウントを入手し、アプリケーションの仕様を把握する必要があります。(能動的攻撃) |

| Normal | この問題の悪用には、正規の利用者を攻撃者の用意した罠サイトへ誘導する必要があります。(受動的攻撃) |

| Hard | 隔離された施設への物理的侵入、クライアント証明書の入手等のアクセス制御の回避が必要になります。(能動的攻撃) |

3.大きなビジネスインパクトに結び付く攻撃シナリオの作成

単に、攻撃を実施して成功させる視点ではなく、お客様にとってリスクの大きな攻撃は何かを考え想定し攻撃目標に設定します。IPAから出ている「情報漏洩」「改ざん」「サービス妨害」から、よりインパクトの大きい攻撃シナリオを、弊社エンジニアが討議によって決定し達成を目指します。

ビジネスインバクトの高い脆弱性(危険度:Critical)の例

| NO. | 利用する脆弱性 | カテゴリ | 攻撃シナリオ |

|---|---|---|---|

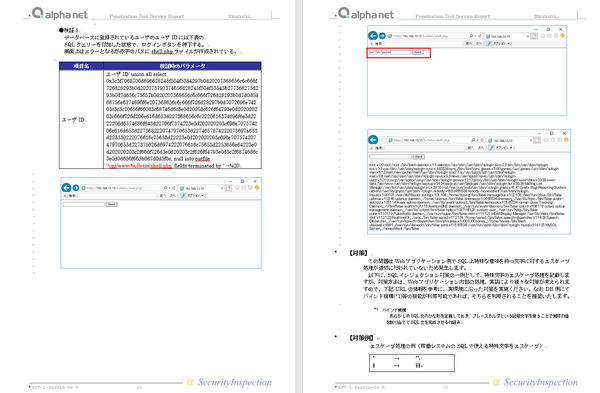

| 1 | SQLインジェクション | 情報漏洩 | データベース内に保存されている個人情報を奪取 |

| 2 | 改ざん | データベース内の商品価格データを改ざん | |

| 3 | 妨害 | データベース内の商品データを削除 | |

| 4 | OSコマンドインジェクション | 情報漏洩 | Webサーバ内のパスワードファイルを取得 |

| 5 | 改ざん | Webサーバの公開ディレクトリにあるコンテンツを改ざん | |

| 6 | 妨害 | Webサーバのサービス停止 | |

| 7 | ディレクトリトラバーサル | 情報漏洩 | Webサーバの非公開ファイルへアクセスし機密情報を取得 |

| 8 | 認可制御の不備、欠落 | 情報漏洩 | 他の利用者の個人情報を取得 |

| 9 | 改ざん | 他の利用者の登録メールアドレスを変更 | |

| 10 | 認証制御の不備、欠落 | 情報漏洩 | ログイン認証回避 |

| 11 | クロスサイトスクリプティング | 改ざん | スクリプトを埋め込み、利用者を強制的にフィッシングサイトへ誘導 |

| 12 | Webアプリケーションロジックの問題 | 改ざん | 価格を改ざんして商品を購入 |

| 13 | 妨害 | 一部のサービスを無効化 |

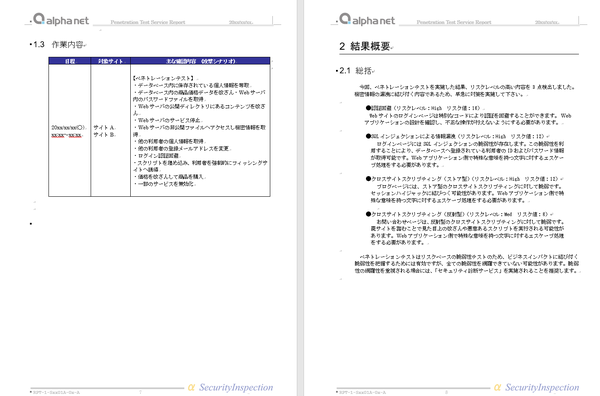

実施フロー

①打合せ準備

- サイトの種類の確認と攻撃時期の調整

- 攻撃実施レベルの確認

奪取可能な情報・改ざん可能なページの有無・サービス妨害可否などの確認

② ハッキングのスタート(アルファネット)

- 調査、対象ページから脆弱性や挙動の怪しいページを選出

- 弊社エンジニアが討議によって攻撃方法を決定し「情報漏洩」「改ざん」「サービス妨害」でシナリオを作成

- 攻撃用脆弱性の検出

- 攻撃スクリプト及びパラメータの作成とツールの調整と攻撃準備

- ホワイトハッカーによる疑似攻撃を実施、その影響を調査

③ 考察及び分析(アルファネット)

- 攻撃成功までのエビデンスと作業中に確認した脆弱性エビデンスの作成

- 影響を確認、リスク評価の実施

- 報告書作成

④報告

- 報告書のご提出

- 疑似攻撃の再現(脆弱性等の状況によります)

- 対策方法へのアドバイス

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)