※この記事は2025年1月に更新されています。

Emotet(エモテット)は、「なりすましメール」を通じて感染するマルウェア(安全上の脅威となる悪意あるソフトウェア)の一種です。このマルウェアは、過去に数多くのサイバー犯罪で利用されており、日本国内でも多数の企業が情報漏えいに遭遇した危険な存在です。

もしEmotetに感染した場合、どのような影響があるのでしょうか? また、感染経路を確認する方法や、駆除する方法はあるのでしょうか?

この記事では、Emotetの被害事例や攻撃手法、感染被害の確認方法・調査方法を徹底解説します。

目次

Emotet(エモテット)とは

Emotetは、2014年に発見されたトロイの木馬型マルウェアで、主にスパムメールを通じて感染します。

Emotetは一般的に「なりすましメール」に添付されたWord、Excelなど「officeファイル」を開くことで感染します。もし、マクロの自動実行が有効化されていると、間髪を入れずEmotetに感染し、「パスワード」「クレジットカード情報」「顧客データ」など、いわゆる機密情報が漏えいしたり、それによって金銭的な損失につながったりする可能性があります。

もちろん、被害はこれだけで終わりません。たとえば、別のマルウェアをインストールさせられたり、スパムメールの踏み台として悪用されたりする可能性もあります。さらに、ネットワークを通じて社内外に広く拡散することで、組織の運営そのものが停止するなど、大きな損害を与える可能性があります。

Emotetに感染しないためには、ウイルス対策ソフトのアップデートはもちろん、不審なメールや添付ファイルを開かないなどの対策が必要です。また、マクロの自動実行を無効化するなどの対策を事前におこなうようにしましょう。

万が一、マルウェアに感染している場合はフォレンジック調査が有効です。以下の記事で、調査会社を一覧にしてまとめたので、併せて参考にしてみてください。

Emotet(エモテット)は活動再開のたびに攻撃手法を変えてくる

Emotetはセキュリティ対策に応じて、定期的に新しいバージョンがリリースされており、従来のセキュリティソフトでは検知が回避されてしまうことがあります。定期的に公的機関からの情報をキャッチアップし、最新のセキュリティ対策を心がけましょう。

万が一感染してしまった、もしくは感染の可能性がある場合は、可及的速やかに、感染源を特定・隔離しましょう。また法人の場合は、被害状況を調査し、行政機関に漏えい状況を報告する必要があります。

「OneNote」経由で「Microsoft Office」がなくても感染する亜種も

2023年3月、独立行政法人情報処理推進機構(IPA)は、Emotetの新たな感染手法を確認したと発表しました。

今回は「Microsoft OneNote」形式のファイルがターゲットになっており、ファイル内に書かれた偽の指示に従ってボタンに模した画像をダブルクリックすると、その裏に隠されている悪意あるファイルが実行され、「Emotet」に感染する仕組みとなっています。

IPAはユーザーに対して以下の対策を呼び掛けています。

- メールのリンクや添付ファイルを不用意に開かないようにする。

- OSやアプリケーション、セキュリティソフトを常に最新の状態に保つ。

- 編集やマクロのブロックを安易に解除したり、警告ウィンドウを無視したりしない。

これらの対策を怠らずに実施することで、個人情報漏洩などの被害を最小限に抑えることができます。

出典IPA

巨大容量ZIPファイルを利用する攻撃手口も

米国のセキュリティ企業・Cofenseの報告によると、2023年3月から500MBを超える巨大なZIPファイルを添付したEmotetの攻撃メールが出回っているとのことです。もしこのファイルを展開するとウイルススキャンを回避され、感染してしまう恐れがあります。

このようなZIPファイルは、一度展開すると、複数のマルウェアが侵入する可能性があるため、非常に危険です。このような攻撃から身を守るためには、常にウイルス対策ソフトの最新版を使用することや、不審なメールが届いた場合は、添付ファイルを開かないことが重要です。

出典Cofense

Emotet感染拡大の経緯

EMOTETは、国内では2019年に感染が確認され、その後何度も感染拡大を繰り返しています。

- 2019年10月以降:日本国内でも法人を中心に感染被害が報告される

- 2020年9月~11月:日本国内での感染被害が急増する

- 2021年5月:Emotetのサイバー犯罪組織の拠点が制圧され、テイクダウンされる (停止措置)

- 2021年11月:再びEmotetの感染被害が確認される

- 2022年2月:最盛期と同規模にまで感染被害が再拡大

- 2022年4月:「Microsoft Office」がなくても感染するEmotetの亜種が登場する

- 2022年6月:「Google Chrome」に登録されているクレジットカード情報を盗む手口が確認される

- 2022年11月:再びEMOTETの感染被害が確認される

- 2023年3月初旬:攻撃再開。大容量のZIPファイル、Microsoft OneNoteを利用した新しい手口が確認される

Emotet(エモテット)感染により想定される被害事例

Emotetは破壊力の高いマルウェアであり、システムにとどまらず、あらゆる面で深刻なダメージを与える可能性があります。

Emotet感染により想定される被害事例としては次のとおりです。

- 個人情報の流出

- システムの乗っ取り

- マルウェア拡散の踏み台にされる

- 経済的損失

- セキュリティリスクの増大

個人情報の流出

Emotetに感染してしまった場合、パスワードなど個人情報や機密情報が外部に流出する可能性があります。この際、攻撃者が利用するC2サーバに不正送信される恐れが高く、機密情報がダークウェブ上で取引されるケースが後を絶ちません。そのため、Emotetの感染被害に遭った場合、ダークウェブ調査も並行して行う必要があります。

また、このような被害を避けるためには、定期的なパスワード変更やセキュリティソフトの導入も必要です。

システムの乗っ取り

Emotet に感染すると、あらゆるシステムが乗っ取られる恐れがあります。

以下はEmotet 感染の結果として発生する可能性のあるシステム乗っ取り例です。

- 電子メールアカウントの乗っ取り: メールアカウントを乗っ取られると、スパムメッセージを送信し、あなたの連絡先に悪影響を与える可能性があります。

- コンピュータの乗っ取り: Emotet はコンピュータ システムを乗っ取り、他のコンピュータにマルウェアを拡散することができます。また、他のシステムへの攻撃を開始したり、スパムメールを送信したりすることも可能です。

- ファイル暗号化: Emotet は、ファイルを暗号化し、アクセス不能にすることができます。この際、攻撃者は復号キーと引き換えに身代金の支払いを要求することがあります。

- オンライン アカウントの乗っ取り: Emotet は、銀行やソーシャルメディアのアカウントなど、オンラインアカウントのログイン情報を盗むことができます。これにより、金銭的損失を招く可能性があります。

- ウェブサイトの乗っ取り: Emotet によりウェブサイトが乗っ取られると、訪問者にマルウェアを感染させてしまうことがあり、信頼失墜につながる可能性があります。

これらは、Emotetによるシステム乗っ取りの一例です。Emotetは、あらゆるセキュリティリスクを招く恐れがあることに留意しておきましょう。

マルウェア拡散の踏み台にされる

Emotetは、感染したデバイスからネットワーク内を広がるように作られており、マルウェア拡散の踏み台として悪用される恐れがあります。

たとえばマルウェア拡散の例として、感染端末が社内共有のWi-Fiに接続をしてしまうと、社内で爆発的な感染拡大が起こることがあります。また盗み取ったメール情報などから、社内や取引先への感染が拡大し、自身が加害者となってしまう恐れもあります。場合によっては、企業の信用失墜などにもつながりかねません。

Emotet感染時は、被害状況を確認し、脆弱性の調査をおこないましょう。また今後の被害を防ぐためにも、ファイアウォールなどを積極的に使用することが効果的です。この際、従業員向けにガイドラインを策定し、不審なメールや添付ファイルを開かないなどを徹底する必要があります。

しかし、Emotetは定期的なアップデートが行われているため、EDR等を導入していても、感染拡大する可能性が十分にあります。

脆弱性を修正するOSアップデートが発表されたタイミングでもEmotetは感染拡大をしてしまうので、ネットワーク内で1台でも感染が判明した段階でネットワーク全体を調査 (ファストフォレンジック) することも念頭に置いておきましょう。

経済的損失

Emotetに感染すると、個人でも企業でも、大きな経済的損失が発生します。

以下に、Emotetの感染によって生じる経済的な損害の具体例を紹介します。

- 業務の停止:ネットワークが感染した場合、マルウェアの拡散を防ぐために、一時的にシステムを停止しなければならないことがあります。その結果、生産性や収益が失われる可能性があります。

- データの損失:Emotet経由でランサムウェアに感染すると、フォルダごとに暗号化され、データを永久に失う可能性があります。

- 罰金:データプライバシー規制に違反していることが判明した場合、罰金や弁護士費用の対象となる可能性があります。例えば、欧州の一般データ保護規則(GDPR)は、データ侵害に対して多額の罰金を課しており、その額は年間売上高の4%にも上ります。

- ブランドの毀損:Emotetがデータ漏えいを引き起こし、顧客との信頼関係が損なわれると、ブランドイメージが損なわれる可能性があります。その結果、収益の損失だけでなく、ブランドや評判を再構築するためのコストが発生する可能性があります。

- セキュリティコスト:マルウェアの除去、システムの復旧、今後の攻撃を防ぐための新たなセキュリティ対策の実施などのために、IT専門家を雇う必要があるかもしれません。

これらは、Emotetの感染によってもたらされる金銭的な損害のほんの一例に過ぎません。

感染予防のためには、強固なセキュリティ対策の実施、フィッシング攻撃のリスクに関する従業員教育、データの定期的なバックアップなど、積極的な対策が不可欠です。

フォレンジック調査会社を選ぶ際に重要なポイントとおすすめ業者を以下の記事で解説しています。

セキュリティリスクの増大

Emotetに感染すると、システムやネットワーク上の脆弱性(セキュリティ・ホール)が拡大し、組織のセキュリティリスクが高まる場合があります。

Emotetに感染した疑いがある場合は、迅速に行動し、フォレンジック専門家に相談することが重要です。

フォレンジック専門家は、情報セキュリティの問題や知的財産の侵害を解決するために、データを収集・分析し、正確に原因を特定します。これにより被害の程度を正確に特定できます。

ただし、業者によっては技術力に差があるため、リスクを最小限に抑えるには、信頼できる専門家と協力することが重要です。

上記の6つのポイントから厳選したおすすめランキング1位の業者が、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式HPデジタルデータフォレンジック

✔警視庁への捜査協力を含む、累計39,000件の相談実績

✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応

✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制

✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載

✔警視庁からの表彰など豊富な実績

✔14年連続国内売上No.1のデータ復旧技術を保有(※)

(※)第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2021年)

こちらのデジタルデータフォレンジックは、累積ご相談件数39,000件以上を誇る、対応件数で国内最大級のフォレンジック業者です。マルウェア感染・情報漏洩・社内不正といったインシデント調査からデータ復元技術を活用した証拠復元まで幅広くサービス展開しています。

Emotet(エモテット)感染時、企業のとるべき対応とは?

2022年4月から改正個人情報保護法が施行

企業がEmotetに感染した場合、最大の問題点は「盗まれた個人情報が第三者に悪用される」または「周囲の関係者に感染を広げる」という点です。

2022年4月には「改正個人情報保護法」が施行され、個人情報の取り扱いが更に厳格化されます。今回の改正で追加された「事業者の守るべき責務」は次の通りとなっています。

- 漏えい等が発生した場合、個人情報保護委員会への報告、および本人への通知が義務化される(従来は努力義務)

- ペナルティ(罰金)の強化

- 不正アクセスによる漏えいは件数を問わず、たとえ1件であっても本人への通知が義務化

とくに、法人による命令違反で課せられる罰金刑は、上限50万円から1億円以下に引き上げられます。今後、マルウェア感染については、被害企業にセキュリティ体制の不備・過失が認められる場合、取引先から損害賠償請求を受ける可能性もあります。

サイバー攻撃被害の公表を控える行為は許されない状況となり、対応総額も増加することから、マルウェア感染対策、および感染調査の体制整備を行うことが重要となります。

Emotet感染被害についての責任を追及される場合も

もしEmotet 感染による被害を適切に調査しなかった場合、法的な罰則を受ける可能性もあります。そのため、Emotetに感染した場合、徹底的な調査を行い、被害の程度を特定し、さらなる被害を防ぐために適切な措置を講じることが重要です。

ちなみに情報通信業界では、インシデントが発生した際は、被害状況を調査したうえで、関係当局に報告することが義務付けられています。とくにEmotetの感染により、機密情報の漏えいにつながった場合、インシデント報告や原因の調査を怠ると、厳しい罰金や法的責任につながる可能性があります。

Emotet感染時、感染源を特定し、被害の程度を把握する必要があるわけです。この際、フォレンジック調査を活用することで、悪用された可能性のある脆弱性を特定、ないし被害の程度の把握し、法的リスクを軽減する措置をとることが出来ます。

Emotet(エモテット)の手口・感染経路

Emotet(エモテット)の主要な手口は、主に次のとおりです。

- 「なりすましメール」を通じて拡散される

- パスワードつきZIPファイルメールを悪用した攻撃メール

- URLリンクを悪用した攻撃メール

- 季節的・時事的なテーマを取り扱った攻撃メール

- ショートカットファイルを悪用したメール

- Google Chromeからクレジットカード情報を窃取

- Excelで偽の指示をおこなう

「なりすましメール」を通じて拡散される

Emotet(エモテット)は、主に「なりすましメール」の添付ファイルを通じて感染が拡大します。一度感染すると、端末に登録されているメールアドレスを介して、関係者や取引先にもスパムメールを拡散し、さらには同一ネットワークにある他の端末にも感染を広げます。

パソコンを大量のマルウェアに感染させるものは「ドロッパー」と呼ばれ、Emotetはマルウェアのプラットフォームとしての役割を持つといえるでしょう。また、なりすましメールを用いたサイバー攻撃は「標的型攻撃」と呼ばれ、IPAによる情報セキュリティの10大脅威では2位に選ばれています。なお、日本は世界各国と比較し、Emotet攻撃にあう可能性が130%も高いという報告もあり、感染予防対策が必要不可欠となっています。

パスワードつきZIPファイルメールを悪用した攻撃メール

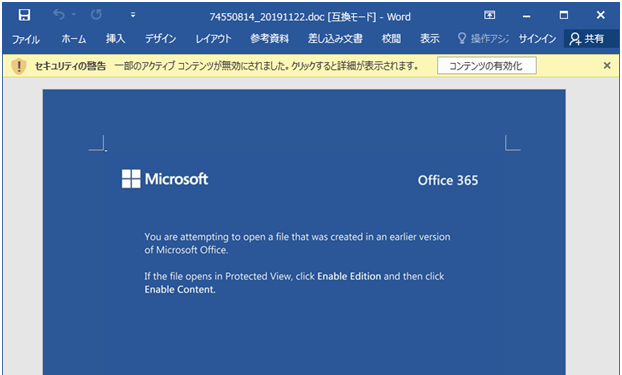

攻撃メールには、暗号化ZIPファイルとパスワードがよく添付されています。この場合、件名およびファイルには「請求書」「ドキュメント」「賞与支払」等というタイトルがつけられており、関係者からの返信を装います。

近年はセキュリティ対策の一環で、ZIPファイルのダウンロードはブロックされることがありますが、「パスワードつき」ということでセキュリティを突破し、「コンテンツの有効化」をクリックさせ、受信者にファイルを開かせようとします。クリックすると、瞬く間にEmotetが拡散するので、安易に「コンテンツの有効化」をクリックするのは控えてください。

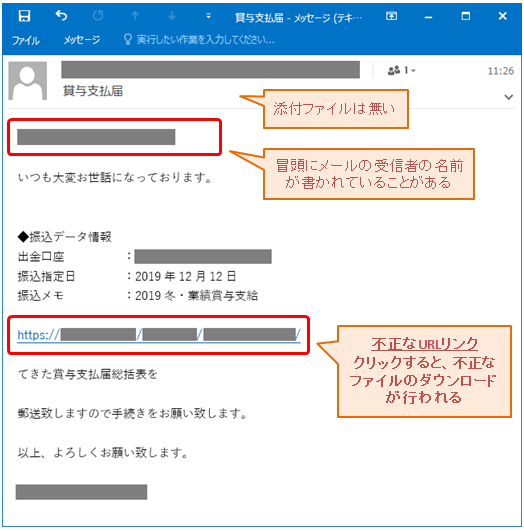

URLリンクを悪用した攻撃メール

Emotetの感染手口の1つに、不正なサイトに遷移させ、悪意あるファイルをダウンロードさせるものがあります。

IPAの報告では「賞与支払届という件名のメールに記載されたリンクをクリックすると、不正なファイルが自動的にダウンロードされた」という事例が報告されています。これまで企業から「請求書」「ドキュメント」「賞与支払」などのメールが届いたことがない場合、リンクをタップせず、送り主に確認を取りましょう。

出典IPA

季節的・時事的なテーマを取り扱った攻撃メール

Emotetは、取引先から送信されたメールを装うだけでなく、季節的・時事的なテーマを取り扱った題材を用いることがあります。代表例としては、年末年始にかけてのクリスマス行事や「新型コロナウイルス」への対応を装ったものメールです。いずれにせよ、見覚えのある相手からのメールでも、安易に「コンテンツの有効化」をクリックせず、少しでも不審を覚えたら、連絡を取るようにしましょう。

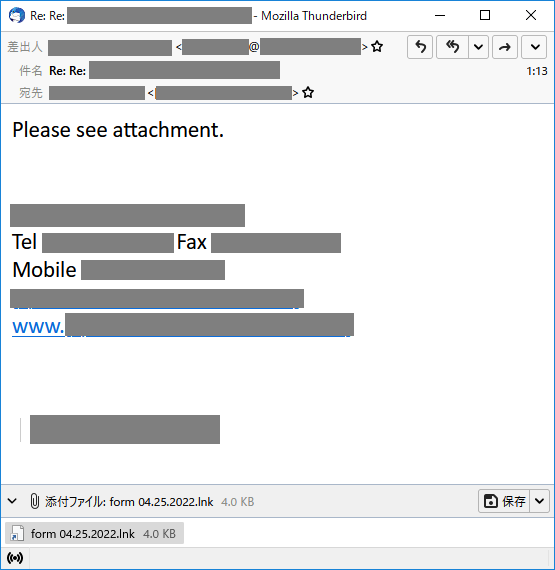

ショートカットファイルを悪用したメール

これは2022年4月ごろから報告が相次いでいる攻撃ケースです。

これまでメールに添付されたEmotetは「.zip」もしくは「.xls」「.docx」でしたが、「.lnk」というショートカットファイルの拡張子を添付した攻撃が発見されました。これはダブルクリックするだけで、悪意あるスクリプトが実行されてしまう可能性があるので、絶対に実行しないでください。

出典IPA

Google Chromeからクレジットカード情報を窃取

2022年6月以降、Chormeブラウザに登録されているクレジットカード情報を盗む攻撃が急増しました。攻撃手口そのものは、ショートカットファイルの悪用、zipファイル付きのメール攻撃など、従来のものとはあまり変わりませんが、感染してすぐに金銭被害に結びつく恐れが高い攻撃であることから、これまで以上に警戒が必要です。ブラウザに金銭情報・決済情報を登録することは極力控えておきましょう。

Excelで偽の指示をおこなう

これは2022年11月ごろから報告が相次いでいる攻撃ケースです。これまでの攻撃手口は「コンテンツの有効化」を促すという内容でしたが、新たな手口として、特定のフォルダにExcelをコピーし、開封を促す内容に変化しました。この場合、マクロ機能を無効化していても、強制実行されてしまいますので、怪しい指示には従わないようにしてください。

Emotet(エモテット)に感染した場合、どのように対処すべきか?

以下はEmotet(エモテット)に感染した場合、以下の手順で対処することをおすすめします。

- 感染したコンピューターの隔離

- パスワードの変更

- 感染した端末のネットワークをインターネットから遮断する

- 他のマルウェア感染の有無を調査する

ただし、感染の予防が最も重要であるため、セキュリティ対策を強化し、定期的なバックアップを実施することが必要です。

感染したコンピューターの隔離

感染しているコンピューターを即座にネットワークから切り離すことが重要です。

これにより、他のコンピューターやサーバーに感染が広がるのを防ぐことができます。

パスワードの変更

感染した端末からパスワード情報が漏えいしている可能性があるため、感染した端末で使用していたパスワードをすべて変更する必要があります。

感染した端末のネットワークをインターネットから遮断する

感染した端末が遠隔でネットワークにアクセスすることを防ぐため、感染した端末をインターネットから遮断する必要があります。

他のマルウェア感染の有無を調査する

Emotetは、他のマルウェアをインストールすることができるため、感染した端末に他のマルウェアが存在する可能性があります。そのため、他のマルウェア感染の有無を調査する必要があります。

Emotet(エモテット)感染有無や被害実態を確認する方法

Emotet感染有無や被害実態を確認する方法は次の5つです。

- Emotetの感染有無を「EmoCheck」で確かめる

- なりすまされた本人へのヒアリング

- メールサーバーのログを確認

- トラフィックログを確認

- マルウェア感染調査に対応している業者に相談する

もし、Emotetに感染していたことが発覚した場合、その感染経路や被害範囲を特定し、被害規模や情報漏えいの有無を調査する必要があります。特に法人であった場合、被害状況を説明する責任があります。もし企業としての社会的責任を全うしないと、信用の失墜や取引停止などの二次的被害を被ることになりますので、注意してください。

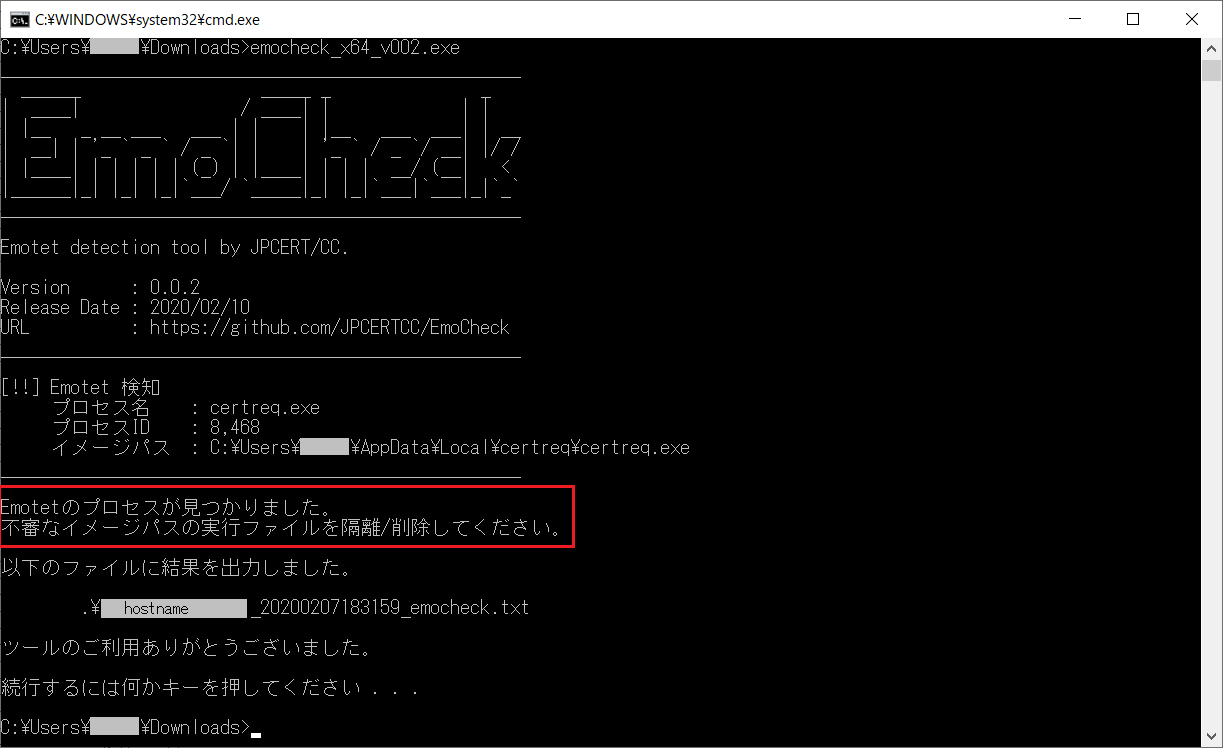

Emotetの感染有無を「EmoCheck」で確かめる

「EmoCheck」はJPCERTが開発し、ソースコード共有サービス「ギットハブ」で無料公開されている、Emotet感染チェックツールです。このツールは、感染の有無を速やかに確かめる際、非常に有効なものとなります(EmoCheckの実行手順はこちら)。

もしEmotetの感染が確認された場合、 「Emotetのプロセスが見つかりました」と表示されます。この際、Emotetの駆除をおこなう必要がありますが、その前に、どのような被害を被ったかについて専門業者の専門的知見をもとに、正確に調査する必要があります。

「駆除作業に自信がない」「Emotetの感染経路や被害範囲を正確に特定したい」という方は、あらかじめEmotetの感染被害調査に対応した専門業者まで対応を依頼するようにしましょう。

Emotetの感染被害調査に対応したおすすめの専門業者はこちら>

なりすまされた本人へのヒアリング

添付ファイル付きの不審なメールが届いた場合、送信者本人にヒアリングを行うのが、確実な方法です。この場合、相手も自身のメールがEmotetに悪用されていると気づいていないことが多く、相手にヒアリングを行うのは、両者のためにもなります。

メールサーバーのログを確認

Emotetに感染すると、膨大なスパムメールが関係者や取引先に送信されます。よって、送信メールが大量に増えていないか、メールサーバの送受信ログを確認しておきましょう。

トラフィックログを確認

トラフィックログを確認することで、外部への通信を把握することができます。ひとつの端末から外部のIP アドレスに対して不自然なアクセスが発生していないか、確認しておきましょう。

Emotet(エモテット)の感染調査に対応している業者に相談する

Emotetに感染している恐れがある場合、マルウェア感染調査に対応している業者に相談してください。専門業者では「どのマルウェアに感染したのか」「いつ、どの経路で、どの規模で感染したか」「情報漏えい有無はないか」といったことを調査することが出来ます。

このようなマルウェア被害調査を個人で行うことは不可能に近いため、まずは業者への相談をしましょう。

Emotet(エモテット)調査会社を選ぶときのポイント

Emotetの調査会社を選ぶときのポイントは次の6つです。

なお、Emotetの感染調査では「フォレンジック調査」という技術が用いられます。これにより、スマホやPCなどの電子機器や、ネットワークに記録されているログ情報を解析、調査し、サイバー攻撃の被害実態を解明することができます。こうしたフォレンジックは、別名「デジタル鑑識」とも呼ばれ、最高裁や警視庁でも正式な捜査手法として取り入れられています。

実績がある

上場企業や警察・官公庁からの依頼実績があるかどうかも、業者の信頼性を判断する上で重要なポイントとなります。

多数の相談実績を持つ業者は、高度な技術力やノウハウ、データ復旧に関する知識が蓄積しており、膨大なデータベースから適切な方法を選択し、証拠データを抽出することが可能です。

スピード対応している

サイバーインシデントが発生した際、感染拡大や証拠隠滅を防ぐため、早急かつ正確に把握する必要があります。この際、24時間・365日営業している業者であれば、素早い対応を期待できるでしょう。

早急に原因を究明し、感染の原因となった端末を迅速に特定できる「ファストフォレンジック」「DFIR(デジタルフォレンジック・インシデントレスポンス)」などにも対応したフォレンジック調査が可能である業者を選ぶのも、重要なポイントとなってきます。

なお、いつまでに対応が完了し、調査対象機器が手元に戻るのかは、相談時に事前確認したほうが良いでしょう。

セキュリティ体制が整っている

セキュリティ対策をしっかりと行っている業者では「プライバシーマーク」や「ISO認証」などの認定を得ています。これらの認定は、世界基準で規定されている厳しい調査をクリアした業者のみ習得できるもので、フォレンジック業者の信頼性を判断するポイントにもなります。

フォレンジック調査を依頼する際は、機器はもちろんその中に保存されているデータも業者側に一定期間預けることになりますので、大切なデータを安心して預けることができるセキュリティ体制が整っているかを確認するようにしましょう。

法的証拠となる調査報告書を発行できる

フォレンジック調査の報告書は、裁判所や行政機関に提出できる「法的証拠」として活用することが可能です。もし民事・刑事訴訟を視野に入れている場合は、あらかじめ法的証拠となる調査報告書を発行できるフォレンジック専門業者に対応を追依頼することを視野に入れておきましょう。

データ復旧作業に対応している

フォレンジック技術と、データ復旧技術は、両輪として活用されています。たとえば、対象となるデータやファイルがマルウェアによって削除されてることも多く、通常のアクセスが不可能ということも珍しくありません。そのような場合は、データ復元を行ったうえで、調査を行う必要があります。この際、適切に対応するには、データ復旧技術の実績をHP上に記載しているフォレンジック調査に対応を依頼することが重要となってきます。

費用形態が明確である

デジタルフォレンジックの費用は、調査する内容によって大きく変わります。作業にかかる手間や時間が大きく変わってくることが原因となります。 ただし、あとからどんどんと請求額が増えていく事は誰も望んでいないと思います。そのため、

目的とする調査がどの程度の価格が発生するのか依頼前に確認しましょう。基本的には「一律で費用が発生する」か、「ディスク自体の容量と調査内容で金額が決まる」というパターンが多いですが、暗号化や物理故障が関わってくると追加調査が必要な場合もあります。明確に調査したいことを決めておき、あらかじめ相談しておくことが重要です。

おすすめのEmotet(エモテット)感染調査に対応している業者

Emotetのようなマルウェア感染調査に対応している業者の中で「スピード対応」と「実績」が豊富な業者を選定しました。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

Emotet(エモテット)の感染・被害を防ぐ方法

万が一感染してしまうと、甚大な被害の出るEmotetですが、感染しないためには何ができるのでしょうか。たとえば「氏名表示とメールアドレスに相違がある」などの識別方法もありますが、根本的な回避方法としては、次の3つがあります。

- 不審なメールは開かない

- マクロの自動実行を無効化

- セキュリティ製品の導入

- パスワードの強化

- 不審なメールの削除

- バックアップの取得

- Emocheckのアップデート

- ファイアウォールの設定

不審なメールは開かない

Emotetは、不審なメールに添付されたWordやExcelファイルを使って感染します。そのため、不審なメールを開かないことが最も重要です。不審なメールの特徴としては、差出人が不明、タイトルが奇妙、文面が不自然、リンク先が怪しいなどがあります。たとえば取引先から「契約内容が更新されました。今すぐご確認ください」「御社に関わる重要なデータ」などど言われた場合疑いを持つようにしましょう。

不審なメールは開かず、即座に削除するか、送信者に確認をとりましょう。送信者が乗っ取り被害に遭っている可能性があります。

マクロの自動実行を無効化

マクロを自動実行する設定が有効になっている場合、感染する恐れがあります。

そのため、WordやExcelの「マクロの自動実行」を無効化することが重要です。

画像引用IPA

この設定を有効化していると、添付されているファイルを開いてしまった場合に、上の画像のように「コンテンツの有効化」というボタンが現れます。このボタンを押すとマクロが許可されるため、絶対に押さないでください。

セキュリティ製品の導入

セキュリティ製品は、大きく分けると「入口対策」「内部対策」「出口対策」の3つに分類ができます。

- 入口対策:マルウェアの感染自体を防ぐ目的。ファイアウォールなどが該当。

- 内部対策:マルウェア感染拡大を防ぐ目的。サンドボックスなどが該当。

- 出口対策:マルウェア感染による情報漏えいを防ぐ目的。各企業による製品が存在。

理想的なセキュリティ対策は、入口から出口までのすべてを対策することですが、金銭面で難しい場合は、情報漏洩を防ぐ目的の出口対策製品を、最低限で取り入れましょう。

入口対策や内部対策では、マルウェア側を監視するため、新種のマルウェアが生成された際に対応ができません。出口対策では攻撃者が使用するサーバー(C2サーバー)を監視するので、入口・内部対策に比べ、検知率が圧倒的に高いです。

パスワードの強化

Emotetは、パスワードの窃取も行います。そのため、強固なパスワードを設定することが重要です。パスワードは、長さが8文字以上で、数字、大文字、小文字、特殊文字が混ざった複雑なものにすることをお勧めします。また、同じパスワードを複数のサイトで使わないようにし、可能な限りパスワードマネージャーを使用して、パスワードを管理することをおすすめします。

不審なメールの削除

不審なメールを受信した場合は、そのメールをすぐに削除することをお勧めします。また、不審な添付ファイルやリンクをクリックしないようにし、送信者が信頼できる人物かどうかを確認するようにしましょう。

バックアップの取得

バックアップを定期的に作成し、必要な場合にはすぐに復元できるようにすることで、Emotet感染によるデータの消失や損傷を防ぐことができます。

Emocheckのアップデート

Emotet感染を検出するためには、Emocheckというツールを使用することができます。Emocheckは、Emotet感染の痕跡を検出することができるツールであり、定期的にアップデートすることで最新の脅威に対応することができます。

ファイアウォールの設定

最後に、ファイアウォールの設定も重要です。ファイアウォールは、ネットワーク上の不正なアクセスを防ぐためのセキュリティシステムです。ファイアウォールを適切に設定することで、Emotet感染を防ぐことができます。

以上が、Emotet感染を防ぐための方法です。これらの対策を講じることで、Emotet感染による被害を最小限に抑えることができます。

日本国内企業のEmotet(エモテット)被害事例

日本では法人を中心に2019年10月から感染被害が爆発的に急増しました。Emotetに感染したことが原因で「約1億円もの被害にあった」「5億円を超える身代金を要求された」といった事例も報告されています。

Emotetは、2019年11月末時点での感染組織は国内で約400組織でしたが、たった2ヶ月強で約3,200組織を超えるなど、驚異的な感染スピードを見せつけました。その後、Emotetは活動を停止しましたが、2021年11月から活動を再開させ、2022年2月以降は国内の大企業でも相次いで感染被害が公表されています。

以下に被害事例をいくつか紹介します。

| 企業名 | 被害内容 |

| 首都大学東京 | 感染したPC内のメール18,843件が流出 |

| NTT西日本 | 感染したPC内のメールアドレス1343件が流出 |

| 関西電力 | 感染したPC内のメールアドレス3418件、メール125件が流出 |

| 株式会社ひらまつ | PC2台に感染し、280名の個人情報が流出 |

| 亀屋良長株式会社 | 感染したPC内の個人情報最大18,000名が流出 |

| サンビット株式会社 | 感染したPC内のメール17,149件、メールアドレス861件が流出 |

| アサヒ産業株式会社 | 社内の全PCに感染の疑いがあり、社内外に大量の不審メールが送信されていた |

| 積水ハウスグループ | 同社の一部端末が感染し、不審メールを送信 |

| テスコム電機株式会社 | 同社グループ会社に所属する従業員の端末が感染し、情報流出 |

| 丸山製作所 | 同社従業員の端末が感染し、情報流出、不審メールを送信 |

| 株式会社エノモト | 同社の一部端末が感染し、社内外に不審メールを送信 |

| クラシエホールディングス株式会社 | 同社の一部端末が感染し、情報流出 |

| 株式会社ワコーレ | 同社の一部端末が感染した影響で情報が流出 |

まとめ

今回は、マルウェアの中でも特に脅威的存在であるEmotetについて解説しました。

Emotetなどマルウェアによるインシデントが発生した場合、サイバー攻撃の証拠をつかむ手段として、不正アクセスやハッキングを調査する「フォレンジック調査」が有効です。ただし、本格的なフォレンジックは、セキュリティやガバナンスに関する知識も求められるため、調査には時間やコストが必要です。

もし自社のみでフォレンジック調査を行うのが難しい場合は、専門業者に依頼するのがおすすめです。

ただし、フォレンジック業者に丸投げするのではなく「業者でやること」と「自社でやらなければならないこと」を明確にして、協力しながら調査を行うことが大切です。業務に与える影響なども考慮しながら、円滑に調査をおこないましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)