※この記事は2025年5月に更新されています。

スマートフォンが乗っ取られると、「端末に保存した個人情報が盗まれる」「アカウントなどに不正アクセスが行われる」「盗撮や通話を盗聴される」などの被害を受ける可能性があります。特にマルウェア(ウイルス)の種類や乗っ取りの手口によっては全くスマホに症状が出ず、気づかないうちにパスワードなどが盗まれる可能性も0ではありません。

- 身に覚えのないアプリがインストールされている

- バッテリーや通信量が急に減る

- 不審なログイン通知やアカウントの異常がある

- スマホの動作が急に重くなったり、再起動が増えた

このようなスマホの症状に一つ以上当てはまる場合、スマホの乗っ取りやハッキングの可能性も考えられます。本当にスマホが乗っ取られていた時にこのような症状を無視すると、個人情報の流出や不正利用の被害が継続する可能性が高いです。

本記事は、スマホが乗っ取られているか確認する方法や対処法について解説していますが、気になる症状がある、またはスマホが乗っ取られたか心配な場合はすぐに専門業者へ相談して端末を調査してもらうことをおすすめします。

目次

スマホの乗っ取りとはなにか?

スマホの乗っ取りとは、ユーザーの認証情報(ユーザーIDとパスワードなど)を盗み、なりすましや、スマホのコントロールを奪うものです。一方で、スマホのハッキング(またはクラッキングとも呼ばれます)とは、システムやネットワークなどの脆弱性を悪用して、悪意ある第三者が情報システムに無許可で侵入し、不正アクセスを行ったり、データを改ざんしたり、さらにはデータを盗み出すといった行為を指します。

このようなスマホの乗っ取りやハッキングを行った場合、日本では主に以下の罪に該当します。

| 不正アクセス禁止法違反 | 他人のIDやパスワードを無断で使用してコンピュータシステムに不正にアクセスする行為又はそれを助長する行為 | 3年以下の懲役または100万円以下の罰金 |

| 電子計算機使用詐欺罪(刑法第246条の2) | コンピュータシステムを利用して虚偽の情報を入力し、不正に財産上の利益を得る行為 | 10年以下の懲役 |

| 電子計算機損壊等業務妨害罪(刑法234条の2) | コンピュータシステムやデータの破壊、改ざん、またはこれらを使用不能にする行為によって、他人の業務を妨害する行為 | 5年以下の懲役または100万円以下の罰金 |

スマホが乗っ取り・ハッキングされたときの9種類のサイン

スマホに以下のサインが確認できる場合は、乗っ取り・ハッキングされている可能性があります。

①動作が重くなる・熱を持つ・電池がすぐ減る

スマホを使用していると、パフォーマンスが不可逆的に低下し、動作が重くなることがあります。これは経年劣化だけが原因ではなく、スマホの乗っ取り・ハッキングによって、CPU使用率が過剰に消費されている場合も考えられます。

またマルウェア(不正アプリ)がバックグラウンドで稼働すると、スマホが熱を持つことがあります。あまり使用していないのにもかかわらず、熱を持ち続ける場合は、マルウェアの感染被害を受けている可能性は高いです。特に急に電池の減りが早くなったときは、乗っ取り・ハッキングによって内部的にスマホが常に動作し続けていることが予想されます。

この場合はすぐに調査会社に相談し、感染原因やセキュリティの脆弱性を調査しましょう。

②スマホ本体やカメラなどの機能が勝手に有効化・無効化される

スマホが乗っ取り・ハッキングされていると、スマホ本体の設定やカメラなどの機能が以下のような影響を受ける場合があります。

- GPSやカメラが勝手に起動する

- Wi-Fiが勝手にオンオフを繰り返す

- 不審な電話番号に電話をかけられてしまう

- 操作していないのに画面右上にオレンジ色の点灯がある(iPhoneの場合)

その他にも「セキュリティアプリが勝手に無効になる・削除される」「セキュリティの設定が勝手に無効になってしまう」「Apple IDなどのパスワードが勝手に変更される」「GPSやカメラなどの機能が勝手に有効化・無効化される」といった症状がみられる場合も乗っ取りやハッキングが行われている可能性があります。

③勝手に再起動を繰り返す

スマホが勝手に再起動を繰り返すときはハッキングやウイルス感染などによってスマホのシステムが異常を起こしていることが考えられます。OSのアップデートやウイルススキャンなどが難しい場合は、なるべく機器を操作せず、そのままの状態で調査会社に相談してください。スマホが再起動を繰り返す原因を調査し、ハッキングやウイルス感染被害の有無や範囲を調査します。また、被害の拡大を防止するために、必要な対策を講じることもできます。

④通信容量がすぐなくなる、勝手にギガが減る

不自然に通信制限にかかったときなどは、スマホの乗っ取り・ハッキングのサインの可能性が考えられます。バックグラウンドで操作されていると気付きにくいため、通信容量はこまめにチェックし、何かおかしいと感じたら乗っ取られていないか確認しましょう。

⑤通信料金が勝手に増える

「いつもと同じ使い方なのに通信料金が明らかに増加している」「身に覚えのないアプリや有料コンテンツの請求が届く」または「ECサイトで不正決済が行われている」という場合、不正なアプリやウイルスなどが勝手に外部と通信を行い、通信量が増えている可能性があります。

ただし、通販などで携帯料金と併せた決済などを利用した際にもその分の請求が来ることがあるので、明細をしっかり確認してから対処しましょう。

⑥知らないアプリが勝手にインストールされる

スマホが乗っ取られた場合、遠隔操作でマルウェアや不正なプログラムが含まれるアプリをインスト―ルさせられる場合があります。放置するとバックグラウンドで不正な通信が行われ、個人情報を抜き取られるなどの被害に遭う可能性があります。インストールした覚えのないアプリを見つけたら、以下の記事を参考にしてアプリを削除しましょう。なお、サブスクリプション契約を行ってしまった場合は、先に契約を解除してからアプリを削除しましょう。

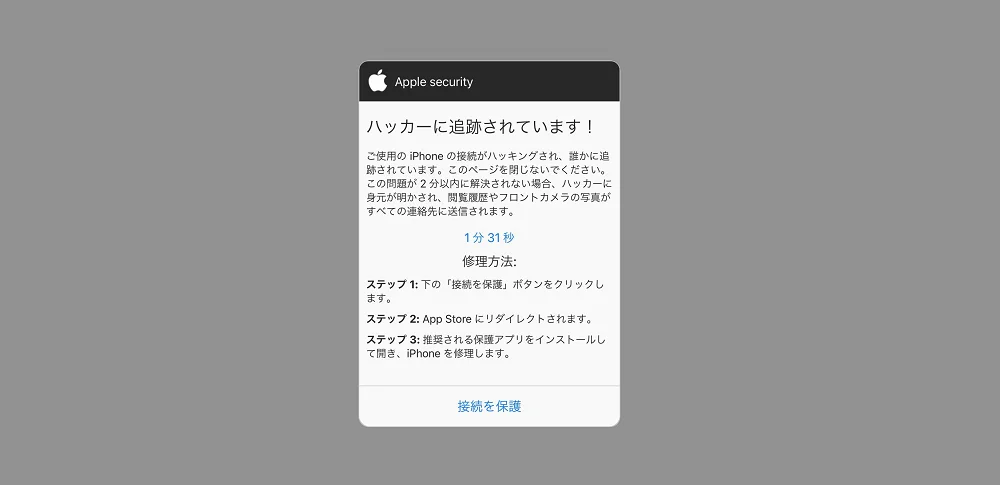

⑦不審なポップアップが表示される

「ハッキングされています」「あなたはハッキングされた可能性があります」などの警告が画面に表示されるケースがあります。これはフェイクアラート(偽警告)の可能性が高いです。警告文に従って個人情報を送信したり、アプリをインストールすると、乗っ取り・ハッキング被害に遭う恐れがあります。最悪の場合は、クレジットカード情報などを要求されたり、高額なサブスクリプション契約を結ばされる可能性もあるので、指示には従わないようにしてください。

スマホに不審なポップアップが表示された場合は、必ず画面を閉じましょう。また必要なアプリ等でなければ、インストールしないようにしましょう。

⑧スマホをロックされる

スマートフォンが「ランサムウェア」に感染すると画面をロックされ、身代金と引き換えにロックを解除すると表示されることがあります。この時金銭は絶対に払わないようにしましょう。身代金を支払ったとしてもデータが元に戻る保証はありません。また、身代金の支払いは、反社会的勢力の活動を助長することに繋がりかねないため、指示に従ってはいけません。

なお、ランサムウェアはデータを暗号化した際、個人情報を抜き取ることがあります。情報漏えい調査はランサムウェア被害調査の再には調査会社に調査を依頼してください。ランサムウェアの感染経路や対策は以下の記事でも紹介しています。

⑨アカウントに不審な設定変更やログイン試行が見られる

アカウント上で不審な設定変更やログイン試行が見られる場合、スマホを乗っ取るための不正アクセスが行われている恐れがあります。アカウントが不正アクセスを受けている事例は以下の通りです。

- 不正なログイン試行・設定の変更

- 不審なメッセージや投稿が自分のSNSアカウントから行われている

- プライバシー設定が変更される

- アカウントにログインできなくなった

第三者がアカウントの不正アクセスに成功すると、例えばSNSであればなりすまし投稿や別端末の乗っ取りに利用されることがあります。

また、フィッシング詐欺や他サイトでのパスワード漏洩などによってアカウントのパスワードが漏洩した場合、アカウントが完全に乗っ取られ、ログインできなくなる場合もあります。すぐにアカウントの運営会社に報告してアカウント凍結やパスワード変更などの措置をとりましょう。

スマホが乗っ取られたか確認する方法

スマホが乗っ取られたか確認する方法を解説します。以下で紹介する確認項目をチェックしてみましょう。

スマホが明確に乗っ取り・ハッキングを受けている場合は、被害状況の特定や端末の調査を行うために、早めに専門会社へ相談することをおすすめします。

①セキュリティアプリを利用する

スマホの乗っ取りの多くは、マルウェア(不正アプリ)やウイルスの感染が原因で起きるケースがあります。

そのため、セキュリティアプリを利用してスキャンを行い、不正プログラムが入っていないかをチェックしましょう。

Android向けのセキュリティアプリには端末全体をスキャンできる機能が豊富ですが、iPhone向けのセキュリティアプリは「WEBサイトのスキャン」や「紛失・盗難時のサポート」など、最小限の機能に留まる場合が多い点に注意が必要です。

あくまでも簡易チェックが中心になるので、乗っ取りが強く疑われるときは、より専門的な調査を検討するようにしてください。

②身に覚えのないアプリのダウンロードや権限の変更がないか確かめる

- 「インストールした覚えのないアプリがある」

- 「削除したはずのアプリが勝手に復活している」

- 「アプリのアクセス権限が知らない間に追加されている」

という場合は、第三者が遠隔操作でアプリを仕込んだ可能性があります。iPhoneであればホーム画面を右にスワイプした場所にある「App ライブラリ」か、「設定アプリ」の「一般」にある「iPhoneストレージ」から身に覚えのないアプリがないか確認しましょう。Androidであればホーム画面、またはアプリ一覧にある「設定」から「アプリ」または「アプリと通知」を選択し、「すべてのアプリを表示」からアプリを確認してください。

危険なアプリがスマホ内にあると、画面の監視や個人情報漏えいといったリスクが高まります。

また、権限の変更にも注意しましょう。たとえば、不要なアプリにカメラやマイク、連絡先などのデータが許可されていると、不正操作の温床となる恐れがあります。

パスワードを勝手に変更された、権限を承認しまったなど深刻な被害が疑われる場合は、早期に調査会社へ相談し、アプリのダウンロード経路や端末のセキュリティホールなどを調べてもらうことをおすすめします。

③動作の変化や不審な動きを確認する

スマホのパフォーマンス低下や挙動の異常は、乗っ取りやハッキングのサインかもしれません。具体的には次のような症状がスマホで発生してないか確認しましょう。

- 動作が突然遅くなる、アプリ起動に時間がかかる

- バッテリーの減りが早くなる、本体が異常に熱くなる

- GPSやカメラが勝手に起動する、Wi-Fiが自動オンオフを繰り返す

特にカメラやマイクが勝手に起動している場合は、遠隔監視されている危険性もゼロではありません。

OSやアプリの不具合の場合もありますが、複数の症状が重なる場合はスマホの乗っ取りを疑いましょう。

④通信料を確かめる

不正アプリによる遠隔操作や、サイバー攻撃の踏み台としてスマホが使われていると、通信量が急増することがあります。

身に覚えがないのに短期間でデータ使用量が増えている場合は、以下の手順でチェックしてみてください。

Androidでデータ通信量を確認する方法

- ホーム画面から「設定」アプリを開く

- 「ネットワークとインターネット」または「接続」を選択

- 「データ使用量」または「データ使用」をタップ

- 使用したデータ量を確認する

iPhoneでデータ通信量を確認する方法

- ホーム画面から「設定」アプリを開く

- 「モバイル通信」を選択

- 「モバイルデータ通信」の下に表示されるデータ量を確認する

普段の使用量と比べて極端に増えている場合は、ただちに不審アプリの削除やパスワード変更などの対策を検討しましょう。

⑤アカウントに不正ログインがないか確かめる

自分の所有しているSNSやメールアカウントに、不審なログイン履歴がないかを確認しましょう。

たとえば、見知らぬ端末からアクセスされていたり、操作していない時間帯にアカウントが更新されているなどの場合は要注意です。

以下のような動きが見られたときは、ただちにパスワード変更などの対処を行いましょう。

- 心当たりのない投稿やDM送信がされている

- 勝手にリアクション(いいねなど)が行われている

- SNSやメールサービスのログイン履歴に身に覚えのない接続履歴がある

不正アクセスが放置されると、個人情報の流出だけでなく、アカウントを通じて他者にも被害を及ぼす可能性があります。

常にログイン履歴や通知をこまめにチェックし、怪しいログインがあれば早めに対策しましょう。

スマホが乗っ取り・ハッキングされたときの対処法7選

スマホに乗っ取り・ハッキングの疑いがある場合は、できるだけ早く適切な対処を行うことが大切です。下記の手順を参考に、被害を最小限に抑えましょう。

また、状況が深刻な場合や自力での解決が難しい場合は、専門機関やフォレンジック調査に対応している業者へ相談することを検討してください。

①インターネット接続を遮断する

ハッキングが疑われる場合は、まずWi-Fiとモバイルデータをオフにし、スマホのインターネット接続を完全に遮断しましょう。

外部との通信を遮断することで、不審なデータ送受信や遠隔操作を防ぎ、被害の拡大を抑えることができます。

設定画面から機内モードをオンにすると、より簡単にネットワークを遮断できます。

②アカウントやクレジットカードを利用停止・履歴を確認する

Amazonや楽天などのECサイト、SNS、ネットバンキングなどのアカウントが不正に操作されていないか履歴をチェックしましょう。

不審な購入履歴や送金などの兆候があれば、アカウントやクレジットカード自体の利用停止を速やかに行います。

- クレジットカード会社に連絡し、不正利用の有無を確認・利用停止を依頼する

- サービスの運営元やサポートセンターに連絡し、アカウント停止やパスワード再設定を依頼する

- 不審な取引があった場合は、速やかに返金手続きや支払いキャンセルを申請する

こうした対応を素早く行うことで、金銭的な被害や二次被害を最小限に抑えることができます。

③怪しいアプリをアンインストールする/課金・購入した場合は解約や返金手続きを行う

審査が行われているアプリストアであっても、不正アプリが紛れ込んでいることがあります。

以下の症状に当てはまる場合、直前にインストールしたアプリを削除し、スマホの状態を確認しましょう。

- 身に覚えのないアプリが突然表示されている

- スマホの動作が極端に重い、通信量が急増した

特に継続課金(サブスクリプション)モデルの場合は、アンインストールだけでは料金が発生し続ける可能性があるため、ストア内のサブスク管理から解約手続きを行いましょう。

不正アプリによる不正課金が疑われるときは、以下の対応をおこなってください。

- 購入履歴をスクショなどで記録し、返金依頼を行う

- アプリのストアページから通報し、不正アプリであることを伝える

被害状況が不明な場合や、さらなる不安がある場合は調査会社に依頼して詳細を確認してもらうことをおすすめします。

④強固なパスワードに変更する・2段階認証(2要素認証)を導入する

ハッキングが疑われる場合は、各種アカウント(メール、SNS、オンラインバンキング、Apple IDなど)のパスワードをすぐに変更しましょう。

パスワード設定の際は、英数字・アルファベット・記号を組み合わせた複雑な文字列を使い、サイトごとに使い回さないようにしてください。

- 誕生日や連番など、推測されやすい文字列は避ける

- 乗っ取りを疑っている端末以外で再設定する

- 2段階認証(2要素認証)を導入し、ログイン時のセキュリティを強化する

これにより、不正アクセスを大幅に防止できるだけでなく、被害の再発リスクも下げられます。

⑤セキュリティアプリでスキャンする

信頼できるセキュリティアプリを活用し、ウイルスやマルウェアなどの感染を検知・除去しましょう。

特にAndroid端末では、端末全体のスキャンに対応したセキュリティアプリが豊富に存在します。

ただし、iPhone向けアプリは機能が限定される場合もあるため、複数の対策を併用することが重要です。

⑥スマホを初期化する

上記の対処を試しても問題が解決しない場合は、スマホの初期化を検討しましょう。

初期化することで、端末内に潜むマルウェアや不正アプリを一掃できる可能性があります。

- 初期化前に重要なデータのバックアップを取る

- OS自体に感染している高度なマルウェアは、完全に削除できない場合がある

- 初期化すると攻撃の痕跡や侵入経路の証拠が消えてしまうため、詳細調査は困難になる

フォレンジック調査が必要な場合は、初期化はせずに専門業者へ依頼し、被害状況や侵入経路を特定してもらうとよいでしょう。

⑦専門機関や調査会社に相談する

スマホを初期化しても情報がすでに漏えいしている場合や、不正アクセスなどのサイバー攻撃が継続している可能性があるときは、早めに専門家へ相談するのが賢明です

ただし、相談先によってできることが異なります。以下に簡単な相談先の違いをまとめました。

| 相談先 | 主な対応内容 | 特徴・ポイント |

| 警察(サイバー犯罪対策課等) | ・状況のヒアリングとアドバイス

・必要に応じて被害届の受理や捜査の案内 ・他機関や専門窓口の案内 |

・被害が明確な場合は捜査や検挙につながることも

・不安や疑いの段階でも相談・助言が受けられる ・相談は無料 ・証拠資料(ログや画面)の持参を推奨 |

| スマホのキャリアショップ | ・スタッフによる状況ヒアリング

・端末やアプリの診断・チェック ・SIM再発行や初期化の案内 ・契約情報や不正利用の調査 |

・契約や端末の技術的サポートが中心

・必要に応じて警察や専門機関の相談を案内 ・相談は無料 |

| フォレンジック調査会社 | ・状況のヒアリングと端末の診断

・専門家によるデータ保全・解析作業 ・乗っ取りや不正アクセスなどの証拠調査 ・調査報告書の作成 |

・証拠保全や詳細な解析作業が行われる

・調査結果を裁判所や警察に法的証拠として提出できる ・高度な技術力で証拠データ復元が可能な場合もある ・調査結果に基づくアドバイスが受けられる ・相談無料のところもあるが、調査会社ごとに異なる。 |

最後のフォレンジック調査とは、デジタル機器に残るデータや操作履歴を専門的に解析し、ハッキング、不正アクセス、情報漏えいなどの事実関係を明らかにする調査です。調査結果はセキュリティ対策以外に法的証拠としても利用されることがあり、企業のインシデント対応や訴訟対応などにも活用されます。

フォレンジック調査会社がスマホの乗っ取りを調査する場合の詳しい調査内容の一部は以下の通りです。症状やサービス料金によっては更に調査が追加されたり、調査の一部が省略される場合があります。

- マルウェア感染の有無や感染経路調査

- 個人情報(電話番号・アドレスなど)の流出調査

- 不正Wi-Fiへの接続・不審な通信ログの有無の調査

上記のような点を調査し、被害の全容や侵入経路を特定してもらうことで、再発防止に役立つ具体的な対策を講じることができます。

最短当日調査や無料見積りに対応している業者もあるため、まずは問い合わせてみましょう。

おすすめのフォレンジック調査会社

フォレンジック調査はまだまだ一般的に馴染みが薄く、どのような判断基準で依頼先を選定すればよいか分からない方も多いと思います。そこで、30社以上の会社から以下のポイントで厳選した編集部おすすめの調査会社を紹介します。

信頼できるフォレンジック調査会社を選ぶポイント

- 官公庁・捜査機関・大手法人の依頼実績がある

- 緊急時のスピード対応が可能

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記のポイントから厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

スマホの乗っ取り・ハッキング被害にあったらどうなる?

ハッカー(クラッカー)の動機や目的は様々です。スマホが乗っ取られてしまうと、知人や取引先などにも二次的な被害を及ぼすことがあり、甚大な被害につながりかねません。ハッカーがスマホを乗っ取り・ハッキングする目的は以下があります。

特に個人情報漏洩が原因で不正アクセスを受けていたり、盗聴・盗撮の被害を受けた場合は一刻も早く専門家に相談し、端末を調査してもらい、適切なセキュリティ対策につなげましょう。

個人情報や機密情報が盗まれる

スマホが乗っ取り・ハッキングされると、内部に保存されている個人情報や機密情報が盗まれる危険性が高いです。個人情報には、氏名、住所、電話番号、メールアドレス、クレジットカード情報などが含まれ、機密情報には企業の営業秘密や顧客情報などが含まれます。

個人情報や機密情報が盗まれると、以下の被害が生じる可能性があります。

- アカウントに不正アクセスされる

- 不正請求などの被害が発生する

- SNSアカウントでなりすましが行われる

- 機密情報や営業秘密を他社に流用される

- データを遠隔操作で削除される

個人情報などを盗む手口はインターネットを利用した詐欺から、SQLインジェクションなどWebサイトやシステムの脆弱性を利用した攻撃など様々です。個人情報の漏えいは不正アクセスなど何らかの被害を受けてから初めて被害を受けたことに気づくケースが多いです。

自身のスマホからパスワードなどの個人情報が漏洩していないか知りたい場合は簡易ツールで調べることもできますが、今までにどれくらいの情報が漏洩し、どのような経路でハッキングや乗っ取りの被害を受けたかまで詳しく知るには、専門家による情報漏えい調査を受ける方がより詳細な調査結果が得られることがあります。

どのようなツールで情報漏えいを調べればよいか知りたい方は以下の記事も参考にしてください。

遠隔操作による盗撮・盗聴

乗っ取り・ハッキングされると、スマホが遠隔操作されて盗撮・盗聴される可能性があります。例えば遠隔操作アプリなどが第三者にインストールされると、スマホの権限の承認が求められます。権限を承認することで、カメラ機能やマイク機能が制御され、プライベートな映像や音声を盗み取られる恐れがあります。

ストーカー被害や情報漏えいなどの被害に発展する可能性がありますので、異変を感じた際は以下の記事を参考にして対処しましょう。

アカウント情報が乗っ取られて不正利用される

スマホが乗っ取り・ハッキングされると、端末に保存されたパスワードやメールアドレスなどが漏えいし、アカウントに不正ログインされる場合があります、乗っ取られたアカウントは、SNSに登録した友人知人になりすましメールを送ったり、パスワードなどを勝手に変更されるなどの被害を受ける場合があります。

特に被害を受けたのが銀行アプリや決済アプリであれば、被害者の口座やクレジットカードから不正送金を行う可能性があります。

スマホの乗っ取り・ハッキングを防ぐための対策

スマホの乗っ取り(ハッキング)を防ぐために、以下の対策を徹底しましょう。

- アプリは公式ストア以外からインストールしない

- 最新のOSとアプリケーションを使用する

- スマホを脱獄(jailbreak)しない

- 公共のWi-Fiを使用する場合はVPNを使用する

- テザリング機能を無効にする

- 他人にスマホを使用させない

- 悪質なリンクやサイトをクリックしない

アプリは公式ストア以外からインストールしない

スマホの乗っ取り・ハッキングによる情報漏えいを防ぐために、アプリをインストールする際は必ず公式ストアからインストールしましょう。一部アプリの中には正規ではない偽物も存在しています。特にAndroidでは、公式ストア以外で配信されている「野良アプリ」も多いことから、セキュリティアプリを選ぶ際は公式ストア(Google Play)から行うようにしましょう。

最新のOSとアプリケーションを使用する

アプリやOSの脆弱性を突かれないよう、定期的に最新版に更新を行いましょう。

スマホ自体は、ある程度の攻撃を防御する機能があるので、アプリやOSを常にアップデートしておくと安全です。大抵の乗っ取り・ハッキングはシステム上の脆弱性を攻撃されることが多いため、公式からアップデート情報が公表されたら、すみやかに対処を行いましょう。中には「ゼロデイ攻撃」といって、脆弱性を公表した後、すぐに行われるサイバー攻撃もあります、

なお、古いスマホは次第にサポート対象から外されていくため、古い機種であればセキュリティ対策として、端末の買い替えをおすすめします。

スマホを脱獄(jailbreak)しない

脱獄(ジェイルブレイク)とは、iPhoneのプログラムを改変し、アップル社が設けている様々な制限を取り除くことです。

脱獄は、Apple Store非公認のアプリケーションを使用できるなどの側面がありますが、一方で有害なアプリもインストールできてしまうため、セキュリティが低下し、ウイルス感染のリスクが高まります。セキュリティ上のトラブルや機器の不具合を避けるためにも、脱獄は控えましょう。

公共のWi-Fiを使用する場合はVPNを使用する

フリーWi-Fi利用時、同じネットワークを使用している人には、個人情報が筒抜けです。必ずVPN(Virtual Private Network)と呼ばれる、ネットワークをプライベート化でき、個人情報を保護しながら安全にネットワークに接続できます。

これによって、物理的な専用回線と比較してコストを抑えつつ、セキュリティ上の安全性を確保することができます。VPNを利用するときの特徴は以下があります。

- 仮想回線の「トンネリング」

- パケットの「カプセル化」

- セキュリティの「二段階認証」

- データの「暗号化」 など

ただし、VPNにも脆弱性が存在し、サイバー攻撃につながるケースがあるため、セキュリティリスクを理解したうえで導入することをおすすめします。

なお、詐欺の手口として「セキュリティアプリ」と称してVPNアプリをインストールさせる手口が出回っています。このような信頼性が低いアプリをインストールしてしまうと、有料のサブスクリプションサービスに登録させたり、端末がマルウェア感染するリスクが生じるため注意しましょう。

テザリング機能を無効にする

スマホのネットワーク環境を共有する「テザリング機能」から乗っ取り・ハッキングの被害が発生する可能性があります。パスワードを簡易的なものに設定していることで、見知らぬ人も接続できてしまう可能性があります。

もし接続されてしまうと危険ですので、複雑なパスワードを設定しておくようにしましょう。

他人にスマホを使用させない

他人とスマホのパスワードを共有したり、スマホを渡して操作させるのは危険です。パスワードなどの情報が流出してしまうと、外部のデバイスからアクセスすることも可能ですので、被害が発生する可能性が高くなります。

悪質なリンクやサイトをクリックしない

フィッシングメールやスパムメールなどの添付ファイルには、マルウェアが添付されていることが多いです。心当たりのないメールに添付されている悪質なファイルやURLにアクセスすると、乗っ取り・ハッキングされる可能性があります。

もしこれらのメールを受信しても、開封しなければトラブルに発展することはありません。見知らぬアドレスから届いたメールは絶対に開封しないようにしてください。

よくある質問

Q1. スマホの動作が重くなっただけで、乗っ取られた可能性はありますか?

A. 動作が重くなる原因はさまざまですが、不審なアプリのインストールや通信量の異常、アカウントの不正ログインなどが同時に見られる場合は、乗っ取りの可能性も考えられます。

セキュリティアプリのスキャンやアプリの権限確認など、今すぐできる確認方法を本記事内の「確認方法」の章で紹介しています。

Q2. スマホが乗っ取られたかもしれません。警察に相談するべきですか?

A. 金銭被害や不正送金などの明確な被害がある場合は、早急に警察(サイバー犯罪相談窓口)へ相談してください。

ただし、被害届を出す際は、証拠となる操作履歴やログが重要になります。

不安があるものの被害がはっきりしない場合は、フォレンジック調査会社などの専門機関に相談して、被害状況を明らかにするのも有効です。

Q3. スマホの初期化をすれば乗っ取りは完全に防げますか?

スマホの初期化は効果的な対処法のひとつですが、バックドア(裏口アクセス)の設置や外部に漏れたパスワードによる不正アクセスなどは、スマホの初期化だけでは防げないケースもあります。

被害の有無や範囲を明確にするには、フォレンジック調査会社による端末の診断を受けてから初期化するのが安心です。

まとめ

今回はスマホが乗っ取り・ハッキングされ乗っ取られてしまったときの原因や、乗っ取り・ハッキングされたかを確認する方法を解説しました。スマホは持ち歩きやデータ移行が簡単にできるため、個人情報などの重要な情報が数多く保存されています。乗っ取られてしまうと、情報漏えいや金銭被害などの重大な被害に繋がる恐れがあります。

乗っ取り・ハッキングの手口は、デジタル機器の技術の進歩とともに年々巧妙化しています。自力で調査から対策までするのは難しいため、困ったときは今回紹介した調査会社に相談して、調査してもらうようにしてください。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)