2021年12月、Javaベースのデバイスでログ出力に使われるプログラム「Apache Log4j」(以下、Log4j)に、致命的な脆弱性があることが判明しました。すでにこの脆弱性は「CVE-2021-44228」(通称:Log4Shell)と名付けられ、世界中を騒がせています。

この記事では、Log4jの脆弱性Log4Shellについての概要や、想定されるサイバー攻撃被害、万一の際の対処法を中心に解説します。

万が一、情報漏洩やサイバー攻撃が起きている場合は、フォレンジック調査がおすすめです。以下の記事では、調査できる会社を一覧にしてまとめています。

目次

「Log4j」とは

Log4jとは、Javaがベースのデバイスにおいて、ログの保存や出力に使われるプログラムです。システム障害のようなトラブル発生時にも円滑に問題の把握を行うために、プログラム上の履歴を記録する目的で利用されています。

Log4jは導入が容易かつ細かいカスタマイズが可能なため、世界中のシステムで広く普及しています。「マイクロソフト」「グーグル」「ツイッター」「Cloudflare」「Amazon」といった巨大サービスにも導入されており、Javaのログ出力においてはデファクトスタンダードとして利用されています。

Log4jの脆弱性「Log4Shell」とは

今回発覚したLog4jの脆弱性「Log4Shell」は、Javaで標準的に利用される「JNDI」というAPI(JavaアプリケーションがLDAPサーバー等のサービスに接続するのに用いられるインタフェース)を悪用したものです。攻撃の分類上は「JNDIインジェクション」(いわゆる注入攻撃)に当たります。

脆弱性の深刻度を評価するCVSSのスコアでは、最大値となる10.0(緊急レベル)を記録しており、今回の脆弱性の影響範囲は甚大なものです。Log4ShellについてCloudflareは「インターネット上で最も深刻な脆弱性の一つ」と指摘しています。もし以前のバージョン(Log4j 2.17.0より前の2系)を使っている場合は、ただちにアップデート対応が求められます。

Log4Shellは、外部からプログラムを取得するLog4jの機能「JNDI Lookup」の欠陥が原因となりました。「JNDI Lookup」には、外部から入力された値を、検証不備のまま処理してしまう致命的なバグがあり、外部から送信された任意のコードも、そのまま実行してしまいます。また、コードの工夫次第では、WAF(Webアプリケーションファイアウォール)も回避できるため、早急な対応が必要です。

攻撃の流れ

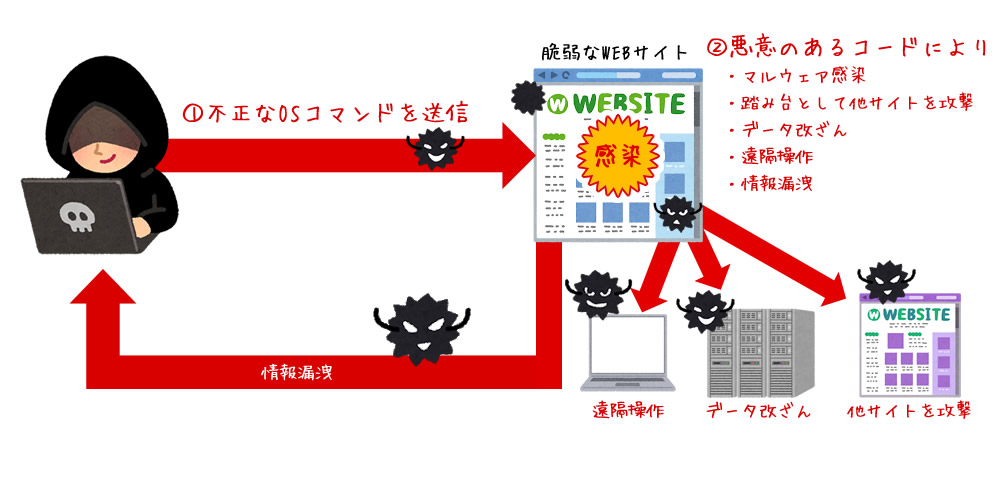

Log4Shellを悪用した攻撃は、基本的に次の流れで行われます。

- 標的サーバーに、不正なコードが送信

- 標的サーバー上のLog4jが、攻撃者が建てたLDAPサーバーからClassファイルを実行

- 任意のコードがリモートで実行される(=Remote Code Execution, RCE)

- コード次第では、データ改変やサーバーの乗っ取り被害に遭う

Log4Shellを放置していると「マルウェアを送り込まれる」「情報を抜き取られる」「サイバー攻撃の踏み台として悪用される」「サーバーの管理権限が奪われる」といった被害を引き起こす恐れがあります。

Log4jが使用されているか確認する方法

自社のシステムに、Log4jが使用されているかを確認したい際は、次の方法が有効です。

- システム仕様書の使用OSS欄をチェックする

- すべてのファイル(サブフォルダも含む)を対象にlog4jという文字列がないか検索する

- オランダ政府がGitHubにまとめている「Log4jの影響があるプロダクト一覧」をチェックする

もしログ出力にlog4jを使ってるシステムが確認された場合、最新版にアップデートしましょう。修正版のバージョンでは、JNDI Lookup機能が削除されており、ひとまずは安心ですが、今後も日単位でアップデートが入る可能性がありますので、ご注意ください。

脆弱性Log4Shellにより想定される攻撃・被害

Log4jの脆弱性が悪用されると、任意コードが実行され、マルウェアをシステム内に組み込まれたり、ハッキング被害に遭う恐れがあります。このような脆弱性は、任意のコードがリモート環境で実行されることから「リモートコード実行(=Remote Code Execution, RCE)」と呼ばれ、攻撃者は自由にセキュリティホールを作ることができます。

ここでは想定される攻撃・被害を列挙します。

- 情報が漏えいする・マルウェア感染や攻撃メールの発信源になる

- ランサムウェアに感染する

- WEBサイトが改ざんされる

- 暗号資産のマイニングに利用される

情報が漏えいする・マルウェア感染や攻撃メールの発信源になる

リモートコード実行により、第三者から遠隔操作されるようになってしまうと、情報が漏えいしたり、マルウェアを含むスパムメールの発信源となったりし、広範囲に被害が拡大してしまう恐れがあります。

なお、2022年以降は、企業が個人情報を流出させた場合、個人情報保護委員会および被害者への速やかな報告が義務化されました。そのため、攻撃を確認した際は、迅速な被害調査が必要となります。

ランサムウェアに感染する

Log4jの脆弱性に起因する、ランサムウェア(身代金要求型ウイルス)の感染被害がすでに報告されています。もしランサムウェアに感染すると、データが暗号化され、データの復号と引き換えに金銭(ビットコインなどの仮想通貨)を支払うよう要求されます。さらなる感染拡大を防ぐためにも、デバイスはネットワークから遮断してください。

また、近年はデータの暗号化だけではなく「身代金を支払わない場合は情報を公開する」と脅迫する、二重脅迫型のランサムウェア被害も多数報告されています。端末を初期化してバックアップから復元したからといって、安全とは言い切れません。

ランサムウェア感染後は、適切な「事後対応」が必要です。単にデータを復号するだけでなく、ランサムウェア感染による情報漏えいがあったのか、といった被害実態の調査を行うことをおすすめします。

ランサムウェアに感染した場合の適切な対処法は下記の記事をご覧下さい。

WEBサイトが改ざんされる

もし、Log4shellによるインジェクション攻撃によって、WEBサイトの改ざん被害を受けた場合、サイト訪問者がマルウェア感染の被害に遭ったり、偽サイトへ強制的にリダイレクトさせられたりするなど、あらゆるトラブルに発展する恐れがあります。

企業の場合、早急な対応を取らないとブランドイメージを損ないかねず、事業面でも大きな痛手を被ることになりかねません。実害の有無にかかわらず、企業はWebサイトの運営において適切な対処・対策を行わなければならないのです。

Webサイト改ざん被害の概要や対処方法については下記の記事を参考にしてください。

暗号資産のマイニングに利用される

すでにこの脆弱性を利用して暗号資産をマイニングするソフトがインストールされた例が確認されているそうです。もしマイニングウイルスに感染すると、勝手に端末が暗号資産のマイニング処理に使われてしまうため、処理速度が低下したり、コンピュータが停止したりするケースがあります。

Log4jの脆弱性「Log4Shell」への対策

Log4Shellに関連する被害の有無を確認する方法や対処法は次の通りです。

- Log4jを最新版にアップデートする

- 疑いのある端末をネットワークから外す

- アクセス履歴を確認

- セキュリティアプリでウイルスチェック

- 専門業者に相談する

Log4jを最新版にアップデートする

Log4jの提供元・Apacheソフトウェア財団は、公式サイトでアップデート版を公表しています。

ただし、Javaで開発された製品は広範にわたることに加えて、Log4jは製品の一部の部品のように使われていることから、あらかじめ「脆弱性の影響」「パッチ適用の必要性」「自社システムの防衛状況」についてはベンダーに確認して、正しい認識のもとアップデートを行いましょう。

疑いのある端末をネットワークから外す

遠隔操作の疑いがある場合、ネットワークから外すようにしましょう。ネットワークから外しオフライン状態にすることで外部から操作が出来なくなり、今後の被害拡大防止に繋がります。

アクセス履歴を確認

アクセス履歴を確認し、履歴に不審なログイン記録があった場合はパスワードの変更を行いましょう。また、パスワードの変更だけでは不安な方はアカウントの削除・初期化を行い、被害拡大の防止に努めましょう。

セキュリティアプリでウイルスチェック

スマホやPCが遠隔操作されるようになってしまう原因はウイルス感染から引き起こされることが多いです。セキュリティソフトを利用し、ウイルスに感染していないかをチェックすることができます。

もし身に覚えのないアプリがインストールされていないか確認しましょう。もし身に覚えのないアプリが確認された場合、そのアプリはバックドア(情報の抜け穴)になっている恐れがあります。見つけた場合はすぐに削除するようにしましょう。

しかし、セキュリティソフトでは基本的にウイルス感染有無の確認しか対応していません。どのような情報が外部に漏えいしているか、被害状況の全容把握は別途専門の調査機関に依頼する必要があります。

専門業者に相談する

システムの脆弱性を突かれたハッキング・ランサムウェア被害、遠隔操作や情報漏えいの有無を正確に調査するには「フォレンジック」という技術を用いた専門業者に相談することをおすすめします。フォレンジックとは、パソコンやスマートフォンなどデジタル端末を調査し、不正通信や情報漏えいが発生していないかを調べる技術で、警察機関の鑑識調査や情報解析にも使われています。

フォレンジック調査については、下記のページでも詳しく説明しています。

脆弱性を攻撃されてマルウェア感染やランサムウェア被害に遭った場合、被害を最小限に留めるには迅速な初動対応が肝心です。見積まで無料で案内している業者もあるため、不安な場合は調査依頼の有無にかかわらず、まずは専門業者に相談をすることが解決の第一歩となります。

情報漏えい・ハッキング調査のおすすめ業者

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

まとめ

この記事では、Log4j 2の脆弱性によって想定される被害事例と対処方法を中心に紹介しました。

log4jを組み込んだシステムは、現時点で実害が出ている可能性が大きいため、早急なアップデートが必要です。また、情報漏えいの有無やマルウェア感染被害の調査は、自社内だけの対応は難しいため、専門業者に相談しましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)