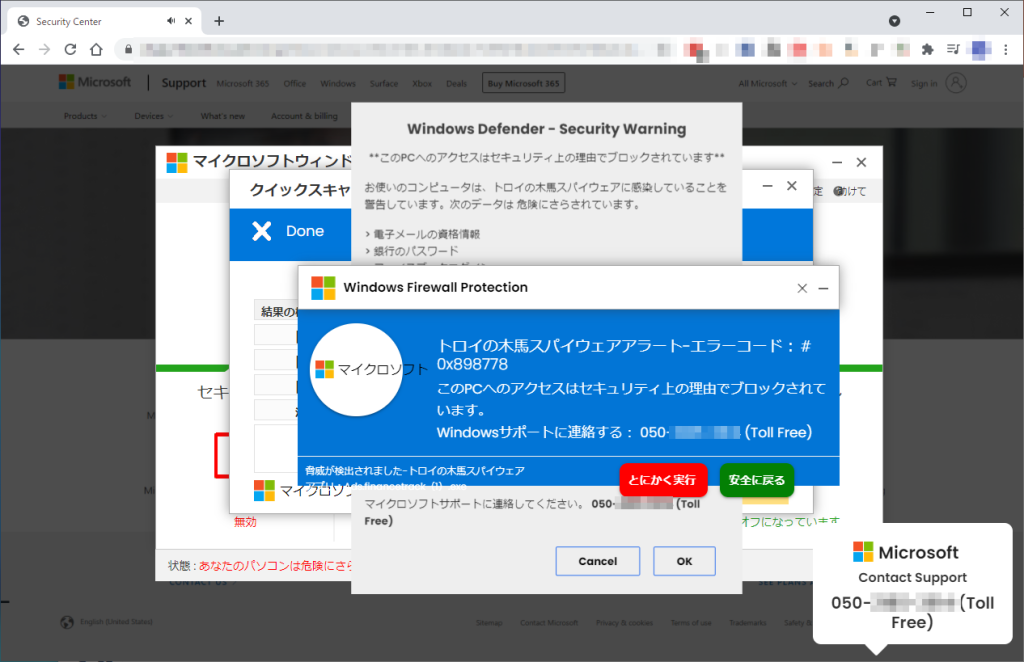

パソコンでインターネット利用中に「お使いのパソコンがトロイの木馬に感染しました」「トロイの木馬ウイルスが検出されました」という警告文が表示された経験はありませんか?

この警告メッセージはほとんどが偽物であり、そのままブラウザバックやキャッシュの削除することで、被害なく警告画面を削除することができます。パソコンの場合、ショートカットキーを使って安全にブラウザバックしましょう。

本記事では、「トロイの木馬に感染しました」と偽警告が表示された際の対処法について徹底解説します。

本記事の要約はこちらです

- webサイトを閲覧時に「トロイの木馬に感染しました」と表示された場合は、ほとんどが偽警告でトロイの木馬には感染していません。落ち着いて対処しましょう。

- 本物のトロイの木馬は、デバイスの使用者に気付かれずに侵入し悪意のある動作をするソフトウェアのため、わざわざ目立つ動きはしません。

- 偽警告は、簡単に閉じれないような細工や大音量の警告音により、パソコンの使用者を焦らせます。偽警告は、ブラウザを閉じるか、「Ctrl」+「Alt」+「Delete」→(電源マーク)の順に押して再起動しましょう。

また、偽警告に従ってしまった場合は様々な被害が起こります。

「トロイの木馬に感染しました」に従った場合の被害

- マルウェア(トロイの木馬など)をインストールさせられる

- 端末を遠隔操作される

- 金銭をだまし取られる

- 個人情報が漏えいする

偽警告に従ってしまった場合や、トロイの木馬に感染した場合は専門の調査会社に相談しましょう。

目次

「トロイの木馬に感染しました」とは?

パソコンやスマートフォンでWebサイトを閲覧している時や、URLの遷移先に表示される「トロイの木馬に感染しました」といった警告文は、基本的に「サポート詐欺」に使われる偽警告(フェイクアラート)です。有名企業のロゴが使われることもありますが、Microsoftのなど本物の企業とは一切関係がありません。表示されているだけなら警告を無視してブラウザを閉じれば解決できます。

警告音やアナウンスに従い、電話先のサポートセンターを名乗る相手にギフトカードの番号やメールアドレスなどを伝えてしまうと、以下のような被害が発生します。

- パソコンやスマートフォンに遠隔操作アプリやソフトウェアをインストールさせられる

- 高額なサポート費用の支払いの要求や粗悪なセキュリティ商品を契約させられる

- パソコンが乗っ取られ、パスワードや認証情報などを勝手に変更される

- 銀行口座やECサイトに不正アクセスされお金を盗まれる、不正取引される

トロイの木馬に感染した、偽警告に騙された場合は、端末を遠隔操作される危険があります。中にはユーザーが知らないうちにマルウェアが含まれたアプリなどがインストールされる可能性も考えられるため、遠隔操作を許可してしまった場合は専門の調査会社に相談しましょう。

トロイの木馬と称する偽警告のメッセージの特徴

「トロイの木馬に感染しています」と警告文が表示された場合、本物のセキュリティ警告と間違えて騙されないようにするためには偽警告のメッセージの特徴を把握しておく必要があります。

トロイの木馬と称する偽警告には次のような特徴があります。

- サイト閲覧中など特定のタイミングでしか警告されない

- パソコンから異常なアラート音が鳴っている

- 警告を無視すると、重大な被害が発生する可能性があると脅している

- Microsoftなどの正式なサポートセンターと違う不自然なURLが記載されている

- 050や0101から始まる電話番号が記載されている

- 高額なセキュリティソフトやサポート費用を請求される

- 支払いがギフトカード、電子マネーなど不自然な形式

- 警告画面の文法が日本語として不自然

- 警告画面を簡単に閉じられないようになっている

このような偽警告は、ブラウザ上のポップアップにすぎず、原則としてウイルス感染しているわけではないのですが、誘導に従ったことで本当にウイルス感染させられたケースもあります。

なぜ「トロイの木馬に感染しました」という警告が表示されるのか

「トロイの木馬に感染しました」など偽警告は、悪意ある広告(マルバタイジング)や不正なスクリプトが埋め込まれたWebページによって表示されるケースがほとんどです。

特定のニュースサイト、海賊版配信サイト、無料ダウンロードページなどの広告枠に、不審なコードが挿入されており、ユーザーがページにアクセスしたタイミングで「ウイルスに感染しています」「トロイの木馬を検出しました」などの警告画面を擬似的に表示します。

これは実際にはブラウザ上で表示されているだけで、端末のウイルス検出やOSのセキュリティ機能とは一切連動していません。

しかし、ポップアップや警告音、全画面表示などを使って正規のセキュリティ通知であるかのように見せかけることで、ユーザーの誤認を狙っています。

また、こうした警告の出現タイミングはユーザーの端末ではなく、Webページに埋め込まれたJavaScriptの処理やリダイレクト先に依存しており、アクセスしただけで突然警告が出るように設計されています。

これは、実際にウイルスに感染していなくても「感染した」と信じ込ませる」ことで、ユーザーを不安にさせ、連絡先への電話やアプリのインストールなどを誘導する心理的攻撃(ソーシャルエンジニアリング)の一種です。

偽警告に従った場合、個人情報を盗み取られたり、パソコンが遠隔操作させられたりする恐れがあります。しかし、具体的にどのような被害を受けているか、自力で確認することは難しいため、具体的なセキュリティ被害を確認・調査する際は、ハッキング調査の専門業者に対応を依頼することをおすすめします。

「トロイの木馬に感染しました」警告の見分け方と対応

偽警告は、Webページや広告上で表示されるだけで、端末の状態を実際に検知しているわけではありません。

一方、本物のウイルス警告は、端末内部の挙動やファイルをスキャンした結果として表示されます。

本物のウイルス警告との違い

「トロイの木馬に感染しました」などの偽警告と本物セキュリティソフトなどによるウイルス警告の違いは以下の通りです。

本物のセキュリティ警告の場合、次のような特徴があります。

- 使用中のウイルス対策ソフトやOSの通知領域から表示される

- 警告に表示される会社名や製品名が正確で、一貫性がある

- 電話番号の表示やアプリのインストールを促すような文言は使われない

一方で、偽警告は次のような特徴を持ちます。

- 閲覧中のWebページが突然警告画面に切り替わる

- 不自然な日本語や誤字がある

- 「Microsoftサポート」などと名乗りながら非公式なURL・連絡先が表示される

- ブラウザを閉じようとしてもポップアップが連続して表示される

これらの点から、本物か偽物かを判断する第一歩は、警告がどこから表示されているかを冷静に見ることです。

実際にウイルス感染しているか確認する方法

偽警告を表示するだけであれば、実際にウイルスに感染しているわけではありません。

ただし、以下のような操作をしてしまった場合には、本当にマルウェアが侵入している可能性があります。

- 表示された画面から不審なアプリをインストールした

- 電話で誘導され、遠隔操作ソフト(AnyDeskやTeamViewerなど)を入れてしまった

- クレジットカード番号や個人情報を入力してしまった

こういった操作を行った覚えがある場合は、端末内部をスキャンして感染状況を確認することが重要です。

また、できる限り早い段階でネットワークから切断し、操作を控えてください。

セキュリティアプリでの確認

スマートフォンやPCには、信頼性の高いセキュリティアプリやウイルス対策ソフトを導入しておくと、感染の有無を即座にスキャンして確認できます。

以下の操作で、ウイルススキャンを実行してください。

【Windows/Macの場合】

- インストール済みのウイルス対策ソフトを起動する

- 「フルスキャン」または「カスタムスキャン」を選択し、システム全体をチェックする

【スマートフォン(Android/iPhone)の場合】

- Google Play や App Store で配信されている信頼性の高いウイルス対策アプリを開く

- インストール後、端末全体のスキャンを実施し、不審なアプリや動作を確認

スキャンで異常が検出された場合は、指示に従ってウイルスの隔離または削除を行いましょう。

パソコンやスマホのウイルス感染症状チェックリスト

偽警告ではなく、本物のウイルスに感染している可能性がある場合、端末に以下のような症状が見られることがあります。

- バッテリーの減りが異常に早い

- デバイスの動作が極端に重くなる、頻繁にフリーズする

- 見覚えのないアプリが勝手にインストールされている

- 画面に広告やポップアップが頻繁に出るようになった

- ブラウザのホーム画面や検索エンジンが勝手に変更されている

- データ通信量(ギガ)が急増している

- セキュリティソフトが勝手に無効化されている

- メールアカウントやSNSに不審なログイン履歴がある

上記のような症状が複数当てはまる場合は、マルウェア感染の疑いが高いため、早急にウイルススキャンや専門機関への相談を検討しましょう。

「トロイの木馬に感染しました」の偽警告の消し方

「トロイの木馬に感染しました」と警告文が表示された場合、電話をかけたりしなければ問題ありません。

しかし、記載されているリンクやボタンをクリックすると、有害なアプリやウイルスが端末にダウンロードされ、ハッキングや金銭被害に遭う可能性があります。

パソコンの画面上に「トロイの木馬に感染しました」と表示されたら以下の方法で偽警告を消しましょう。

ブラウザバックする

「トロイの木馬に感染しました」と表示された場合、画面右上にある×マークを押して、ブラウザを閉じましょう。

ただし、「トロイの木馬に感染しました」の警告がパソコンの画面一杯に表示され、「×マーク」が偽警告上に表示されていない場合、パソコンのショートカットキーを使って安全にブラウザバックしましょう。

以下のブラウザを閉じるショートカットキーで、警告画面の全画面表示を閉じることが可能です。

- Windows(Ctrl + W、またはAlt+ 4)

- Mac(command + W、またはoption + command + W)

- 「Esc(エスケープキー)」を長押し

ブラウザを閉じることができない場合の対処法

様々な事情によりブラウザを閉じることができない場合、「再起動を行う」か「タスクマネージャー」を利用してブラウザを閉じましょう。

前者はパソコンの電源ボタンを押して再起動させます。

後者のタスクマネージャーを使ってブラウザを閉じる方法は以下の通りです。

- キーボードで「Ctrlキー」、「Shiftキー」、「Escキー」を同時に押す

- タスクマネージャーが起動したら、不審なアプリやプログラムが起動していないか確認する

- 不審なアプリが起動していたら、選択して「タスクを終了」をクリックする

以上の操作で不審なアプリの動作を止めたら次にキャッシュの削除を行いましょう。

キャッシュを削除する

ブラウザを閉じることができたら次はキャッシュの削除を行いましょう。「トロイの木馬に感染しました」と表示された場合、ブラウザバックのみではまだ偽警告が再表示されるリスクがありますが、ブラウザのキャッシュを削除することで偽警告の再表示を抑えられる可能性があります。

各ブラウザでのキャッシュの削除方法は以下の通りです。

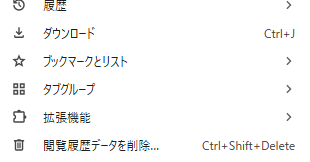

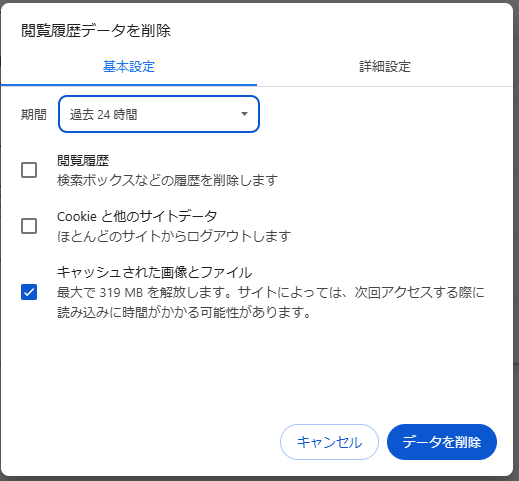

Google Chromeのキャッシュ削除方法

- ブラウザを開き、右上のメニューアイコン(三本線または点)を選択

- 「閲覧履歴データを削除」を選択

- 「プライバシーとセキュリティ」の基本設定画面が表示されたら期間を設定する

- 「キャッシュされた画像とファイル」にチェックをつける

- 「データを削除」を選択

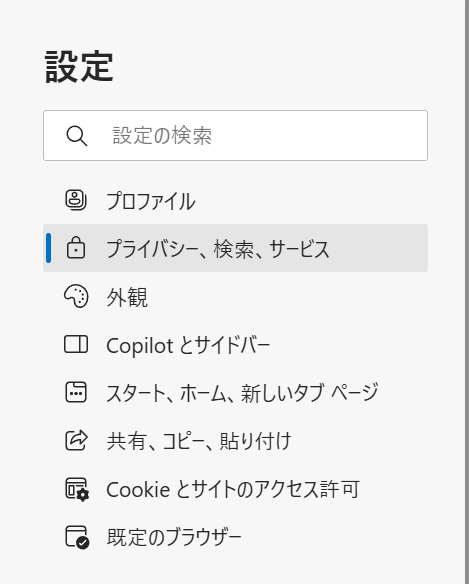

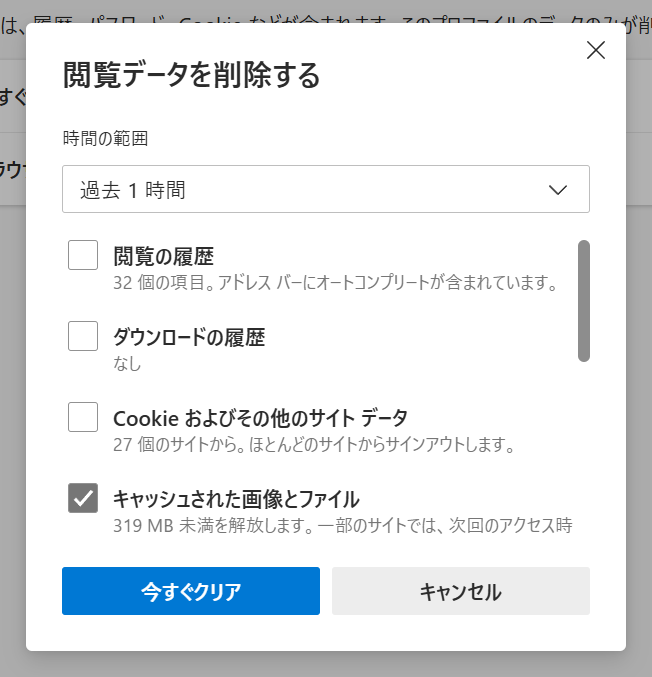

Microsoft Edgeのキャッシュ削除方法

- ブラウザを開き、右上のメニューアイコン(三本線または点)を選択

- 「設定」を選択する。または「閲覧履歴の削除」をクリックして4の操作へ

- 左側のメニューで「プライバシー、検索、およびサービス」を選択

- 「キャッシュされた画像とファイル」にチェックを入れ、「今すぐクリア」をクリックする

Safariの削除方法

- メニューバーから「Safari」を選択し、「設定」を選択

- 「詳細」タブを選択

- 「すべてのウェブサイトのデータを削除」を選択

- 「削除」を選択して、キャッシュを削除

Windowsのリカバリをする

偽警告が頻繁に表示される場合、Windowsのリカバリ(初期化)を行うと、工場出荷時の状態に戻る代わりに偽警告が表示される原因のアドウェアなども削除できる可能性があります。

ただし、この操作は保存していたデータがすべて削除されてしまうため、バックアップが必須です。

またバックアップデータの中に、偽警告が表示される原因がある場合は、リカバリ後の復元作業で再度偽警告が表示されるようになる可能性があります。

安全にPC内を調査、原因を消去したい場合は調査会社に依頼するのがおすすめです。

「トロイの木馬に感染しました」の偽警告に従った場合の被害

「トロイの木馬に感染しました」の偽警告に従った場合の被害事例として次のようなものがあります。

マルウェア(トロイの木馬など)をインストールさせられる

偽警告から先に進んでいくと不審なソフトウェアをインストールさせられる場合があります。

中でも「マルウェア」と呼ばれる悪質なプログラムの中には、ユーザーに知られずにパソコンの情報を抜き取るような機能が搭載されていることもあります。

インストールしたソフトウェアそのものは問題なく使えても、内部に不正なプログラムが隠されており、パスワードなどが勝手に変更されるなどの被害にあって初めて「被害に気付いた」というケースも少なくありません。

>誤ってインストールしたアプリのアンインストール方法の解説はこちら

端末が遠隔操作される

「トロイの木馬に感染しました」などが使われるサポート詐欺では、偽の警告画面が閉じられない利用者に、偽のサポート窓口へ電話をかけさせます。電話口の詐欺師は信頼を得たうえで、リモート操作ツール(例:AnyDesk、TeamViewer)を使ってパソコンの遠隔操作を要求します。遠隔操作を許可すると、詐欺師が自由に操作できる状態となり、個人情報の窃取や金銭的被害、マルウェアなどを仕込まれる危険性があります。

金銭被害に遭う

「トロイの木馬に感染しました」といった偽警告が使われるサポート詐欺では、「ウイルス駆除が必要」「セキュリティ更新が必要」などと偽り、利用者に高額なサポート費用やソフトウェア購入代金を請求する手口が一般的です。電話や遠隔操作を通じて、クレジットカード番号や銀行口座情報を入力させたり、電子マネーの購入を指示するケースもあります。これにより、実際にお金をだまし取られたり、不正利用の被害に遭う危険性があります

個人情報が漏えいする

偽のサポート担当者が信頼を装い、名前、住所、電話番号、クレジットカード情報、さらには身分証の画像などを聞き出すことがあります。また、遠隔操作ソフトを通じてパソコン内の書類やメール、パスワード情報などを盗まれるリスクもあります。これにより、なりすまし被害や不正利用、詐欺の二次被害につながる可能性があります。無料ツールなどを使って個人情報漏洩の範囲を確認する、またはより詳細に、遠隔操作などの被害はないか、情報漏えい調査と合わせて専門家に調査してもらうことをおすすめします。

「トロイの木馬に感染しました」偽警告に従った場合の対処法

ここでは「トロイの木馬に感染しました」といった偽警告に従ってしまった場合の状況別対処法を3つ紹介します。場面ごとに紹介していますので、ご自身の状況にあわせて対処しましょう。

警告通知(スパム)をタップした場合

「トロイの木馬に感染しました」と表示され、警告通知をタップしてしまった場合、別サイトに遷移しても、個人情報の送信やアプリなどをダウンロードしていなければ、被害に遭う可能性は限りなく低いです。

端末はトロイの木馬ウイルスにも感染していないため、速やかにブラウザを閉じてキャッシュを削除しましょう。

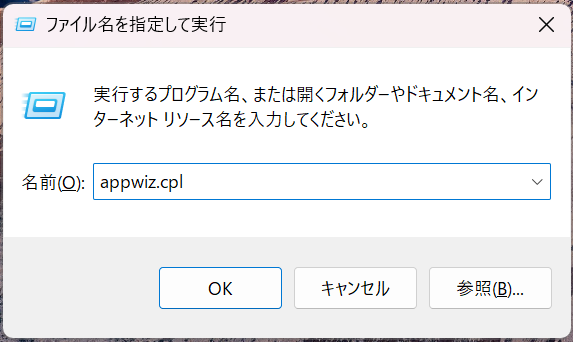

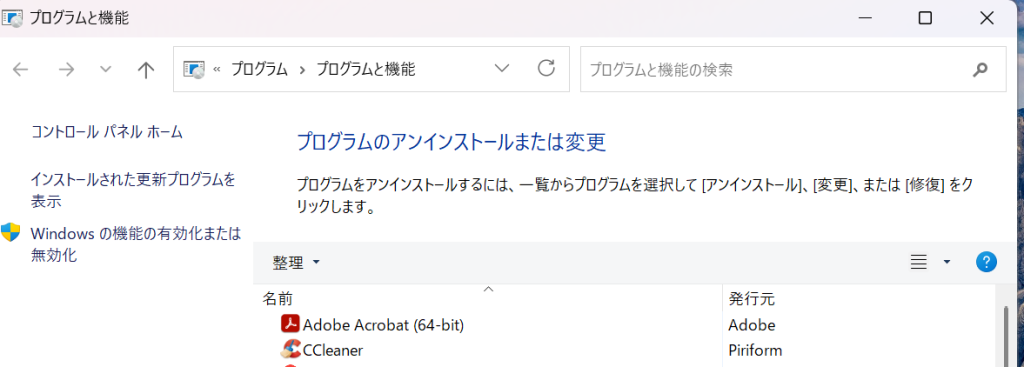

アプリをダウンロードしてしまった場合

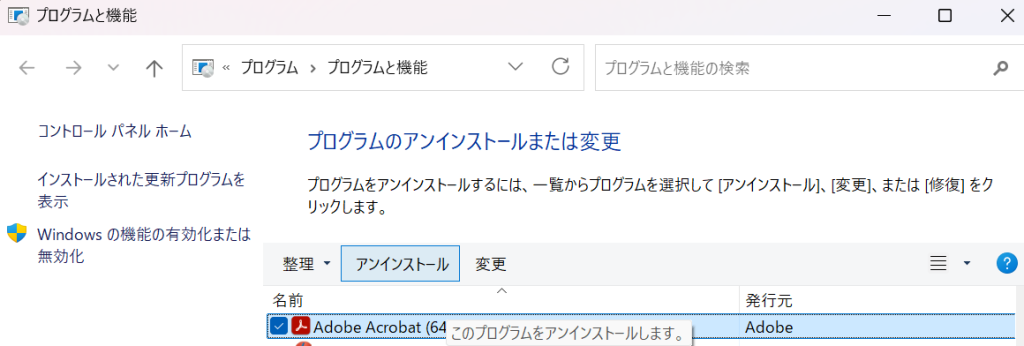

「トロイの木馬に感染しました」といった偽警告に従って、アプリなどをダウンロードしてしまった場合、以下の操作でアプリを除去することができます。

- 「Windowsキー」と「Rキー」を同時に押す

- 「ファイル名を指定して実行」の欄に「appwiz.cpl」と入力して「OK」を押す

- 「プログラムと機能」が立ち上がり、アプリの一覧が表示される

- 一覧から不正なアプリを見つけたら、右クリックして「アンインストール」をクリックして除去する

なお不正なアプリは、画面上で非表示に設定されることもあります。「セキュリティアップデート」を装うケースもあるため、不正なアプリがダウンロードされたことに気づけない場合もあります。

もしも端末の動作が遅い、通信量が著しく増加しているなどの事態が発生していれば、アプリによる不正アクセスや情報の窃取が起こっている可能性もあります。

金銭被害が発生したら速やかにカード会社や銀行に連絡し、警察にも相談しましょう。まだ金銭被害が出ていない場合は、専門の調査会社に端末を調査してもらうと、端末内の不正なアプリやメールアドレスなどが漏えいしていないか知ることができます。

ウイルスの被害状況について知りたい、ハッキングによる被害を未然に防ぎたい場合は、ハッキング調査会社に相談してみましょう。

個人情報を入力した・電話口で伝えてしまった場合

偽警告の誘導に従って下記の行動をしてしまった場合、流出した個人情報を使えないようにする手続きを行う必要があります。

- ID・パスワードやクレジットカード番号、個人情報を入力してしまった

- 電話番号に電話して個人情報を口頭で伝えてしまった

この時点でパソコンやスマホの初期化は効果がありません。流出した個人情報の重要度に応じて手続きをしましょう。相談すべき窓口のリストは以下の通りです。

| 相談窓口 | 特徴 | 相談するべき人 |

|---|---|---|

| クレジットカード会社の盗難・紛失相談窓口 | カード情報が不正に使用された可能性がある場合に利用停止や再発行の手続きを迅速に行う。また、被害状況に応じて不正利用分の補償申請や調査対応も受け付けている。 | クレジットカードから不正な引き落としを確認した、またはカード番号を相手に伝えてしまった人 |

| 銀行 | 銀行では、不正送金の疑いがある場合に口座の一時凍結や取引停止などの緊急対応を行う。また、被害状況に応じて調査や返金手続きの案内を受けることも可能。 | サポート詐欺で銀行口座情報を伝えてしまった人や、心当たりのない引き落としがある方 |

| 警察署への事前連絡・相談(サイバー警察相談窓口) | ハッキング、不正アクセス、誹謗中傷など、サイバー犯罪全般の相談に対応。証拠の保存方法や対処法などのアドバイスも得られる。被害届を出す場合は、スクリーンショットやログなど証拠の準備を推奨。 | サポート詐欺により具体的なハッキング、個人情報漏洩被害、金銭被害等を受けた人。 |

| IPA安心相談窓口 | サポート詐欺、ウイルス感染や不正アクセスなどのインシデントに対し、専門的なアドバイスを提供。複数の連絡手段で相談可能。 | セキュリティトラブルに直面し、具体的な対策や対応方法を知りたい個人・法人。 |

| 家電量販店のサポート窓口 | パソコンやスマホに不正な遠隔操作アプリが入っていないか確認し、削除やセキュリティ設定の見直しなど、機器面での初期対応を行う。また、有料でウイルススキャンや初期化、再設定などのサービスを受けられる場合もある。 | セキュリティ設定などに、技術的な不安がある方 |

| フォレンジック調査会社 | 遠隔操作や情報漏洩の証拠を専門的に調査・保全し、マルウェア感染の有無や被害範囲を明らかにする。調査結果は報告書としてまとめられ、警察への提出や法的対応にも活用できる場合がある。 | サポート詐欺の詳細な証拠保全や調査が必要な場合(個人・法人問わず)。警察などに証拠を提出したい方、法的手続きが必要な方 |

>【おすすめハッキング相談窓口】スマホ・PCで乗っ取り・ウイルスに感染したらはこちら

法人が被害に遭った場合は関係各所に連絡する

法人の場合、社員が「トロイの木馬ウイルスに感染しています」の偽警告に騙され、個人情報を入力した場合、情報漏えいの恐れがあるため関係各所に連絡する義務が生じます。

特に2022年4月に施行された個人情報保護法で、個人が特定できる情報が外部に流出した事実を企業や組織が確認した場合、個人情報保護委員会へ報告することが義務化されています。

個人情報保護委員会へ主に報告する内容として、次のような項目があげられます。

- 発生日、時系列

- どのようなデータが漏えいしたのか、漏洩した人数

- 原因

- どんな調査をしたのか

- 二次被害

- 情報が漏れた人へ通知の実施状況、公表

- 再発防止策

また報告に関する期限も設けられています。

- 概ね3~5日以内に報告(速報)

- 事態を認知してから30日に報告(確報)

- 不正行為等の場合は60日以内に報告(確報)

※法人が違反した場合には、罰金が最大1億円、ケースによっては社名も公開されます。

主に外部向けへの報告内容となりますが、ここでは情報を漏洩させた事実と感染端末にどんな調査をしたのかを正確に報告することが非常に重要です。

出典:個人情報保護委員会

【本物のトロイの木馬】は気付かれないように活動する

トロイの木馬とは、ユーザーを騙してシステムに侵入させることを目的としたマルウェアの一種です。

このマルウェアは、無害で便利なプログラムやファイルに見せかけて、実際には攻撃者が意図した悪意のある行動をシステム上で実行します。

名前の由来は、ギリシャ神話のトロイア戦争に登場する「トロイの木馬」にちなんでいます。

この木馬は、ギリシャ軍がトロイの城内に兵士を隠して持ち込むために使用された策略を表しており、トロイの木馬型マルウェアも同様に「外見は無害だが中に危険が潜む」という性質を持っています。

自己増殖機能を持たない

トロイの木馬は、他のマルウェアであるウイルスやワームと異なり、自身を複製して他のシステムに拡散する機能を持っていません。

- ユーザーが信頼できないウェブサイトからファイルをダウンロードして実行する。

- 攻撃者が送信したメールの添付ファイルを開く。

- 海賊版ソフトウェアや偽装されたツールをインストールする。

この特性から、トロイの木馬はターゲットを絞った攻撃に使われることが多く、標的型攻撃(APT:Advanced Persistent Threat)の一環として利用されることもあります。

寄生先が不要

トロイの木馬は特定のファイルやプログラムに寄生する必要がなく、独立したプログラムやスクリプトとして動作します。独立して動作するため、特定の環境やホストファイルに依存せず、さまざまなプラットフォームで動作する設計が可能です。

- ユーザーがトロイの木馬を意図的にインストールしてしまう。

- 正規のソフトウェアに紛れ込み、インストール時に自動的にシステムに侵入する。

安全なファイルに偽装する

トロイの木馬の最も典型的な特徴は、ユーザーを欺くために安全で便利なプログラムやファイルを装うことです。

- 偽装アプリケーション: セキュリティツールやユーティリティソフトに見せかけたプログラム。

- 悪意のあるリンク: メールやSNSで送信されるURLが、実際にはトロイの木馬をダウンロードするリンクだった。

- 改ざんされた正規ソフトウェア: 正規のアプリケーションにトロイの木馬が組み込まれた状態で配布されるケース。

- デジタル署名の悪用: 偽装を完璧にするために盗まれたデジタル証明書を使って正規のソフトウェアに見せかける。

- 難読化技術: プログラムコードを難読化し、セキュリティソフトウェアによる検出を回避する。

このようにトロイの木馬型マルウェアは、デバイスの使用者に対して存在をアピールことはしません。警告が現れた場合はほとんどが偽物だと考えてください。

【本物のトロイの木馬】に感染したらどうすればいいのか

トロイの木馬に感染してしまった場合、すぐに駆除する必要があります。以下の手順で安全に駆除を行いましょう。

インターネット接続を切断する

トロイの木馬は、外部のハッカーと通信しながら動作するため、最初にインターネット接続を切断しましょう。

- Wi-Fiを無効にする(Windowsの場合:タスクバーのWi-Fiアイコンをクリックし「切断」を選択)

- LANケーブルを抜く

- モバイルデバイスなら「機内モード」を有効にする

セーフモードで起動する

セーフモードで起動することで、最低限のプログラムのみが動作し、不正なソフトウェアの影響を最小限に抑えられます。

- PCを再起動し、起動時にF8キー(Windows 10以降はShiftキー+再起動)を押す

- 「セーフモード」を選択

- 安全な環境で作業を進める

ウイルス対策ソフトでスキャンする

トロイの木馬に感染した可能性がある場合は、高性能なマルウェア検出機能を備えたセキュリティソフトを使用することが重要です。以下に、信頼性と駆除性能が高いと評価されているウイルス対策ソフトの例を紹介します

- Malwarebytes

- ESET Internet Security

- Bitdefender Total Security

- Kaspersky Premium

ウイルス対策ソフトを利用して端末にスキャンをかけ、トロイの木馬を除去しましょう。

ブラウザ設定をリセットする

ブラウザの設定が改ざんされている可能性があるため、以下の方法でリセットを行います。

- Google Chromeの場合:「設定」>「詳細設定」>「リセット」

- Firefoxの場合:「ヘルプ」>「トラブルシューティング情報」>「Firefoxをリフレッシュ」

- Edgeの場合:「設定」>「リセットオプション」

パスワードを変更する

トロイの木馬に感染すると、パスワードが盗まれている可能性があります。重要なアカウントのパスワードはすぐに変更しましょう。

トロイの木馬の再発防止策

トロイの木馬の感染を防ぐためには、以下の対策を徹底しましょう。

- 信頼できるウイルス対策ソフトを導入し、常に最新の状態に保つ

- 不審なメールやリンクを開かない

- ソフトウェアを最新のバージョンにアップデートする

- 定期的に重要なデータをバックアップする

これらの対策を実施し、トロイの木馬の脅威から自身のデバイスを守りましょう。

トロイの木馬に感染したらフォレンジック調査がおすすめ

「トロイの木馬ウイルスに感染しました」の偽警告に従って、電話越しに遠隔操作でアプリをダウンロードされた場合、フォレンジック調査を行い、被害状況を特定することで被害の解決につなげることができます。

フォレンジック調査とは

本記事におけるフォレンジック調査とは、「デジタル・フォレンジック」と呼ばれる、デジタルデータからインシデントの証拠を収集・分析する手法を用いた調査を指します。

具体的な事例として偽警告であれば、不正なアプリによって個人情報が流出した範囲や、端末に不正なアプリやプログラムの痕跡がないかなど調査します。

本物のトロイの木馬などのウイルス(マルウェア)であれば、感染経路や漏洩したデータの有無の調査などを行います。

また、フォレンジック調査は法的利用も想定されているため、データに改ざんなどがないことを証明する必要があります。したがって調査は第三者が行わなければ、客観性がないとみなされて証拠能力が失われてしまうおそれがあります。

フォレンジック調査は、個人では気づくことが難しい端末のハッキング被害や、情報漏えいの被害を突き止めることが可能です。以下にフォレンジック調査のメリットをまとめます。

フォレンジック調査のメリット

- ウイルス感染や不正アクセスの有無がわかる

- 隠れた不正なアプリを検知できる

- 情報漏えいの原因を究明できる

- 被害の範囲を把握できる

- 再発防止策を講じることができる

- 法的証拠として使用できる

フォレンジック調査は端末のセキュリティ強化だけでなく、報告書を警察に相談する時の証拠として活用することができます。

しかし、調査会社によって技術力やスピードがまちまちであることには、注意が必要です。調査結果は客観的で、信頼性の高いものでなければなりません。

情報漏えいが発生した場合は、信頼できる調査機関に依頼して、確実な調査を行うようにしましょう。

おすすめのフォレンジック調査会社

公式サイトデジタルデータフォレンジック

編集部が厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

24時間365日の相談窓口があり、緊急時でも安心です。相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

実際にあったトロイの木馬による事件

こちらでは実際に起きたトロイの木馬による事件を紹介します。

- サポート詐欺事件

- パソコン遠隔操作事件

サポート詐欺事件

- 発生日時:2024年3月29日

- 被害者:山口県在住60代男性

- 被害金額:120万円

2024年3月29日、男性が自宅のパソコンでネットを閲覧中に「トロイの木馬に感染しています」との警告が表示され、表示された連絡先に電話すると、片言の日本語を話す男から「ウイルス除去とセキュリティソフト導入のために電子マネーが必要」と言われました。

男性はコンビニで電子マネーを購入し、コード番号を伝えましたが、さらに複数回購入を指示され、合計120万円分をだまし取られました。

出典:NHK NEWS WEB

パソコン遠隔操作事件

- 発生日時:2012年7月29日~

- 被害者:東京,三重などに在住する4人

- 被害:男性4人が容疑者として疑われ逮捕された

- 加害者:都内のIT関連会社社員1名

2012年夏、犯人がインターネットの掲示板に対して、他人のパソコンを遠隔操作し、これを踏み台として襲撃や殺人などの犯罪予告を行ったサイバー犯罪が発生しました。

犯人はインターネット掲示板「2ちゃんねる」などを利用し、少なくとも5人のPCを操作して13件の襲撃・殺害予告を行いました。警察はIPアドレスを手がかりに4人を逮捕しましたが、後にPCがトロイの木馬による遠隔操作がされていたことが判明し、全員が釈放されました。

2013年2月、警察は都内のIT関連会社社員を逮捕し、男性はその後も否認を続けましたが、2014年5月に自らが犯人であると認めました。

出典:Wikipedia

>パソコンへの遠隔操作・不正侵入を確認する方法と乗っ取りの対処法はこちら

よくある質問

「トロイの木馬に感染しました」は本物かどうか確認する方法は?

表示された「トロイの木馬に感染しました」という警告は、多くの場合ブラウザ上の偽警告(フェイクアラート)です。

本物のウイルス感染であれば、セキュリティソフトやOSの通知領域から表示されるのが一般的です。

画面がWebサイト上のみで表示されていたり、不審な電話番号やアプリのインストールを促してくる場合は、偽物の可能性が高いと考えられます。

トロイの木馬に感染しているか自分で確認する方法は?

信頼できるセキュリティソフトでスキャンを行い、ウイルスやマルウェアの検出結果を確認するのが最も確実です。

また、見覚えのないアプリの有無、通信量の急増、動作の重さなどの異常が複数見られる場合は、本物の感染が疑われます。

詳しいチェックリストやスキャン方法は記事内の「確認方法」の章をご覧ください。

警告の指示通りにアプリをインストールしてしまいました。どうすれば?

すぐにインストールしたアプリをアンインストールし、端末全体をウイルススキャンしてください。

また、端末の設定権限が不正に変更されていないか(管理者権限など)を確認し、必要に応じてパスワードも変更しましょう。

もし遠隔操作ソフトや情報収集型のアプリが残っている可能性がある場合は、初期化やフォレンジック調査も検討すべきです。

法人の端末で警告画面を開いてしまった場合の対応は?

まずは不審な操作を行っていないかを確認し、早急に社内の情報セキュリティ担当部門(情シスやCSIRT)へ報告してください。

遠隔操作アプリのインストールや情報入力などの操作が行われた場合は、アクセスログの保全とネットワーク切断が必要です。

法人の端末は顧客情報や業務データに直結するため、専門調査会社によるフォレンジック調査を早期に依頼することが推奨されます。

まとめ

本記事では、トロイの木馬に感染した時や、偽警告が表示されたときの対処方法について解説しました。

「トロイの木馬に感染しました」と表示された際には、まずは落ち着いて対処しましょう。間違った対処法をしてしまうと、使用しているパソコンの中にウイルス感染を引き起こすなど、トラブルになることがあります。

もし不安な方がいれば、まずは端末をネットワークから隔離して専門業者に調査の相談をおすすめします。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)