「Your files are encrypted by LockBit」(あなたのファイルは LockBit で暗号化されています)

このメッセージが表示される場合、「LockBit2.0」という身代金要求型マルウェア(ランサムウェア)にPCが感染しています。LockBitは2024年現在も活発に活動を続けるRaaSの一つであり、開発者曰く「最速の暗号化機能を誇る」と自称しています。実際、感染するとネットワークを通じ、アクセス可能な端末を一瞬で暗号化するなど甚大な被害を及ぼします。

この記事では、LockBit2.0の特徴や感染経路、被害全容の調査方法について紹介します。まずは慌てずに、適切な対応を取りましょう。ランサムウェアに感染した時は、金銭的な被害だけでなく、情報漏えいや業務停止などの被害が発生する可能性が高いです。感染経路や被害範囲の特定のためにも、専門業者に相談して事実調査を行うことが必須になります。もし「確実に感染している」「実被害が出ている」場合は、サイバー攻撃のインシデント調査に対応した専門業者まで相談してください。

目次

LockBitランサムウェアとは

LockBitランサムウェアとは、ビジネスに特化した「サービスとしてのランサムウェア」(RaaS)の一種です。開発者チームが開発したランサムウェアを攻撃者に提供し、身代金を山分けするビジネスモデルになっています。自力でランサムウェアを開発できない人々でもサイバー攻撃を仕掛けることができるため、拡散されやすいのが特徴です。確実に身代金を得るため、あらゆる手口を用いてランサムウェアを拡散し、身代金を要求します。

他にも、盗んだデータを暴露するなどと脅す「二重脅迫」という攻撃手口を最大の特徴とし、もし期限内に身代金が支払われないと交渉決裂とみなし、ダークウェブ上のリークサイトに問答無用でデータを暴露するという非常に悪質な攻撃手法を採用しています。

もし、ランサムウェアに感染している疑いがある場合は、フォレンジック調査がおすすめです。以下の記事では、調査会社を一覧にしてまとめているので、参考にしてみてください。

国際協力の「クロノス作戦」で2024年に大規模摘発

2024年2月20日、欧州刑事警察機構(ユーロポール)、イギリスのNCA(国家犯罪対策庁)、アメリカのFBI・司法省などは、ランサムウェアグループ「LockBit」の攻撃インフラのオフライン化と関与者2名の起訴を公表しました。

この成果は「クロノス作戦」と呼ばれる国際協力によるもので、日本の警察庁やフランスの国家憲兵隊を含む10ヵ国が参加しました。また、セキュリティ企業もマルウェア解析で協力しています。

LockBitは、2022年には最も活発なランサムウェア攻撃者グループの一つとされていましたが、2023年にはその活動に陰りが見え始め、様々な問題に直面していました。この背景には、開発者の情報漏えい、他の攻撃者グループによるデータの悪用、接続の不安定化、金銭トラブルなどがあるとされています。

観測データでは、LockBitのシェアが過去2年間で減少していることが確認されており、これは、他のランサムウェア攻撃者グループとの競争の結果とも考えられます。

もちろんLockBitの摘発がランサムウェア攻撃の全体的な沈静化を意味するわけではありません。LockBit以外の攻撃者グループは依然として活発であり、新たなランサムウェアも登場しているため、ランサムウェア攻撃への警戒は継続して必要です。

出典トレンドマイクロ

LockBit2.0ランサムウェア感染時に起きること

LockBit2.0に感染した際には、必ず以下のような状況に陥ります。当てはまる場合には、すぐに専門業者に相談して、感染の有無や被害範囲を特定しましょう。

- 身代金を要求する画面が表示される

- 拡張子が「.LockBit」に変更・暗号化される

- データを盗まれダークウェブ上に公開される

身代金を要求する画面が表示される

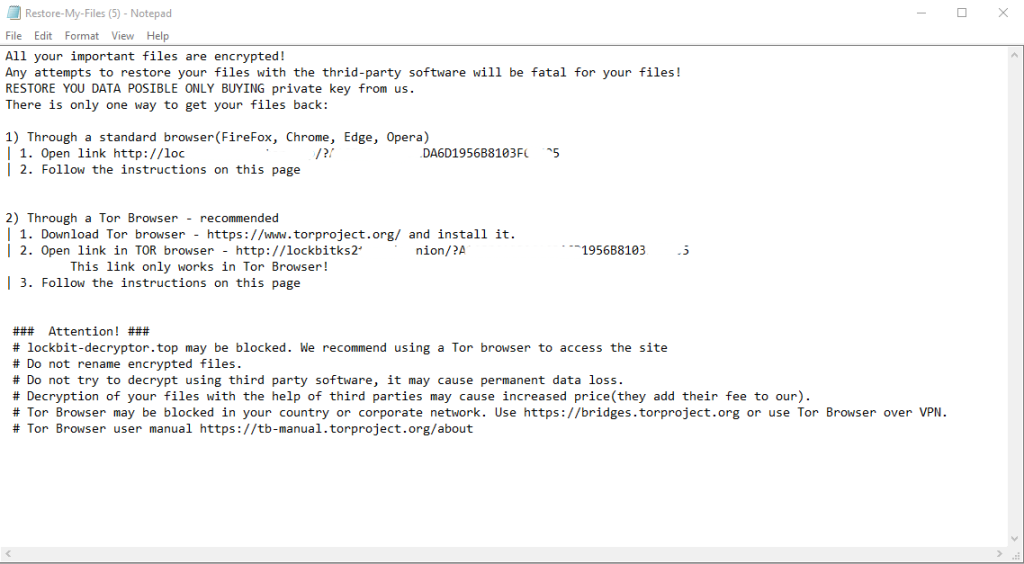

LockBit 2.0ランサムウェアに感染すると、身代金を要求する次のメッセージファイルがデスクトップに表示されます。

また、各フォルダには、身代金を要求する、「Restore-My-Files.txt」のようなtxtファイルが格納されており、メッセージ冒頭には「市販ソフトでファイルを復元しようとすると、致命的になる」「私たちから暗号化を解く秘密鍵を購入しろ」という脅迫が書かれています。またメッセージの後半にはダークウェブ(Torブラウザ上)にある決済用のリンクも記載されており、ビットコインでの支払いを要求しています。

拡張子が「.LockBit」や「.HLJkNskOq」に変更・暗号化される

- 「.abcd」(LockBit)

- 「.LockBit」(LockBit 2.0)

- 「.HLJkNskOq」(LockBit 3.0)

LockBitランサムウェアに感染すると、保存されているすべてのファイルが上記のような特別な拡張子に書き換えられます。それによってデータが暗号化され、アクセスできない状況になります。これらの処理を約一時間程度で完了させてしまうほどの技術があります。

その他にも「暗号化されたファイル名を小文字に変更させられる」「アイコン用の画像ファイル(.icoファイル)に置換される」「ランダムな拡張子に変換される」などの症状も確認されています。

データを盗まれダークウェブ上に公開される

攻撃者の指示に従わず、もし身代金を支払わなかった場合には、暗号化され盗まれているデータをダークウェブ上に公開するという内容で再度脅迫されます。それらの複数手法を用いて確実に身代金を支払わせる攻撃手法です。

また、身代金を支払ったとしてもこの脅迫が行われる可能性があり、これを「二重脅迫」といいます。データを攻撃者が持っている以上、金銭を要求する内容の脅迫行為は繰り返し行われる可能性があります。

lockBit 2.0の感染経路

ここではlockBit lockBit 2.0の感染経路を紹介します。

- あらゆる手段で不正侵入する

- 素早い暗号化により、セキュリティ検知や復旧作業を妨害する

- アクセス可能なシステムを暗号化する

あらゆる手段で不正侵入する

LockBit2.0は主に次の手口で不正侵入を試みようとします。

- フィッシングメール

- 過去に漏えいした認証情報を悪用

- Windows Serverのネットワーク脆弱性「ProxyShell(CVE-2021-34473)」を悪用

- パスワードの脆弱なRDP(Windows Server)をブルートフォース攻撃(パスワード総当たり攻撃)

- 脆弱なVPNからの侵入

- 悪意のある広告

いずれもパスワードを強化し、脆弱性のパッチを適応していれば、容易に侵入を回避することができますが、一部でも対策を怠っているだけで侵入されるリスクが飛躍的に向上してしまうので要注意が必要です。

素早い暗号化により、セキュリティ検知や復旧作業を妨害する

LockBit 2.0は、完全な暗号化を行わず、対象ファイルを16バイトおきに暗号化します。これにより、自動検出ツールでのセキュリティ検知が追いつかないほどの速さで暗号化が行われるだけでなく、データ復号を非常に困難なものにさせています。

このように、LockBit2.0は、攻撃者にとって扱いやすいだけでなく、暗号化技術(いやがらせ技術)にも長けているため、「製品」として非常に優れています。開発者は、これらの特徴をハッキングフォーラムなどで宣伝し、ランサムウェアサービスの提供を促進しています。

アクセス可能なシステムを暗号化する

LockBit2.0は、システムに侵入後、アクセス可能なシステムや、ネットワークにすさまじいスピードで感染を広げていきます。この際、オフライン作業の端末をのぞき、大半の機器が暗号化される恐れが高く、企業全体の組織運営にも支障を及ぼす可能性が高いです。

LockBit2.0ランサムウェアに感染したときに起こりうる被害

ランサムウェアに感染した時の企業の被害は、身代金を支払うか否かのような単純な問題だけでなく、様々な被害が発生することが想定されるため、適切な対処をしていくことが必須になります。考えられる主な被害の可能性は以下のようなものが挙げられます。

- データの暗号化による業務停止被害

- 身代金などの金銭的被害

- 法的な罰則や罰金など

- 情報漏えいによる企業ブランドの信用の失墜

ランサムウェアに感染したらどうなるかについては、こちらの記事で詳しく解説していますので合わせてご覧ください。

データの暗号化による業務停止被害

LockBit2.0ランサムウェアに感染して企業のデータが暗号化されることによって、業務停止を強いられる可能性があります。暗号化によって業務停止しなければいけない他にも、ランサムウェア感染の調査を行うため、データを復号化するためなど、作業が必要になるたびに業務停止していては、企業に大きな損失を与えます。

身代金などの金銭的被害

LockBit2.0ランサムウェアによって提示される身代金を要求するランサムノートに対して金銭を支払ってしまうと、企業にとって多額の金銭被害を被ることになります。また、身代金を支払ったとしても、繰り返し二重脅迫が行われる可能性があり、その度に金銭的被害が発生することが予想されます。

情報漏えいによる企業ブランドの信用の失墜

LockBit2.0ランサムウェアに感染した事で、企業で所有していた個人情報や企業秘密の情報が漏えいした場合には、世間から企業ブランドの信用が失墜することが予想されます。しかし、ランサムウェアに一度感染した以上、情報漏えいが発生するリスクを免れることは難しいです。

この場合は情報漏えいが発生しているかどうかを正確に調査し、各方面への報告を怠らないことが重要になります。公的機関への報告は証拠能力を持った正確な調査結果を記したレポートの作成が必須になります。専門の調査業者に依頼することが必須になりますので、早急に相談するようにしましょう。

法的な罰則や罰金など

情報漏えいが発生した場合に、公的機関や被害者に対しての報告を怠った場合には、個人情報保護法の罰則が発生する可能性があります。報告は以下の二度必要になります。

- 速報:発覚日から3~5日以内

- 確報:発覚日から30日以内(不正な目的で行われた可能性がある場合は60日)

2022年4月に改正された個人情報保護法では、違反した企業の情報漏えいにおける罰金の最高額が1億円以下に引き上げられました。報告を怠ることで、信用だけでなく金銭的な被害も発生します。早急に被害範囲や感染経路などの必要な情報を調査し、個人情報保護委員会や被害者に対して報告するようにしましょう。

LockBit 2.0に感染したと疑われる場合の対処方法

LockBit 2.0ランサムウェアへの感染した疑いがある場合の対処法を紹介します。とくに中小企業では社内に情報システムの専任担当がおらず詳細が分かる人がいない場合も多くあります。

初動対応を誤ると感染を拡大させたり復旧作業が難航する可能性があるため、感染に気付いた時点ですぐに端末をネットワークから切り離し、専門家に相談することを強く推奨します。

ネットワークから切り離す

ランサムウェアはネットワーク経由で他の端末へ感染を広げる性質を持っています。他のPCへの二次感染を防ぐためにも、感染の疑いのある端末をオフライン状態にしましょう。この作業は被害を拡大しないために重要な初動対応となります。

パスワードを変更する

ネットワーク遮断後、感染が疑われるデバイスで使用していたメールアドレスやパスワードは、感染・被害拡大を防ぐためにもなるべく早く変更しましょう。盗まれたメールアドレスやパスワードを流用していると、ほかのアカウントにも不正侵入される恐れがあります。

身代金を支払わない

ほとんどの場合、 Lockbit 2.0の復号ツールを入手する唯一の方法は、攻撃者との交渉しかありません。しかし、身代金を支払ったとしてもデータが復号される保証はありません。それどころか「繰り返し支払いを要求される」「復号ツールをまったく提供しない」「欠陥のある復号ツールを提供する」など悪質な攻撃者もいます。また、身代金を支払ってしまうと、国際的な犯罪組織に資金と情報を提供することにつながるほか、再標的にされやすいなど二次被害に発展する可能性があります。

バックアップを確認する

Lockbit 2.0ランサムウェアに感染していたとしても、定期的にデータのバックアップをとっていた場合は、バックアップからデータを復元できる可能性があります。ウイルス駆除ソフトなどを用いてマルウェアファイルを削除した後、バックアップからデータの復元を試みましょう。

専門業者に感染経路調査を依頼する

Lockbit 2.0ランサムウェアに感染した際は、単にデータを復号するだけでなく「情報漏えいがあったのか」「何が原因で、Lockbit 2.0ランサムウェアに感染したのか」といった事後調査が必要です。しかし、個人での原因特定、および暗号化されたデータの復元(復号)作業には限界があるため、適切な調査を行うには、専門業者に相談することが最善の対処法と言えます。

感染経路調査には「フォレンジック調査」という方法が有効です。個人での対処が難しい場合は、条件に見合う適切な専門業者に相談することをおすすめします。

おすすめのランサムウェア調査(フォレンジック調査)会社

繰り返しになりますが、ランサムウェアに感染した場合、何らかの情報漏えいが起きている可能性が極めて高いと考えられます。またこの場合、再発防止に向けて、いつどのような経路で不正アクセスされたのか調査し、適切な対処をとる必要もあります。

ランサムウェア感染経路には、フォレンジック調査という技術が必要になります。しかし、ランサムウェアのフォレンジック調査では、高度なログ解析技術など専門技能やノウハウが要求されるため、社内の担当者が自力で行うことは困難です。まずはランサムウェアのフォレンジック調査に対応している業者への相談を検討しましょう。

フォレンジック調査専門業者の実力を確実に見極めるためのポイント

- 実績がある

- スピード対応している

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業にも対応している

- 費用形態が明確である

上記の6つのポイントから厳選したおすすめの業者が、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

LockBit 2.0ランサムウェアの予防策

LockBit 2.0の攻撃を可能な限り予防、ないし最小限に抑える方法は次のとおりです。

- 複雑なパスワードを使用する・使いまわさない

- セキュリティツールをアップデートする・多要素認証を有効にする

- バックアップデータを定期保存する

複雑なパスワードを使用する・使いまわさない

サーバ類のパスワードは英数字やアルファベットを交えたり、文字数を多くした複雑なものに設定し、決して使いまわさないようにしましょう。抜き取られたIDやパスワードは、不正入手したログイン情報をもとにハッキングを行う「パスワードリスト攻撃」に悪用される恐れがあります。また、ツールなどで簡単に予測可能なパスワードを使用している場合も感染リスクが高まります。

セキュリティツールをアップデートする・多要素認証を有効にする

LockBit 2.0ランサムウェアは、脆弱なセキュリティツールだと簡単に突破します。セキュリティツールは常に最新のものに更新しておくことが重要です。さらに、パスワード解除の認証も、SMSやメール認証、生体認証などの多要素認証を有効化しておくことで、予防策の1つになります。加えてインシデント発生時の情報漏洩防止など「出口対策」にも専念するようにしておきましょう。

バックアップデータを定期保存する

バックアップデータは不定期に保存せず、決められた期間で定期的に保存するようにしましょう。古いバックアープデータしかないと業務に支障をきたすおそれがあります。ただし、ランサムウェアに感染した後にバックアップを取ると、感染状況まで保存されてしまう可能性があるため注意が必要です。

ユーザーアカウントの権限設定を管理する

ユーザーによって機器やネットワークの使用方法が異なることによって、セキュリティの脆弱性を突かれ、ランサムウェアに感染する可能性があります。管理者が権限レベルを厳しくして管理することで、ランサムウェア感染を防ぐことができる可能性があがります。同時に、使用されていない古いユーザーアカウントがある場合には、潜在的な脆弱性になる可能性があるため、定期的に整理しておきましょう。

まとめ

今回はLockBit 2.0ランサムウェアの特徴や、感染時の対処法、専門業者について解説しました。このランサムウェアは特殊な技術が用いられているため、ウイルスソフトに検知されにくく、感染を防止することが他のマルウェアよりも困難です。

感染が疑われる際はネットワークからの切断を速やかに行い、感染拡大を防ぎましょう。データのバックアップを定期的にとっている場合にはデータの復元を行い、再発防止や報告書の作成において被害全容を把握したい場合など、必要に応じて専門業者に相談するようにしましょう。

よくある質問

ここでは、LockBitやランサムウェアについてよくある質問を紹介します。

- LockBitの目的は何ですか?

- VPNはなぜ危険なのか?

- LockBit 2.0の潜伏期間は?

LockBitの目的は何ですか?

LockBitの主な目的は以下のようなものがあります。

- 身代金による利益

- LockBitランサムウェアの市場拡大

やはり一番の目的は「身代金による利益」です。この利益を拡大するために、LockBitランサムウェア自体の市場の拡大を目的とした広報活動も行われている。時には、LockBitのタトゥーを入れることで1,000ドルの報奨金を支払うなどの広報活動も話題になりました。

VPNはなぜ危険なのか?

VPNは外部から社内ネットワークに接続するための通信経路ですので、セキュリティに脆弱性が発見されるケースが多いです。また、そのまま社内ネットワークに侵入される危険が高く、重要な情報が持ち出されたり、他の機器まで感染被害が広がる可能性があるため、VPNの脆弱性を突かれたサーバー攻撃は危険です。

LockBit 2.0の潜伏期間は?

LockBit 2.0の潜伏期間として期間が明示されているわけではなく、様々なカスタマイズが行われていることから、予測できないものだといえます。数日で攻撃された事例もあれば、数か月間潜伏してから攻撃した事例もあるようです。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)

ウイルス感染調査には「フォレンジック調査」という方法が存在します。フォレンジックとは、スマホやPCなどの電子機器や、ネットワークに記録されているログ情報などを解析・調査することで、社内不正調査やサイバー攻撃被害調査に活用される技術のことです。別名「デジタル鑑識」とも呼ばれ、最高裁や警視庁でも正式な捜査手法として取り入れられています。