2020年10月末頃から日本国内で、IcedID(アイスド アイディー)と呼ばれるマルウェア(安全上の脅威となる悪意あるソフトウェア)を配布する不正メールが観測されています。

今回はIcedIDで想定される被害事例から、感染被害の調査方法までを徹底解説いたします。

万が一、マルウェアに感染している場合は、フォレンジック調査に依頼することをおすすめします。以下の記事では、調査できる会社を一覧にしています。本記事と併せて参考にしてみてください。

目次

IcedIDとは?

EMOTET(Emotet)と似た悪質なマルウェア

IcedIDは2017年9月頃から米欧諸国で登場が報告されているマルウェアの一種です。

主なターゲットは、銀行や決済代行会社、モバイルサービスプロバイダーなどで、ネットバンキングの情報詐取を行う「トロイの木馬」として認識されています。また「添付ファイル付きメール」を通じて感染することから、ウイルスメールの「EMOTET」(Emotet)と酷似しています。

ただし、EMOTETとIcedIDは、あくまで別種のマルウェアであることから、EMOTETに対応した既存のセキュリティソフトでは検知できない可能性が高く、不審なメールには引き続き注意が必要です。

日本国内での流行時期は2020年秋

トレンドマイクロ社によれば、日本でIcedIDの拡散が確認されたのは2020年10月28日になってからです。また11月3日以降、目撃報告が急増しており、すでに広範囲にわたり、IcedIDが拡散していると考えられます。

もしマルウェアに感染した場合は、フォレンジック調査会社に相談しましょう。

IcedIDの特徴

IcedIDの大きな特徴は、次の3つです。

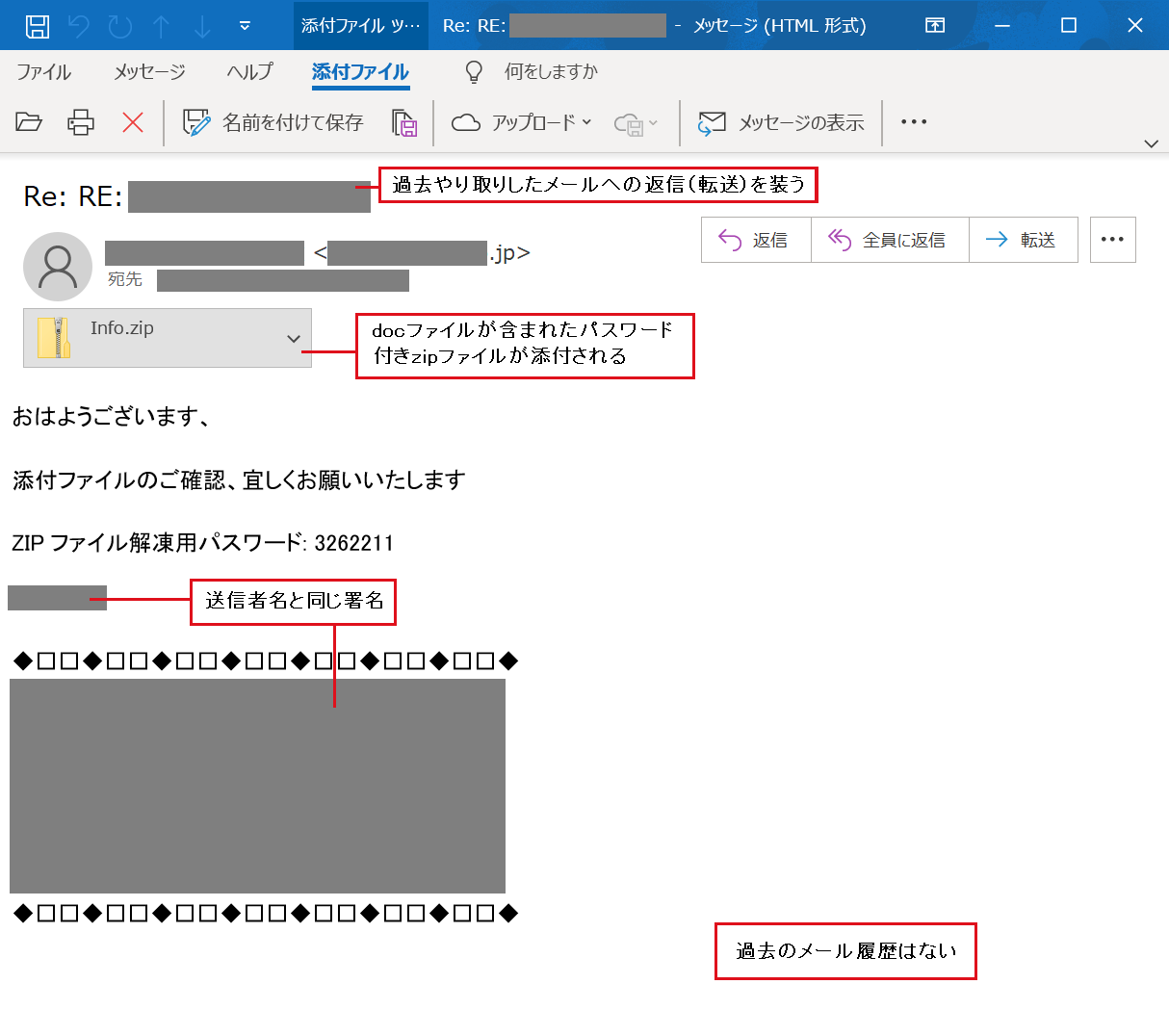

- パスワード付きzip圧縮ファイルが添付され、件名に「Re:」を付けた返信を装うメールで送付される

- 差出人には受信者の関係者を装ったアドレスが記載されるため、受信者は一見不審メール(スパム)だと気づきにくい

- メールでパスワード付の添付ファイルで送付され、セキュリティツールでも検知できない場合がある

IcedIDのマルウェアはEmotet同様、メールにファイルを添付して送付する攻撃手法を採っています。

今のところ、パスワード付きのzip圧縮ファイルが添付されており、パスワードはメール本文に記載されていることが多いようです。

IcedIDが添付されているメールは、件名が「Re:」と返信型になっており、盗んだデータを悪用し、過去のメールの返信に見せかけているため、一見不審なメール(スパム)だと気づきにくい構造です。

なお、EMOTETは今年の9月以降は、セキュリティ対策ソフトの検知をすり抜けるため「パスワード付の添付ファイル」で送られるようになってきましたが、IcedIDは当初より「パスワード付の添付ファイル」で送られています。すでに日本語でのメールに添付された例も発見されていることから、日本を標的にしたIcedIDの攻撃が増加していることが伺えます。

IcedIDが添付されたメールのイメージ。パスワードはメール本文に記載されている。

IcedIDが添付されたメールのイメージ。パスワードはメール本文に記載されている。IcedIDの被害事例

トレンドマイクロ社は拡散開始の10月27日から11月6日までの間に70件強ものIcedIDを国内で検出したと報告しています。

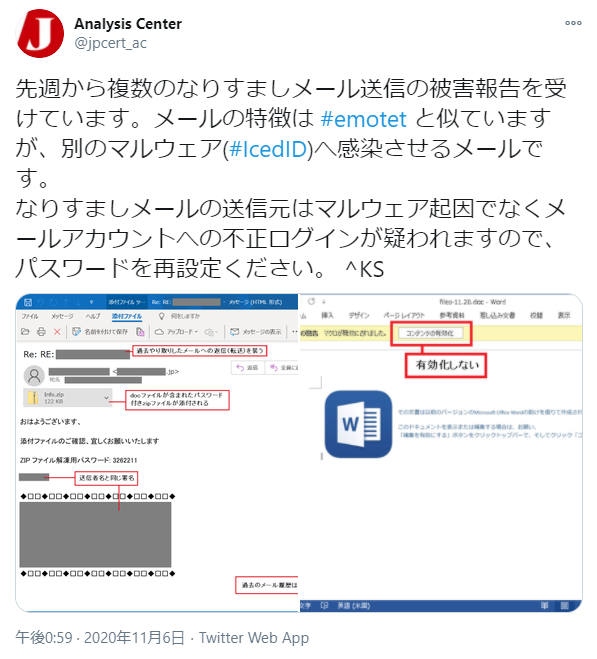

また、一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)も「複数の被害報告を受けた」とし、SNSに注意喚起のメッセージを11月6日付で出しています。

JPCERT/CC 分析センターがTwitter上で公表した注意喚起(2020年11月6日付)

JPCERT/CC 分析センターがTwitter上で公表した注意喚起(2020年11月6日付)IcedIDの危険性

金融・支払い情報の盗取

IcedIDはEMOTETと同様、不審に思われないよう自らを偽装し、PCに侵入する「トロイの木馬」と呼ばれるマルウェアです。

特に、IcedIDのようなマルウェアは「バンキングトロジャン」とも呼ばれ、ユーザーの金融機関や支払情報を狙うことが多くあります。もしIcedIDに感染すると、ユーザーが利用している金融取引サービスに似せた偽装サイトに誘導させられ、不正送金させられたり、ネットバンキングのIDやパスワード等の重要情報が盗み取られてしまう恐れがあります。

取引先に感染被害が及ぶ恐れ

IcedIDに感染すると、パソコン内の個人情報を窃取され、場合によっては関係先のパソコンにも不正メールを送信させられるなど、あらゆるマルウェアに感染させられる可能性があります。

また、感染者の「メールアドレス」や「アカウント情報」などを盗み出し、自動生成した「なりすましメール」を取引先・関係先へと送信させられることで、さらに感染を広範囲に拡大させられる恐れがあります。

IcedIDに感染した場合の対応方法

常日頃からセキュリティに対する意識を強め、事前に感染対策を行うのは必須ですが、マルウェア感染の手口は日に日に巧妙化しています。万が一IcedIDに感染してしまった場合の対応方法についてを以下に説明します。

感染した端末をネットワークから切り離す

まずはIcedIDの感染が疑われる端末をネットワークから切り離し、それ以上の使用を中止しましょう。

特に企業で使用しているパソコンに感染が疑われている場合、直ちにネットワークから切り離す必要があります。同じネットワークに接続している端末への感染を防ぐためです。無線で接続している場合は、パソコンの設定画面から、LANケーブルでネットワークに接続している場合、ケーブルを抜きます。

IcedIDは他の端末にも感染を広げる性質があります。さらに感染を拡大させないよう、まずは感染疑惑のある端末を使用しないようにしましょう。

メールアドレスなどのパスワードを変更する

IcedIDは主にメール経由で感染を拡大させます。

そのため、感染が疑われる端末が使用していたメールアドレスのパスワードを変更しなければいけません。

ただし感染が疑われる端末からではなく、ほかの端末を使用してパスワードを変更しましょう。感染疑惑のある端末からパスワード変更の操作を行うと、変更後のパスワードも盗まれる可能性があるためです。

IcedIDの感染被害状況を調査する

マルウェア感染の調査は、個人で行うとリスクを伴います。

ウイルスに関する専門知識や、デジタル機器についての知識がない場合、調査内容や方法が定まらず、結果的に感染を広げてしまう危険があるためです。

個人で調査を行うよりも安全面を担保する対応方法としておすすめなのが、フォレンジック調査です。

近年、マルウェア感染の被害が拡大するとともに、サイバー犯罪の法的証拠を収集・解析するフォレンジック調査の需要が増加しています。フォレンジック調査では、感染疑惑のある端末が接続していたネットワークのログなどを解析し、IcedIDの感染被害状況を解明することができます。

フォレンジック調査を行うべき理由は以下の2点です。

①法的証拠を取得するため

企業は、マルウェア感染を問わず何かしらの形で情報が流出した場合、個人情報保護法による報告義務が伴います。これは個人情報を扱う企業の情報が流出し、漏洩による被害を受ける顧客や関係者がいる場合、その顧客や関係者に報告しなければならないというものです。

従業員の端末がIcedIDに感染した場合、悪意のある第三者から従業員のメールアドレスなどの個人情報が抜き取られ、流出したということになります。感染拡大を防ぐために、メールを開封しないように関係者に通達するだけではなく、直ちに感染事実や被害状況を証拠として取得し、関係者や顧客に報告しなければいけません。

また、パソコンなどのデジタル機器は、データの改ざんや上書きなど、簡単に情報を書き換えることができてしまうため、マルウェア感染による不正アクセスや情報漏洩などの被害が発覚した際には、直ちに被害状況を調べる必要があります。特にIcedIDは感染後、潜伏し他のマルウェアを呼び寄せ、横感染の被害をもたらします。そのため感染被害状況を証拠として保全するには、早急な調査をしなければならないのです。

②再発防止するため

フォレンジック調査のサービスは解析結果をレポートとして提出するだけではありません。

解析の結果からマルウェアの侵入経路や感染状況を解明し、セキュリティの脆弱性を発見することで、再発防止のサポートを受けることができます。多くのフォレンジック専門業者は、ホワイトハッカーが在籍しており、日々巧妙化するマルウェアを研究しています。そのような専門家から提供される、セキュリティ強化を目的とした再発防止策は非常に信頼のできるものでしょう。

正確な被害状況を把握し、IcedIDの被害を拡大させないために、フォレンジック調査専門の業者に依頼するのも一つの方法といえます。

フォレンジック調査サービスについては下記のページで紹介しています。

IcedIDに感染しないための対策

Officeのマクロ自動実行はオフにする

Officeファイル(Wordなど)には「Office VBA」というプログラミング言語を使うことで、複雑な処理を簡単にしたり、自動化したりすることのできる仕組みが備わっています。こうした複数の操作をまとめて呼び出す機能を「マクロ」と呼びます。

この機能自体は何も危険なものではありませんが、コンピュータ上のファイルをプログラムで処理することができるので、悪用するとファイルを不正に書き換えるなどといったことも可能です。こうした本来は便利なマクロ機能を悪用したものが、IcedIDといえます。

もしIcedIDが添付された「なりすましメール」を実行し、マクロが自動実行されてしまうと、「C&Cパソコンサーバ」(マルウェアの攻撃命令などを遠隔で行う司令塔サーバ)から、自動的にIcedIDがダウンロードされてしまいます。

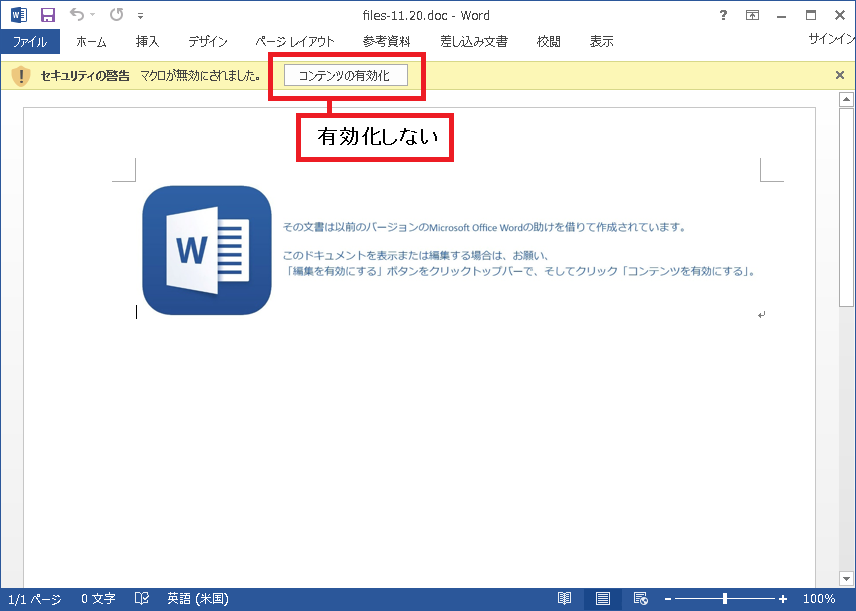

「コンテンツの有効化」を選択しない

Word文書を開くと「コンテンツの有効化」を促す文面が表示されます。

「コンテンツの有効化」をクリックすると、IcedIDが添付されたWordのマクロが不正なスクリプトを実行し、端末にIcedIDがダウンロードされてしまいます。

その後はIcedIDがメールの認証情報などを窃取し、メールアカウントに不正ログイン、更に過去にやり取りのある組織へ攻撃メールを返信する形で拡散されます。不審なファイルは決して「コンテンツの有効化」を選択しないようにしましょう。

マルウェア対策に適したセキュリティ製品を導入する

マルウェアは1日に100万種超の勢いで増殖し続けており、セキュリティソフトによるマルウェア対策も限界を迎えつつあります。従来のセキュリティソフトで防御できるマルウェアは全体の約45%と言われており、マルウェアの侵入を防ぐセキュリティ対策で、マルウェアに対処することは不可能といっても過言ではありません。

しかし、現代のマルウェアに対応したセキュリティ製品は一定数存在しています。たとえば、マルウェア感染後の監視型駆除や、外部との不正通信を遮断する新しい機能を持ったセキュリティ製品であれば、マルウェアへの対策が可能です。おすすめ製品については、下記の記事で紹介しています。

IcedIDに感染した場合のおすすめ専門業者

IcedIDに感染してしまった場合のおすすめの専門業者として「デジタルデータフォレンジック」を紹介します。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

まとめ

Iced IDは、既存のセキュリティソフトでは検知が困難なマルウェアです。そのため、不審な返信メールを開かないのが最善の感染対策です。

もし、Iced Idによるインシデントが発生した場合、サイバー攻撃被害の証拠をつかむ手段として、不正アクセスやハッキングを調査する「フォレンジック調査」が有効です。ただし、本格的なフォレンジックは、セキュリティや法的手続に関する知識も求められるため、調査には時間やコストが必要です。もし自社のみでフォレンジック調査を行うのが難しい場合は、専門業者に依頼するのがおすすめです。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)