パソコンの乗っ取りやハッキングは、マルウェア感染や不正アクセスなど、さまざまな手口によって行われます。たとえウイルス対策ソフトを導入していたとしても、現在のサイバー攻撃は高度かつ巧妙化しており、100%防ぐことは困難です。特に企業のパソコンが乗っ取られた場合、情報漏えいやWebサイトの改ざんなど、重大なセキュリティインシデントに発展する可能性があります。

近年では、パソコン利用者が操作していないにもかかわらず、遠隔から自動的にメールを開封したり、ファイルを閲覧・アプリをインストールされるといった被害が確認されています。そのため、社員が「自分では何もしていない」と主張していても、パソコンの感染有無を疑い、詳細な調査を行うことが重要です。

さらに、マルウェア感染に気づかず放置してしまうと、被害は社内の他の端末にも拡大し、組織全体のリスクを高める恐れがあります。代表的なマルウェアである「Emotet」は、感染から約30日間は何の症状も見せず潜伏するとされており、その間に情報を収集・拡散した後、突如として情報漏えいや不正操作といった被害が表面化します。気づいたときには、すでに被害が深刻化しているというケースも少なくありません。

また、マルウェアの進化により、従来のセキュリティソフトではスキャンしても検出されない場合があります。定期的に社内でセキュリティチェックを実施していても、未知のウイルスや新種の攻撃を見逃してしまえば、感染を把握できず被害が拡大することになります。

本記事では、こうした背景を踏まえ、パソコンが乗っ取られ遠隔操作や不正侵入を受けている際に現れる症状や、感染の有無を確認する方法について、徹底的に解説します。被害を最小限に抑えるためにも、早期発見と正確な対応が不可欠です。

目次

パソコンが乗っ取り・ハッキングされた時の症状

パソコンの乗っ取りとは、悪意を持った第三者によって何らかの方法でパソコンを攻撃され、遠隔操作や改ざんといった不正行為を行われることを指します。主にトロイの木馬など、悪意のある不正プログラムを感染させることで、パソコンの操作権限を奪われる手法が取られます。

また、特に近年のマルウェア流行の影響もあり、大〜中小企業の社用パソコンの乗っ取りの被害がさらに増加しています。

パソコン乗っ取りの被害にあった場合の挙動は以下のようなものがあります。

| 分類 | 症状の例 |

|---|---|

| 動作・性能 | パソコンの動作が急激に重くなる |

| 原因不明の再起動やシャットダウンが起こる | |

| 使用していないのにCPU使用率が高い状態が続く | |

| パソコン本体が通常よりも熱くなる | |

| バッテリー・電源 | バッテリーの消耗が異常に早い |

| アプリ・ファイル | 身に覚えのないアプリやソフトがインストールされている |

| 不審なファイルが作成・保存されている | |

| 設定・画面表示 | ホームページやブラウザ設定が勝手に変更されている |

| ツールバーや拡張機能に見覚えのないものが追加されている | |

| 怪しい広告や偽警告のメッセージが頻繁に表示される | |

| カメラ・マイク | Webカメラやマイクが勝手に起動した形跡がある |

| 通信・ネットワーク | 通信量が急激に増加している |

| 見覚えのない通信が発生している | |

| 操作・履歴 | 記憶にない操作履歴やログイン履歴が残っている |

| 送信した覚えのないメールやメッセージがある | |

| アカウント関連 | アカウントに不正アクセスされ、ログインできなくなる |

| パスワード変更通知や二段階認証コードが身に覚えなく届く |

複数の症状が同時に当てはまる場合は、パソコンが遠隔操作されている、またはウイルス感染している可能性があります。

パソコンが乗っ取り・ハッキングされたか調べる方法

パソコンがハッキングや不正アクセスにより乗っ取られている場合、動作や設定、通信状況、アカウント周りなどにさまざまな異変が現れることがあります。まずは、以下の症状に当てはまるものがないか確認してみてください。

- パスワードリセットメールや 2FA コードを受信していないか調べる

- 知らないデバイスからログイン履歴がないか調べる

- アカウントにログインできるか調べる

- クレジットカードや銀行口座に不審な履歴がないか調べる

- デバイスの警告ランプが点灯していないか調べる

- ネットワークの通信に異常がないか調べる

- エラーメッセージが表示されていないか調べる

- ツールバーに異常がないか調べる

- セキュリティソフトでスキャンして調べる

- イベントログを調べる

- 不審なファイルがないか調べる

- CPUの使用率を調べる

- 起動時に不審なプログラムが自動実行されていないか確認する

- DNS設定が書き換えられていないか確認する

- hostsファイルが書き換えられていないか確認する

- 不審なユーザーアカウントが作成されていないか確認する

- 物理的なUSB機器の履歴を確認する

- タスクスケジューラに不審なジョブが登録されていないか確認する

- セキュリティイベントのログオン失敗履歴を確認する

パスワードリセットメールや 2FA コードを受信していないか調べる

身に覚えのないパスワードリセットメールや2FAコード(二段階認証コード)が届いていないか確認してください。これは第三者がログインを試みた際に発生することがあり、アカウント乗っ取りの初期兆候といえます。

通知が届いていた場合は、正規サイトから速やかにパスワードを変更しましょう。

知らないデバイスからログイン履歴がないか調べる

各サービスのログイン履歴を確認し、使用した覚えのないデバイスや地域からのアクセスがないかを確認します。不審な履歴がある場合、アカウントが不正利用されている可能性があります。

アカウントにログインできるか調べる

正しいID・パスワードを入力してもログインできない場合、第三者により認証情報が変更されている可能性があります。この状態では被害拡大の恐れがあるため、速やかにサービス提供元へ連絡してください。

クレジットカードや銀行口座に不審な履歴がないか調べる

利用明細や取引履歴を確認し、身に覚えのない決済や送金がないかをチェックします。不審な履歴が見つかった場合は、すぐにカード会社や金融機関へ連絡し、利用停止や口座凍結を行いましょう。

デバイスの警告ランプが点灯していないか確認する

カメラやマイクを使用していないにもかかわらず、警告ランプが点灯・点滅している場合は注意が必要です。これはスパイウェアによる遠隔操作や盗撮・盗聴の可能性があります。

ネットワークの通信に異常がないか調べる

通信速度が急激に低下した場合、バックグラウンドで不正通信が行われている可能性があります。以前との変化を基準に、パソコンが遠隔操作されていないか確認しましょう。

エラーメッセージが表示されていないか調べる

「ウイルスに感染しています」などの警告が突然表示される場合、偽警告による詐欺の可能性があります。

指示に従わず、まずはブラウザを閉じて冷静に状況を確認してください。

ツールバーに異常がないか調べる

パソコンが乗っ取りやハッキングを受けている場合、ブラウザのツールバーや拡張機能に、身に覚えのないものが追加されていることがあります。画像のように、見覚えのないツールバーや拡張機能が表示されていないかを確認してください。

不要または不審なツールバーがある場合、マルウェアやアドウェアがインストールされている可能性があります。これは「パソコンに知らないアプリが入っている」状態の一例でもあり、乗っ取り確認の判断材料になります。もし侵入された場合には、パソコンを初期化するか、専門家によるハッキング調査を受けましょう。

セキュリティソフトでスキャンして調べる

セキュリティソフトで端末全体をスキャンし、不正なファイルやウイルスが検出されないか確認しましょう。ただし、検出されなくても新種のマルウェアが潜んでいる可能性があるため、結果を過信しないことが重要です。

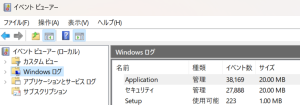

イベントログを調べる

Windowsには、操作やエラー、ログインなどの履歴を記録する「イベントログ」機能があります。画像の手順を参考に、イベントログを開き、不審なエラーやログイン履歴が記録されていないかを確認してください。

特に、身に覚えのない時間帯の操作履歴や、ログイン失敗が繰り返されている場合は、パソコンがハッキングされている可能性を疑う必要があります。

Windowsパソコンでイベントログを確認する方法は以下の通りです。

- パソコン画面左下の「スタート」ボタンを右クリックし、イベントビューアー」を選択する

- 「Windowsログ」をクリックする

- 「セキュリティ」「Setup」など確認したいログの項目をクリックして内容を確認する

- ログをより詳細に調べたい場合は「イベントID」をクリックする

不審なファイルがないか調べる

マルウェアに感染している場合、拡散や常駐のための不審なファイルが作成されていることがあります。ダウンロードフォルダや一時フォルダなどを確認し、身に覚えのないファイルが増えていないかをチェックしましょう。

CPUの使用率を調べる

パソコンが乗っ取られている場合、バックグラウンドで不正なプログラムが動作し、CPU使用率が高い状態が続くことがあります。

何も操作していない状態でもCPU使用率が異常に高くなっていないかを確認する方法は以下の通りです。

Windowsの場合

- パソコン画面下のスタートメニューを開き「タスクマネージャー」で検索する

- 「タスクマネージャー」が表示されたら「管理者として実行」をクリックする

- 「詳細」タブをクリックし、一覧が表示されたらCPUの欄を確認するとCPU使用率が確認できる

Macの場合

- Finderから「アプリケーション」→「ユーティリティ」→「アクティビティモニタ」の順にクリックする

- 「CPU」タブをクリックし、「CPU」欄からCPU使用率を確認する

もし自力でパソコンの乗っ取り・ハッキングされているか調べるのが不安な場合は、専門業者に相談して調査してもらうことをおすすめします。専門業者では、パソコンのログを調査し、不審な操作履歴が残っていないか詳細な箇所まで調査することが可能です。信頼できる専門業者に相談して調査してもらうようにしてください。

起動時に不審なプログラムが自動実行されていないか確認する

パソコン起動時に、不正なプログラムが自動的に起動する設定が追加されている場合があります。起動時の動作が以前と変わっていないかを基準に、不審な自動実行がないか確認しましょう。

DNS設定が書き換えられていないか確認する

DNS設定が不正に変更されていると、通信先を偽装されるおそれがあります。設定内容が普段と異なっていないかを確認し、心当たりのない変更があれば注意が必要です。

hostsファイルが書き換えられていないか確認する

hostsファイルが改ざんされると、特定のWebサイトへ正しく接続できなくなることがあります。普段触れない設定に変更が加えられていないかを確認しましょう。

不審なユーザーアカウントが作成されていないか確認する

第三者がパソコンを操作できるよう、新しいユーザーアカウントが追加されるケースがあります。自分が作成していないアカウントが存在しないかを確認してください。

物理的なUSB機器の履歴を確認する

USBメモリなどの外部機器を通じて、不正プログラムが持ち込まれることがあります。身に覚えのないUSB機器の接続履歴がないかを確認しましょう。

タスクスケジューラに不審なジョブが登録されていないか確認する

不正なプログラムが定期的に実行されるよう、タスクが登録される場合があります。自分で設定した覚えのないジョブがないかを確認してください。

セキュリティイベントのログオン失敗履歴を確認する

短時間に何度もログオン失敗が記録されている場合、不正ログインの試行が疑われます。普段と比べて異常な履歴が増えていないかを確認しましょう。

パソコンのハッキング・乗っ取りを調査する場合「フォレンジック」調査が有効

パソコンが乗っ取りハッキングされている場合、何らかの情報漏えいが起きている可能性が極めて高いと考えられます。

このような場合、再発防止もかねて、いつどのような経路でハッキングや乗っ取りが行われたか調査し、適切な対処をとる必要があります。

この際、フォレンジック調査という技術が有効です。ハッキングのフォレンジック調査には、高度なログ解析技術など専門技能やノウハウが要求されるため、社内の担当者が自力で行うことは困難です。そのため、セキュリティ企業などの専門家に依頼することが必要です。

まずはフォレンジック調査会社のハッキング調査サービスへの相談を検討しましょう。

フォレンジック調査

ハッキング調査に活用される技術として「フォレンジック」というものがあります。これは別名で「デジタル鑑識」とも呼ばれ、スマホやPCなどの記憶媒体、ないしネットワークに残されているログ情報などを調査・解析する際に用いられます。

なお、フォレンジック調査は、裁判上での証拠保全に限らず、さまざまな場面で、法人・個人を問わず、広く活用されています。たとえばマルウェアの感染調査、あるいは不正アクセスによる顧客情報流出の事後調査などのケースで用いられます。また最高裁や警視庁でも法的な捜査方法として取り入れられており、セキュリティ・インシデントの調査において最も有効な調査手法のひとつとなっています。

おすすめのフォレンジック調査会社

公式サイトデジタルデータフォレンジック

編集部が厳選したおすすめのフォレンジック調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

24時間365日の相談窓口があり、緊急時でも安心です。相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

パソコンを乗っ取り・ハッキングするハッカーの手口

パソコンが乗っ取りやハッキングの被害に遭う背景には、さまざまな攻撃手法が存在します。ハッカーは、技術的な弱点だけでなく、人の心理や行動の隙を突いて侵入を試みるケースも少なくありません。

代表的な手口には、次のようなものがあります。

- パソコンやソフトウェアの脆弱性を突いた攻撃(ゼロデイ攻撃など)

- ソーシャルエンジニアリング攻撃(のぞき見など)

- マルウェア感染

- 踏み台攻撃

- パスワードを利用した攻撃(総当たり攻撃など)

- サポート詐欺

- フィッシング詐欺

これらの手口を通じて、攻撃者は管理者権限やアカウント情報を不正に取得し、パソコンを遠隔操作したり、内部情報を盗み取ったりします。

以下は、パソコンが乗っ取られる際に使われる代表的な攻撃の一例です。それぞれの手口について詳しく知りたい場合は、下記の記事も参考にしてください。

パソコンのハッキング・乗っ取りを予防する方法

パソコンのハッキングや乗っ取りは、事前に適切な対策を行うことで被害のリスクを大きく下げることができます。一つの対策だけに頼るのではなく、複数のセキュリティ対策を組み合わせて実施することが重要です。

ここでは、日常的に実践でき、パソコンを乗っ取り被害から守るための代表的な予防策を紹介します。

- 多要素認証を有効にする

- ソフトウェアやOSを常に最新の状態に保つ

- 最新のセキュリティソフトを導入してウイルスを防ぐ

- 公共Wi-FiではVPNを利用して通信を暗号化する

- 管理者アカウントと通常アカウントを使い分ける

- 不審なメールやリンクは開かないよう注意する

- ダークウェブ監視サービスを活用して漏洩を早期検知する

- USBやリモート接続など未使用の機能は無効化しておく

- BIOS・UEFIにパスワードを設定して物理的な不正起動を防ぐ

多要素認証を有効にする

多要素認証(MFA)とは、パスワードに加えて、SMSコードや認証アプリなど複数の方法で本人確認を行う仕組みです。

これを有効にしておくことで、万が一パスワードが漏えいしても第三者が簡単にログインできなくなり、パソコンのハッキングやアカウント乗っ取りの予防につながります。

ソフトウェアやOSを常に最新の状態に保つ

パソコンの乗っ取りやハッキングを防ぐためには、OSやソフトウェアを常に最新の状態に保つことが重要です。古いバージョンのまま使用していると、既知の脆弱性を悪用され、攻撃を受けやすくなります。

アップデートにはセキュリティ上の問題を修正するパッチが含まれているため、自動更新を有効にし、常に安全な状態を維持するようにしましょう。

最新のセキュリティソフトを導入してウイルスを防ぐ

パソコンの乗っ取りやハッキングを防ぐためには、セキュリティソフトを導入し、常に最新の状態を保つことが重要です。古いソフトでは新しいウイルスや攻撃手法に対応できず、防御が不十分になるおそれがあります。

最新のセキュリティソフトや、サポートが継続しているソフトを適切に更新することで、進化するサイバー攻撃への対策を維持できます。

公共Wi-FiではVPNを利用して通信を暗号化する

公共のWi-Fiは通信内容を盗み見られるリスクがあるため、そのまま利用するのは危険です。VPNを利用して通信を暗号化することで、第三者による盗聴や情報漏えいを防ぎ、乗っ取り被害のリスクを下げることができます。

管理者アカウントと通常アカウントを使い分ける

日常的な作業を管理者権限で行っていると、万が一不正な操作が行われた際の被害が大きくなります。通常は一般ユーザーアカウントを使用し、必要なときだけ管理者権限を使うことで、被害の拡大を防ぎやすくなります。

不審なメールやリンクは開かないよう注意する

不審なメールやメッセージに含まれるリンクや添付ファイルは、マルウェア感染や情報流出の原因になります。送信元に心当たりがない場合は、安易に開かず削除することが、基本的な予防策となります。

ダークウェブ監視サービスを活用して漏洩を早期検知する

ダークウェブ監視サービスを利用することで、パスワードや個人情報が流出した場合に、早い段階で通知を受け取ることができます。流出が確認された時点でパスワード変更やサービス利用停止などの対応を行えるため、被害拡大の防止につながります。

特に、複数のサービスで同じパスワードを使い回している場合は、乗っ取りリスクが高まるため、こうした早期検知の仕組みは有効な対策の一つです。

USBやリモート接続など未使用の機能は無効化しておく

使用していないUSBポートやリモート接続機能が有効なままだと、不正アクセスの入口になる可能性があります。不要な機能はあらかじめ無効化しておくことで、攻撃のリスクを減らすことができます。

BIOS・UEFIにパスワードを設定して物理的な不正起動を防ぐ

BIOSやUEFIにパスワードを設定していない場合、第三者が物理的にパソコンを操作できてしまうおそれがあります。

起動時にパスワードを求める設定を行うことで、不正な起動や設定変更を防止できます。

まとめ

パソコンの乗っ取り・ハッキングは、明確な症状としてあらわれない場合もあります。不正ログイン通知が頻繁に届いたり、身に覚えのないアプリがある、通信データ量が急増している場合はパソコンが乗っ取り・ハッキングされた可能性があります。セキュリティソフトで駆除するだけでなく、ウイルスがどこから侵入したか、パソコンに感染した際に情報漏えいなどが発生していないかなど詳細に調査して安全にパソコンを使用したい場合はフォレンジック調査でハッキングを調査しましょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)