「Akira(アキラ)」ランサムウェアは2023年登場した時より組織的に進化しているサイバー脅威です。アメリカのCISA(America`s Cyber Defense Agency)によると、2023年の登場以来、250社以上で合計4,200万ドル以上の金を奪ったと報告されています。

出典:CISA

企業がランサムウェアに感染した場合、長期間の業務停止リスクやセキュリティリスクがあるため適切な対処が必要です。

被害を最小限に抑えるためには、個人情報の保護も含めて、被害に遭った企業は専門業者の支援が必要になる場合があります。ランサムウェアに感染が疑わしい場合は適切な初動対応と調査を行うことが重要です。

目次

Akira (.akira)ランサムウェアとは?

Akiraランサムウェアは、2023年初頭に出現した「Ransomware as a Service(RaaS)」型のマルウェアで、WindowsおよびLinuxシステムの双方を標的とする高度なサイバー脅威です。

Akiraランサムウェアの攻撃者はランサムウェアのツールやインフラなどを提供し、他の攻撃者がランサムウェア攻撃を実行できるようにしています。Akiraランサムウェアは他の多くのランサムウェアと同様に被害者のデータを暗号化するだけでなく、機密情報を窃取し、支払いに応じなければ公開すると脅す「二重恐喝」手法を使います。

企業がランサムウェアの攻撃を受けるとデータ漏洩と業務停止のリスクが同時に発生する可能性があります。

出典:CISA

Akira (.akira)ランサムウェアの特徴

Akiraランサムウェアは以下のような特徴があります。

- 「.akira」拡張子がファイルに追加される

- データが暗号化され、身代金要求メモ「akira_readme.txt」「fn.txt」が表示される

- WindowsやESXiサーバーを標的にしている

- 個人情報をダークウェブ上に公開される

「.akira」拡張子がファイルに追加される

Akiraランサムウェアは、ファイルを暗号化する際、主に「.akira」というユニークな拡張子をファイルに追加します。Linux版(特にESXi向け)では「.akiranew」というファイル拡張子を使用し、暗号化されたディレクトリに「akiranew.txt」という身代金メモを配置することがあります。

しかし、2023年8月ごろからは新しいタイプが登場します。Akiraランサムウェアは、最初はC++という言語で作られたプログラムでした。しかし、Rust(ラスト)という別の言語で作られるAkiraランサムウェアの変種が登場して、ファイル名の最後に「.powerranges」という別の名前が付けられる場合があります。

出典:CISA

他にも、ランサムウェアの拡張子を紹介している記事があるので、パソコンにランサムウェアの拡張子が含まれたファイルが入っていないか確認してみてください。

データが暗号化され、身代金要求メモ「akira_readme.txt」「fn.txt」が表示される

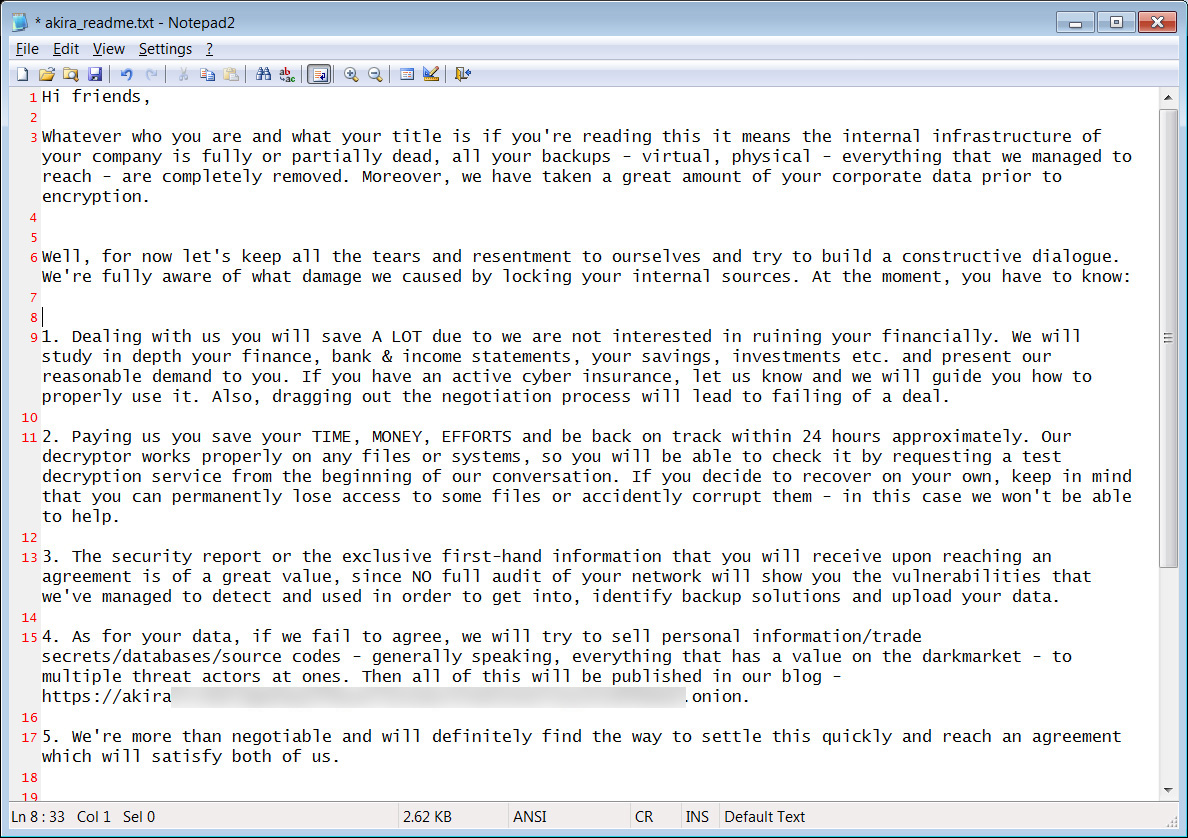

Akiraランサムウェアに感染するとPC上のファイルを暗号化後、身代金要求メモ「akira_readme.txt」「fn.txt」が表示されます。以下は実際に表示されるランサムノートの一例です。

「akira_readme.txt」 画像出典:IoT OT Security News

「akira_readme.txt」「 fn.txt 」と題された身代金要求メモには以下の内容が記載されています。

- Akiraのリークサイトのリンク

- 連絡用のメールアドレス

- 脅迫文

脅迫文には「身代金を支払わなければ、情報を公開する」といった内容と、使えるコマンドの一覧(連絡手段)が記載されています。

WindowsやESXiサーバーを標的にしている

Akiraランサムウェアは、WindowsパソコンやESXiサーバーを主な標的にしています。

最初はWindowsだけが狙われていましたが、のちにLinux版が登場し、仮想化サーバー(ESXi)にも感染するようになりました。仮想環境が攻撃されると、一度に多くのシステムが暗号化されるため、大きな被害につながります。

また、バックアップソフト「Veeam」の弱点(CVE-2024-40711)も悪用されています。この弱点を使えば、攻撃者が管理者の権限を手に入れ、自由に操作したり、別のアカウントを作って攻撃を続けたりできるようになります。

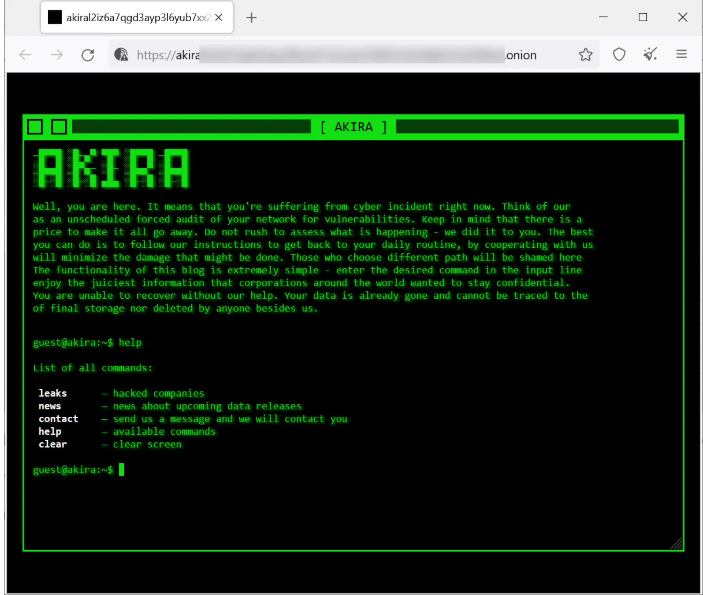

個人情報をリークサイト上に公開される

以下の画像は実際Akiraランサムウェアグループのリークサイトの一例です。

画像出典:BLEEPNG COMPUTER

Akiraランサムウェアがシステムに侵入、感染する過程で個人情報をはじめとするデータが盗まれることがあります。Akiraランサムウェアの攻撃グループによって盗まれたデータは、彼らが運営するダークウェブ上のリークサイト上に不特定多数へ向けて掲載される場合があります。

身代金メモにもリークサイトに掲載する旨が記載されており、身代金の支払いと一緒に脅迫する「二重恐喝」と呼ばれる手口となります。

この場合、脅迫された時点で既に情報が犯人グループの手に渡った可能性もあります。すぐにランサムウェア感染調査会社に連絡して、ランサムウェアについて調査してもらい、情報漏洩の有無や被害状況などを調査してもらいましょう。

企業の個人情報が漏洩した場合、個人情報保護委員会への報告や、本人への通知が義務づけられています。警察から連絡があることもあり、ログなどの証拠を提出すれば、犯人への調査やサイト閉鎖につながる可能性もあります。

また、調査会社に依頼すれば、感染経路やシステムの弱点が明らかになり、法的対応や再発防止がしやすくなります。

Akira (.akira)ランサムウェアの感染経路

Akiraランサムウェアの感染経路は以下のとおりです。

出典:CISA

VPN機器からの侵入

VPNとは「Virtual Private Network」の略称で、遠方から社内ネットワークにアクセスするときなどに使われています。Akiraランサムウェアは、Ciscoの多要素認証を用いないVPN製品へ不正侵入した証跡が確認されています。侵入経路として、Cisco製品のリモートアクセスVPN機能に存在するゼロデイ脆弱性CVE2020-3259やCVE-2023-20269を悪用した攻撃が行われています。

これらの脆弱性を放置すると、AkiraランサムウェアがVPN侵害後にFTDソフトウェアを用いて攻撃され、任意のコードをリモートで実行させることが可能となってしまいます。

RDP(リモートデスクトップ)の脆弱性

リモートデスクトッププロトコル(RDP)は、遠隔地からコンピューターを操作するために広く使用されています。しかし、セキュリティ対策が不十分だと、攻撃者にとって容易に侵入できる窓口となってしまいます。攻撃者は、弱いパスワードや既知の脆弱性を利用して、システムにアクセスし、ランサムウェアを仕込むことができます。

フィッシングメールからの侵入

フィッシングメールは、信頼できる組織や個人を装って送られてくる詐欺メールです。一般的には銀行や大手通販会社などのURLリンクが添付された偽のメールで知られています。ランサムウェアの場合、上司や取引先などのメールを装ってメールに添付されたURLやファイルなどを開かせてランサムウェアに感染させることがあります。

ソフトウェア上の脆弱性

近年のAkiraランサムウェアには以下のような脆弱性を狙って感染させることがあります。

SonicWall製ファイアウォールに搭載しているSonicOSに発見された脆弱性「CVE-2024-40766」は、特定の条件下で不正なリソースアクセスが発生し、ファイアウォールがクラッシュする可能性があるものです。第5世代、第6世代のSonicWall製ファイアウォール、あるいはSonicOS 7.0.1-5035 より古いOSを使用している第 7 世代の製品にこれらの脆弱性は見られます。

出典:NVD

Akira (.akira)ランサムウェアの被害状況

Akiraランサムウェアは、2025年に入ってからも被害範囲を広めています。

特に企業ネットワークを標的にした攻撃が目立ち、重要インフラや中小企業にまで被害が拡大している点が特徴です。以下に海外と日本国内の被害状況を紹介します。

海外の被害状況

最新の報道によると、2025年1月に、Akiraが最も活発なランサムウェアグループの一つとして浮上。重要インフラの脆弱性を悪用したことで、活動件数が2024年12月比60%増加したと報告されています。

Akiraランサムウェアは世界中で少なくとも2025年の1月だけで75件の攻撃を実行されており、短期間でその影響力を急速に拡大させています。特に製造業など、高価値のデータや業務の依存性が高い産業を標的にしている傾向があります。

地域別では、アメリカが最も多くの標的となり、2025年1月基準の累計件数259件の攻撃が確認されています。続いてカナダ、イギリス、フランス、ドイツが上位に入っています。

出典:gbhackers

日本国内の状況

Akiraランサムウェアは2023年に発見され、国外企業の感染が多く報告されていますが、国内企業と関連ある企業も被害に遭っています。

日本国内のAkiraランサムウェアの被害事例は以下の通りです。

日産自動車の情報漏洩

2023年12月に自動車メーカーの日産オセアニア部門で、日産自動車のオーストラリアとニュージーランドのシステムの一部に不正アクセスが確認されました。調査によりAkiraランサムウェアによるものと判明しています。ランサムウェアグループは、プロジェクトデータ、顧客データ、秘密保持契約(NDA)を含む100GB分のファイルデータを盗んだと主張しており、リークサイトに公開する旨を発表しました。

日産はオーストラリアサイバーセキュリティセンター(ACSC)およびニュージーランド国家サイバーセキュリティセンター(NCSC)に通知を行い、2024年5月時点でほとんどの関係者への通知を完了させています。

出典:NISSAN

YAMAHAの情報漏洩

ヤマハでは、2023年6月にBlackByteランサムウェアによる攻撃で情報漏洩が発生したのに続き、翌7月にはAkiraランサムウェアグループによる不正アクセスを受け、子会社のヤマハ・コーポレーション・オブ・アメリカおよびヤマハ・カナダ・ミュージックの情報がリークサイトに公開されるなど、立て続けに情報漏洩の被害が発生しています。

出典:The Record

HITACHIの業務サーバー一時停止

2025年の4月26日、Hitachiの子会社であるHitachi Vantaraが、Akiraランサムウェアに攻撃されました。

Hitachi Vantaraは「2025年4月26日、一部のシステムに障害を引き起こすランサムウェアによるインシデントが発生しました」と発表しています。Akiraランサムウェア攻撃の影響により、Hitachi Vantaraのシステムおよび製造部門の業務サーバーを一時的に停止したと伝えています。

Akira (.akira)ランサムウェアに感染したと疑われる場合の対処法

Akiraランサムウェアに感染したと疑われる場合の対処方法は以下のとおりです。

ネットワークを切り離す

まず、ランサムウェアに感染したデバイスの範囲を正確に特定することが重要です。ネットワーク内の他のデバイスも感染している可能性があるため、全体のセキュリティ状態を評価する必要があります。

感染が確認されたデバイスは、速やかにネットワークから隔離することで、ランサムウェアのさらなる拡散を防ぎます。これには、有線および無線のネットワーク接続を切断する作業が含まれます。

身代金を支払わない

ランサムウェアの攻撃者は、ファイルの解除と引き換えに身代金を要求することがありますが、支払いに応じるべきではありません。支払いが攻撃者の行為を助長するだけでなく、支払ったとしてもファイルが復元される保証はないため注意しましょう。

ランサムウェア攻撃で身代金を支払っても、データが確実に復旧される保証はありません。さらに、再度の脅迫や法的・社会的リスクを招く可能性もあります。そのため、専門家や政府機関は、支払いではなく、速やかに専門機関や警察への相談を推奨しています。

バックアップを確認する

事前に取っておいたバックアップがある場合は、感染していない別のデバイスを使ってバックアップの状態を確認しましょう。バックアップからデータを復元できる場合、感染したデバイスをクリーンな状態に戻した後、バックアップからデータを復元できます。

ただし、バックアップがランサムウェアに感染していると適切に復元できません。またバックアップが古すぎる場合、復元時にデータを失う恐れもあります。

バックアップからの復元に自信がない場合は、データ復旧の専門業者に依頼することを検討しましょう。

ランサムウェア感染調査会社に被害の調査を依頼する

Akiraランサムウェアに感染した場合、適切なセキュリティ対策や被害範囲の確認を迅速に行い、関係者や取引先、公的機関に報告する必要があります。迅速に原因などを判明させるために、専門家がいるランサムウェア感染調査会社に相談しましょう。

ランサムウェアに感染することで業務停止のリスクだけでなく、大量の個人情報の漏えいリスクや、子会社・取引先への連鎖的なサイバー攻撃を引き起こす可能性もあります。

このような被害の調査には、専用のツールや専門知識が必要で、一人で行うと調査に漏れが発生したり、端末の状態を悪化させる恐れもあります。端末がランサムウェアに感染した場合は、サイバーセキュリティの専門業者にて「フォレンジック調査」をすることをおすすめします。

▶法人様は最短30分でWeb打合せ!ランサムウェア調査会社はこちら

おすすめのランサムウェア感染調査会社

ランサムウェア感染調査会社はまだまだ一般的に馴染みが薄く、どのような判断基準で依頼先を選定すればよいか分からない方も多いと思います。そこで、30社以上の会社から以下のポイントで厳選した編集部おすすめの調査会社を紹介します。

信頼できるランサムウェア感染調査会社を選ぶポイント

- 官公庁・捜査機関・大手法人の依頼実績がある

- 緊急時のスピード対応が可能

- セキュリティ体制が整っている

- 法的証拠となる調査報告書を発行できる

- データ復旧作業に対応している

- 費用形態が明確である

上記のポイントから厳選したおすすめの調査会社は、デジタルデータフォレンジックです。

デジタルデータフォレンジック

公式サイトデジタルデータフォレンジック

デジタルデータフォレンジックは、累計3万9千件以上の豊富な相談実績を持ち、全国各地の警察・捜査機関からの相談実績も395件以上ある国内有数のフォレンジック調査サービスです。

一般的なフォレンジック調査会社と比較して対応範囲が幅広く、法人のサイバー攻撃被害調査や社内不正調査に加えて、個人のハッキング調査・パスワード解析まで受け付けています。24時間365日の相談窓口があり、最短30分で無料のWeb打合せ可能とスピーディーに対応してくれるので、緊急時でも安心です。

運営元であるデジタルデータソリューション株式会社では14年連続国内売上No.1のデータ復旧サービスも展開しており、万が一必要なデータが暗号化・削除されている場合でも、高い技術力で復元できるという強みを持っています。調査・解析・復旧技術の高さから、何度もテレビや新聞などのメディアに取り上げられている優良企業です。

相談から見積りまで無料で対応してくれるので、フォレンジック調査の依頼が初めてという方もまずは気軽に相談してみることをおすすめします。

| 費用 | ★相談・見積り無料 まずはご相談をおすすめします |

|---|---|

| 調査対象 | デジタル機器全般:PC/スマートフォン/サーバ/外付けHDD/USBメモリ/SDカード/タブレット 等 |

| サービス | ●サイバーインシデント調査: マルウェア・ランサムウェア感染調査、サイバー攻撃調査、情報漏洩調査、ハッキング調査、不正アクセス(Webサイト改ざん)調査、サポート詐欺被害調査、Emotet感染調査 ●社内不正調査: 退職者の不正調査、情報持ち出し調査、横領・着服調査、労働問題調査、文書・データ改ざん調査、証拠データ復元 ●その他のサービス: パスワード解除、デジタル遺品調査、セキュリティ診断、ペネトレーションテスト(侵入テスト)、OSINT調査(ダークウェブ調査) 等 ※法人・個人問わず対応可能 |

| 特長 | ✔官公庁・法人・捜査機関への協力を含む、累計39,000件以上の相談実績 ✔企業で発生しうるサイバーインシデント・人的インシデントの両方に対応 ✔国際標準規格ISO27001/Pマークを取得した万全なセキュリティ体制 ✔経済産業省策定の情報セキュリティサービス基準適合サービスリストに掲載 ✔警視庁からの表彰など豊富な実績 ✔14年連続国内売上No.1のデータ復旧サービス(※)を保有する企業が調査 ※第三者機関による、データ復旧サービスでの売上の調査結果に基づく。(2007年~2020年) |

| 基本情報 | 運営会社:デジタルデータソリューション株式会社 所在地:東京都港区六本木6丁目10-1 六本木ヒルズ森タワー15階 |

| 受付時間 | 24時間365日 年中無休で営業(土日・祝日も対応可) ★最短30分でWeb打合せ(無料) |

Akiraランサムウェアの感染を予防する方法

ランサムウェア感染を予防するには、複数の対策を組み合わせた多層的なアプローチが効果的です。以下の方法を実施することで、感染リスクを大幅に低減できます。Akiraランサムウェアの感染を予防する方法は以下の通りです。

多要素認証(MFA)を有効にする

多要素認証は、パスワードに加えてワンタイムコードや生体認証を要求するため、認証のハードルを高めます。これにより、従業員のアカウントを悪用して社内ネットワークに侵入されるリスクを低減できます。

データのバックアップを取る

システムデータのバックアップをオフライン上や外付け機器、クラウドストレージなどに保存することで、ランサムウェア感染などのサイバー攻撃を受けてもデータの削除や暗号化から守ることができます。バックアップの取り方によっては最新のデータを保存できない場合もあるため、定期的にバックアップの検証も行いましょう。

VPN機器を最新版にアップデートする

近年のランサムウェア感染はVPN機器の脆弱性を悪用してシステムに侵入することがあります。VPN機器の脆弱性はメーカーの公式サイトで発表されていることもあるため、脆弱性の情報を入手することは容易です。脆弱性情報が公開されたら最新のセキュリティパッチを適用して、ランサムウェア感染の対策を行いましょう。

ネットワークセグメンテーションを行う

ネットワークセグメンテーションとはネットワークを論理的または物理的に分離し、重要なデータやシステムへのアクセス権を最小限に抑えることです。これで万が一ランサムウェア感染が発生した場合、ネットワークが分離されることで感染経路を制限し、端末の被害が局所化されます。

従業員のセキュリティ教育を行う

パスワードの管理方法、社内の電子端末の使用規則など、従業員に対してセキュリティ教育を行うことで、ランサムウェア感染の予防につながります。万が一ランサムウェアに感染した場合もランサムウェア感染時の適切な初動対応などを事前に教育しておくことで、被害の封じ込めを迅速に行うことが可能です。

まとめ

今回はAkiraランサムウェアの特徴、感染経路、対処法、予防策などを解説しました。

感染の疑いがある場合でも、慌てる必要はありません。代わりに、専門の調査会社への相談を検討しましょう。専門の調査会社では、迅速な原因特定と、将来の攻撃に対する予防策の強化などの支援を得ることができ、安心して正確な対処を行うことができます。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)