情報セキュリティ10大脅威 2020によると、企業が対策すべきセキュリティインシデントとして「標的型攻撃による機密情報の窃取」が挙げられました。しかし政府やセキュリティ機関が対策を喚起し、多くの企業が最新のセキュリティ設備を投じているにもかかわらず、サイバー攻撃によるウイルス感染や情報漏洩の被害が後を絶ちません。

今回の記事では近年のサイバーインシデントの傾向や、菅政権が推奨する「ゼロトラスト」の考え方に基づいた新しいセキュリティ対策方法「出口対策」について徹底解説します。

目次

政府が注目する「ゼロトラスト」セキュリティ

ゼロトラストとは、機器を常に監視・確認する新しいセキュリティ対策方法です。これは内部と外部すべてのネットワークに安全な場所はいっさい存在しないことを前提としたもので、ネットワークの安全性を一切信用しない性悪説に基づいた考え方といえるでしょう。

2020年9月、菅内閣は、サイバーインシデントの被害を受けることを前提とした、セキュリティ対策を講じる必要があるとして、ゼロトラストセキュリティを政府事務局のシステムに導入すると発表しました。内閣の方針としては、従来のセキュリティ対策では、年々巧妙化するサイバー攻撃を防ぎきれないとし、内閣のシステムもゼロトラストの方針を取ることで、最新のセキュリティ対策を行う必要があるとしています。

このように、近年は、個人・法人を問わず、ゼロトラストの考え方を取り入れた新しいセキュリティ対策が重要視されるようになりました。また、ゼロトラストは外部から内部のネットワークに接続できることを前提としているため、コロナ禍におけるテレワーク業務の運用やセキュリティに対しても効果を発揮することが出来ます。

新しいセキュリティ対策方法「出口対策」とは?

従来のセキュリティ対策方法は「境界型」とも呼ばれ、ネットワーク上に防御壁を作り、外部からの不正侵入を防御する方法でした。しかし、この境界型のセキュリティ対策では、一度突破された場合のリスクは莫大なものとなります。また、コロナ禍によるテレワークの導入によって、社内ネットワークが外部と接続する機会が増加し、ネットワーク上の防御壁の安全性も完全ではなくなりました。

ゼロトラストモデルを取り入れた新しいセキュリティ対策方法としては「出口対策」が挙げられます。

出口対策の仕組み

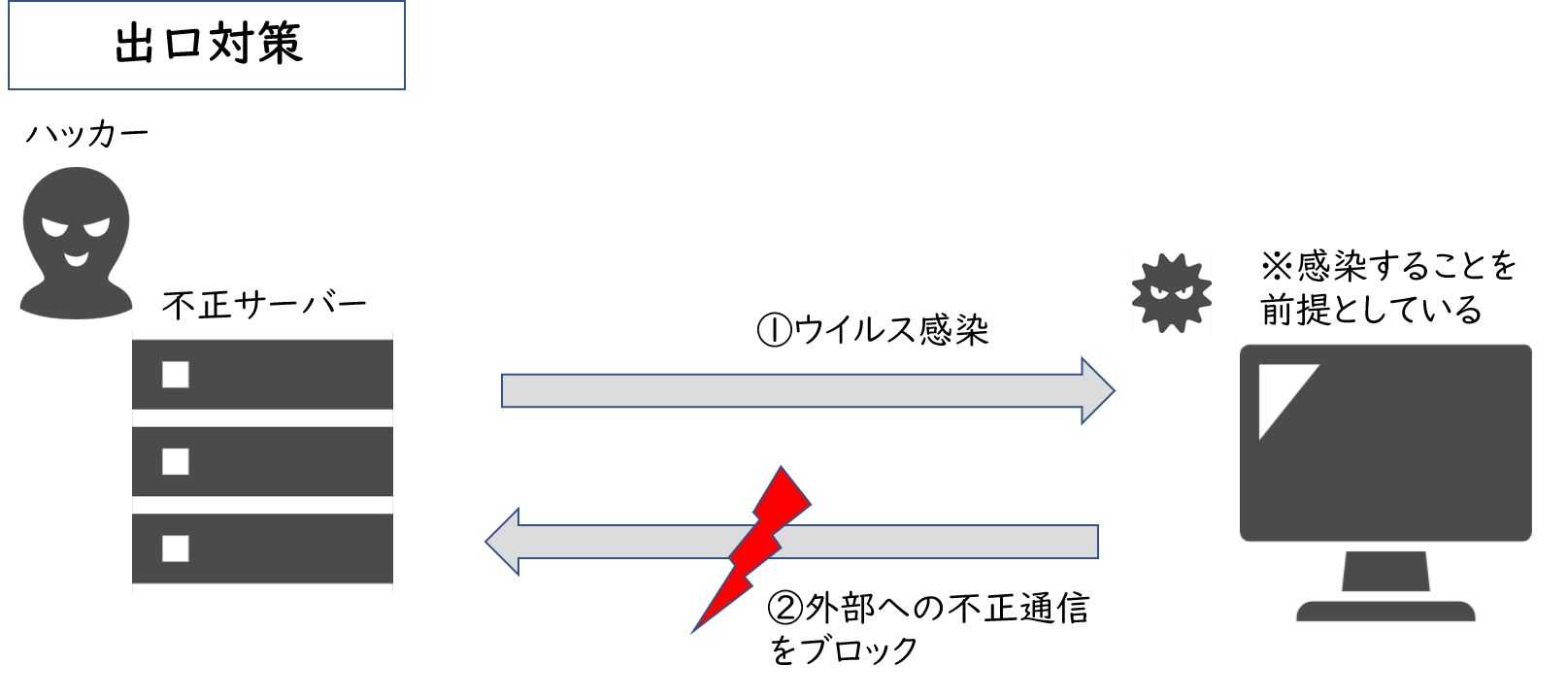

出口対策とは、万が一企業のシステム内に侵入されたとしても、外部に情報を持ち出されないようにするセキュリティ対策です。

上記の図のように、ハッカーは企業に対してサイバー攻撃を行い、システム内に不正侵入してきます。侵入後、ハッカーは外部の不正サーバーを通じて、感染したPCに通信を送り、情報を抜き取るなどの不正を働きます。

この不正の仕組みを逆手に利用したのが「出口対策」です。万が一攻撃によりシステム内に侵入されたとしても、外部への不正通信を検知して通信を防御することで、情報漏洩が発生しないようにするのです。

入口対策・内部対策とは?

従来ではサイバー攻撃を事前に防ぐ・不正を検知して駆除するセキュリティ対策方法が重要視されてきました。

不正の侵入を防ぐ入口対策

多くの企業がセキュリティ対策として導入しているのが「入口対策」でしょう。これは不正の侵入を事前に防止することを目的としており、セキュリティ製品も数多く販売されています。

| セキュリティツール | 機能 | 主な製品 |

|---|---|---|

| ファイアウォール | 外部から不正アクセスがあった場合、その不正アクセスをシャットダウンし、社内ネットワークに侵入されないようにする機能を持つ。 |

|

| スパムフィルター | 受信したメールを解析し、不適切だと判断されたメールを除外する機能を持つ。 |

|

| IDS/IPS | IDS:悪意あるアクセスを検知し、通知する機能を持つ。 (侵入検知システム)IPS:不正アクセスを検知・通知し、通信を遮断する。 (侵入防止システム) |

|

侵入後の挙動を検知し駆除する内部対策

これはマルウェアが社内ネットワークに侵入後の不正挙動を検知し、駆除するセキュリティ方法です。

| セキュリティツール | 機能 | 主な製品 |

|---|---|---|

| サンドボックス | サンドボックスとはコンピュータ上に設けられた安全な仮想環境で、悪意のあるプログラムが実行されたとしても、コンピュータの安全は保たれる。 |

|

| EDR | Endpoint Detection and Response(エンドポイントでの検出と対応)。ネットワークのエンドポイントで、不正な挙動を監視し、素早い初動対応を行う機能を持つ。 |

|

従来のセキュリティ対策の見直しが必要

万が一サイバー攻撃を受けた場合、ウイルス侵入からおよそ300日後に情報が外部に流出するとされています。言い換え得れば、多くのケースで、そもそも300日間ウイルスに感染していることに気づけていない可能性があるのです。そのため、入口対策や内部対策だけでは、最新の巧妙な攻撃に対応することができず、侵入を前提とした出口対策がより重要視されるようになったのです。

以前は官公庁や大企業に対するサイバー攻撃が多く発生していましたが、近年では地方公共団体や中小企業などもターゲットとなっています。中小企業を踏み台として攻撃し、大企業の情報を盗取する攻撃手法も多くみられています。しかし多くの中小企業は関係ないとセキュリティ対策を疎かにしていたり、費用面より膨大な費用をかけてセキュリティ対策が行えないという状況が相次いでいます。

こうした現状を背景として、企業の規模を問わずセキュリティ意識を高め、有効な対策を行うことが重要視されているのです。

最新のセキュリティ製品を導入する

ウイルスは1日に100万種超の勢いで増殖し続けており、セキュリティソフトによるウイルス対策も限界を迎えつつあります。従来のセキュリティソフトで防御できるウイルスは全体の約45%と言われており、ウイルスの侵入を防ぐセキュリティ対策で、ウイルスに対処することは不可能といっても過言ではありません。

しかし、現代のウイルスに対応したセキュリティ製品は一定数存在しています。たとえば、ウイルス感染後の監視型駆除や、外部との不正通信を遮断する新しい機能を持ったセキュリティ製品であれば、社内体制に見合ったウイルス対策が可能です。おすすめ製品については、下記の記事で紹介しています。

近年のサイバーインシデントの傾向

標的型攻撃

標的型攻撃は、企業の機密情報を盗取することを目的としており、企業の規模を問わず多くの企業を狙った攻撃です。以前は官公庁や大手の企業がそのターゲットとされていましたが、最近では中小企業など、規模の小さい企業も狙われているのが現状です。その攻撃手法は、ほとんどがマルウェアを忍ばせたメールによる攻撃だといわれています。攻撃を受けたPCはハッカーが使用する不正サーバーに接続され、機密情報を抜き取られてしまうのです。

マルウェア感染

標的型攻撃を行い、企業のPCやシステムにマルウェアを感染させ、情報を搾取するのが近年のサイバー攻撃の傾向です。特に2020年10月末にかけてではEMOTETやIcedIDといったマルウェア感染の被害が多く報告されています。また既存のウイルスだけではなく、1日に新種のマルウェアが120万件発生しているといわれており、常に最新のセキュリティ情報を得ていないと、その対策は困難と言えます。

マルウェア感染については以下のページで解説しています。

出口対策に特化したおすすめセキュリティツール

近年注目視されているセキュリティの出口対策ですが、出口対策をメインとしたセキュリティツールはまだまだ少ないです。そのため、おすすめの出口対策専用セキュリティ製品を紹介します。

攻撃を受けても情報を外部に漏らさないセキュリティツール DDHBOX

DDHBOXは「出口対策」に特化したセキュリティツールで、外部からの不正通信を検知し、社内情報を外に出さないという機能を持っています。設置するだけでセキュリティの出口対策を行うことができるため、社内に情報システム担当者を設置する必要がありません。そのため低コストで最新のセキュリティ対策を行うことが可能なのです。

| 不正通信を遮断 | ハッカーは攻撃後、PCを遠隔操作し情報を盗取するために外部の不正サーバーからそのPCに通信を送ります。DDHBOXはその不正通信を検知し、外部に情報が漏洩しないように通信を遮断します。 |

|---|---|

| 最新のC2サーバーリストを作成 | 不正なサーバ(C2サーバ含む)のIPアドレスを集約したブラックリストのことで、DDHBOXはこのリストを更新し、不正通信をチェックしています。C2サーバーリストは、国内最大セキュリティセンターであるJSOCの不正アラートをもとに、毎日更新されているため、常に最新のセキュリティ対策を行うことができるのです。 |

| サイバー保険付帯(年間300万円まで) | 万が一インシデントが発生した場合、年間300万円までサイバー保険を適用させることができます。 |

| 参考価格 | 要問合せ(プランに応じて変動) |

DDHBOXについては以下のページで詳しく説明しています。

まとめ

従来の入口・内部対策から最新の出口対策まで、さまざまなセキュリティ対策について解説しました。インターネットを使用する企業であれば、もはやサイバー攻撃は避けては通れないインシデントとなっています。

常に最新の情報を取り入れ、対策することが一番重要です。しかしどこかを特別重視して対策するだけではなく、ネットワークの入口から出口まで、ツールを併用して対策すると良いでしょう。

![中小企業の情報瀬キィリティ相談窓口[30分無料]](/wp-content/uploads/2023/07/bnr_footer04.png)